Anda dapat menggunakan VPN Gateway untuk mengonfigurasi koneksi IPsec-VPN dual-tunnel antara VPC dan data center lokal. Konfigurasi ini mencegah gangguan layanan jika satu tunnel gagal dan memastikan ketersediaan koneksi yang tinggi.

Cara kerja

Sebuah perusahaan membuat VPC di wilayah Alibaba Cloud Singapura dengan blok CIDR utama 192.168.0.0/16 dan menerapkan data center lokal di Singapura dengan blok CIDR 172.16.0.0/16. Seiring pertumbuhan bisnis, data center lokal perlu mengakses resource di VPC. Perusahaan tersebut dapat menggunakan VPN Gateway untuk membuat koneksi IPsec-VPN dalam mode dual-tunnel antara VPC dan data center lokal.

Mode dual-tunnel mencakup satu tunnel aktif dan satu tunnel cadangan. Sistem secara otomatis mendeteksi konektivitas tunnel aktif. Jika tunnel aktif terputus, VPN Gateway secara otomatis mengalihkan traffic ke tunnel cadangan. Setelah tunnel aktif pulih, traffic secara otomatis dialihkan kembali.

Saat VPN Gateway dibuat, sistem menetapkan dua alamat IP publik untuk membuat tunnel aktif dan cadangan. Setiap tunnel secara independen melakukan negosiasi IKE, pertukaran kunci, dan transmisi data.

Topik ini menggunakan penerapan perangkat lunak strongSwan pada perangkat gateway lokal sebagai contoh. Untuk informasi selengkapnya, lihat Contoh konfigurasi perangkat gateway lokal lainnya.

Lingkup penerapan

Perangkat gateway lokal:

Perangkat gateway harus memiliki alamat IP publik. Disarankan untuk mengonfigurasi dua alamat IP publik atau menerapkan dua perangkat gateway di data center, masing-masing dengan satu alamat IP publik.

Perangkat gateway harus mendukung protokol IKEv1 atau IKEv2.

VPC: Mode dual-tunnel untuk koneksi IPsec-VPN didukung di wilayah dan zona berikut.

Blok CIDR data center tidak boleh tumpang tindih dengan blok CIDR VPC.

Prosedur

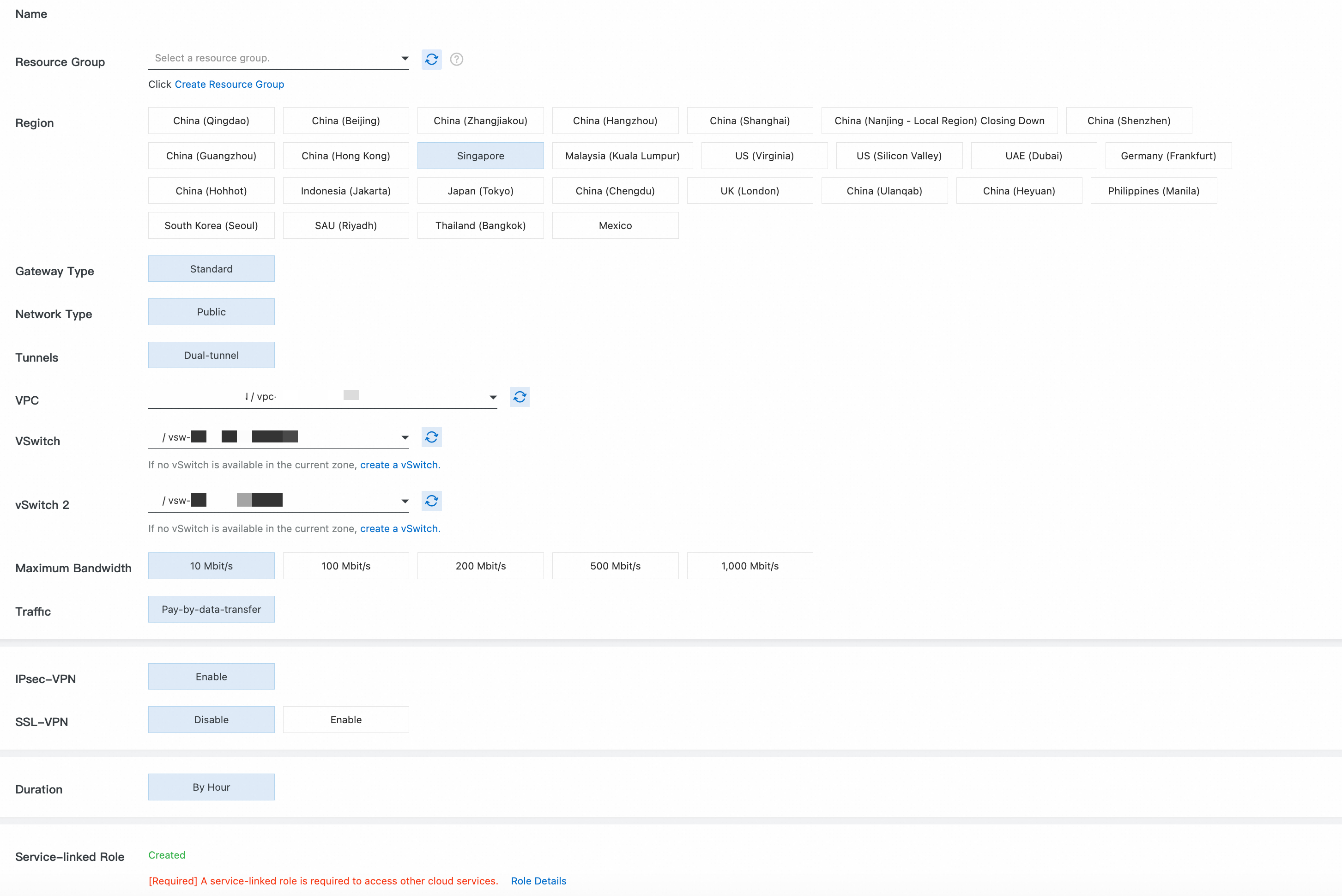

Langkah 1: Buat VPN gateway

Buka atau Konsol manajemen VPN Gateway.

Instance Name, Resource Group: Anda dapat menggunakan parameter ini bersama-sama untuk mengidentifikasi sumber daya cloud.

Region: Pilih wilayah tempat VPC Anda berada. Dalam topik ini, digunakan Singapore.

Gateway Type: Pilih Standard.

Network Type: Pilih Public.

Tunnel: Pilih Dual-tunnel.

Virtual Private Cloud (VPC): Pilih VPC yang akan Anda hubungkan ke data center lokal.

vSwitch 1, vSwitch 2: Pilih dua vSwitch di zona berbeda dalam VPC.

Peak Bandwidth: Gunakan nilai default.

Traffic: Pilih Pay-By-Data-Transfer.

Enable IPsec-VPN, dan disable SSL-VPN.

Subscription Duration: Gunakan nilai default.

Service-linked Role: Pastikan peran terkait layanan AliyunServiceRoleForVpn telah dibuat. VPN Gateway menggunakan peran ini untuk mengakses resource di produk cloud lainnya.

Kembali ke halaman VPN Gateway. Status awal instance VPN Gateway adalah Preparing. Setelah sekitar 1 hingga 5 menit, status berubah menjadi Normal, dan sistem menetapkan dua alamat IP publik ke VPN Gateway untuk tunnel aktif dan cadangan. Dalam contoh ini, alamat IP publik yang ditetapkan adalah:

120.XX.XX.152 (IPsec address 1 - active tunnel)dan120.XX.XX.0 (IPsec address 2 - standby tunnel).

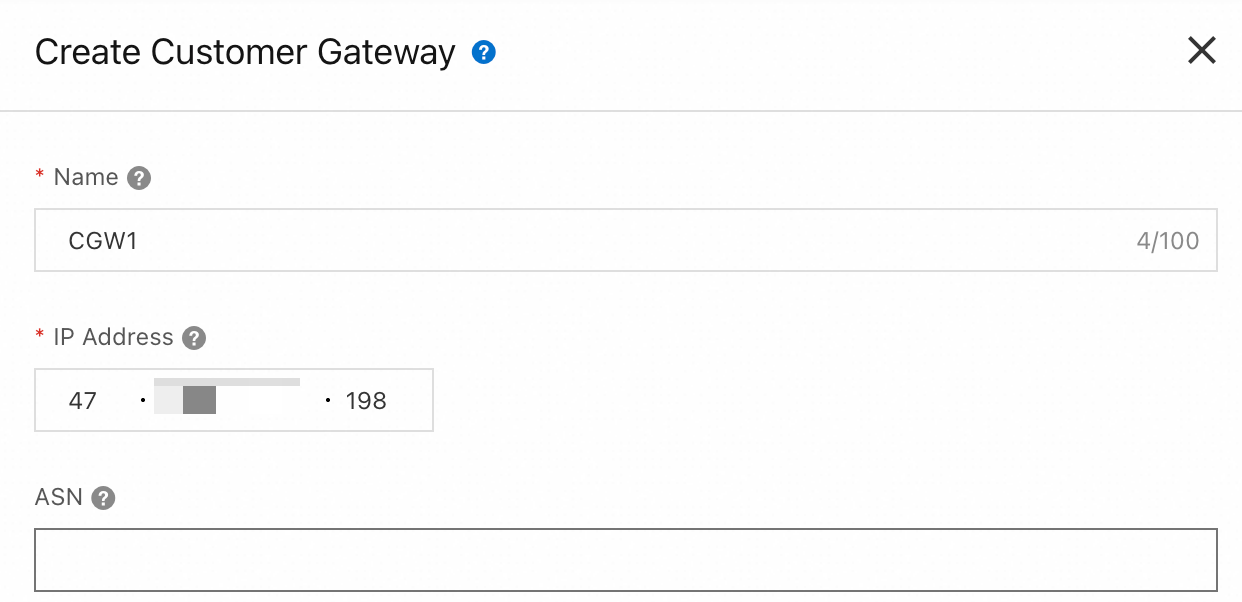

Langkah 2: Buat customer gateway

Buka VPN - Customer Gateway dan klik Create Customer Gateway.

Buat dua customer gateway untuk membuat dua tunnel terenkripsi.

|

|

Langkah 3: Buat koneksi IPsec

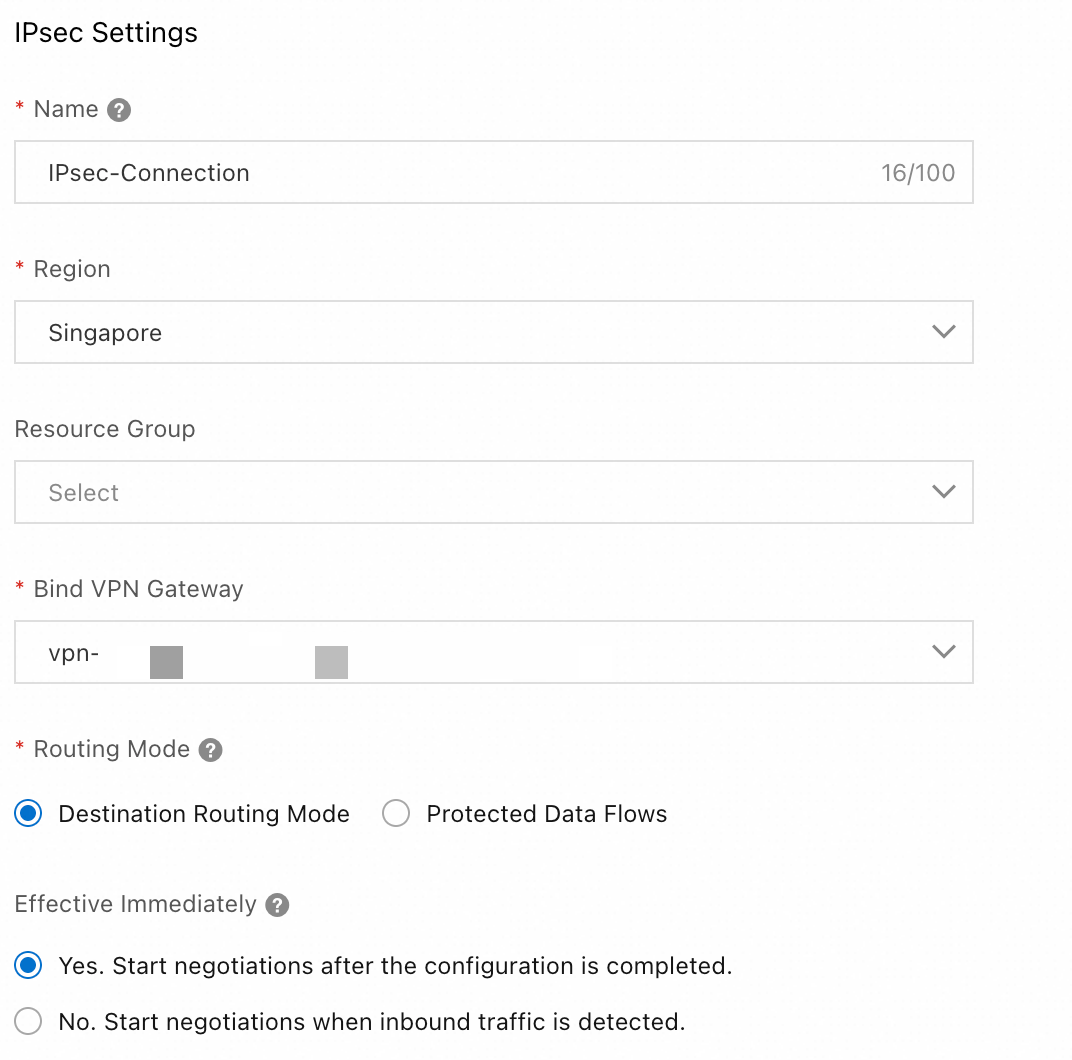

Buka halaman VPN - Create IPsec-VPN Connection, lengkapi konfigurasi, lalu klik OK.

Konfigurasi IPsec

Region: Pilih wilayah tempat VPC Anda berada. Dalam topik ini, digunakan Singapore.

Attach VPN Gateway: Pilih VPN Gateway yang Anda buat di Langkah 1.

Routing Mode: Pilih Destination-based Route untuk merutekan dan meneruskan traffic berdasarkan alamat IP tujuan.

Effective Immediately: Pilih Yes. Negosiasi dimulai segera setelah konfigurasi selesai.

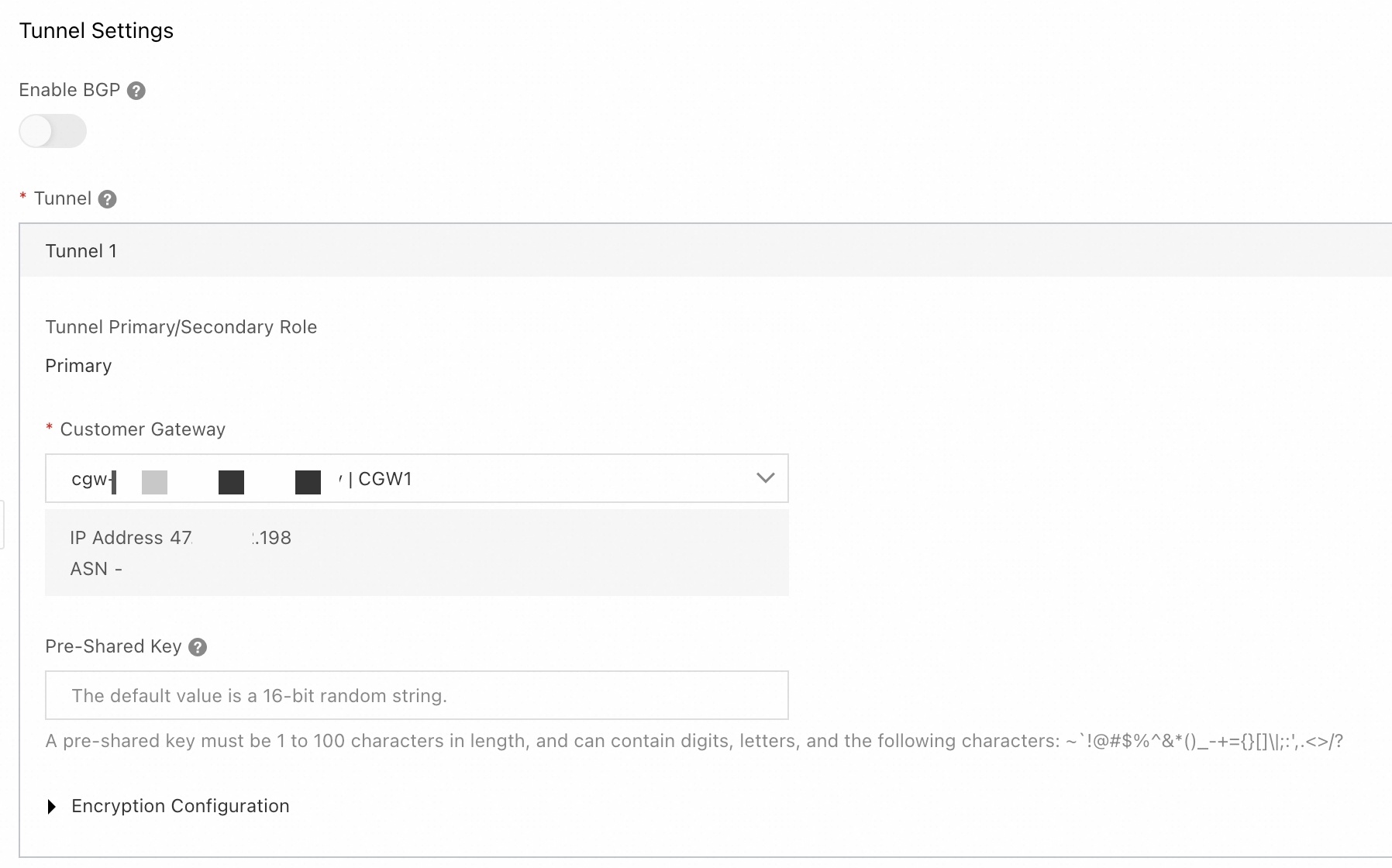

Konfigurasi tunnel

Enable BGP: Dalam contoh ini, fitur ini tidak diaktifkan.

Tunnel: Konfigurasikan tunnel aktif dan cadangan.

Tunnel 1 adalah tunnel utama.

Customer Gateway: Pilih customer gateway

CGW1yang Anda buat di Langkah 2.Pre-shared Key: Kunci pra-bersama tunnel harus sama dengan perangkat gateway peer. Jika tidak, koneksi IPsec-VPN tidak dapat dibuat.

Encryption Configuration: Pilih konfigurasi enkripsi berdasarkan dukungan perangkat gateway lokal. Pastikan konfigurasi enkripsi koneksi IPsec sama dengan perangkat gateway lokal.

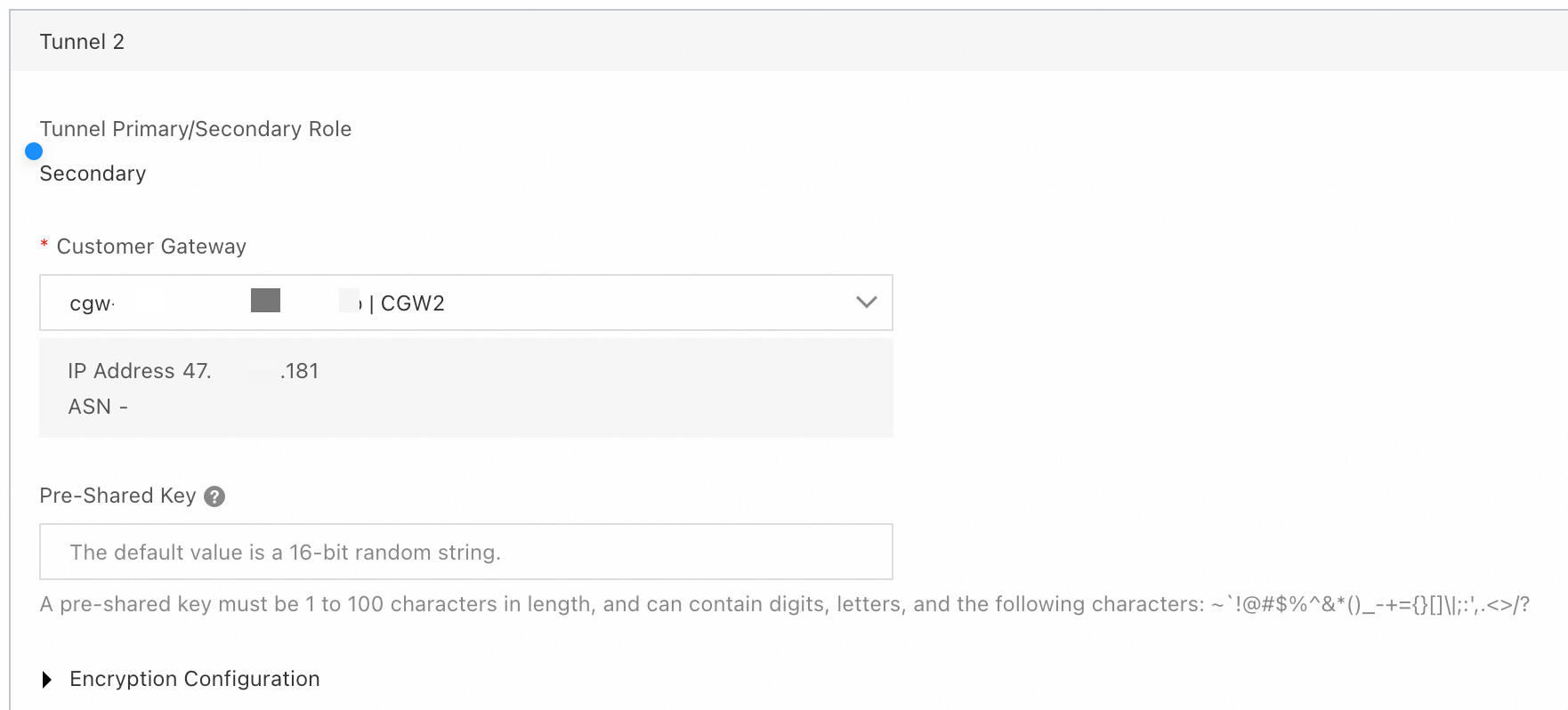

Tunnel 2: Tunnel cadangan.

Customer Gateway: Pilih customer gateway

CGW2yang Anda buat di Langkah 2.Pre-shared Key: Gunakan konfigurasi yang sama dengan tunnel aktif. Kunci pra-bersama tunnel harus sama dengan perangkat gateway peer. Jika tidak, koneksi IPsec-VPN tidak dapat dibuat.

Encryption Configuration: Pilih konfigurasi enkripsi berdasarkan dukungan perangkat gateway lokal. Pastikan konfigurasi enkripsi koneksi IPsec sama dengan perangkat gateway lokal.

Pada kotak dialog Created, klik Cancel. Temukan koneksi IPsec yang telah dibuat dan klik Generate Peer Configuration di kolom Actions. Klik Copy dan simpan konfigurasi ke perangkat lokal Anda. Konfigurasi ini diperlukan untuk mengonfigurasi perangkat gateway lokal.

Langkah 4: Konfigurasi perangkat gateway lokal

Topik ini menggunakan perangkat gateway lokal yang menjalankan perangkat lunak strongSwan (perangkat strongSwan) sebagai contoh.

Contoh konfigurasi perangkat gateway lokal lainnya.

Konten berikut berisi informasi produk pihak ketiga hanya sebagai referensi. Alibaba Cloud tidak memberikan jaminan, baik tersurat maupun tersirat, mengenai kinerja dan keandalan produk pihak ketiga, atau dampak potensial dari operasi yang dilakukan menggunakan produk tersebut.

Langkah-langkah berikut menggunakan perangkat strongSwan yang menjalankan sistem operasi CentOS Stream 9 64-bit sebagai contoh. Untuk sistem operasi lainnya, lihat dokumentasi resmi strongSwan.Pada perangkat strongSwan, perbarui kebijakan firewall untuk mengizinkan traffic pada protokol ESP (nomor protokol IP 50), port UDP 500, dan port UDP 4500.

iptables -I INPUT -p 50 -j ACCEPT iptables -I INPUT -p udp --dport 500 -j ACCEPT iptables -I INPUT -p udp --dport 4500 -j ACCEPTJalankan

echo 1 > /proc/sys/net/ipv4/ip_forwarduntuk mengaktifkan penerusan traffic.Jalankan

dnf install epel-release -ydandnf install strongswan -yuntuk menginstal perangkat lunak strongSwan.Konfigurasi dual tunnel:

Dual-egress diimplementasikan berdasarkan antarmuka jaringan virtual XFRM. Untuk menggunakan antarmuka jaringan virtual XFRM, Anda harus menginstal strongSwan versi 5.8.0 atau lebih baru. Selain itu, versi kernel Linux harus 4.19 atau lebih baru, versi iproute2 harus 5.1.0 atau lebih baru, dan kernel harus mendukung modul xfrm. Modul tidak didukung jika perintah

lsmod | grep xfrmmengembalikan hasil kosong. Untuk informasi selengkapnya, lihat XFRM Interfaces on Linux.Tambahkan rute yang mengarah ke dua alamat IPsec Alibaba Cloud. Hal ini memungkinkan alamat IPsec 1 diakses melalui egress eth0 dan alamat IPsec 2 diakses melalui egress eth1. Verifikasi bahwa Anda dapat melakukan ping ke alamat IPsec tersebut.

ip route add 120.XX.XX.152 via 172.16.1.253 dev eth0 #172.16.1.253 adalah alamat gateway pribadi eth0 ip route add 120.XX.XX.0 via 172.16.2.253 dev eth1 #172.16.2.253 adalah alamat gateway pribadi eth1Buat dua antarmuka jaringan virtual untuk membuat tunnel IPsec-VPN aktif dan cadangan.

ip link add ipsec0 type xfrm dev eth0 if_id 42 # Buat antarmuka jaringan virtual XFRM untuk tunnel 1. ID antarmuka adalah 42 dan antarmuka dasar adalah antarmuka publik eth0. ip link add ipsec1 type xfrm dev eth1 if_id 43 # Buat antarmuka jaringan virtual XFRM untuk tunnel 2. ID antarmuka adalah 43 dan antarmuka dasar adalah antarmuka publik eth1. ip link set ipsec0 up # Aktifkan antarmuka jaringan virtual XFRM untuk tunnel 1. ip link set ipsec1 up # Aktifkan antarmuka jaringan virtual XFRM untuk tunnel 2.Ubah file konfigurasi strongSwan.

Jalankan

mv /etc/strongswan/swanctl/swanctl.conf /etc/strongswan/swanctl/swanctl.conf.bakuntuk mencadangkan file konfigurasi asli.Jalankan

vi /etc/strongswan/swanctl/swanctl.conf. Tambahkan konfigurasi berikut ke file dan simpan. Sesuaikan parameter berdasarkan konfigurasi koneksi IPsec-VPN.connections { vco1 { # Tambahkan konfigurasi VPN untuk tunnel IPsec-VPN 1 version = 2 # Menentukan versi IKE. Harus sama dengan versi IKE tunnel 1 di sisi Alibaba Cloud. 2 berarti IKEv2. local_addrs = 172.16.0.93 # Alamat IP kartu antarmuka jaringan lokal pertama. remote_addrs = 120.XX.XX.152 # Menentukan alamat IP peer untuk tunnel 1, yaitu alamat IP gateway tunnel 1 di sisi Alibaba Cloud (IPsec address 1). dpd_delay = 10 rekey_time = 84600 # Menentukan masa hidup asosiasi keamanan untuk tunnel 1. Harus sama dengan masa hidup SA dalam konfigurasi IKE tunnel 1 di sisi Alibaba Cloud. over_time = 1800 proposals = aes-sha1-modp1024 # Menentukan algoritma enkripsi, algoritma autentikasi, dan grup DH untuk tunnel 1. Harus sama dengan konfigurasi IKE tunnel 1 di sisi Alibaba Cloud. group2 sesuai dengan modp1024. encap = yes local { auth = psk # Metode autentikasi lokal adalah PSK, yang menggunakan kunci pra-bersama. id = 47.XX.XX.198 # Alamat IP egress publik lokal pertama. Harus sama dengan RemoteId tunnel 1 di sisi Alibaba Cloud. } remote { auth = psk # Metode autentikasi remote adalah PSK, yang berarti Alibaba Cloud menggunakan kunci pra-bersama. id = 120.XX.XX.152 # Alamat IPsec 1 di sisi Alibaba Cloud. Harus sama dengan LocalId tunnel 1 di sisi Alibaba Cloud. } children { vco_child1 { local_ts = 0.0.0.0/0 remote_ts = 0.0.0.0/0 mode = tunnel rekey_time = 85500 life_time = 86400 # Menentukan masa hidup SA untuk tunnel 1. Harus sama dengan masa hidup SA dalam konfigurasi IPsec tunnel 1 di sisi Alibaba Cloud. dpd_action = restart start_action = start close_action = start esp_proposals = aes-sha1-modp1024 # Menentukan algoritma enkripsi, algoritma autentikasi, dan grup DH untuk tunnel 1. Harus sama dengan konfigurasi IPsec tunnel 1 di sisi Alibaba Cloud. group2 sesuai dengan modp1024. if_id_out = 42 # Menentukan antarmuka arah keluar dan masuk untuk tunnel 1 sebagai antarmuka jaringan virtual XFRM untuk tunnel 1. if_id_in = 42 updown = /root/connect_1.sh # Menjalankan skrip /root/connect_1.sh berdasarkan status UP dan DOWN tunnel 1 untuk mengonfigurasi rute. } } } vco2 { # Tambahkan konfigurasi VPN untuk tunnel IPsec-VPN 2 version = 2 # Menentukan versi IKE. Harus sama dengan versi IKE tunnel 2 di sisi Alibaba Cloud. 2 berarti IKEv2. local_addrs = 172.16.2.57 # Alamat IP kartu antarmuka jaringan lokal kedua. remote_addrs = 120.XX.XX.0 # Menentukan alamat IP peer untuk tunnel 2, yaitu alamat IP gateway tunnel 2 di sisi Alibaba Cloud (IPsec address 2). dpd_delay = 10 rekey_time = 84600 # Menentukan masa hidup asosiasi keamanan untuk tunnel 2. Harus sama dengan masa hidup SA dalam konfigurasi IKE tunnel 2 di sisi Alibaba Cloud. over_time = 1800 proposals = aes-sha1-modp1024 # Menentukan algoritma enkripsi, algoritma autentikasi, dan grup DH untuk tunnel 2. Harus sama dengan konfigurasi IKE tunnel 2 di sisi Alibaba Cloud. group2 sesuai dengan modp1024. encap = yes local { auth = psk # Metode autentikasi lokal adalah PSK, yang menggunakan kunci pra-bersama. id = 47.XX.XX.181 # Alamat IP egress publik lokal kedua. Harus sama dengan RemoteId tunnel 2 di sisi Alibaba Cloud. } remote { auth = psk # Metode autentikasi remote adalah PSK, yang berarti Alibaba Cloud menggunakan kunci pra-bersama. id = 120.XX.XX.0 # Alamat IPsec 2 di sisi Alibaba Cloud. Harus sama dengan LocalId tunnel 2 di sisi Alibaba Cloud. } children { vco_child2 { local_ts = 0.0.0.0/0 remote_ts = 0.0.0.0/0 mode = tunnel rekey_time = 85500 life_time = 86400 # Menentukan masa hidup SA untuk tunnel 2. Harus sama dengan masa hidup SA dalam konfigurasi IPsec tunnel 1 di sisi Alibaba Cloud. dpd_action = restart start_action = start close_action = start esp_proposals = aes-sha1-modp1024 # Menentukan algoritma enkripsi, algoritma autentikasi, dan grup DH untuk tunnel 2. Harus sama dengan konfigurasi IPsec tunnel 2 di sisi Alibaba Cloud. group2 sesuai dengan modp1024. if_id_out = 43 # Menentukan antarmuka arah keluar dan masuk untuk tunnel 2 sebagai antarmuka jaringan virtual XFRM untuk tunnel 2. if_id_in = 43 updown = /root/connect_2.sh # Menjalankan skrip /root/connect_2.sh berdasarkan status UP dan DOWN tunnel 2 untuk mengonfigurasi rute. } } } } # Konfigurasi kunci di sini tidak menentukan ID dan digunakan bersama oleh semua tunnel. Jika Anda tidak menentukan ID, pastikan kedua kunci identik. Jika tidak, negosiasi mungkin gagal. secrets { ike-vco1 { secret = <Tentukan kunci pra-bersama untuk tunnel 1> # Harus sama dengan kunci pra-bersama tunnel 1 di sisi Alibaba Cloud. } ike-vco2 { secret = <Tentukan kunci pra-bersama untuk tunnel 2> # Harus sama dengan kunci pra-bersama tunnel 2 di sisi Alibaba Cloud. } }

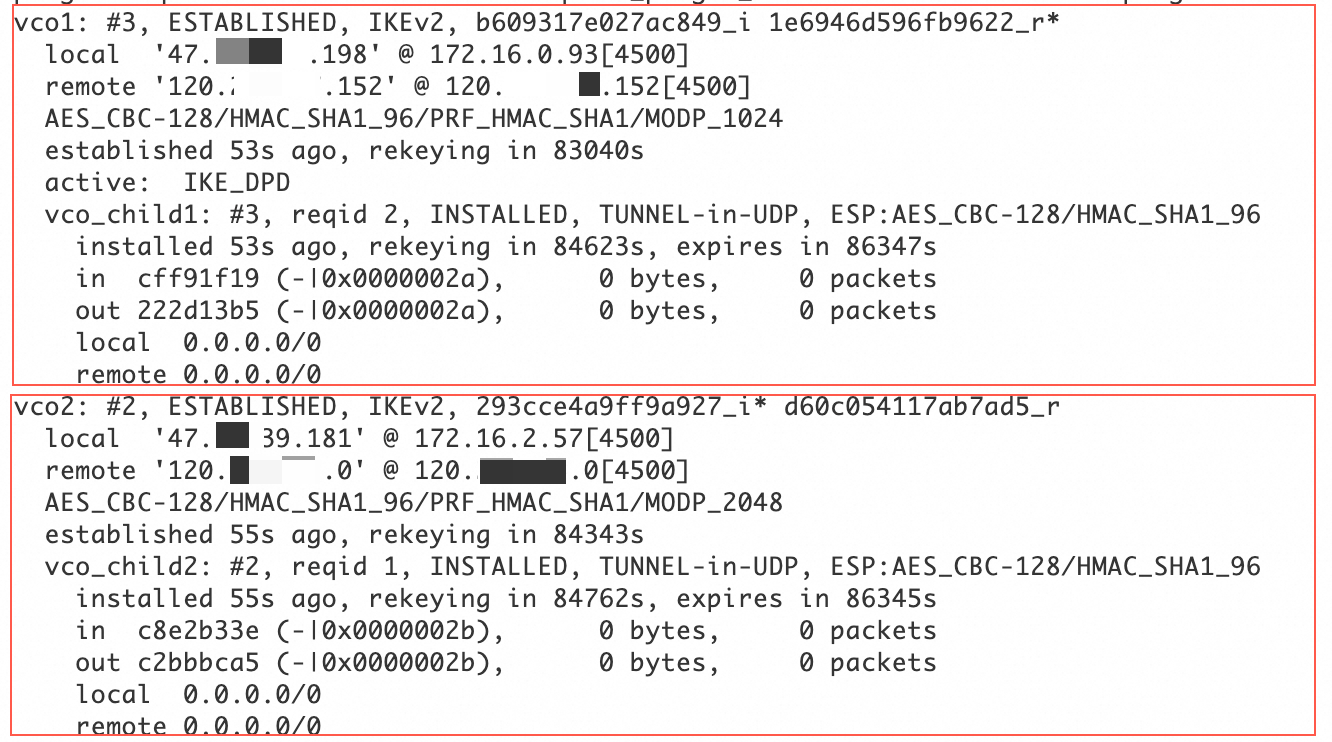

Restart proses strongSwan, muat ulang konfigurasi strongSwan, dan periksa status tunnel.

sudo systemctl restart strongswan swanctl --load-all watch swanctl --list-sasSeperti yang ditunjukkan pada gambar berikut, koneksi IPsec-VPN telah dibuat antara perangkat strongSwan dan VPN Gateway.

Konfigurasi rute:

Jalankan

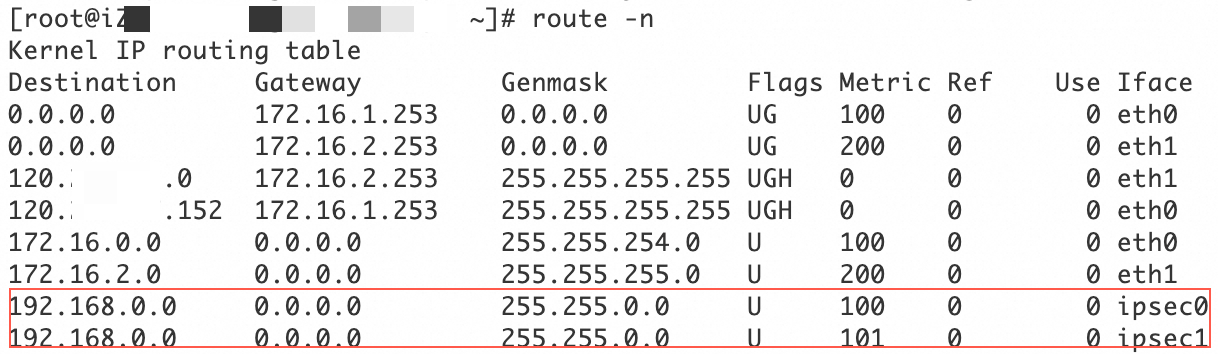

vi /root/connect_1.sh, lalu tambahkan dan simpan konfigurasi berikut.# Jika tunnel 1 UP, tambahkan rute untuk mengarahkan traffic dari data center ke VPC Alibaba Cloud (192.168.0.0/16) melalui antarmuka jaringan virtual XFRM ipsec0. # Atur nilai metrik rute ini ke 100 agar memiliki prioritas lebih tinggi daripada rute ke antarmuka jaringan virtual XFRM ipsec1. # Jika tunnel 1 DOWN, hapus rute ini. #!/usr/bin/env bash if [ x"$PLUTO_VERB" == "xup-client" ]; then echo "ip route add 192.168.0.0/16 dev ipsec0" >> /root/vpn_route.log;ip route add 192.168.0.0/16 dev ipsec0 metric 100 elif [ x"$PLUTO_VERB" == "xdown-client" ]; then echo "ip route del 192.168.0.0/16 dev ipsec0" >> /root/vpn_route.log;ip route del 192.168.0.0/16 dev ipsec0 metric 100 fiJalankan

vi /root/connect_2.sh, lalu tambahkan dan simpan konfigurasi berikut.# Jika tunnel 2 UP, tambahkan rute untuk mengarahkan traffic dari data center ke VPC Alibaba Cloud (192.168.0.0/16) melalui antarmuka jaringan virtual XFRM ipsec1. # Atur nilai metrik rute ini ke 101 agar memiliki prioritas lebih rendah daripada rute ke antarmuka jaringan virtual XFRM ipsec0. # Jika tunnel 2 DOWN, hapus rute ini. #!/usr/bin/env bash if [ x"$PLUTO_VERB" == "xup-client" ]; then echo "ip route add 192.168.0.0/16 dev ipsec1" >> /root/vpn_route.log;ip route add 192.168.0.0/16 dev ipsec1 metric 101 elif [ x"$PLUTO_VERB" == "xdown-client" ]; then echo "ip route del 192.168.0.0/16 dev ipsec1" >> /root/vpn_route.log;ip route del 192.168.0.0/16 dev ipsec1 metric 101 fiJalankan

sudo chmod +x /root/connect_1.shdansudo chmod +x /root/connect_2.shuntuk memberikan izin eksekusi.Jalankan

sudo systemctl restart strongswanuntuk me-restart proses strongSwan.Jalankan

route -nuntuk memastikan rute telah dikonfigurasi.

Pada server di data center yang perlu terhubung ke VPC, konfigurasikan rute yang memiliki blok CIDR VPC sebagai tujuan dan perangkat strongSwan sebagai lompatan berikutnya.

Jalankan perintah berikut untuk menonaktifkan rp_filter guna mencegah masalah konektivitas akibat perutean asimetris.

sudo sysctl -w net.ipv4.conf.all.rp_filter=0 sudo sysctl -w net.ipv4.conf.eth0.rp_filter=0 sudo sysctl -w net.ipv4.conf.eth1.rp_filter=0

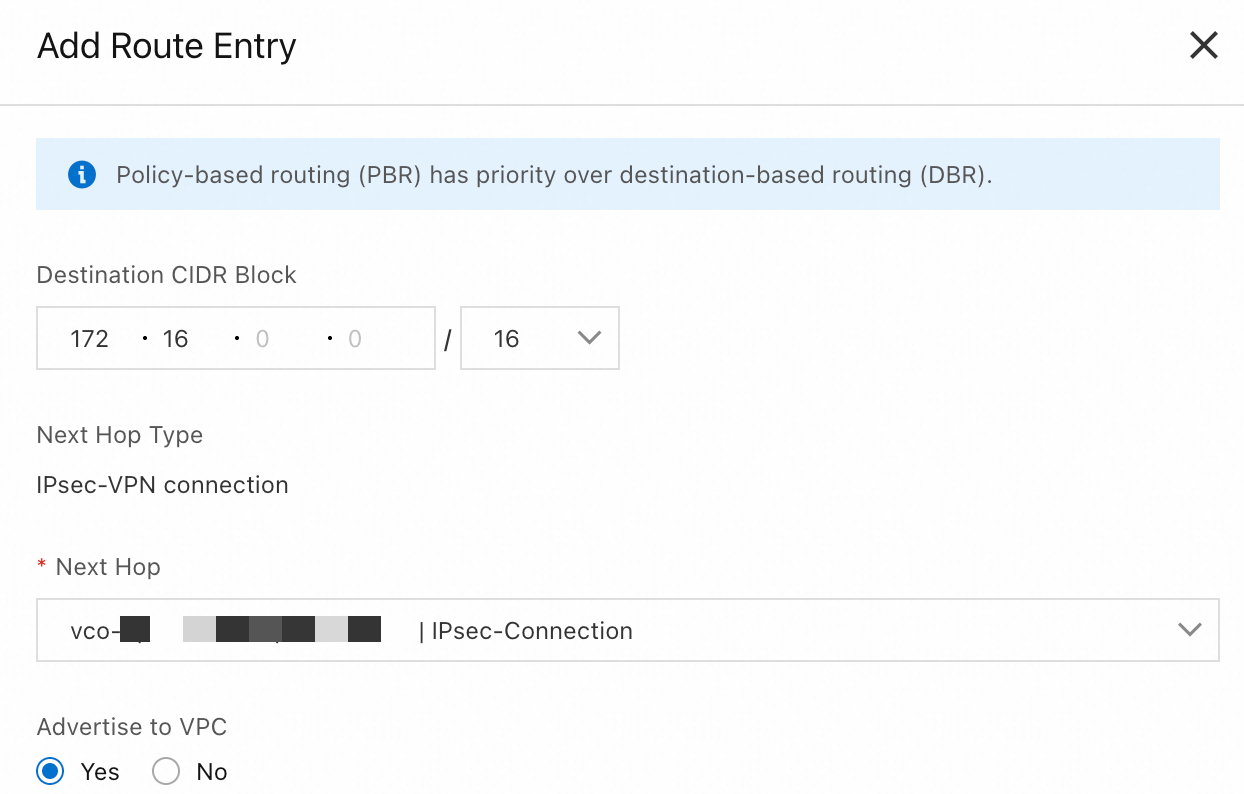

Langkah 5: Konfigurasi rute VPN Gateway

Buka halaman VPN - VPN Gateway, lalu klik ID VPN Gateway yang Anda buat di Langkah 1.

Klik tab Destination-based Route Table dan klik Add Route Entry.

|

|

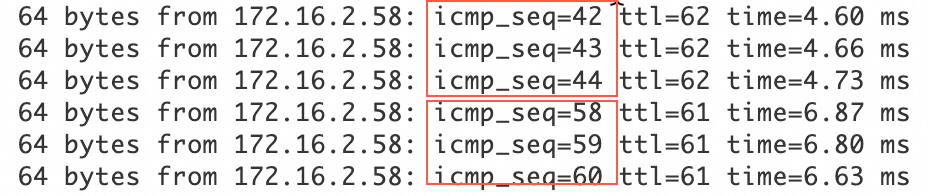

Uji verifikasi

Uji konektivitas antara data center dan VPC. Untuk melakukannya, login ke instance ECS di VPC dan jalankan perintah

ping <alamat IP pribadi server di data center>. Jika Anda menerima balasan dari server di data center, koneksi telah berhasil dibuat.Uji ketersediaan tinggi koneksi IPsec-VPN.

Login ke instance ECS di VPC. Jalankan perintah

ping <alamat IP pribadi server di data center> -c 10000untuk terus-menerus mengirim permintaan ping ke data center.Putuskan tunnel aktif koneksi IPsec-VPN. Anda dapat melakukannya dengan mengubah kunci pra-bersama tunnel aktif. Tunnel akan terputus karena kunci pra-bersama di kedua ujung tunnel tidak lagi cocok.

Setelah tunnel aktif terputus, periksa status komunikasi instance ECS di VPC. Jika traffic sempat terputus sebentar lalu kembali normal, ini menunjukkan bahwa traffic secara otomatis dialihkan ke tunnel cadangan.