Topik ini menjelaskan cara menggunakan transit router untuk mengaktifkan komunikasi antara pusat data dan beberapa Virtual Private Cloud (VPC). VPC dapat berada di wilayah yang sama atau berbeda.

Persyaratan lingkungan

Jika koneksi IPsec-VPN publik terhubung dengan transit router, Anda harus mengonfigurasi alamat IP publik untuk perangkat gateway lokal.

Untuk wilayah yang mendukung mode dual-tunnel, disarankan untuk mengonfigurasi dua alamat IP publik pada perangkat gateway di pusat data. Sebagai alternatif, Anda dapat menerapkan dua perangkat gateway di pusat data dan mengonfigurasi alamat IP publik untuk setiap perangkat. Dengan cara ini, Anda dapat membuat koneksi IPsec-VPN dengan tingkat ketersediaan tinggi.

Perangkat gateway di pusat data harus mendukung protokol IKEv1 atau IKEv2 untuk membangun koneksi IPsec-VPN dengan transit router.

Blok CIDR pusat data tidak boleh tumpang tindih dengan blok CIDR dari VPC.

Contoh

Skenario berikut adalah contohnya. Anda telah membuat VPC1 di wilayah Thailand (Bangkok) dan VPC2 di wilayah Filipina (Manila). Aplikasi diterapkan pada instance Elastic Compute Service (ECS) di VPC1 dan VPC2. Contoh ini menjelaskan cara menggunakan transit router untuk mengaktifkan komunikasi antara pusat data dan VPC1 serta VPC2 melalui koneksi IPsec-VPN publik.

Perencanaan blok CIDR

Pastikan blok CIDR pusat data, VPC1, dan VPC2 tidak tumpang tindih saat mengalokasikan blok CIDR.

Disarankan untuk menggunakan routing dinamis BGP saat membuat koneksi IPsec-VPN. Jika Anda ingin menggunakan routing statis, pastikan perangkat gateway lokal mendukung routing statis ECMP. Dalam contoh ini, routing dinamis BGP digunakan.

Perencanaan blok CIDR untuk pusat data dan VPC

Sumber daya | Blok CIDR | Alamat IP |

Pusat data | Blok CIDR yang akan dihubungkan ke VPC: 192.168.55.0/24 | Alamat IP server: 192.168.55.65 |

Perangkat gateway lokal | Tidak tersedia | Antarmuka fisik yang digunakan oleh perangkat gateway untuk terhubung ke Internet:

|

VPC1 | Blok CIDR utama: 192.168.0.0/16 vSwitch1: 192.168.66.0/24 vSwitch2: 192.168.20.0/24 | Alamat IP ECS1: 192.168.66.193 |

VPC2 | Blok CIDR utama: 10.0.0.0/16. vSwitch1: 10.0.10.0/24 vSwitch2: 10.0.20.0/24 | Alamat IP ECS2: 10.0.20.61 |

Rencana blok CIDR untuk routing dinamis BGP

Blok CIDR terowongan BGP harus berada dalam rentang 169.254.0.0/16. Masker blok CIDR harus memiliki panjang 30 bit. Blok CIDR tidak boleh 169.254.0.0/30, 169.254.1.0/30, 169.254.2.0/30, 169.254.3.0/30, 169.254.4.0/30, 169.254.5.0/30, 169.254.6.0/30, atau 169.254.169.252/30. Kedua terowongan dari koneksi IPsec-VPN harus menggunakan blok CIDR yang berbeda.

Sumber daya | Terowongan | Blok CIDR terowongan BGP | Alamat IP BGP | ASN lokal BGP |

Koneksi IPsec-VPN | Terowongan 1 | 169.254.10.0/30 | 169.254.10.1 | 65535 |

Terowongan 2 | 169.254.20.0/30 | 169.254.20.1 | ||

Perangkat gateway lokal | Terowongan 1 | 169.254.10.0/30 | 169.254.10.2 | 65530 |

Terowongan 2 | 169.254.20.0/30 | 169.254.20.2 |

Prosedur

Langkah 1: Buat instans CEN dan transit router

Sebelum membuat koneksi IPsec-VPN, Anda harus membuat instans CEN dan transit router untuk instans tersebut.

Buat instans CEN. Gunakan konfigurasi default saat membuat instans CEN.

Buat transit router di wilayah Filipina (Manila) dan Thailand (Bangkok). Untuk informasi lebih lanjut, lihat Buat transit router.

Transit router di wilayah Filipina (Manila) digunakan untuk menghubungkan VPC2 ke pusat data. Anda dapat menggunakan konfigurasi default untuk transit router ini.

Transit router di wilayah Thailand (Bangkok) digunakan untuk menghubungkan VPC1 ke pusat data. Saat membuat transit router ini, Anda perlu mengonfigurasi transit router CIDR block. Gunakan pengaturan default untuk parameter lainnya.

CatatanDisarankan untuk membuat transit router di wilayah yang paling dekat dengan pusat data.

Dalam contoh ini, transit router CIDR block adalah 10.10.10.0/24. transit router CDIR block tidak boleh tumpang tindih dengan blok CIDR pusat data, VPC1, dan VPC2.

Langkah 2: Buat koneksi IPsec-VPN

Setelah transit router dibuat, Anda dapat membuat koneksi IPsec-VPN untuk menghubungkan pusat data ke Alibaba Cloud.

Buat gateway pelanggan

Anda perlu membuat gateway pelanggan untuk mendaftarkan alamat IP publik dari perangkat gateway lokal dengan Alibaba Cloud. Pusat data hanya dapat menggunakan alamat IP publik yang terdaftar untuk membangun koneksi IPsec-VPN ke Alibaba Cloud.

- Masuk ke Konsol Gateway VPN.

Di panel navigasi sisi kiri, pilih .

Di bilah navigasi atas, pilih wilayah tempat Anda ingin membuat gateway pelanggan.

CatatanGateway pelanggan dan transit router harus berada di wilayah yang sama.

Pada halaman Customer Gateway, klik Create Customer Gateway.

Di panel Create Customer Gateway, konfigurasikan parameter berikut dan klik OK.

Buat dua gateway pelanggan berdasarkan informasi berikut dan daftarkan dua alamat IP publik dari perangkat gateway lokal. Tabel berikut hanya menjelaskan beberapa parameter. Parameter lainnya menggunakan nilai default. Untuk informasi lebih lanjut, lihat Buat dan kelola gateway pelanggan.

Name

IP Address

ASN

Gateway Pelanggan 1

Masukkan alamat IP publik 120.XX.XX.104 untuk perangkat gateway lokal.

Dalam contoh ini, nomor sistem otonom (ASN) dari perangkat gateway lokal adalah 65530.

CatatanJika routing dinamis BGP digunakan, Anda harus mengonfigurasi parameter ini.

Gateway Pelanggan 2

Masukkan alamat IP publik lain untuk perangkat gateway pelanggan: 121.XX.XX.3.

Di panel navigasi sisi kiri, pilih .

Di bilah navigasi atas, pilih wilayah tempat Anda ingin membuat gateway pelanggan.

CatatanGateway pelanggan dan transit router harus berada di wilayah yang sama.

Pada halaman Customer Gateway, klik Create Customer Gateway.

Di panel Create Customer Gateway, konfigurasikan parameter berikut, lalu klik OK.

Buat dua gateway pelanggan berdasarkan informasi berikut dan daftarkan dua alamat IP publik dari perangkat gateway lokal. Tabel berikut menjelaskan beberapa parameter saja. Parameter lainnya menggunakan nilai default. Untuk informasi lebih lanjut, lihat Buat dan kelola gateway pelanggan.

Name

IP Address

ASN

Gateway Pelanggan 1

Masukkan alamat IP publik 120.XX.XX.104 untuk perangkat gateway lokal.

Dalam contoh ini, nomor sistem otonom (ASN) dari perangkat gateway lokal adalah 65530.

CatatanJika routing dinamis BGP digunakan, Anda harus mengonfigurasi parameter ini.

Gateway Pelanggan 2

Masukkan alamat IP publik lain untuk perangkat gateway pelanggan: 121.XX.XX.3.

Buat koneksi IPsec-VPN

Setelah gateway pelanggan dibuat, buat koneksi IPsec-VPN di sisi Alibaba Cloud. Saat membuat koneksi IPsec-VPN, Anda harus menentukan algoritma enkripsi, algoritma autentikasi, dan kunci bersama yang digunakan oleh terowongan VPN.

Di panel navigasi sisi kiri, pilih .

Pada halaman IPsec Connections, klik Bind CEN.

Pada halaman Create Ipsec-vpn Connection (CEN), konfigurasikan parameter dan klik OK. Tabel berikut menjelaskan parameter tersebut.

Tabel berikut hanya menjelaskan beberapa parameter. Parameter lainnya menggunakan nilai default. Untuk informasi lebih lanjut, lihat Buat dan kelola koneksi IPsec-VPN dalam mode dual-tunnel.

Parameter

Koneksi IPsec-VPN

Name

IPsec1 digunakan dalam contoh ini.

Region

Pilih wilayah tempat transit router yang ingin Anda asosiasikan berada.

Koneksi IPsec-VPN dibuat di wilayah yang sama dengan transit router.

Gateway Type

Pilih jenis jaringan dari koneksi IPsec-VPN.

Pilih Public.

Bind CEN

Pilih Current Account.

CEN Instance ID

Pilih instans CEN yang dibuat di Langkah 1.

Sistem menampilkan ID dan blok CIDR dari transit router yang dibuat oleh instans CEN di wilayah saat ini. Koneksi IPsec-VPN akan diasosiasikan dengan transit router tersebut.

Transit Router

Sistem secara otomatis menampilkan transit router dari instans CEN di wilayah saat ini.

Routing Mode

Mode perutean dari koneksi IPsec-VPN. Nilai yang valid:

Jika Anda ingin menggunakan routing dinamis BGP untuk koneksi IPsec-VPN, kami sarankan Anda memilih Destination Routing Mode. Dalam contoh ini, Destination Routing Mode digunakan.

Effective Immediately

Dalam contoh ini, nilai default Yes dipilih. Negosiasi IPsec dimulai segera setelah koneksi IPsec-VPN dibuat.

Tunnel 1

Customer Gateway

Pilih Gateway Pelanggan 1.

Pre-Shared Key

fddsFF111**** digunakan dalam contoh ini.

PentingKoneksi IPsec-VPN dan perangkat gateway peer harus menggunakan kunci pra-berbagi yang sama. Jika tidak, sistem tidak dapat membangun koneksi IPsec-VPN.

Encryption Configuration

Gunakan nilai default parameter kecuali untuk parameter berikut.

Atur parameter DH Group di bagian IKE Configurations menjadi group14.

Atur parameter DH Group di bagian IPsec Configurations menjadi group14.

CatatanAnda perlu memilih parameter enkripsi berdasarkan perangkat gateway lokal untuk memastikan bahwa konfigurasi enkripsi untuk koneksi IPsec sama dengan konfigurasi untuk perangkat gateway lokal.

Tunnel 2

Customer Gateway

Pilih Gateway Pelanggan 2.

Pre-Shared Key

fddsFF222**** digunakan dalam contoh ini.

Encryption Configuration

Gunakan nilai default parameter kecuali untuk parameter berikut.

Atur parameter DH Group di bagian IKE Configurations menjadi group14.

Atur parameter DH Group di bagian IPsec Configurations menjadi group14.

CatatanAnda perlu memilih parameter enkripsi berdasarkan perangkat gateway lokal untuk memastikan bahwa konfigurasi enkripsi untuk koneksi IPsec sama dengan konfigurasi untuk perangkat gateway lokal.

Advanced Settings

Dalam contoh ini, pengaturan default digunakan. Semua fitur lanjutan diaktifkan.

Dalam pesan Created, klik OK.

Pada halaman IPsec Connections, temukan koneksi IPsec-VPN yang Anda buat dan klik Generate Peer Configuration di kolom Actions.

Konfigurasi peer IPsec mengacu pada konfigurasi VPN yang perlu ditambahkan saat membuat koneksi IPsec-VPN. Dalam contoh ini, Anda perlu menambahkan konfigurasi VPN ke perangkat gateway pusat data.

Di kotak dialog IPsec Connection Configuration, salin dan simpan konfigurasi ke mesin lokal. Konfigurasi ini diperlukan saat mengonfigurasi perangkat gateway pusat data.

Konfigurasikan perangkat gateway lokal

Setelah membuat koneksi IPsec-VPN, tambahkan konfigurasi VPN pada perangkat gateway lokal agar koneksi IPsec-VPN dapat dibangun antara Alibaba Cloud dan perangkat gateway lokal.

CatatanDalam contoh ini, perangkat lunak Adaptive Security Appliance (ASA) 9.19.1 digunakan untuk menjelaskan cara mengonfigurasi firewall Cisco. Perintah mungkin bervariasi tergantung pada versi perangkat lunak. Konsultasikan dokumentasi atau vendor Anda berdasarkan lingkungan aktual selama operasi. Untuk informasi lebih lanjut, lihat Konfigurasikan gateway lokal.

Konten berikut berisi informasi produk pihak ketiga, yang hanya untuk referensi. Alibaba Cloud tidak memberikan jaminan atau bentuk komitmen lainnya untuk kinerja dan keandalan produk pihak ketiga, atau dampak potensial dari operasi yang dilakukan menggunakan produk-produk ini.

Masuk ke CLI firewall Cisco dan masuk ke mode konfigurasi.

ciscoasa> enable Password: ******** # Masukkan kata sandi untuk masuk ke mode enable. ciscoasa# configure terminal # Masuk ke mode konfigurasi. ciscoasa(config)#Lihat konfigurasi antarmuka dan konfigurasi rute untuk akses Internet.

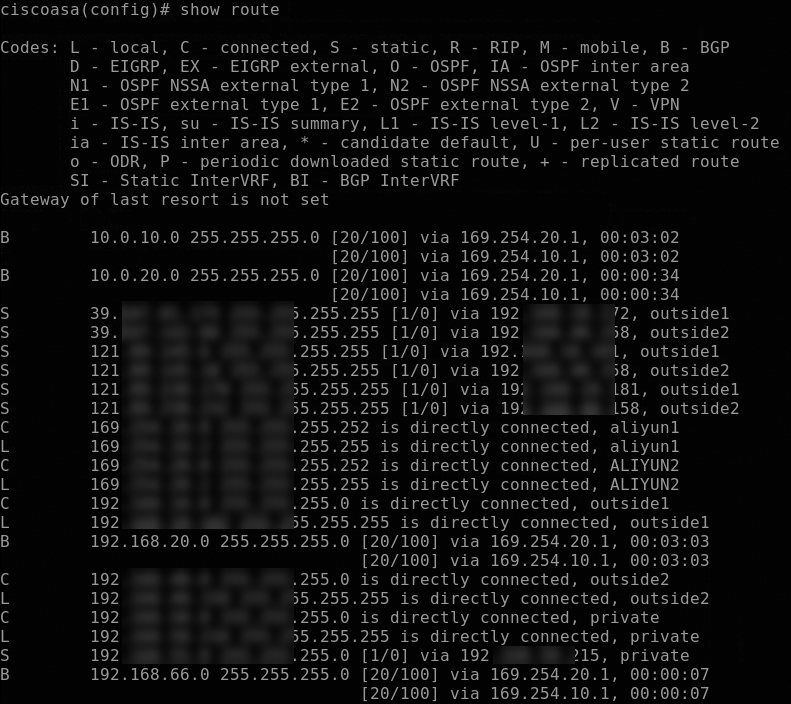

Verifikasi bahwa antarmuka telah dikonfigurasi dan diaktifkan pada firewall Cisco. Dalam contoh ini, konfigurasi antarmuka berikut digunakan:

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 # Nama antarmuka GigabitEthernet 0/0. security-level 0 ip address 120.XX.XX.104 255.255.255.255 # Alamat IP publik antarmuka GigabitEthernet 0/0. ! interface GigabitEthernet0/1 # Antarmuka yang terhubung ke pusat data. nameif private # Nama antarmuka GigabitEthernet 0/1. security-level 100 # Tingkat keamanan antarmuka privat yang terhubung ke pusat data, yang lebih rendah daripada antarmuka publik. ip address 192.168.55.217 255.255.255.0 # Alamat IP antarmuka GigabitEthernet 0/1. ! interface GigabitEthernet0/2 nameif outside2 # Nama antarmuka GigabitEthernet 0/2. security-level 0 ip address 121.XX.XX.3 255.255.255.255 # Alamat IP publik antarmuka GigabitEthernet 0/2. ! route outside1 121.XX.XX.170 255.255.255.255 192.XX.XX.172 # Rute untuk mengakses alamat IP publik Terowongan 1 di Alibaba Cloud. Hop berikutnya adalah alamat IP publik. route outside2 121.XX.XX.232 255.255.255.255 192.XX.XX.158 # Rute untuk mengakses alamat IP publik Terowongan 2 di Alibaba Cloud. Hop berikutnya adalah alamat IP publik. route private 192.168.55.0 255.255.255.0 192.168.55.216 # Rute yang mengarah ke pusat data.Aktifkan fitur IKEv2 untuk antarmuka publik.

crypto ikev2 enable outside1 crypto ikev2 enable outside2Buat kebijakan IKEv2 dan tentukan algoritma autentikasi, algoritma enkripsi, grup DH, dan masa hidup SA di fase IKE pada firewall Cisco. Nilainya harus sama dengan yang ada di Alibaba Cloud.

PentingSaat mengonfigurasi koneksi IPsec-VPN di Alibaba Cloud, Anda hanya dapat menentukan satu nilai untuk algoritma enkripsi, algoritma autentikasi, dan grup DH di fase IKE. Disarankan untuk menentukan hanya satu nilai untuk algoritma enkripsi, algoritma autentikasi, dan grup DH di fase IKE pada firewall Cisco. Nilainya harus sama dengan yang ada di Alibaba Cloud.

crypto ikev2 policy 10 encryption aes # Tentukan algoritma enkripsi. integrity sha # Tentukan algoritma autentikasi. group 14 # Tentukan grup DH. prf sha # Nilai parameter prf harus sama dengan parameter integrity. Secara default, nilai-nilai ini sama di Alibaba Cloud. lifetime seconds 86400 # Tentukan masa hidup SA.Buat proposal IPsec dan profil, serta tentukan algoritma enkripsi, algoritma autentikasi, grup DH, dan masa hidup SA di fase IPsec pada firewall Cisco. Nilainya harus sama dengan yang ada di Alibaba Cloud.

PentingSaat mengonfigurasi koneksi IPsec-VPN di Alibaba Cloud, Anda hanya dapat menentukan satu nilai untuk algoritma enkripsi, algoritma autentikasi, dan grup DH di fase IPsec. Disarankan untuk menentukan hanya satu nilai untuk algoritma enkripsi, algoritma autentikasi, dan grup DH di fase IPsec pada firewall Cisco. Nilainya harus sama dengan yang ada di Alibaba Cloud.

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL # Buat proposal IPsec. protocol esp encryption aes # Tentukan algoritma enkripsi. Protokol Encapsulating Security Payload (ESP) digunakan di Alibaba Cloud. Oleh karena itu, gunakan protokol ESP. protocol esp integrity sha-1 # Tentukan algoritma autentikasi. Protokol ESP digunakan di Alibaba Cloud. Oleh karena itu, gunakan protokol ESP. crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL # Buat profil IPsec dan terapkan proposal yang dibuat. set ikev2 local-identity address # Atur format ID lokal ke alamat IP, yang sama dengan format ID remote di Alibaba Cloud. set pfs group14 # Tentukan Perfect Forward Secrecy (PFS) dan grup DH. set security-association lifetime seconds 86400 # Tentukan masa hidup SA berbasis waktu. set security-association lifetime kilobytes unlimited # Nonaktifkan masa hidup SA berbasis lalu lintas.Buat grup terowongan dan tentukan kunci pra-berbagi untuk terowongan, yang harus sama dengan yang ada di sisi Alibaba Cloud.

tunnel-group 121.XX.XX.170 type ipsec-l2l # Tentukan mode enkapsulasi l2l untuk Terowongan 1. tunnel-group 121.XX.XX.170 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF111**** # Tentukan kunci pra-berbagi peer untuk Terowongan 1, yang merupakan kunci pra-berbagi di sisi Alibaba Cloud. ikev2 local-authentication pre-shared-key fddsFF111**** # Tentukan kunci pra-berbagi lokal untuk Terowongan 1, yang harus sama dengan yang ada di Alibaba Cloud. ! tunnel-group 121.XX.XX.232 type ipsec-l2l # Tentukan mode enkapsulasi l2l untuk Terowongan 2. tunnel-group 121.XX.XX.232 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF222**** # Tentukan kunci pra-berbagi peer untuk Terowongan 2, yang merupakan kunci pra-berbagi di sisi Alibaba Cloud. ikev2 local-authentication pre-shared-key fddsFF222**** # Tentukan kunci pra-berbagi lokal untuk Terowongan 2, yang harus sama dengan yang ada di Alibaba Cloud. !Buat antarmuka terowongan.

interface Tunnel1 # Buat antarmuka untuk Terowongan 1. nameif ALIYUN1 ip address 169.254.10.2 255.255.255.252 # Tentukan alamat IP antarmuka. tunnel source interface outside1 # Tentukan alamat IP antarmuka GigabitEthernet 0/0 sebagai alamat sumber Terowongan 1. tunnel destination 121.XX.XX.170 # Tentukan alamat IP publik Terowongan 1 di Alibaba Cloud sebagai alamat tujuan Terowongan 1. tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # Terapkan profil IPsec ALIYUN-PROFILE pada Terowongan 1. no shutdown # Aktifkan antarmuka untuk Terowongan 1. ! interface Tunnel2 # Buat antarmuka untuk Terowongan 2. nameif ALIYUN2 ip address 169.254.20.2 255.255.255.252 # Tentukan alamat IP antarmuka. tunnel source interface outside2 # Tentukan alamat IP antarmuka GigabitEthernet 0/2 sebagai alamat sumber Terowongan 2. tunnel destination 121.XX.XX.232 # Tentukan alamat IP publik Terowongan 2 di Alibaba Cloud sebagai alamat tujuan Terowongan 2. tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # Terapkan profil IPsec ALIYUN-PROFILE pada Terowongan 2. no shutdown # Aktifkan antarmuka untuk Terowongan 2. !Setelah menyelesaikan langkah-langkah sebelumnya, koneksi IPsec-VPN dapat dibangun antara pusat data dan Alibaba Cloud. Anda dapat memeriksa status koneksi di halaman detail koneksi IPsec-VPN. Jika koneksi IPsec-VPN tidak dibangun, lihat topik terkait untuk pemecahan masalah. Untuk informasi lebih lanjut, lihat Diagnostik mandiri untuk koneksi IPsec-VPN.

Konfigurasikan rute

Setelah koneksi IPsec-VPN dibangun, pusat data tidak dapat berkomunikasi dengan cloud. Anda perlu mengonfigurasi rute BGP untuk pusat data dan koneksi IPsec-VPN.

CatatanDalam contoh ini, routing statis digunakan. Disarankan untuk menggunakan routing dinamis BGP. Saat menggunakan routing statis, pastikan gateway lokal mendukung routing statis ECMP. Jika tidak, data dari pusat data ke cloud tidak dapat ditransfer melalui jalur ECMP, tetapi data dari cloud dapat ditransfer ke pusat data melalui jalur ECMP. Akibatnya, jalur lalu lintas mungkin tidak sesuai dengan kebutuhan Anda.

Routing dinamis BGP

Konfigurasikan rute BGP pada perangkat gateway lokal.

router bgp 65530 address-family ipv4 unicast neighbor 169.254.10.1 remote-as 65535 # Tentukan peer BGP, yaitu alamat IP Terowongan 1 di sisi Alibaba Cloud. neighbor 169.254.10.1 ebgp-multihop 255 neighbor 169.254.10.1 activate # Aktifkan peer BGP. neighbor 169.254.20.1 remote-as 65535 # Tentukan peer BGP, yaitu alamat IP Terowongan 2 di sisi Alibaba Cloud. neighbor 169.254.20.1 ebgp-multihop 255 neighbor 169.254.20.1 activate # Aktifkan peer BGP. network 192.168.55.0 mask 255.255.255.0 # Iklankan blok CIDR pusat data. maximum-paths 5 # Tingkatkan jumlah entri rute ECMP. exit-address-familyKonfigurasikan rute di pusat data sehingga klien di pusat data dapat mengakses cloud.

Konfigurasikan rute BGP untuk koneksi IPsec-VPN.

Di panel navigasi sisi kiri, pilih .

Pada halaman IPsec Connections, temukan koneksi IPsec-VPN dan klik ID-nya.

Di bagian IPsec Connections, klik Edit di sebelah Enable BGP. Di kotak dialog BGP Configuration, konfigurasikan parameter berikut dan klik OK.

Untuk informasi lebih lanjut tentang parameter, lihat Konfigurasi BGP.

Parameter

Konfigurasi IPsec1

Local ASN

65535 digunakan dalam contoh ini.

Tunnel 1

Tunnel CIDR Block

Dalam contoh ini, 169.254.10.0/30 digunakan.

Local BGP IP address

Dalam contoh ini, 169.254.10.1 digunakan.

Tunnel 2

Tunnel CIDR Block

Dalam contoh ini, 169.254.20.0/30 digunakan.

Local BGP IP address

Dalam contoh ini, 169.254.20.1 digunakan.

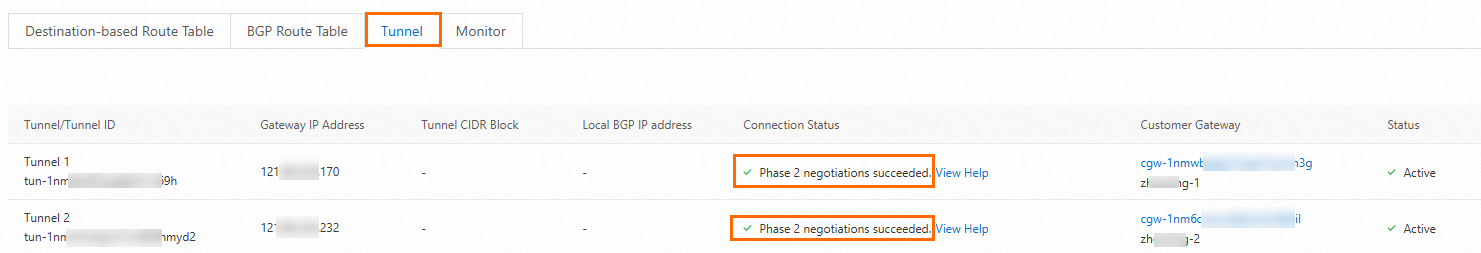

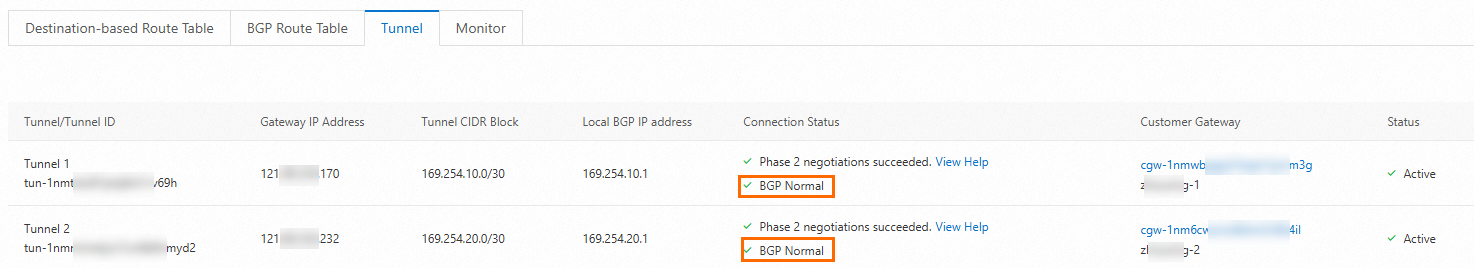

Setelah BGP dikonfigurasi, Anda dapat memeriksa status negosiasi di halaman detail koneksi IPsec-VPN. Setelah status BGP menjadi normal, rute akan diiklankan secara otomatis antara pusat data dan koneksi IPsec-VPN. Koneksi IPsec-VPN secara otomatis mengiklankan rute dari cloud ke pusat data dan mengiklankan rute dari pusat data ke transit router.

Routing statis

CatatanTopik ini hanya menjelaskan cara mengonfigurasi rute statis. Untuk informasi lebih lanjut tentang perintah spesifik, lihat manual yang disediakan oleh produsen gateway.

Tambahkan rute statis yang mengarah ke VPC ke perangkat gateway lokal.

Tambahkan dua rute yang mengarah ke VPC2. Blok CIDR tujuan kedua rute tersebut adalah 10.0.0.0/16 dan hop berikutnya adalah Terowongan 1 dan Terowongan 2. Dua rute tersebut membentuk jalur ECMP.

Tambahkan dua rute yang mengarah ke VPC1. Blok CIDR tujuan kedua rute tersebut adalah 192.168.66.0/24 dan hop berikutnya adalah Terowongan 1 dan Terowongan 2. Dua rute tersebut membentuk jalur ECMP.

Konfigurasikan rute pada pusat data sehingga klien di pusat data dapat mengakses cloud.

Tambahkan rute berbasis tujuan yang mengarah ke pusat data ke koneksi IPsec-VPN. Blok CIDR tujuan dari koneksi IPsec-VPN adalah 192.168.55.0/24 dan hop berikutnya adalah IPsec1. Untuk informasi lebih lanjut, lihat Konfigurasikan rute berbasis tujuan.

Langkah 3: Hubungkan pusat data ke VPC

Setelah pusat data terhubung ke Alibaba Cloud, Anda perlu mengasosiasikan VPC1 dan VPC2 dengan transit router agar komunikasi dapat diaktifkan antara pusat data, VPC1, dan VPC2.

Buat koneksi VPC.

Asosiasikan VPC1 dengan transit router di Thailand (Bangkok) dan asosiasikan VPC2 dengan transit router di Filipina (Manila).

Masuk ke Konsol CEN.

Pada halaman detail CEN, klik tab . Temukan transit router di wilayah Filipina (Manila) dan klik Create Connection di kolom Actions.

Pada halaman Connection with Peer Network Instance, atur parameter berikut dan klik OK.

Tabel berikut hanya menjelaskan parameter utama. Gunakan nilai default untuk parameter lainnya. Untuk informasi lebih lanjut, lihat Gunakan transit router Edisi Perusahaan untuk membuat koneksi VPC.

Parameter

VPC1

VPC2

Network type

Pilih Virtual Private Cloud (VPC).

Region

Pilih Thailand (Bangkok).

Dalam contoh ini, Philippines (Manila) dipilih.

Resource Owner ID

Pilih Current Account.

Attachment Name

Dalam contoh ini, VPC1_Connection digunakan.

Dalam contoh ini, VPC2_Connection digunakan.

Network Instance

Pilih VPC1.

Pilih VPC2.

vSwitch

Pastikan setiap vSwitch yang dipilih memiliki alamat IP yang tidak digunakan.Jika VPC tidak memiliki vSwitch di zona yang didukung oleh transit router, atau jika vSwitch tidak memiliki alamat IP yang tidak digunakan, Anda perlu membuat vSwitch baru. Untuk informasi lebih lanjut, lihat Buat dan kelola vSwitch.

Advanced Settings

Dalam contoh ini, pengaturan default digunakan. Semua fitur lanjutan diaktifkan.

Pusat data dan VPC1 termasuk dalam wilayah yang sama dan dapat berkomunikasi satu sama lain. Namun, VPC2 ditempatkan di wilayah lain dan tidak dapat berkomunikasi dengan VPC1 atau pusat data. Untuk mengaktifkan komunikasi, Anda perlu membuat koneksi antar-wilayah.

Buat koneksi antar-wilayah

Buat koneksi antar-wilayah antara Thailand (Bangkok) dan Filipina (Manila) untuk mengaktifkan komunikasi sumber daya.

Pada halaman detail instans CEN, pilih dan klik Allocate Bandwidth for Inter-region Communication.

Pada halaman Connection with Peer Network Instance, atur parameter berikut dan klik OK.

Parameter

Deskripsi

Instance Type

Dalam contoh ini, Inter-region Connection dipilih.

Region

Pilih Thailand (Bangkok).

Peer Region

Pilih Philippines (Manila).

Bandwidth Allocation Mode

Pilih Pay-By-Data-Transfer. Anda dikenakan biaya berdasarkan transfer data dan tagihan diterbitkan oleh Cloud Data Transfer (CDT).

Bandwidth

Tentukan nilai bandwidth maksimum untuk koneksi antar-wilayah. Unit: Mbit/s.

Default Line Type

Nilai default: Gold. Dalam contoh ini, nilai tersebut digunakan.

Advanced Settings

Dalam contoh ini, pengaturan default digunakan. Semua fitur lanjutan diaktifkan.

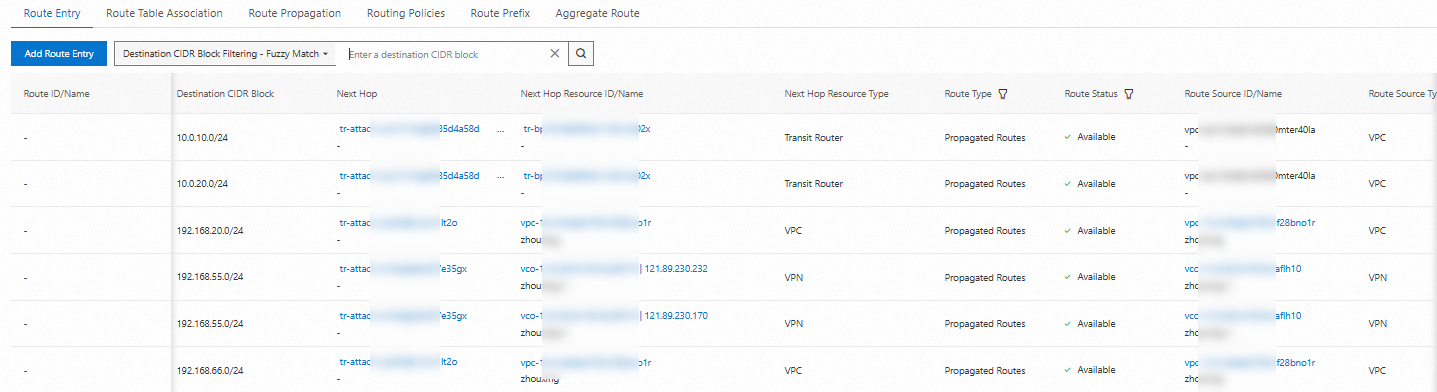

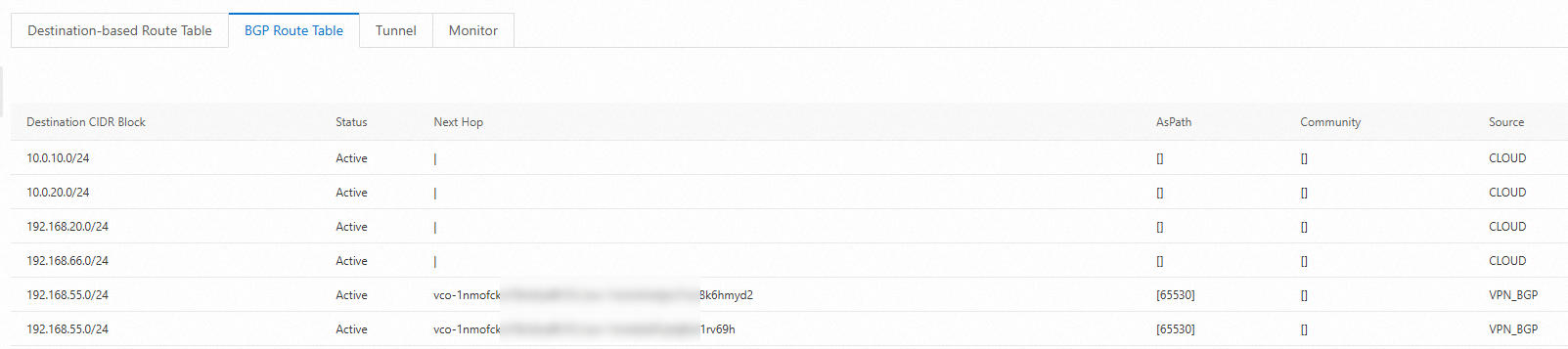

Lihat rute.

Setelah menyelesaikan langkah-langkah sebelumnya, transit router secara otomatis mempelajari dan mengiklankan rute berdasarkan Advanced Configuration. Anda dapat melihat rute yang dipelajari pada transit router, koneksi IPsec-VPN, atau pusat data.

Tabel rute transit router di Thailand (Bangkok)

Tabel rute BGP koneksi IPsec-VPN

Rute pusat data

Langkah 4: Uji konektivitas jaringan

Setelah menyelesaikan langkah-langkah sebelumnya, komunikasi diaktifkan antara pusat data, VPC1, dan VPC2. Bagian ini menjelaskan cara menguji konektivitas jaringan dan tingkat ketersediaan tinggi koneksi IPsec-VPN.

Sebelum pengujian, pastikan Anda memahami aturan grup keamanan yang diterapkan pada instance ECS di VPC dan aturan daftar kontrol akses (ACL) yang diterapkan pada pusat data. Pastikan aturan tersebut mengizinkan akses timbal balik antara VPC dan pusat data. Untuk informasi lebih lanjut tentang aturan grup keamanan ECS, lihat Lihat aturan grup keamanan dan Tambahkan aturan grup keamanan.

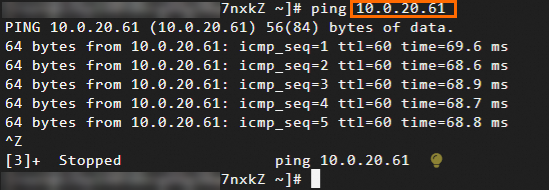

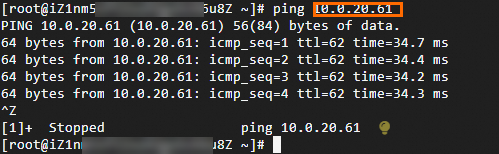

Uji konektivitas jaringan antara pusat data, VPC1, dan VPC2.

Uji tingkat ketersediaan tinggi koneksi IPsec-VPN.

Masuk ke ECS1 di VPC1.

Jalankan perintah berikut untuk terus mengirim paket dari ECS1 ke pusat data:

ping <Alamat IP server di pusat data> -c 10000Tutup salah satu terowongan dari koneksi IPsec-VPN.

Anda dapat menutup salah satu terowongan dengan memodifikasi kunci pra-berbagi terowongan. Terowongan ditutup ketika kedua ujung terowongan menggunakan kunci pra-berbagi yang berbeda.

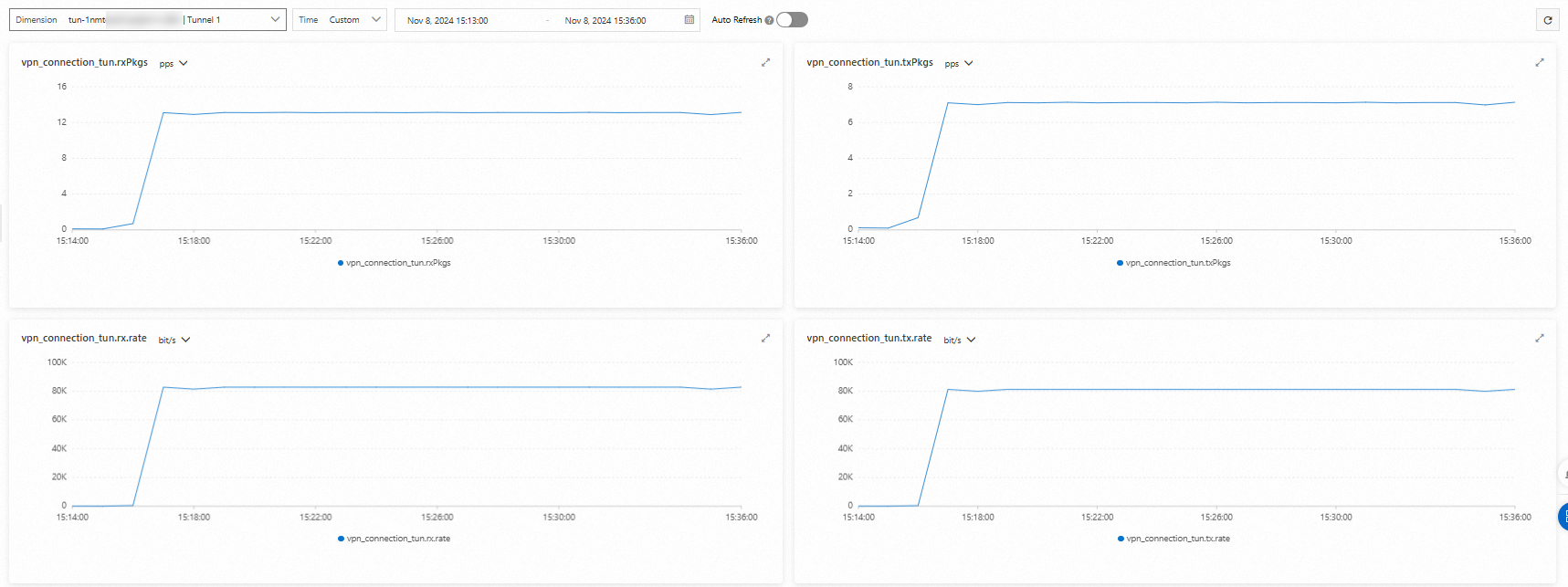

Jika koneksi dari ECS1 sementara terputus dan dilanjutkan setelah terowongan ditutup, itu menunjukkan bahwa terowongan lain mengambil alih.

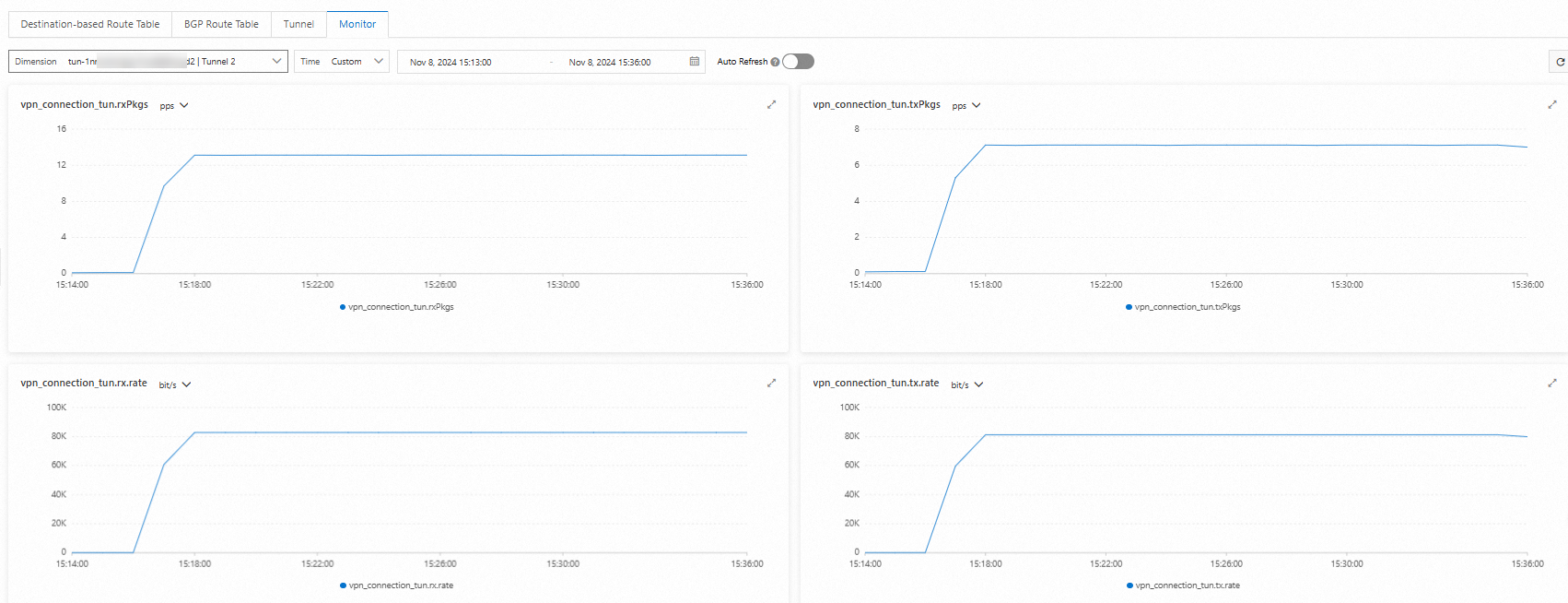

Anda dapat melihat data pemantauan lalu lintas setiap terowongan di tab Monitoring. Untuk informasi lebih lanjut, lihat Pantau koneksi IPsec-VPN.

Terowongan 1

Terowongan 2