Untuk menolak atau mengizinkan permintaan dari alamat IP tertentu ke instance Network Load Balancer (NLB), Anda dapat mengonfigurasi kelompok keamanan untuk instance tersebut guna menerapkan kontrol akses. Kelompok keamanan NLB dapat digunakan sebagai daftar putih atau daftar hitam dengan granularitas halus.

Skenario contoh

Sebelum sebuah NLB instance ditambahkan ke kelompok keamanan, port listener dari NLB instance menerima semua permintaan secara default.

Setelah sebuah NLB instance ditambahkan ke kelompok keamanan tanpa aturan Tolak, port listener dari NLB instance tetap menerima semua permintaan secara default. Untuk hanya mengizinkan permintaan dari alamat IP tertentu ke instance NLB, Anda harus membuat setidaknya satu aturan Tolak.

Jika instance NLB Anda memiliki persyaratan kontrol akses dan Anda ingin mengelola lalu lintas masuk ke instance NLB, tambahkan instance NLB ke kelompok keamanan dan konfigurasikan aturan kelompok keamanan sesuai dengan kebutuhan bisnis Anda.

Lalu lintas keluar dari instance NLB adalah respons terhadap permintaan pengguna. Untuk memastikan layanan tidak terganggu, kelompok keamanan NLB tidak membatasi lalu lintas keluar. Tidak diperlukan konfigurasi aturan keluar untuk kelompok keamanan.

Saat instance NLB dibuat, sistem secara otomatis membuat kelompok keamanan terkelola di VPC tempat instance NLB berada. Kelompok keamanan ini dikendalikan oleh instance NLB, sehingga Anda hanya dapat melihat detailnya tanpa melakukan perubahan. Kelompok keamanan terkelola mencakup jenis-jenis aturan berikut:

Aturan dengan prioritas 1: Mengizinkan alamat IP lokal yang digunakan oleh instance NLB untuk komunikasi antara instance dan server backend serta untuk pemeriksaan kesehatan.

Hindari menambahkan aturan kelompok keamanan dengan prioritas 1 yang menolak alamat IP lokal instance NLB untuk mencegah konflik yang dapat mengganggu komunikasi antara instance NLB dan server backend. Anda dapat memeriksa alamat IP lokal instance NLB melalui konsol NLB.

Aturan dengan prioritas 100: Mengizinkan semua alamat IP. Tanpa aturan Tolak, instance NLB dalam kelompok keamanan ini memeriksa semua permintaan menggunakan listener-nya.

aturan kontrol akses default (tidak terlihat) dari kelompok keamanan dasar atau tingkat lanjut mencakup aturan yang menolak semua permintaan. Dalam kasus ini, aturan izin default dalam kelompok keamanan terkelola untuk instance NLB berlaku.

Skema berikut menjelaskan cara kerja daftar putih dan daftar hitam. Untuk informasi lebih lanjut, lihat Aturan kelompok keamanan.

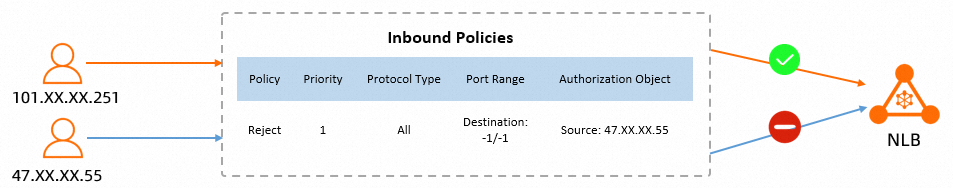

Daftar hitam menolak akses dari alamat IP tertentu.

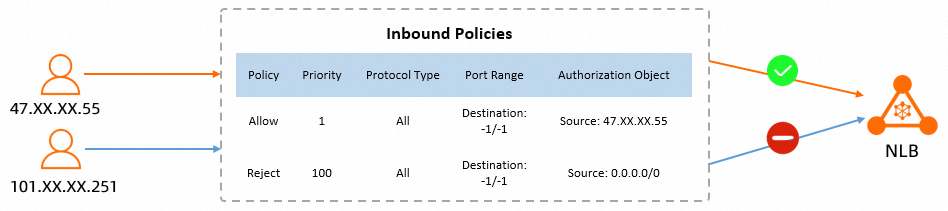

Daftar putih hanya mengizinkan akses dari alamat IP tertentu.

Batasan

Item | Tipe kelompok keamanan | Deskripsi |

Kelompok keamanan yang didukung oleh NLB |

|

Untuk informasi lebih lanjut tentang kelompok keamanan dasar dan kelompok keamanan tingkat lanjut, lihat Kelompok keamanan dasar dan kelompok keamanan tingkat lanjut. |

Kelompok keamanan yang tidak didukung oleh NLB | Kelompok keamanan terkelola | Untuk informasi lebih lanjut tentang kelompok keamanan terkelola, lihat Kelompok keamanan terkelola. |

Prasyarat

Empat instance Elastic Compute Service (ECS) telah dibuat. Untuk informasi lebih lanjut tentang cara membuat instance ECS, lihat Beli instance ECS.

ECS01 dan ECS02 berfungsi sebagai server backend untuk instance NLB. Aplikasi telah diterapkan pada ECS01 dan ECS02.

Perintah sampel berikut digunakan untuk menerapkan aplikasi uji pada ECS01 dan ECS02:

ECS03 dan ECS04 adalah instance berorientasi Internet yang digunakan untuk mengakses instance NLB. Anda juga dapat menggunakan server Linux yang ada untuk mengakses instance NLB. Dalam hal ini, pembuatan ECS03 dan ECS04 tidak diperlukan.

Nama domain telah didaftarkan, nomor penyedia konten Internet (ICP) telah diperoleh untuk nama domain tersebut, dan catatan DNS CNAME telah dibuat untuk memetakan nama domain kustom ke nama domain instance NLB Anda. Untuk informasi lebih lanjut, lihat Daftarkan nama domain generik Daftarkan nama domain di Alibaba Cloud, Proses pengarsipan ICP, dan Langkah 4: Buat catatan DNS.

Tabel berikut menjelaskan konfigurasi instance ECS yang digunakan dalam topik ini.

Instance

Konfigurasi ECS

VPC

Alamat IP

Prosedur

ECS01

Tipe instance: ecs.u1-c1m1.large

CPU dan memori: 2 vCPU dan 2 GiB memori

Sistem operasi: Alibaba Cloud Linux 3.2104 LTS 64-bit

Tipe jaringan: VPC

VPC01

Privat: 192.168.0.24

Publik: tidak ditetapkan

Instance tersebut ditetapkan sebagai server backend dari instance NLB.

ECS02

Privat: 192.168.0.37

Publik: tidak ditetapkan

ECS03

VPC02

Privat: 192.168.0.25

Publik: 47.XX.XX.55

Instance tersebut digunakan sebagai klien untuk mengakses instance NLB.

ECS04

Privat: 192.168.0.26

Publik: 101.XX.XX.251

Langkah 1: Buat grup server

Masuk ke konsol NLB.

Di bilah navigasi atas, pilih wilayah tempat Anda ingin membuat grup server. Dalam contoh ini, China (Hangzhou) dipilih.

Di panel navigasi sisi kiri, pilih NLB > Server Groups.

Di halaman Server Groups, klik Create Server Group.

Di kotak dialog Create Server Group, atur parameter berikut dan klik Create.

Tabel berikut menjelaskan parameter utama untuk membuat grup server. Gunakan nilai default untuk parameter lainnya. Untuk informasi lebih lanjut, lihat Buat grup server.

Parameter

Deskripsi

Server Group Type

Tentukan tipe grup server. Dalam contoh ini, Server Type dipilih.

Server Group Name

Masukkan nama untuk grup server. Dalam contoh ini, RS01 digunakan.

VPC

Pilih VPC dari daftar drop-down. Dalam contoh ini, VPC1 dipilih. Grup server harus berada di VPC yang sama dengan ECS01 dan ECS02.

Backend Server Protocol

Pilih protokol backend. Dalam contoh ini, TCP dipilih.

Di kotak dialog Server group created, klik Add Backend Server.

Di tab Backend Servers, klik Add Backend Server.

Di panel Add Backend Server, pilih ECS01 dan ECS02 dan klik Next.

Tentukan port dan bobot untuk server backend dan klik OK. Dalam contoh ini, port 80 ditentukan dan bobot default digunakan.

Langkah 2: Buat instance NLB dan konfigurasikan listener

Di panel navigasi sisi kiri, pilih . Di halaman Instances, klik Create NLB.

Di halaman NLB (Pay-As-You-Go), atur parameter berikut.

Tabel berikut hanya menjelaskan beberapa parameter. Untuk informasi lebih lanjut tentang parameter lainnya, lihat Buat instance NLB.

Region: Dalam contoh ini, China (Hangzhou) dipilih.

Network Type: Dalam contoh ini, Internet dipilih.

VPC: Dalam contoh ini, VPC01 dipilih.

Klik Buy Now dan selesaikan pembayaran.

Kembali ke halaman Instances, temukan instance NLB yang Anda buat, dan klik ID instance NLB.

Klik tab Listener. Di tab Listener, klik Quick Create Listener. Di kotak dialog Quick Create Listener, atur parameter berikut untuk membuat listener TCP yang menggunakan port 80 dan klik OK.

Parameter

Prosedur

Listener Protocol

Pilih protokol listener. Dalam contoh ini, TCP dipilih.

Listener Port

Dalam contoh ini, port 80 digunakan.

Server Group

Pilih Server Type dan pilih grup server dari daftar drop-down di sebelah Server Type.

Dalam contoh ini, grup server yang dibuat di Langkah 1: Buat grup server dipilih.

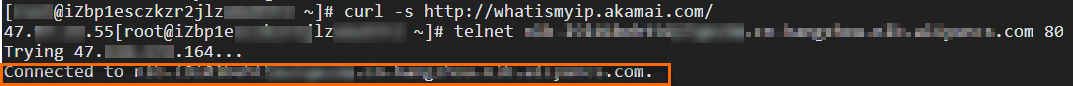

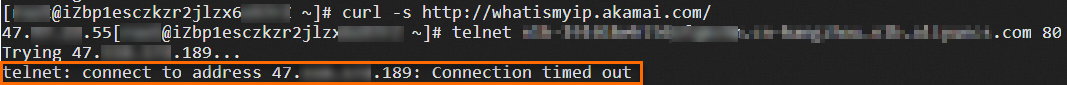

Periksa aksesibilitas instance NLB ketika instance NLB belum ditambahkan ke kelompok keamanan. Perintah

curl -s http://whatismyip.akamai.com/dapat digunakan untuk memeriksa alamat IP publik klien yang mengirim permintaan.Masuk ke ECS03. Jalankan perintah berikut untuk menguji apakah ECS03 dapat mengakses instance NLB:

telnet Nama domain 80.Jika Anda menerima paket balasan echo seperti yang ditunjukkan pada gambar berikut, ECS03 dapat mengakses instance NLB.

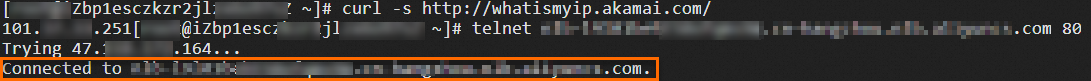

Masuk ke ECS04. Jalankan perintah berikut untuk menguji apakah ECS04 dapat mengakses instance NLB:

telnet Nama domain 80.Jika Anda menerima paket balasan echo seperti yang ditunjukkan pada gambar berikut, ECS04 dapat mengakses instance NLB.

Hasilnya menunjukkan bahwa sebelum instance NLB ditambahkan ke kelompok keamanan, ECS03 dan ECS04 dapat mengakses instance NLB.

Langkah 3: Buat kelompok keamanan

Sebelum menambahkan instance NLB ke kelompok keamanan, Anda harus membuat kelompok keamanan di konsol ECS. Bagian ini menjelaskan cara membuat dua kelompok keamanan.

Kelompok Keamanan 1 sebagai daftar hitam

Tambahkan aturan Tolak yang menolak akses dari alamat IP tertentu. Dalam contoh ini, aturan Tolak yang menolak akses dari alamat IP publik 47.XX.XX.55 dari ECS03 dibuat. Anda dapat mempertahankan aturan kelompok keamanan default. Tabel berikut menjelaskan konfigurasi aturan tersebut.

Kebijakan

Prioritas

Protokol

Rentang port

Objek otorisasi

Tolak

1

Semua

Tujuan: -1/-1

Sumber: 47.XX.XX.55

Kelompok Keamanan 2 sebagai daftar putih

Tambahkan aturan Izinkan yang mengizinkan akses dari alamat IP tertentu dan aturan Tolak yang menolak akses dari alamat IP tertentu. Dalam contoh ini, aturan Izinkan yang mengizinkan akses dari alamat IP publik 47.XX.XX.55 dari ECS03, dan aturan Tolak dibuat. Tabel berikut menjelaskan konfigurasi aturan tersebut.

Kebijakan

Prioritas

Protokol

Rentang port

Objek otorisasi

Ya

1

Semua

Tujuan: -1/-1

Sumber: 47.XX.XX.55

Tolak

100

Semua

Tujuan: -1/-1

Sumber: 0.0.0.0/0

Masuk ke konsol ECS.

Di panel navigasi sisi kiri, pilih .

Di bilah navigasi atas, pilih wilayah tempat Anda ingin membuat kelompok keamanan. Dalam contoh ini, China (Hangzhou) dipilih.

Di halaman Security Groups, klik Create Security Group.

Di halaman Create Security Group, atur parameter di bagian Basic Information.

Tentukan parameter berikut. Untuk informasi lebih lanjut tentang parameter lainnya, lihat Buat kelompok keamanan.

Network: Dalam contoh ini, VPC 1 dipilih. Kelompok keamanan harus berada di VPC yang sama dengan instance NLB.

Security Group Type: Dalam contoh ini, Basic Security Group dipilih.

Di halaman Create Security Group, atur parameter di bagian Access Rule.

Di tab Inbound, klik Add Rule untuk menambahkan aturan berdasarkan konfigurasi aturan di Kelompok Keamanan 1 dan Kelompok Keamanan 2.

Klik Create Security Group.

Langkah 4: Tambahkan instance NLB ke kelompok keamanan dan verifikasi hasilnya

Gunakan Kelompok Keamanan 1 sebagai daftar hitam

Tambahkan instance NLB ke Kelompok Keamanan 1 yang dibuat di Langkah 3, dan uji apakah aturan di Kelompok Keamanan 1 berlaku pada instance NLB.

Masuk ke konsol NLB.

Di bilah navigasi atas, pilih wilayah tempat instance NLB diterapkan. Dalam contoh ini, China (Hangzhou) dipilih.

Di panel navigasi sisi kiri, pilih NLB > Instances. Di halaman yang muncul, temukan instance NLB yang dibuat di Langkah 2: Buat instance NLB dan konfigurasikan listener dan klik ID instance. Di halaman detail instance, klik tab Security Groups.

Di tab Security Groups, klik Create Security Group. Di kotak dialog Add NLB Instance to Security Group, pilih kelompok keamanan yang dibuat di Langkah 3 dan klik OK.

Di panel sisi kiri, klik ID kelompok keamanan yang ingin Anda kelola. Anda dapat mengklik tab Inbound Policies atau Outbound Policies untuk melihat aturan kelompok keamanan.

Tabel berikut menjelaskan parameter yang relevan dengan topik ini.

Kebijakan

Prioritas

Protokol

Rentang port

Objek otorisasi

Tolak

1

Semua

Tujuan: -1/-1Sumber: 47.XX.XX.55Uji apakah akses ke instance NLB dalam kelompok keamanan ditolak. Perintah

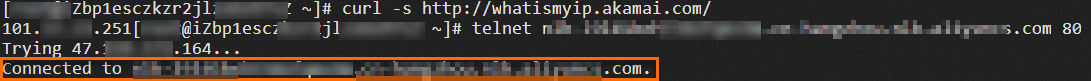

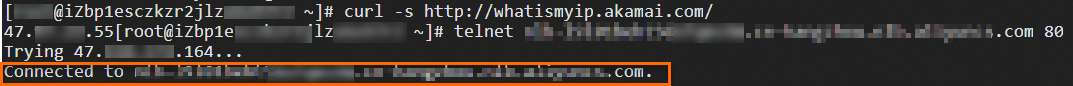

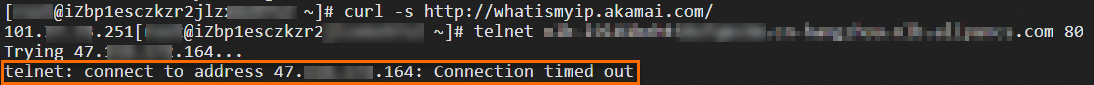

curl -s http://whatismyip.akamai.comdapat digunakan untuk memeriksa alamat IP publik klien yang mengirim permintaan.Masuk ke ECS03. Jalankan perintah berikut untuk menguji apakah ECS03 dapat mengakses instance NLB:

telnet Nama domain 80.Jika Anda menerima paket balasan echo seperti yang ditunjukkan pada gambar berikut, ECS04 gagal mengakses instance NLB.

Masuk ke ECS04. Jalankan perintah berikut untuk menguji apakah ECS04 dapat mengakses instance NLB:

telnet Nama domain 80.Jika Anda menerima paket balasan echo seperti yang ditunjukkan pada gambar berikut, ECS04 dapat mengakses instance NLB.

Hasilnya menunjukkan bahwa setelah instance NLB ditambahkan ke Kelompok Keamanan 1, alamat IP yang ditentukan dalam aturan Tolak tidak dapat lagi mengakses instance NLB. Alamat IP yang tidak ditentukan dalam aturan Tolak dapat mengakses instance NLB.

Gunakan Kelompok Keamanan 2 sebagai daftar putih

Tambahkan instance NLB ke Kelompok Keamanan 2 yang dibuat di Langkah 3, dan uji apakah aturan di Kelompok Keamanan 2 berlaku pada instance NLB.

Masuk ke konsol NLB.

Di bilah navigasi atas, pilih wilayah tempat instance NLB diterapkan. Dalam contoh ini, China (Hangzhou) dipilih.

Di panel navigasi sisi kiri, pilih NLB > Instances. Di halaman yang muncul, temukan instance NLB yang dibuat di Langkah 2: Buat instance NLB dan konfigurasikan listener dan klik ID instance. Di halaman detail instance, klik tab Security Groups.

Di tab Security Groups, klik Create Security Group. Di kotak dialog Add NLB Instance to Security Group, pilih Kelompok Keamanan 2 yang dibuat di Langkah 3 dan klik OK.

Di panel sisi kiri, klik ID kelompok keamanan yang ingin Anda kelola. Anda dapat mengklik tab Inbound Policies atau Outbound Policies untuk melihat aturan kelompok keamanan.

Kebijakan

Prioritas

Protokol

Rentang port

Objek otorisasi

Ya

1

Semua

Tujuan: -1/-1

Sumber: 47.XX.XX.55

Tolak

100

Semua

Tujuan: -1/-1

Sumber: 0.0.0.0/0

Uji apakah akses ke instance NLB dalam kelompok keamanan ditolak. Perintah

curl -s http://whatismyip.akamai.comdapat digunakan untuk memeriksa alamat IP publik klien yang mengirim permintaan.Masuk ke ECS03. Jalankan perintah berikut untuk menguji apakah ECS03 dapat mengakses instance NLB:

telnet Nama domain 80.Jika Anda menerima paket balasan echo seperti yang ditunjukkan pada gambar berikut, ECS04 dapat mengakses instance NLB.

Masuk ke ECS04. Jalankan perintah untuk menguji apakah ECS04 dapat mengakses instance NLB:

telnet Nama domain 80.Jika Anda menerima paket balasan echo seperti yang ditunjukkan pada gambar berikut, ECS04 gagal mengakses instance NLB.

Hasilnya menunjukkan bahwa setelah instance NLB ditambahkan ke Kelompok Keamanan 2, hanya alamat IP yang ditentukan dalam aturan Izinkan dari Kelompok Keamanan 2 yang dapat mengakses instance NLB.

Referensi

Untuk informasi lebih lanjut tentang cara menambahkan instance NLB ke dan menghapus instance NLB dari kelompok keamanan, lihat Tambahkan instance NLB ke kelompok keamanan.

Untuk informasi lebih lanjut tentang cara mengaktifkan kontrol akses granular berdasarkan listener atau port, lihat Konfigurasikan kelompok keamanan untuk instance NLB.

Untuk informasi lebih lanjut tentang kelompok keamanan, lihat Kelompok keamanan.