Untuk mendapatkan keuntungan ilegal atau meluncurkan persaingan tidak sehat, penyerang memanfaatkan kerentanan dalam lingkungan kontainer untuk memanipulasi file dengan menyisipkan kode jahat atau tautan tersembunyi. Fitur proteksi file kontainer dapat memantau direktori dan file dalam kontainer secara real-time serta menghasilkan peringatan atau memblokir operasi manipulasi ketika direktori atau file dimanipulasi. Hal ini memastikan keamanan lingkungan kontainer. Topik ini menjelaskan cara membuat aturan untuk fitur proteksi file kontainer guna melindungi file dalam kontainer.

Batasan

Hanya kluster yang terhubung ke Security Center yang dapat dilindungi. Jika Anda ingin menggunakan Security Center untuk melindungi kluster yang dikelola sendiri, Anda harus menghubungkan kluster tersebut ke Security Center. Untuk informasi lebih lanjut, lihat Hubungkan Kluster Kubernetes yang Dikelola Sendiri ke Security Center.

Sistem operasi dan versi kernel server tempat kluster Anda diterapkan harus didukung oleh fitur proteksi file kontainer. Untuk informasi lebih lanjut tentang sistem operasi dan versi kernel yang didukung oleh fitur proteksi file kontainer, lihat Sistem Operasi dan Versi Kernel yang Didukung.

Jumlah direktori yang dilindungi dengan label pod di dalam kluster tidak boleh melebihi 10. Hanya direktori yang dilindungi dengan aturan yang diaktifkan yang dihitung. Jika jumlah direktori yang dilindungi melebihi 10, fitur proteksi file kontainer menjadi tidak tersedia untuk kluster tersebut.

Jumlah label pod yang ditentukan di semua aturan yang diaktifkan dalam kluster tidak boleh melebihi 10 setelah deduplikasi. Jika jumlah label pod melebihi 10, fitur proteksi file kontainer menjadi tidak tersedia untuk kluster tersebut.

Sebagai contoh, Cluster01 dibuat dan berisi Pod01. Hanya Label01 yang ditambahkan ke Pod01. Selain itu, 12 aturan dibuat untuk Cluster01. Aturan berkisar dari Rule01 hingga Rule12.

Pada Rule01, Label01 dari Cluster01 ditentukan sebagai label pod.

Pada Rule02, Label02 dari Cluster01 ditentukan sebagai label pod. Anda dapat menggunakan Label02 tanpa memedulikan apakah label tersebut ditambahkan ke pod di Cluster01.

...

Pada Rule09, Label09 dari Cluster01 ditentukan sebagai label pod.

Pada Rule10, Label10 dari Cluster01 ditentukan sebagai label pod.

Pada Rule11, Label10 dari Cluster01 ditentukan sebagai label pod.

Pada Rule12, Label10 dari Cluster01 ditentukan sebagai label pod.

Total 12 label pod ditentukan untuk Cluster01. Setelah deduplikasi, jumlahnya menjadi 10. Dalam hal ini, fitur proteksi file kontainer dapat berfungsi untuk kluster seperti yang diharapkan.

Jika Anda membuat Rule13 dengan menentukan Label10 dan Label11 untuk Cluster01, total jumlah label pod setelah deduplikasi adalah 11. Dalam hal ini, fitur proteksi file kontainer menjadi tidak tersedia untuk Cluster01.

Prasyarat

Agen Security Center diinstal pada server tempat kluster Anda diterapkan. Untuk informasi lebih lanjut, lihat Instal Agen Security Center.

Buat aturan

Masuk ke Konsol Security Center. Di bilah navigasi atas, pilih wilayah aset yang ingin Anda lindungi. Anda dapat memilih China atau Outside China.

Di panel navigasi sebelah kiri, pilih .

Di halaman Container File Protection, klik Create Rule.

Di panel Create Rule, konfigurasikan parameter dan klik Next.

Anda dapat menggunakan karakter wildcard saat menentukan nilai untuk parameter Protected File Directory, Processes in Whitelist, dan Excluded File Path. Aturan berlaku dalam mode pencocokan tepat. Direktori /dir1/test digunakan sebagai contoh untuk menjelaskan logika pencocokan aturan:

Jika Anda menentukan /dir1/test untuk parameter Direktori File yang Dilindungi, Daftar Putih, atau Jalur File yang Dikecualikan, hanya direktori /dir1/test yang cocok ketika aturan berlaku. Direktori seperti /dir1/test/1.html dan /dir1/test/dir1/2.html tidak cocok.

Jika Anda menentukan /dir1/test untuk parameter Protected File Directory, hanya direktori /dir1/test yang dilindungi. Jika direktori /dir1/test dihapus atau diubah namanya, peringatan akan dihasilkan atau proses diblokir. Subdirektori dan file di direktori /dir1/test tidak dilindungi.

Jika Anda menentukan /dir1/test untuk parameter Processes in Whitelist, hanya direktori /dir1/test yang ditambahkan ke daftar putih. Jika proses yang dibuat oleh file eksekusi /dir1/test mengakses direktori yang dilindungi, tidak ada peringatan yang dihasilkan dan proses tidak diblokir. Namun, jika proses yang dibuat oleh direktori /dir1/test/1.html mengakses direktori yang dilindungi, peringatan dihasilkan atau proses diblokir.

Jika Anda menentukan /dir1/* untuk parameter Protected File Directory dan /dir1/test untuk parameter Excluded File Path, hanya direktori /dir1/test yang ditambahkan ke daftar putih. Jika direktori /dir1/test dihapus atau diubah namanya, tidak ada peringatan yang dihasilkan dan proses tidak diblokir. Jika konten di direktori /dir1/test/1.html dimodifikasi, peringatan dihasilkan atau proses diblokir.

CatatanSemua aturan hanya berlaku pada jalur yang cocok berdasarkan parameter Protected File Directory, Processes in Whitelist, dan Excluded File Path.

Jika Anda menentukan /dir1/test* untuk parameter Direktori File yang Dilindungi, Daftar Putih, atau Jalur File yang Dikecualikan, direktori seperti /dir1/test, /dir1/test/1.html, /dir1/test/dir1/2.html, /dir1/test1/1.html, dan /dir1/test2/2.html dapat cocok.

Jika Anda menentukan /dir1/test/*.html untuk parameter Direktori File yang Dilindungi, Daftar Putih, atau Jalur File yang Dikecualikan, direktori seperti /dir1/test/index.html dan /test/dir1/index.html dapat cocok.

Parameter

Deskripsi

Contoh

Rule Name

Masukkan nama untuk aturan. Nama tersebut harus memiliki panjang 6 hingga 50 karakter dan dapat berisi huruf, angka, garis bawah (_), dan tanda hubung (-). Nama harus dimulai dengan huruf.

Cluster01

Rule Configuration

Protected File Directory

Masukkan direktori yang ingin Anda lindungi. Saat mengonfigurasi parameter ini, perhatikan hal-hal berikut:

Direktori harus dimulai dengan garis miring (/). Anda hanya dapat memasukkan satu direktori.

Panjang direktori harus kurang dari 500 karakter.

Anda hanya dapat memasukkan satu direktori setiap kali. Untuk melindungi beberapa direktori, klik Add di kolom Actions.

Anda dapat menentukan hingga 10 direktori dalam satu aturan.

/home/app/label/*

CatatanJika Anda ingin melindungi direktori /home dan semua subdirektori dan file di dalam direktori tersebut, kami sarankan Anda membuat dua aturan untuk direktori berikut:

/home

/home/*

Anda juga dapat membuat aturan untuk direktori /home*. Dalam hal ini, direktori seperti /home1/ dan /home2/ juga dapat dilindungi.

Processes in Whitelist

Masukkan proses yang diizinkan untuk memodifikasi direktori yang dilindungi, atau masukkan direktori yang dapat dimodifikasi. Jika proses ditambahkan ke daftar putih atau direktori ditambahkan ke parameter Jalur File yang Dikecualikan, tidak ada peringatan yang dihasilkan dan proses tidak diblokir ketika proses memodifikasi file atau direktori dimodifikasi. Saat mengonfigurasi kedua parameter tersebut, perhatikan hal-hal berikut:

Proses tunggal atau direktori dapat memiliki panjang maksimal 50 karakter.

Anda harus memisahkan beberapa proses atau direktori dengan titik koma (;).

Anda dapat menentukan maksimal 10 proses daftar putih dan 10 jalur file yang dikecualikan untuk direktori yang dilindungi.

Anda harus mengikuti prinsip-prinsip berikut saat mengonfigurasi daftar putih dan jalur file yang dikecualikan:

Hak istimewa minimal: Tentukan proses, file, atau direktori hanya ketika akses proses, file, atau direktori diperlukan dalam beban kerja normal kontainer Anda.

Ketepatan: Tentukan proses, file, atau direktori yang tepat. Gunakan karakter wildcard dengan hati-hati untuk meminimalkan risiko keamanan.

/bin/cp;/usr/bin/mv;/bin/vi

Excluded File Path

/home/app/label/logs/*

Action

Pilih tindakan yang ingin Security Center lakukan saat operasi manipulasi terdeteksi. Nilai valid:

Alert: Ketika Security Center mendeteksi operasi manipulasi pada file di direktori, Security Center hanya menghasilkan peringatan.

Block: Ketika Security Center mendeteksi operasi manipulasi pada file di direktori, Security Center menghasilkan peringatan dan memblokir proses manipulasi.

CatatanKami sarankan Anda pertama-tama menyetel parameter Tindakan ke Peringatan. Setelah Anda memastikan bahwa tidak ada peringatan palsu yang dihasilkan, ubah parameter Tindakan ke Blokir. Ini mencegah proses normal diblokir. Jika proses yang diblokir diperlukan dalam beban kerja Anda, Anda dapat menambahkan proses tersebut ke daftar putih.

Peringatan

Pilih kluster tempat Anda ingin aturan berlaku di kolom Nama Kluster, pilih label pod di kolom Tag Pod, lalu klik OK.

Kami sarankan Anda memilih label pod yang dimulai dengan

app. Di Kubernetes, label adalah pasangan kunci-nilai dan digunakan untuk melabeli dan mengklasifikasikan sumber daya Kubernetes, seperti pod, Deployment, dan layanan. Anda dapat menambahkan label kustom ke sumber daya Kubernetes berdasarkan skenario, fitur, atau tujuan untuk mengelola sumber daya dengan lebih baik. Label yang dimulai denganappdigunakan untuk mengatur sumber daya berdasarkan aplikasi. Untuk informasi lebih lanjut tentang label, lihat Label yang Direkomendasikan.Jika tidak ada label yang ditampilkan dalam daftar drop-down, Anda harus memasukkan label. Jika Anda ingin aturan berlaku pada beberapa kluster atau beberapa label pod dalam kluster, Anda dapat mengklik Add di kolom Actions untuk menentukan beberapa kluster atau label pod.

Kelola aturan

Setelah Anda membuat aturan, Anda dapat melakukan operasi berikut di halaman Container File Protection:

Aktifkan atau nonaktifkan aturan

Temukan aturan dan aktifkan atau nonaktifkan saklar di kolom Enable untuk mengaktifkan atau menonaktifkan aturan.

Ubah aturan

Temukan aturan dan klik Edit di kolom Actions untuk mengubah nama, konfigurasi, dan ruang lingkup aturan.

Hapus aturan

PentingSetelah aturan dihapus, aturan tersebut tidak dapat dipulihkan. Pastikan Anda tidak lagi membutuhkan aturan sebelum menghapusnya.

Temukan aturan dan klik Delete di kolom Actions. Di pesan yang muncul, klik OK.

Lihat hasil peringatan

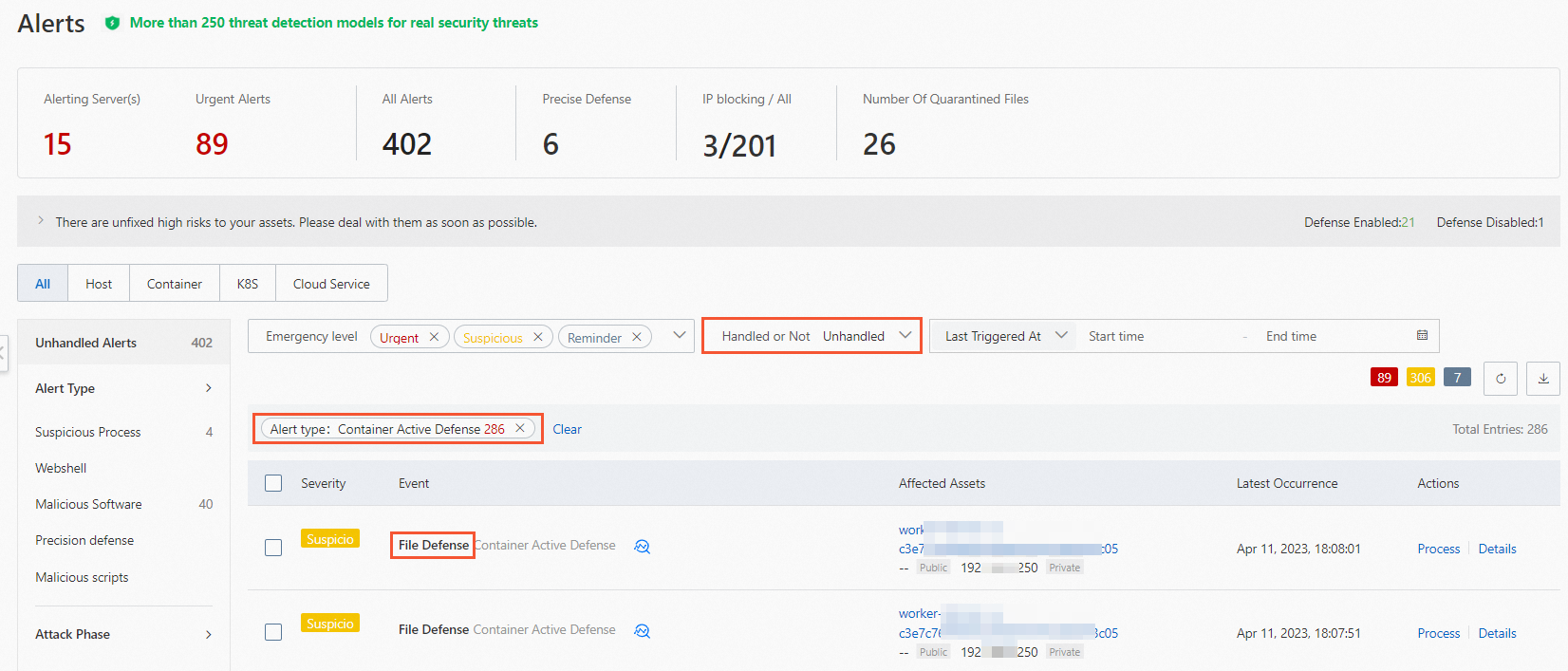

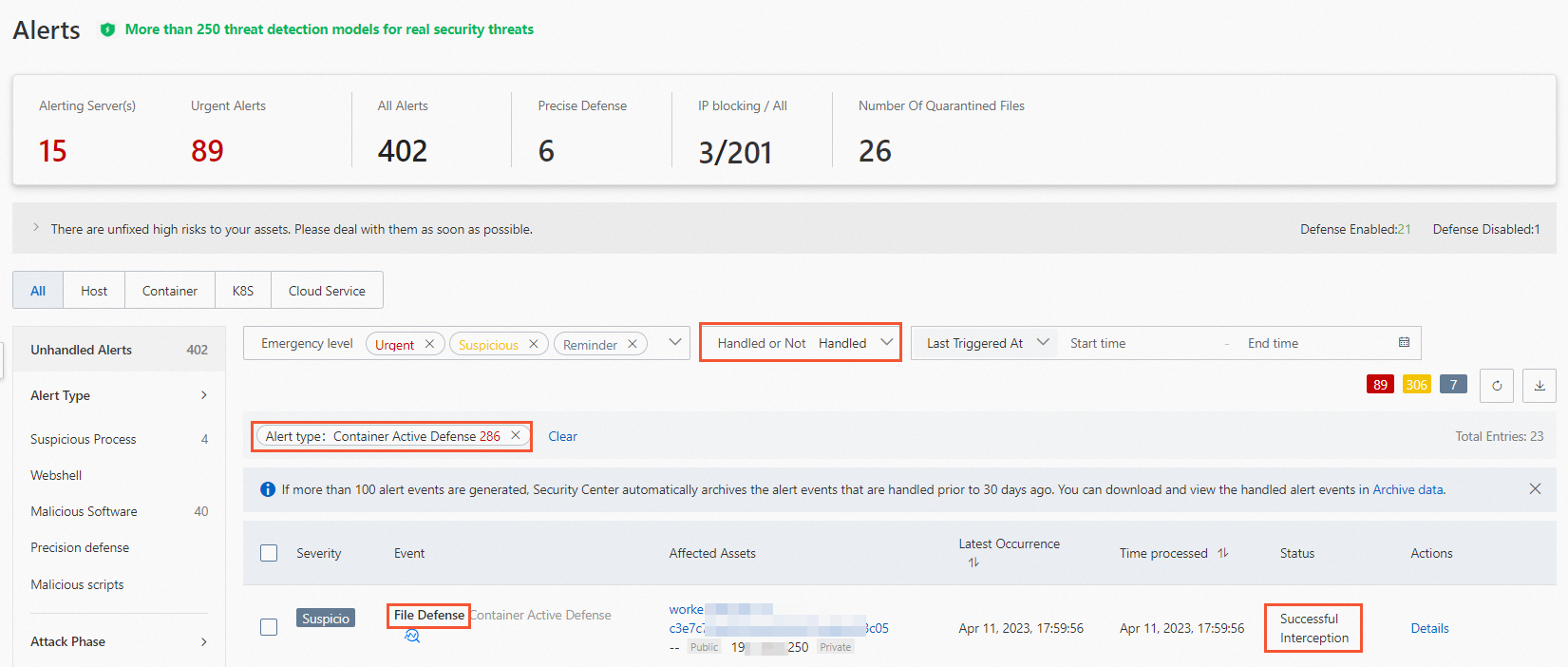

Setelah Anda membuat dan mengaktifkan aturan, pilih Detection and Response > Alerts, klik tab, lalu atur Jenis Peringatan ke Container Active Defense. Di daftar peringatan, Anda dapat melihat peringatan yang dihasilkan oleh fitur proteksi file kontainer. Nama peringatan dimulai dengan File Defense. Status peringatan bervariasi berdasarkan tindakan yang ditentukan dalam aturan yang memicu peringatan.

Jika peringatan dipicu oleh aturan yang Aksinya adalah Alert, peringatan tersebut berada dalam status Container. Kami sarankan Anda menangani jenis peringatan ini sesegera mungkin. Untuk informasi lebih lanjut, lihat Lihat dan Tangani Peringatan.

Jika peringatan dipicu oleh aturan yang Aksinya adalah Block, peringatan tersebut berada dalam status Blocked. Jenis peringatan ini ditangani secara otomatis oleh Security Center. Anda dapat melihat jenis peringatan ini di daftar peringatan yang telah ditangani.

Sistem operasi dan versi kernel yang didukung

Sistem Operasi | Versi Kernel |

CentOS (64-bit) |

|

Alibaba Cloud Linux (64-bit) |

|

Ubuntu (64-bit) |

|

Anolis OS (64-bit) |

|

Red Hat Enterprise Linux (RHEL) (64-bit) |

|