Topik ini menjawab pertanyaan yang sering diajukan mengenai fitur perlindungan aplikasi dari Security Center.

Apa perbedaan antara perlindungan aplikasi dan WAF?

Perlindungan aplikasi, yang menggunakan teknologi Runtime Application Self-Protection (RASP), dan Web Application Firewall (WAF), merupakan dua teknologi berbeda yang melindungi aplikasi. Perlindungan aplikasi unggul dalam mempertahankan terhadap serangan yang menargetkan server, seperti kerentanan nol hari dan lalu lintas terenkripsi. WAF mahir dalam meredam serangan volumetrik pada antarmuka depan. Kedua teknologi ini saling melengkapi. Untuk perlindungan menyeluruh, Anda dapat menggunakan perlindungan aplikasi dan WAF secara bersamaan. Tabel berikut menjelaskan perbedaan keduanya.

Item | Perlindungan aplikasi (RASP) | WAF |

Fokus | Menjamin keamanan aplikasi itu sendiri, terlepas dari sumber lalu lintasnya. | Menyaring dan melindungi terhadap lalu lintas serangan di lapisan jaringan. |

Cakupan perlindungan umum | Mempertahankan terhadap kerentanan web umum, seperti Injeksi SQL, eksekusi kode sembarang, penyertaan file, dan webshell. | |

Cakupan perlindungan khusus | Mempertahankan terhadap kerentanan nol hari, lalu lintas terenkripsi atau terkode kompleks, webshell dalam memori, protokol non-HTTP, serta pergerakan lateral di jaringan internal. | Mempertahankan terhadap serangan denial-of-service (DoS) seperti serangan CC, perayap web, pemindai, masalah kontrol akses, dan ancaman keamanan API. |

Prinsip deteksi | Mendeteksi perilaku serangan. | Mencocokkan dan menyaring lalu lintas berdasarkan karakteristiknya. |

Lokasi penyebaran | Di server. Disisipkan ke dalam aplikasi. | Di gerbang perbatasan atau secara in-line sebelum server. Non-intrusif. |

Kinerja | Mengonsumsi kinerja server. | Mengonsumsi kinerja WAF itu sendiri. Tidak berdampak pada aplikasi atau server asal. |

Pemulihan kerentanan | Menggunakan Pembenahan virtual. Dapat melokalisasi kode eksekusi Eksploitasi. | Menggunakan Pembenahan virtual. Hanya melaporkan karakteristik Eksploitasi. |

Pertahanan terhadap kerentanan nol hari | Diaktifkan secara default. | Memerlukan penulisan aturan berdasarkan metode Eksploitasi untuk perlindungan. |

Bagaimana cara memeriksa apakah sebuah aplikasi berhasil onboard ke perlindungan aplikasi

Masuk ke Konsol Security Center.

Di panel navigasi sebelah kiri, pilih . Di pojok kiri atas konsol, pilih wilayah tempat aset Anda berada: China atau Outside China.

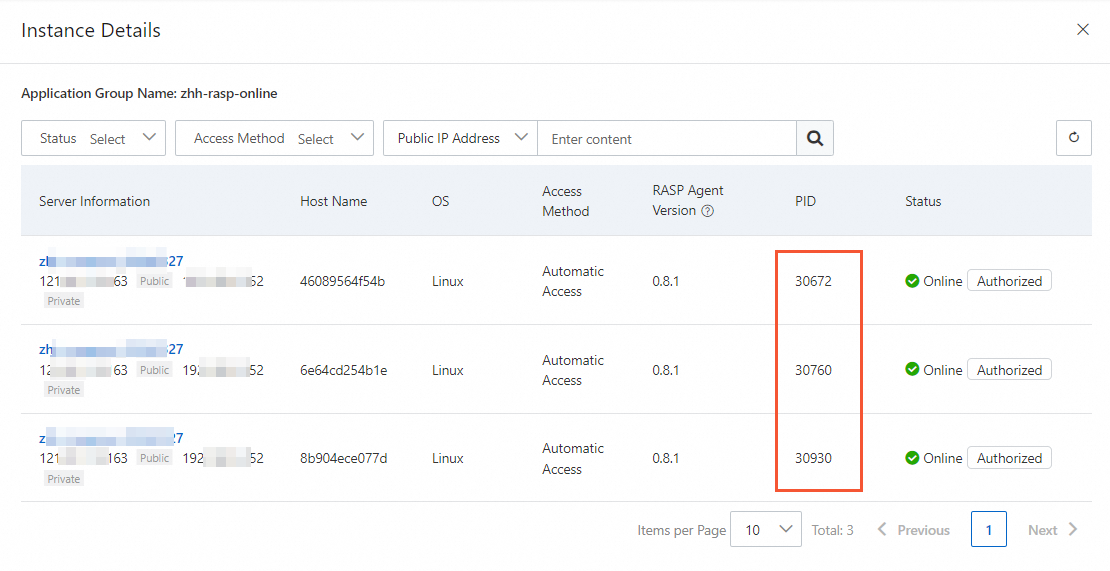

Di halaman Application Protection, klik tab Application Configurations. Lalu, klik angka pada kolom Online Instances untuk kelompok aplikasi target.

Di panel detail instans, lihat daftar aplikasi yang telah di-onboard.

Jika ID proses (PID) aplikasi pada server target ada dalam daftar tersebut, berarti aplikasi telah berhasil di-onboard.

Apakah perlindungan aplikasi memengaruhi waktu proses aplikasi?

Fitur perlindungan aplikasi dirancang untuk meminimalkan dampaknya terhadap kinerja sistem, kompatibilitas, dan stabilitas. Pengujian menunjukkan bahwa setelah Anda mengaktifkan perlindungan aplikasi, beban CPU tambahan kurang dari 1%, penggunaan memori tambahan kurang dari 50 MB, dan dampak terhadap latensi aplikasi (waktu tanggapan) kurang dari 1 milidetik.

Untuk lebih mengurangi dampak tersebut, mekanisme darurat seperti soft circuit-breaking telah disertakan guna memastikan operasi aplikasi berjalan lancar. Untuk informasi selengkapnya, lihat Onboard applications for protection.

Bagaimana memilih mode perlindungan aplikasi

Serangan yang dideteksi oleh perlindungan aplikasi merupakan perilaku yang benar-benar menimbulkan ancaman keamanan. Dibandingkan dengan teknologi deteksi tradisional berbasis karakteristik lalu lintas, tingkat positif palsunya lebih rendah. Oleh karena itu, Anda harus memperhatikan dengan cermat serangan yang dideteksi oleh fitur ini. Setelah Anda meng-onboard aplikasi, mode perlindungan default-nya adalah Monitor. Setelah aplikasi berjalan stabil, Anda dapat beralih ke mode Block.

Mengapa tidak ada statistik serangan?

Tidak adanya data serangan mungkin disebabkan oleh alasan-alasan berikut:

Aplikasi target belum berhasil di-onboard. Onboard kembali proses aplikasi ke RASP. Untuk informasi selengkapnya, lihat Onboard applications for protection.

Tidak ada serangan nyata dan valid yang terjadi. Berbeda dengan firewall tradisional, perlindungan aplikasi hanya mencatat serangan nyata dan valid. Firewall tradisional memberikan peringatan saat mendeteksi karakteristik berbahaya dalam suatu paket. Namun, keberadaan karakteristik berbahaya tersebut tidak berarti serangan tersebut efektif. Misalnya, permintaan serangan yang mengeksploitasi kerentanan PHP tidak memiliki arti dalam lingkungan Java. Jika terjadi serangan nyata dan valid, biasanya berarti penyerang telah menembus pertahanan luar dan dapat mengakses lingkungan aplikasi internal untuk melakukan tindakan berbahaya. Aplikasi Anda mungkin tidak mengalami banyak serangan nyata dan valid. Namun, jika serangan terjadi, Anda harus menanganinya dengan serius. Segera blokir serangan tersebut atau perbaiki kerentanan keamanan terkait.

Apa perbedaan antara Deteksi kelemahan dan pemeriksaan kata sandi lemah dalam Pemeriksaan baseline?

Deteksi kelemahan mengidentifikasi risiko berdasarkan perilaku aplikasi dan status memori pada waktu proses. Pemeriksaan baseline terutama memindai item konfigurasi sistem, seperti kepatuhan CIS, Kepatuhan perlindungan terklasifikasi, dan deteksi file statis.

Mengapa onboarding ke perlindungan aplikasi gagal?

Onboarding dapat gagal karena alasan-alasan berikut:

Jika perangkat lunak antivirus diinstal pada host, perangkat lunak tersebut mungkin telah mengkarantina klien Security Center atau probe RASP. Periksa antarmuka perangkat lunak antivirus Anda.

Jika Anda menggunakan sistem Linux, periksa apakah kata sandi akun root telah kedaluwarsa.

Bagaimana cara menentukan apakah suatu layanan diblokir oleh perlindungan aplikasi

Jika muncul pengecualian waktu proses bernama AliCloudRaspSecurityException dalam log layanan Anda, berarti RASP telah mendeteksi anomali atau potensi ancaman keamanan dan telah memblokir perilaku proses terkait. Jika Anda tidak ingin RASP memblokir perilaku proses tersebut, Anda dapat menambahkan perilaku tersebut ke daftar putih. Untuk informasi selengkapnya, lihat Handle attack alerts.