Agentic SOC di Security Center mengelola data alert dan log dari berbagai produk, akun, serta lingkungan cloud. Layanan ini menggunakan kebijakan respons untuk segera menangani ancaman keamanan, membantu Anda meningkatkan efisiensi operasi & pemeliharaan (O&M) serta memitigasi risiko potensial.

Alur kerja Agentic SOC

Alur kerja Agentic SOC adalah sebagai berikut:

Aktifkan layanan Agentic SOC.

Masukkan log dari produk cloud atau vendor keamanan.

Siapkan dan aktifkan aturan deteksi ancaman yang telah ditentukan sebelumnya atau kustom untuk menganalisis log yang dikumpulkan dan merekonstruksi rantai serangan secara lengkap.

Identifikasi ancaman keamanan dan hasilkan peringatan keamanan.

Kumpulkan beberapa peringatan keamanan untuk menghasilkan event keamanan.

Gunakan kebijakan respons (rekomendasi atau kustom) atau orkestrasi respons otomatis untuk berkoordinasi dengan produk cloud terkait guna memblokir, mengisolasi, atau menerapkan langkah keamanan lain terhadap entitas berbahaya.

Saat ini, hanya log yang dimasukkan dari Alibaba Cloud, Huawei Cloud, dan Tencent Cloud yang dapat digunakan untuk menghasilkan event keamanan dan memicu respons otomatis. Log dari vendor keamanan lain hanya dapat digunakan untuk menghasilkan peringatan keamanan tetapi tidak mendukung respons otomatis. Untuk informasi selengkapnya, lihat Tambahkan log dari vendor keamanan.

Contoh penggunaan

Topik ini memberikan contoh bagaimana Agentic SOC menggunakan orkestrasi respons otomatis untuk secara otomatis memblokir alamat IP penyerang dengan Web Application Firewall (WAF). Pendekatan ini mengatasi masalah umum yang terkait dengan penggunaan WAF untuk memblokir alamat IP penyerang, seperti pemblokiran tidak sengaja terhadap pengguna sah dan konfigurasi yang kompleks.

Prasyarat

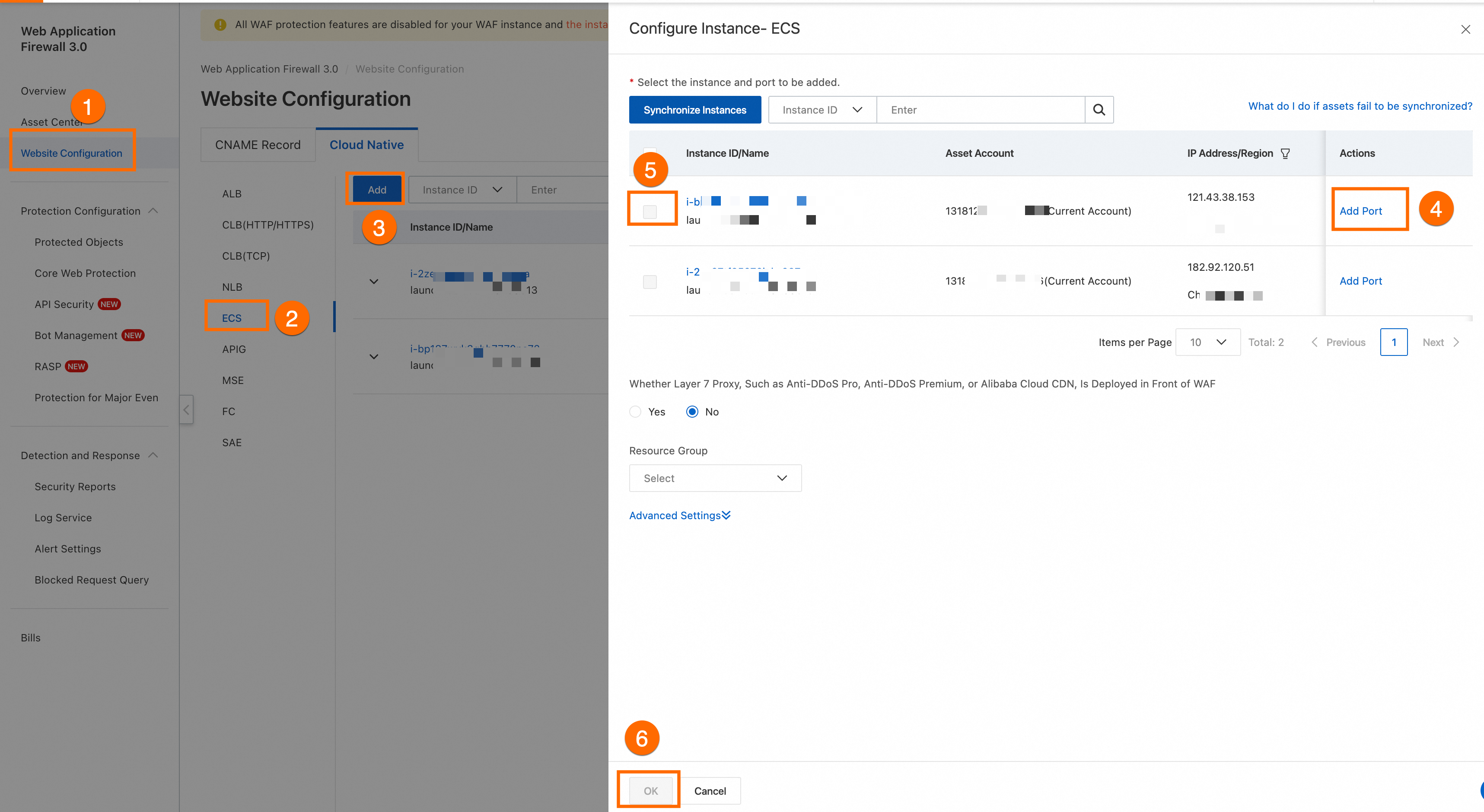

Di Konsol WAF, tambahkan nama domain atau produk cloud yang ingin Anda lindungi. Topik ini menggunakan Instance ECS sebagai contoh. Untuk informasi selengkapnya, lihat Aktifkan perlindungan WAF untuk Instance ECS.

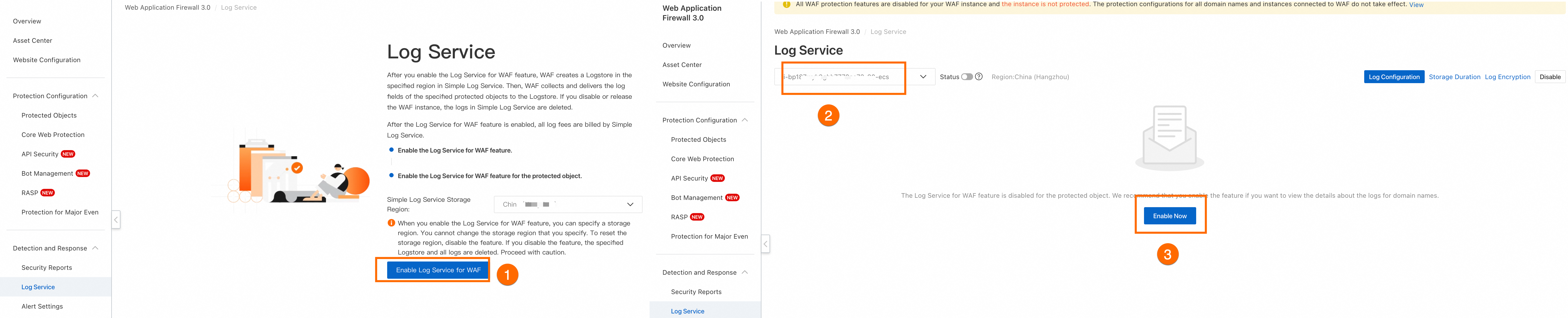

Di Konsol WAF, Enable Log Service for WAF. Kemudian, untuk objek yang dilindungi WAF, aktifkan pengiriman log. Untuk informasi selengkapnya, lihat Aktifkan Simple Log Service untuk WAF.

Prosedur

Langkah 1: Aktifkan pay-as-you-go untuk Agentic SOC

Login ke Konsol Security Center. Di halaman Agentic SOC, klik Activate Pay-as-you-go.

Di halaman aktivasi, hapus centang pada kotak Enable Log Access Policy, lalu klik Activate and Authorize.

PeringatanAccess Policy secara otomatis memasukkan log dari Security Center, Web Application Firewall, Cloud Firewall, dan ActionTrail. Anda akan ditagih berdasarkan volume aktual log yang dimasukkan. Oleh karena itu, berhati-hatilah saat menghapus centang pada opsi ini. Topik ini memberikan contoh integrasi hanya Web Application Firewall dan kebijakan integrasi rekomendasi tidak diaktifkan.

Setelah Anda mengaktifkan layanan, service-linked role untuk Security Center akan diberikan secara otomatis. Untuk informasi selengkapnya, lihat Service-linked role untuk Security Center.

Langkah 2: Masukkan log Web Application Firewall

Jika Anda memilih Enable Log Access Policy pada Langkah 1, Anda dapat melewati langkah ini. Agentic SOC secara otomatis memasukkan log Web Application Firewall.

Buka halaman Pusat Integrasi di Konsol Agentic SOC. Di pojok kiri atas halaman, pilih wilayah tempat aset Anda berada: Chinese Mainland atau Outside Chinese Mainland.

Pada kolom Operations baris Web Application Firewall, klik Access Settings, lalu aktifkan Access Policy.

CatatanSistem secara otomatis mendeteksi Logstore Web Application Firewall dan menambahkannya sebagai Data Source.

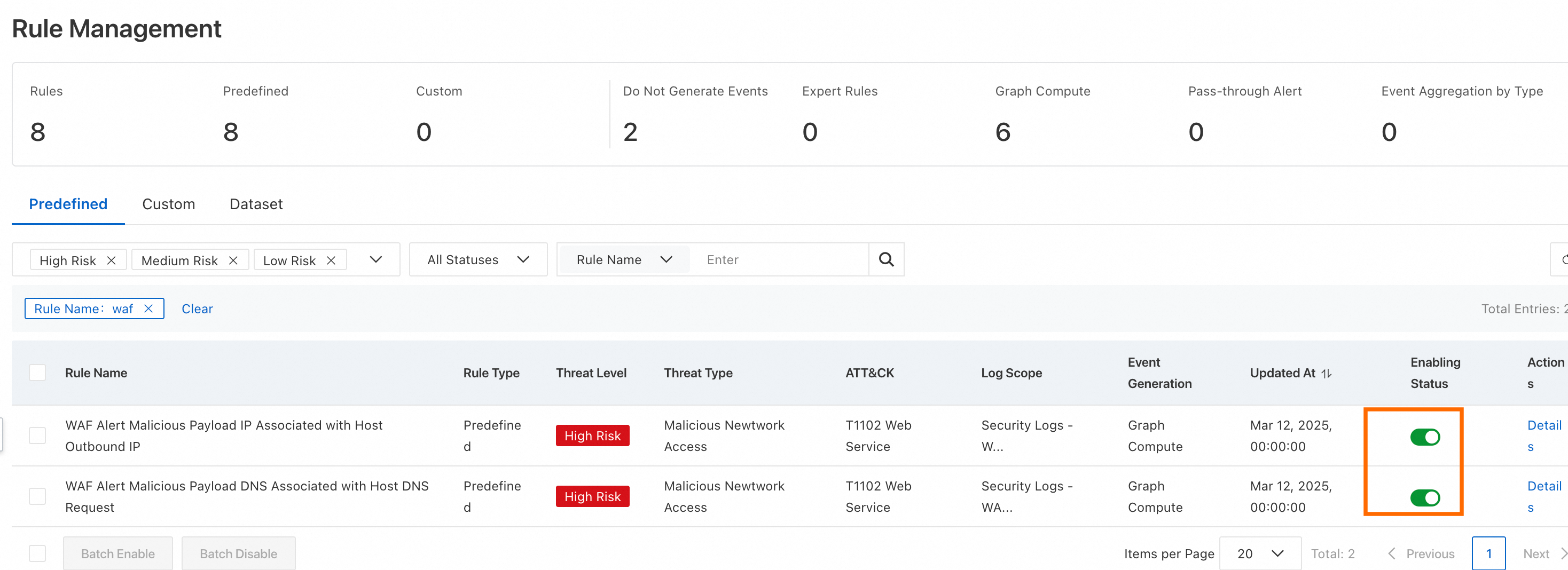

Langkah 3: Aktifkan aturan deteksi yang telah ditentukan sebelumnya

Di Konsol Security Center, buka halaman .

Di tab Predefined, cari aturan WAF dan nyalakan sakelar Enabling Status.

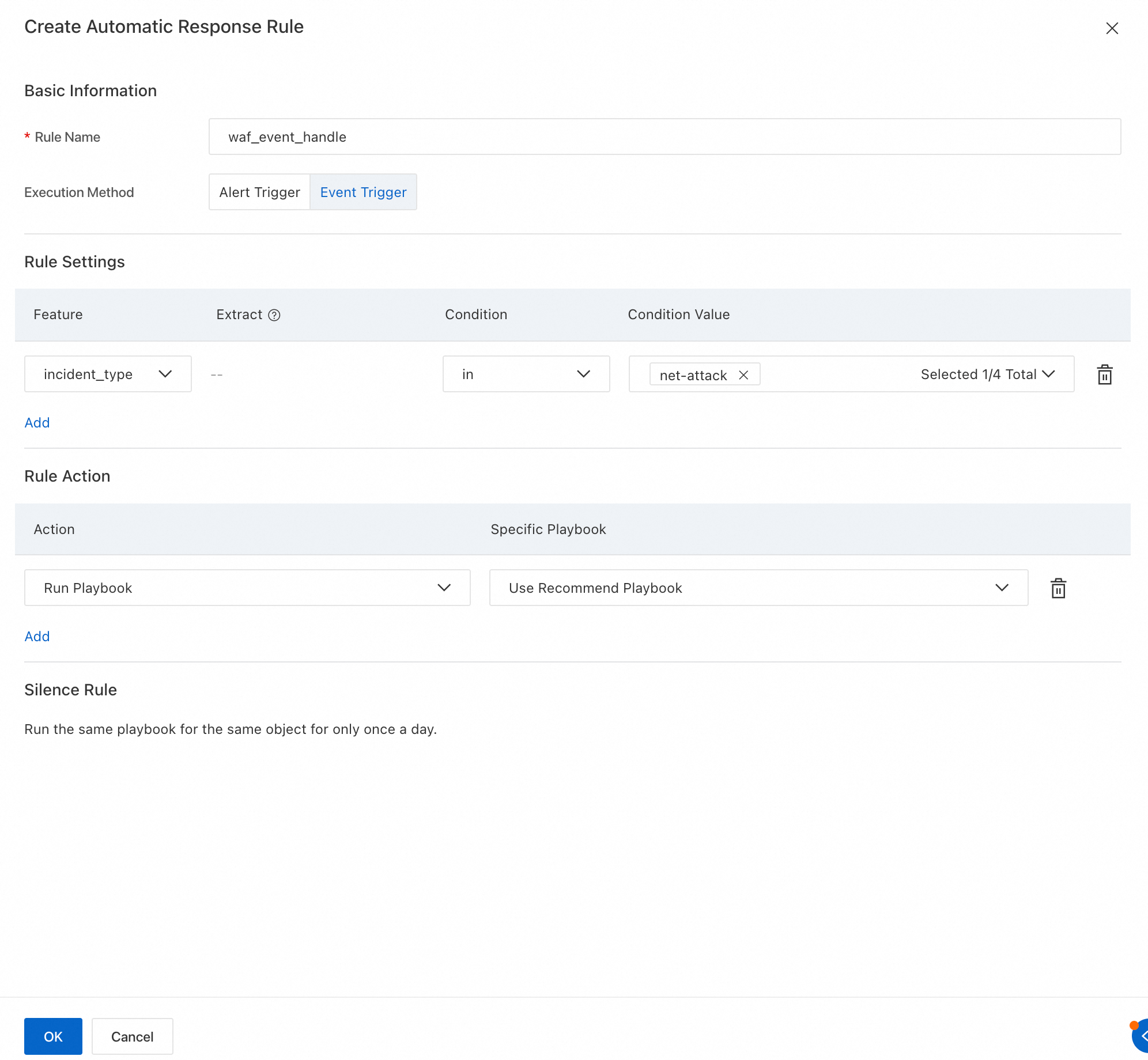

Langkah 4: Konfigurasikan aturan respons otomatis

Di Konsol Security Center, navigasikan ke .

Di tab Automatic Response Rule, klik Create Rule. Lalu, pilih Incident Trigger dan konfigurasikan Automatic Response Rule seperti yang ditunjukkan pada gambar berikut.

Langkah 5: Konfirmasi efek pemblokiran otomatis

Ketika peristiwa serangan terjadi pada Instance ECS yang terhubung ke WAF, lihat event terkait di halaman Security Incident.

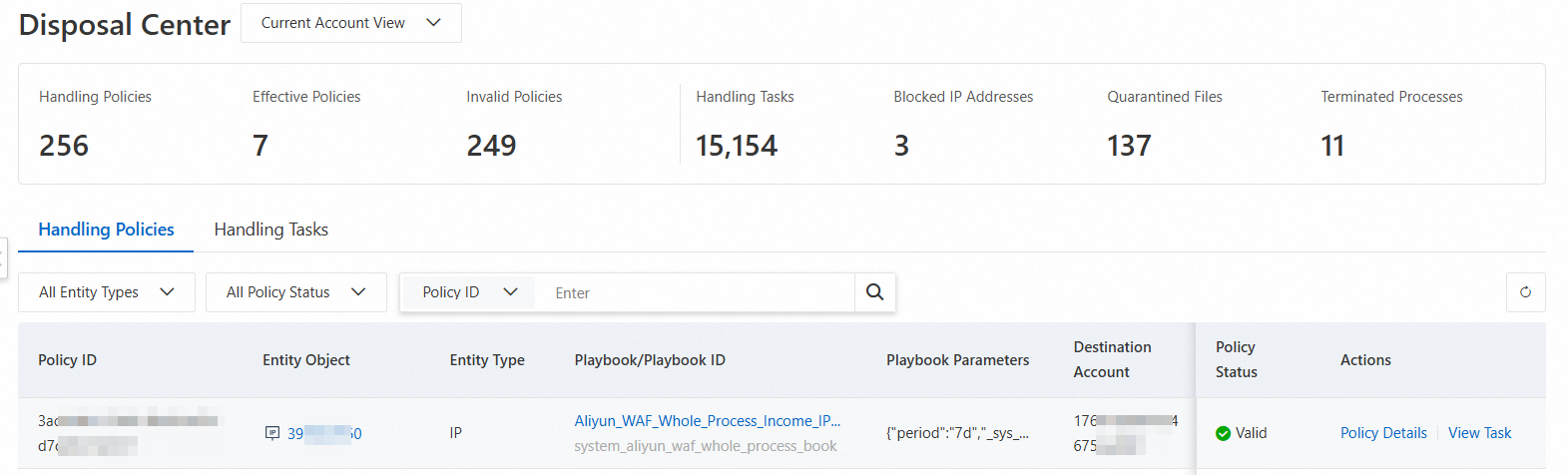

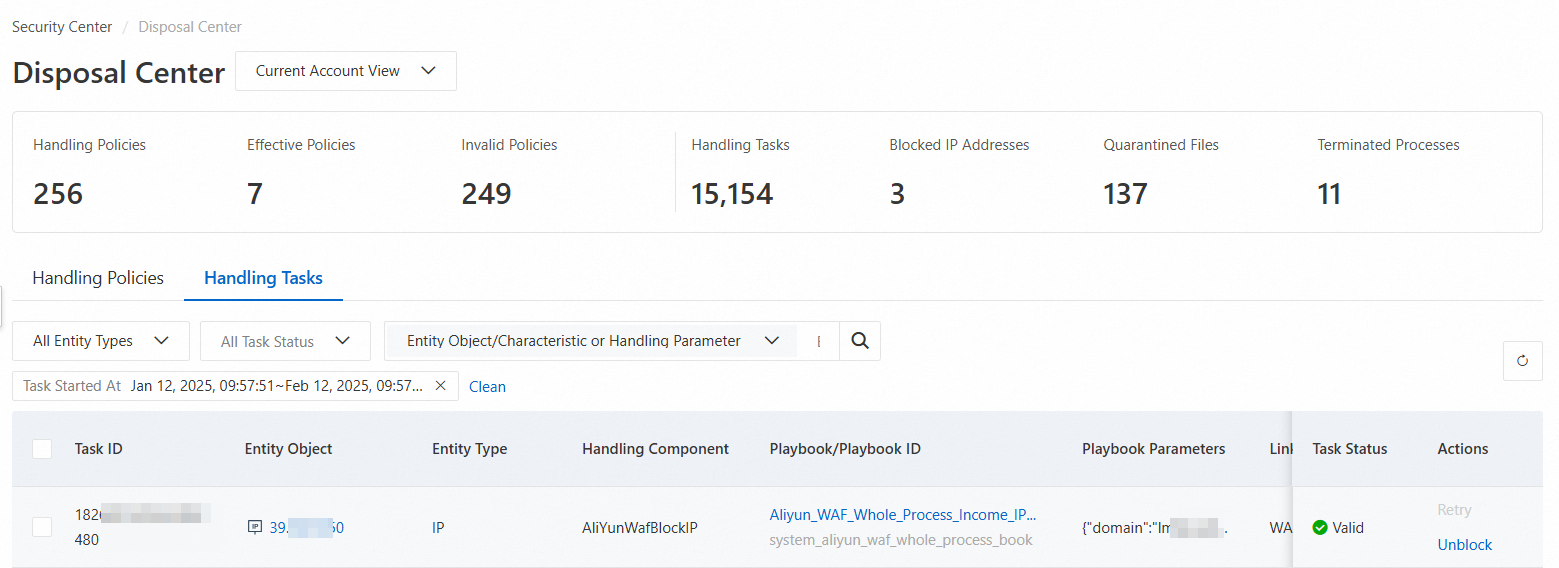

Di tab Disposal Center, Anda dapat melihat kebijakan respons dan tugas yang dikeluarkan oleh playbook untuk alamat IP penyerang setelah event tersebut memicu aturan respons otomatis.

Kebijakan respons yang dibuat oleh aturan respons otomatis

Tugas respons yang dibuat oleh aturan respons otomatis

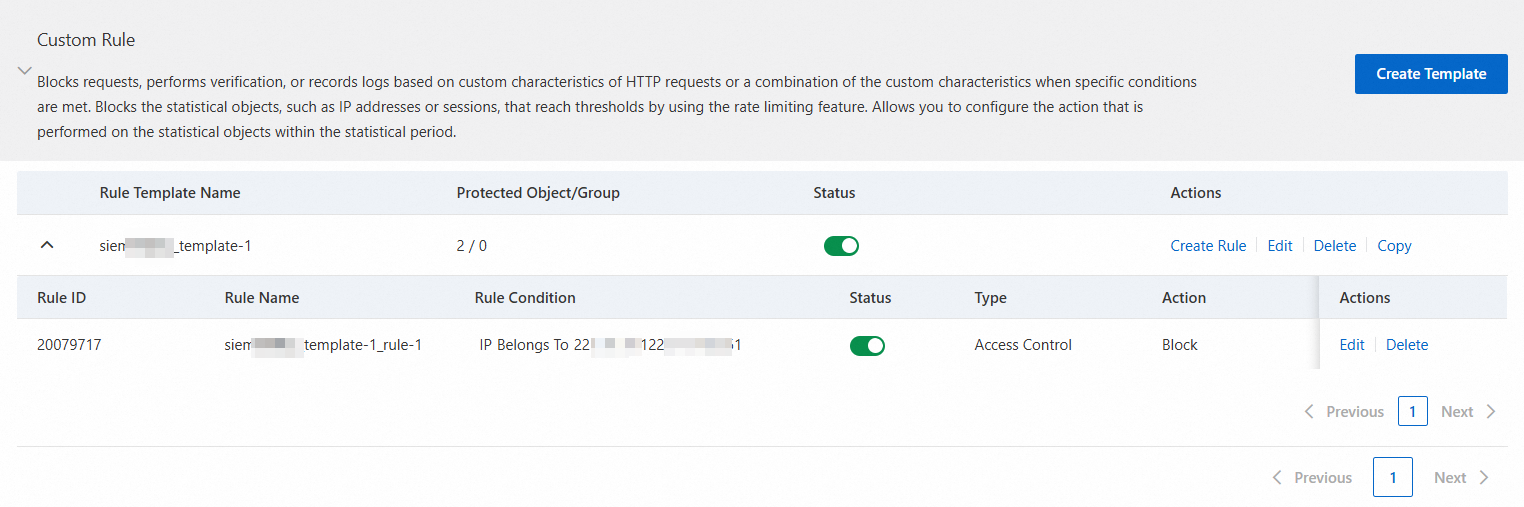

Di Konsol Web Application Firewall, lihat aturan pemblokiran alamat IP penyerang yang secara otomatis ditambahkan oleh Agentic SOC.

Langkah-langkah berikut menggunakan Konsol WAF 3.0 sebagai contoh.

Login ke Konsol Web Application Firewall 3.0. Di bilah menu atas, pilih wilayah (Chinese Mainland atau Outside Chinese Mainland) dan kelompok sumber daya instans WAF.

Di panel navigasi kiri, pilih .

Di halaman Core Web Protection, Anda dapat menemukan aturan pemblokiran IP penyerang yang secara otomatis dikeluarkan oleh Agentic SOC di bagian Custom Rule.

Referensi

Untuk informasi selengkapnya tentang cara membeli dan mengonfigurasi Agentic SOC, lihat Beli Security Center.

Untuk informasi selengkapnya tentang cara memasukkan log dari produk cloud ke Agentic SOC, lihat Masukkan log dari produk cloud dan Panduan pengguna.

Untuk informasi selengkapnya tentang aturan deteksi ancaman, lihat Konfigurasikan aturan deteksi ancaman.

Untuk informasi selengkapnya tentang orkestrasi respons, lihat Orkestrasi respons.