Di era cloud, lingkungan IT yang kompleks, data terfragmentasi, waktu respons keamanan lambat, kesulitan mendeteksi serangan canggih, serta persyaratan kepatuhan mempersulit operasi keamanan. Perusahaan memerlukan sistem deteksi dan tanggapan ancaman komprehensif untuk memusatkan peringatan dan data log dari berbagai lingkungan cloud, akun, dan layanan guna merespons serangan dengan cepat. Fitur deteksi dan tanggapan ancaman cloud (CTDR) dari Security Center menawarkan solusi manajemen informasi dan insiden keamanan berbasis cloud-native dengan kemampuan seperti normalisasi log, pembuatan peringatan, analisis penggabungan, serta orkestrasi dan tanggapan insiden.

Cara Kerja CTDR

CTDR mengumpulkan log dari berbagai akun dan layanan cloud lintas penyedia. Log ini dianalisis menggunakan aturan deteksi yang telah ditentukan sebelumnya dan aturan kustom untuk mengidentifikasi serangan, memulihkan rantai serangan lengkap, serta menghasilkan insiden keamanan rinci. Ketika ancaman terdeteksi, ia mengaktifkan Security Orchestration Automation Response (SOAR) untuk berkolaborasi dengan layanan Alibaba Cloud, melakukan tindakan seperti pemblokiran dan karantina guna meningkatkan efisiensi penanganan insiden keamanan.

Memulai

1. Pembelian dan aktivasi CTDR

CTDR mendukung metode penagihan berlangganan dan bayar sesuai pemakaian. Topik ini menggunakan metode penagihan berlangganan sebagai contoh untuk memperkenalkan langkah-langkah spesifik pembelian dan aktivasi fitur tersebut. Untuk detail lebih lanjut, lihat Ikhtisar Penagihan.

Masuk ke Konsol Security Center.

Di panel navigasi sisi kiri, pilih

Di halaman CTDR, klik Subscription.

Di halaman pembelian, ikuti petunjuk di bawah ini untuk mengonfigurasi parameter pembelian.

Berikut adalah parameter pembelian yang harus Anda atur. Anda dapat memilih untuk mengatur parameter pembelian lainnya sesuai kebutuhan. Untuk informasi lebih lanjut, lihat Pembelian Security Center.

Metode Penagihan: Subscription

Edition: Value-added Plan

CTDR:

Pembelian atau Tidak: Pilih Yes.

Data Log untuk Ditambahkan: Atur ke 100 GB/day.

Kapasitas Penyimpanan Log: Atur ke 1000 GB.

Peran Layanan Terhubung: Klik Create Service-linked Role.

Kebijakan Pengumpulan: Pilih After you enable the recommended log collection policy of the CTDR feature, you are charged based on the actual resource usage.

2. Tambahkan layanan cloud

Setelah menggunakan kebijakan akses log yang direkomendasikan, CTDR secara otomatis akan menambahkan log dari Security Center, Web Application Firewall, Cloud Firewall, dan ActionTrail dari akun Alibaba Cloud saat ini tanpa konfigurasi manual. Tabel di bawah mencantumkan sumber data dan kemampuan keamanan yang didukung.

Akses otomatis ke log insiden ActionTrail hanya tersedia dengan edisi Anti-virus, Advanced, Enterprise, atau Ultimate dari Security Center. Tanpa versi berbayar dari Security Center, sistem tidak akan menambahkan log insiden ActionTrail secara otomatis.

Jika Anda belum mengaktifkan kebijakan akses log yang direkomendasikan atau perlu menambahkan log layanan cloud pihak ketiga, lihat Tambahkan log layanan cloud.

No. | Layanan Alibaba Cloud | Sumber Data | Kategori Log Normalisasi | Kemampuan Keamanan yang Didukung |

1 | Security Center | Log Peringatan | Log Keamanan - log peringatan |

|

2 | Log Kerentanan | Log Keamanan - log kerentanan | Penyelidikan dan pelacakan insiden | |

3 | Log Baseline | Log Keamanan - log baseline host | Penyelidikan dan pelacakan insiden | |

4 | Log Masuk | Log Masuk - log masuk host | Penyelidikan dan pelacakan insiden | |

5 | Log Akses Web | Log Jaringan - log HTTP | Aturan analisis yang telah ditentukan sebelumnya | |

6 | Log Baca/Tulis File | Log Host - log proses baca/tulis file | Penyelidikan dan pelacakan insiden | |

7 | Log Startup Proses | Log Host - log startup proses |

| |

8 | Log Kueri DNS | Log Host - log kueri DNS proses |

| |

9 | Log Koneksi Jaringan | Log Host - log koneksi jaringan proses |

| |

10 | Web Application Firewall | Log Peringatan WAF | Log Keamanan - log peringatan WAF |

|

11 | Log Full/block/block and monitor WAF 2.0 | Log Jaringan - log HTTP | Aturan analisis yang telah ditentukan sebelumnya | |

12 | Log Full/block/block and monitor WAF 3.0 | Log Jaringan - log HTTP | Aturan analisis yang telah ditentukan sebelumnya | |

13 | Cloud Firewall | Log Peringatan Real-time Cloud Firewall | Log Keamanan - log peringatan firewall |

|

14 | ActionTrail | Log Insiden ActionTrail | Log Audit - log audit operasi platform cloud | Penyelidikan dan pelacakan insiden |

3. Aktifkan pengiriman log (opsional)

Semua log yang ditambahkan ke CTDR dapat disimpan menggunakan fitur manajemen log. Untuk kebutuhan analisis log, pelacakan, atau kepatuhan, aktifkan pengiriman log dengan mengikuti langkah-langkah berikut. Hanya setelah mengaktifkan pengiriman log Anda dapat mengakses fitur CTDR manajemen log, manajemen aturan (aturan kustom), dan dasbor.

Di panel navigasi sisi kiri, pilih

Di halaman Service Integration, klik ikon Log Settings di pojok kanan atas.

Di area Log Delivery Management, aktifkan saklar di kolom Deliver Log to Hot Data/Enabled and Disabled At untuk jenis log yang ingin dikirim.

Anda dapat memilih beberapa jenis log dan klik Batch Deliver Log To.

Di halaman Log Management, aktifkan saklar di sebelah jenis log yang diinginkan untuk mengaktifkan pengirimannya.

4. Kelola aturan deteksi ancaman

CTDR memiliki fitur aturan deteksi yang telah ditentukan sebelumnya dan aturan deteksi kustom yang menganalisis log yang ditambahkan secara menyeluruh, menentukan rantai serangan potensial dan garis waktu, serta menyusun laporan insiden keamanan yang komprehensif.

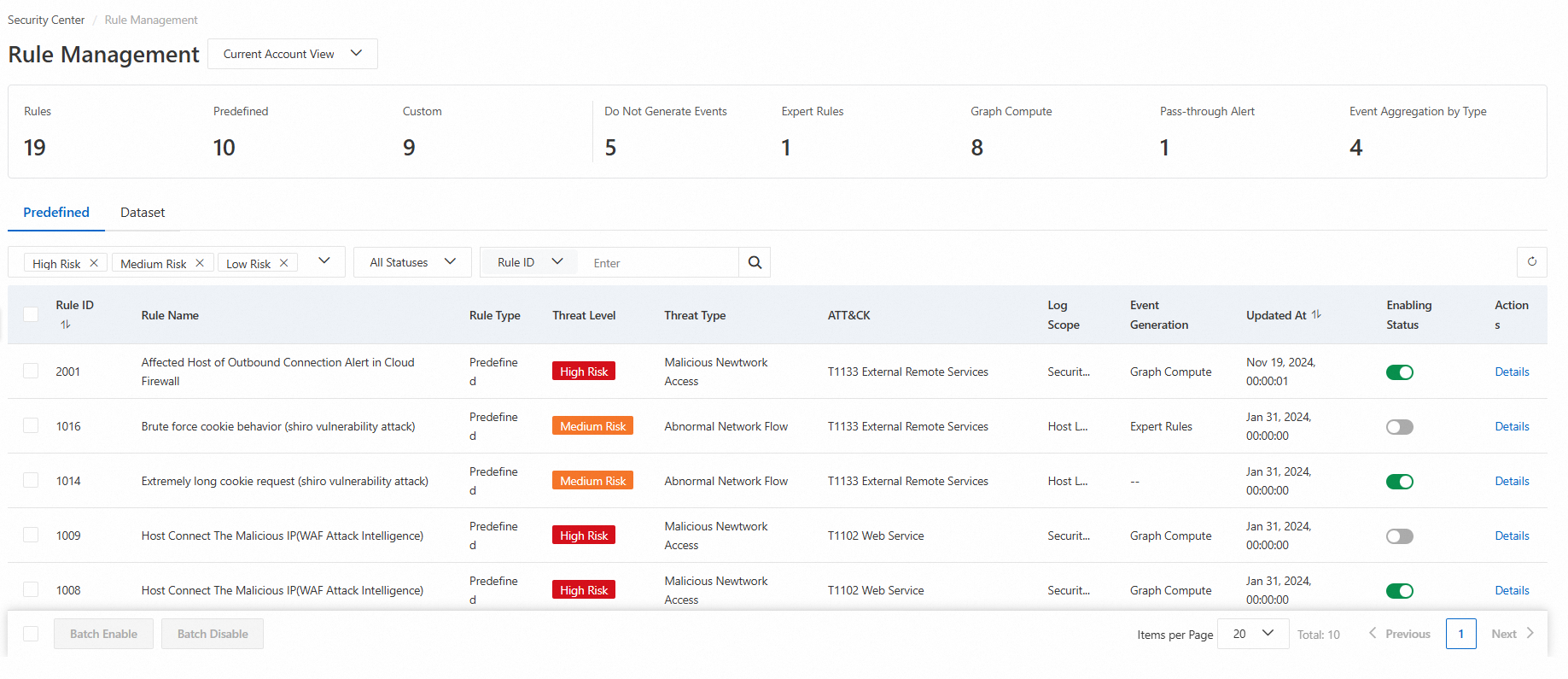

Aturan yang telah ditentukan sebelumnya

CTDR mengaktifkan semua aturan yang telah ditentukan sebelumnya secara default. Aturan ini dirancang untuk mendeteksi ancaman hanya dalam Log Scope yang ditentukan. Anda dapat melihat dan memodifikasi status aktivasi aturan yang telah ditentukan sebelumnya di halaman

Aturan Kustom

Jika Anda telah mengaktifkan pengiriman log sesuai dengan 3. Aktifkan Pengiriman Log (Opsional), Anda dapat menyesuaikan aturan deteksi ancaman berdasarkan kebutuhan Anda.

5. Hasilkan peringatan keamanan

Ketika serangan cocok dengan aturan yang telah ditentukan sebelumnya atau aturan kustom yang diaktifkan, peringatan keamanan yang sesuai akan dihasilkan. Anda dapat melihat peringatan ini di halaman di bawah tab Aggregate and Analyze Alerts dan Custom Alert Analysis.

6. Hasilkan dan tangani insiden keamanan

Cara insiden keamanan dihasilkan

Insiden keamanan dibuat dengan menggabungkan beberapa peringatan keamanan terkait melalui aturan yang telah ditentukan sebelumnya atau aturan kustom, memungkinkan identifikasi dan tanggapan cepat terhadap ancaman. Insiden ini terbagi menjadi dua kategori berdasarkan sumber peringatan:

Jaringan: CTDR fokus pada deteksi peretas (seperti pemindaian atau pengintaian), menghasilkan insiden dari peringatan sisi jaringan melalui aturan yang telah ditentukan sebelumnya untuk mencegah penyerang lebih jauh menyelidiki informasi pengguna.

Host: CTDR menggunakan teknologi komputasi graf untuk menggabungkan peringatan sisi host dengan asosiasi (seperti pencocokan hash MD5 atau ID proses induk), sehingga pengguna dapat dengan cepat menemukan dan menanggapi titik masuk serangan.

Tidak semua peringatan menghasilkan insiden keamanan. Hanya yang memenuhi kondisi berikut yang akan melakukannya:

Peringatan Sisi Host: Semua peringatan sisi host akan menghasilkan insiden keamanan.

Peringatan Sisi Jaringan: Peringatan sisi jaringan akan menghasilkan insiden hanya jika cocok dengan strategi agregasi insiden yang didefinisikan oleh aturan yang telah ditentukan sebelumnya atau aturan kustom.

Aturan Daftar Putih: Jika aturan daftar putih insiden diterapkan, peringatan yang cocok dengan aturan ini tidak akan menghasilkan insiden.

Aturan yang Telah Ditentukan Sebelumnya: Jika hanya aturan yang telah ditentukan sebelumnya yang diaktifkan, peringatan akan menghasilkan insiden hanya ketika memicu Graph Compute atau Expert Rules dalam pengaturan yang telah ditentukan sebelumnya.

Lihat insiden keamanan

Di halaman , Anda dapat mengklik Details di kolom Actions untuk insiden yang diinginkan untuk melihat detail seperti timeline insiden, peringatan keamanan, entitas terkait, dan penjelasan dari asisten cerdas. Ini membantu Anda menentukan apakah insiden perlu ditangani.

Bagian | Deskripsi |

Overview | Bagian ini memberikan informasi dasar tentang insiden dan fase ATT&CK. Anda dapat melihat informasi seperti jumlah aset yang terpengaruh, metode pembuatan, jumlah peringatan terkait, aturan deteksi, akun terkait, waktu kejadian, dan sumber peringatan di area ini. |

Timeline | Lihat timeline serangan peringatan dan grafik pelacakan insiden keamanan di tab ini. Klik Full Screen untuk melihat timeline serangan dan grafik pelacakan dalam layar penuh, lalu klik ikon peringatan untuk melihat detailnya. Dalam beberapa kasus, Anda dapat melihat titik masuk serangan spesifik di grafik pelacakan. |

Alert | Lihat daftar peringatan keamanan yang digabungkan menjadi insiden di tab ini. Melalui statistik peringatan multidimensi (termasuk jumlah peringatan, tindakan pertahanan, waktu kejadian), kumpulkan wawasan untuk menentukan metode serangan, tahap serangan, dan langkah penanganan yang sesuai. |

Entity | Lihat entitas yang terlibat dalam insiden di tab ini, termasuk host, file, proses, alamat IP, dan akun host. Informasi ini membantu Anda memahami informasi dasar IP, intelijen ancaman Alibaba Cloud, insiden terkait dalam 30 hari terakhir, peringatan terkait dalam 30 hari terakhir, dan tugas penanganan terkait, untuk mengidentifikasi entitas jahat dan aset yang terpengaruh. |

Response Activity | Lihat catatan rinci tanggapan dan penanganan insiden di tab ini. |

Security AI Assistant | Menawarkan kemampuan dialog melalui AI Security Center, menyediakan ringkasan insiden, intelijen ancaman pada IP terkait, dan detail aset yang terpengaruh. |

Tangani insiden keamanan

Security Center mendukung penanganan insiden keamanan baik secara manual menggunakan strategi yang direkomendasikan atau secara otomatis melalui Security Orchestration and Automation Response (SOAR).

Manual: Tinjau dan kelola insiden keamanan berdasarkan tingkat keparahan insiden keamanan dan skenario bisnis. Pendekatan ini paling cocok untuk insiden kompleks atau ancaman baru yang tidak dikenal yang memerlukan keahlian profesional.

Otomatis: Sistem secara otomatis mengelola insiden keamanan menggunakan playbook dan aturan yang dikonfigurasi, seperti mengkarantina host yang terinfeksi atau memblokir alamat IP mencurigakan. Metode ini efektif untuk insiden keamanan yang dikenal dengan baik, ancaman berkompleksitas rendah yang memerlukan resolusi cepat, seperti volume besar peringatan serupa dengan risiko rendah.

Manual

Untuk entitas jahat yang teridentifikasi, CTDR memungkinkan pembuatan satu klik strategi penanganan yang direkomendasikan berdasarkan sumber deteksi atau perangkat yang dapat dipertahankan oleh entitas tersebut. Fitur ini secara otomatis menghasilkan tugas dan menjalankan playbook penanganan, memfasilitasi resolusi cepat insiden keamanan dengan layanan keamanan Alibaba Cloud. Sebagai contoh, ini dapat memblokir alamat IP masuk berisiko tinggi menggunakan Alibaba Cloud WAF atau mengisolasi file berisiko tinggi dengan Alibaba Cloud Security Center.

Tabel di bawah mencantumkan entitas yang ditangani oleh strategi ini dan modul layanan cloud spesifik yang terlibat.

Entitas | Playbook penanganan yang direkomendasikan | Layanan terkait | Modul layanan terkait |

Alamat IP | Bawaan Alibaba Cloud WAF untuk memblokir alamat IP masuk berisiko tinggi | Alibaba Cloud Web Application Firewall | |

Bawaan Alibaba Cloud Firewall untuk memblokir alamat IP keluar berisiko tinggi | Alibaba Cloud Cloud Firewall | ||

Bawaan Alibaba Cloud Firewall untuk memblokir alamat IP masuk berisiko tinggi | |||

File | Bawaan Alibaba Cloud Security Center untuk mengisolasi file berisiko tinggi | Alibaba Cloud Security Center | |

Proses | Bawaan Alibaba Cloud Security Center untuk menghentikan proses berisiko tinggi | ||

Bawaan Alibaba Cloud Security Center untuk menghentikan proses berisiko tinggi melalui Command Prompt (CMD) | |||

Bawaan Alibaba Cloud Security Center untuk menghentikan dan mengisolasi proses berisiko tinggi | |||

Bawaan Alibaba Cloud Security Center untuk menghentikan proses berisiko tinggi melalui MD5 | |||

Kontainer | Bawaan Alibaba Cloud Security Center untuk menghentikan kontainer berisiko tinggi | ||

Host | Bawaan grup keamanan Alibaba Cloud untuk memblokir alamat IP masuk berisiko tinggi | Grup keamanan Alibaba Cloud ECS | |

Bawaan grup keamanan Alibaba Cloud untuk melarang semua lalu lintas keluar dari host | |||

Nama domain | Bawaan Alibaba Cloud Security Center untuk memblokir nama domain jahat melalui pertahanan perilaku jahat | Alibaba Cloud Security Center |

Prosedur

Di panel navigasi sisi kiri, pilih

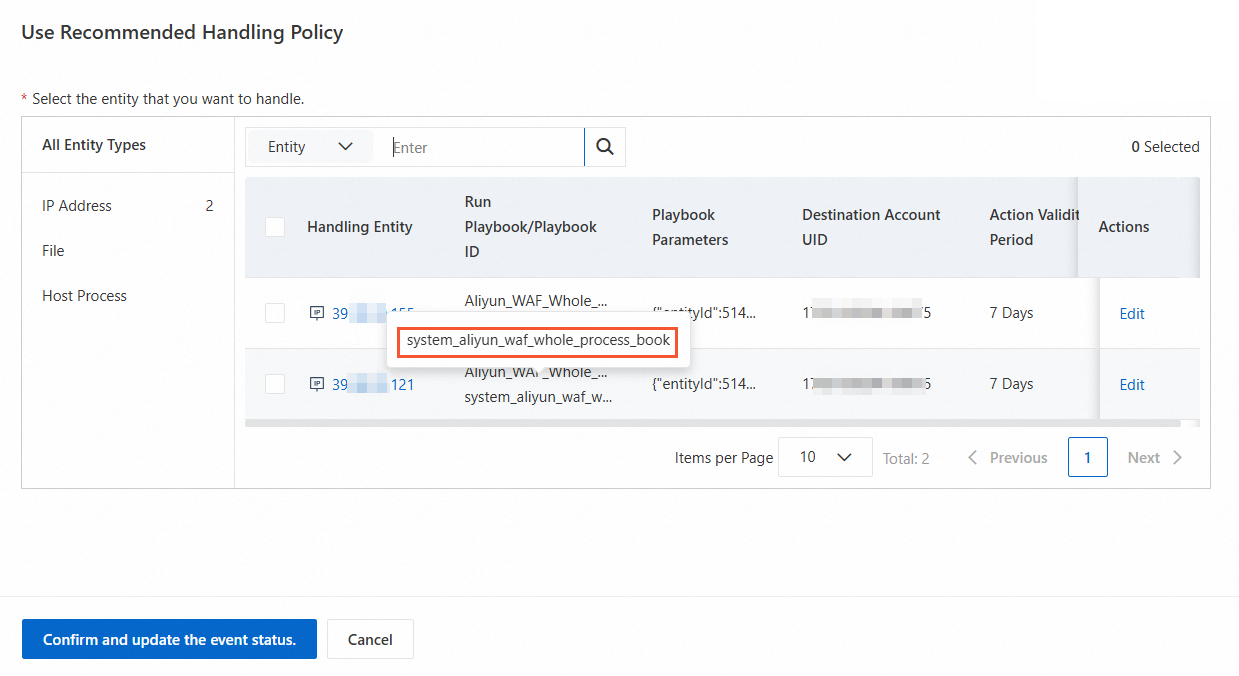

Di halaman Security Incident, di kolom Actions dari insiden target, klik Response Use Recommended Handling Policy.

Di panel , pilih entitas jahat yang akan ditangani, dan klik Confirm and update the incident status.

Anda dapat memodifikasi entitas dan periode validitas tindakan untuk strategi yang direkomendasikan. Di panel Use Recommended Handling Policy, klik Edit di kolom tindakan entitas yang sesuai. Di panel Edit Policy, modifikasi parameter seperti akun tujuan dan periode validitas tindakan untuk aturan pemblokiran.

Di kotak dialog Update incident Status, atur incident Status ke Handling atau Handled, dan klik OK.

Handling: Tindakan tambahan terkait penanganan insiden akan diambil, termasuk perbaikan segera, pelacakan, dan perbaikan kerentanan.

Handled: Tidak ada tindakan lebih lanjut yang diperlukan.

Setelah Anda menyelesaikan langkah ini, CTDR akan secara otomatis menghasilkan strategi penanganan dan menjalankan tugas yang sesuai. Jika tugas gagal, status insiden akan diperbarui ke Failed. Jika berhasil, status insiden akan mencerminkan status yang telah Anda tentukan.

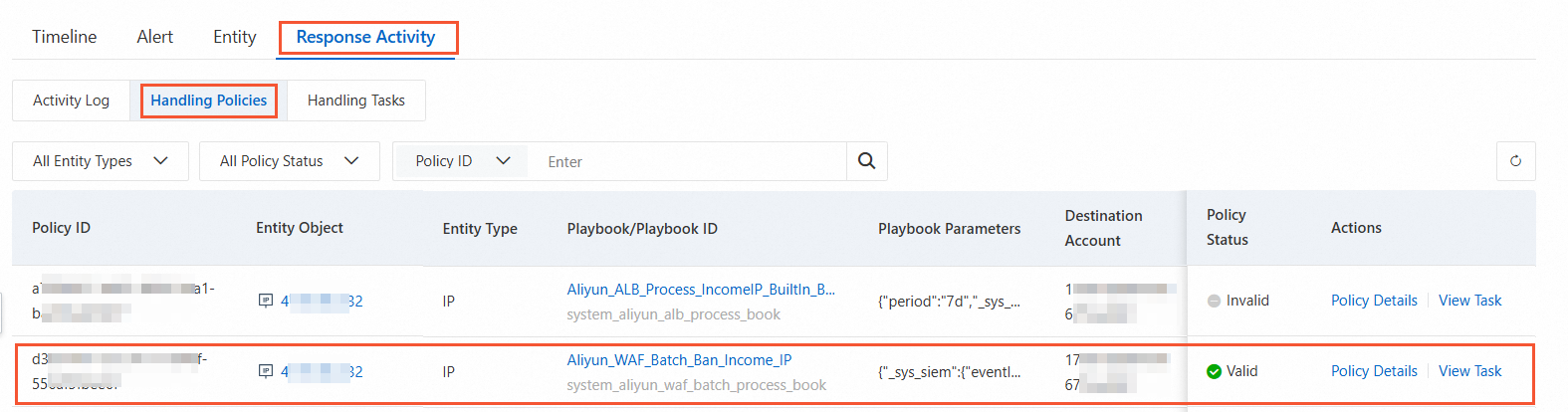

Di tab dalam detail insiden, Anda dapat melihat strategi penanganan yang direkomendasikan yang dihasilkan secara otomatis oleh CTDR.

Otomatis

Aturan respons otomatis menjalankan tindakan yang telah ditentukan sebelumnya ketika peringatan atau insiden dipicu. Aturan ini menangani insiden keamanan tertentu, seperti infeksi malware atau upaya intrusi, dengan mengambil tindakan yang sesuai seperti mengisolasi file jahat atau memutus koneksi jaringan.

Saat menambahkan aturan ini, sistem secara otomatis mencocokkan insiden keamanan baru dengan strategi yang telah ditentukan. Pencocokan yang berhasil memicu CTDR untuk segera menjalankan playbook yang telah ditentukan sebelumnya, mempercepat respons dan mitigasi ancaman.

Untuk informasi lebih lanjut, lihat Gunakan SOAR.

Untuk panduan profesional dalam mengonfigurasi aturan respons otomatis, pertimbangkan untuk membeli Managed Security Service Enterprise Edition. Untuk informasi lebih lanjut, lihat Apa itu Managed Security Service?

Langkah-langkah di bawah ini menguraikan proses lengkap respons insiden otomatis, menggunakan peringatan serangan jaringan yang dideteksi oleh WAF sebagai contoh, termasuk tindakan pemblokiran IP.

Prasyarat

CTDR telah menambahkan log peringatan Alibaba Cloud WAF. Untuk detail tentang cara menambahkan log layanan cloud, lihat Tambahkan log layanan Alibaba Cloud.

Pastikan permintaan terkait bisnis dimasukkan dalam daftar putih untuk mencegah intersepsi. Untuk detail, lihat Daftarkan peringatan ke daftar putih.

Prosedur

Di panel navigasi sebelah kiri, pilih .

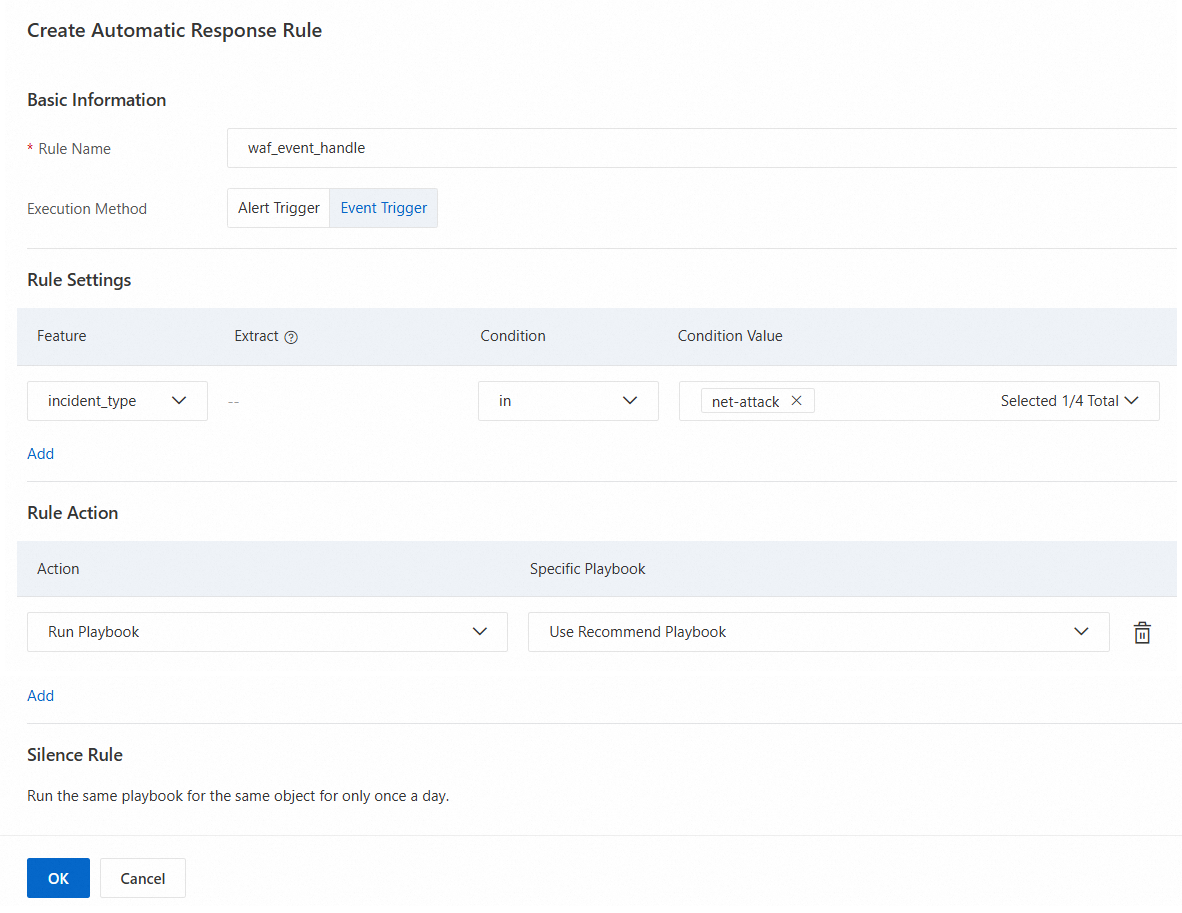

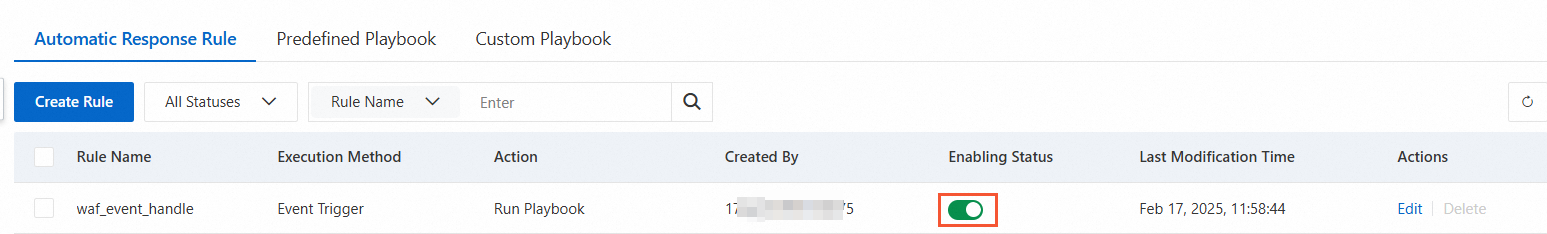

Di halaman SOAR, di bawah tab Automatic Response Rule, klik Create Rule.

Di panel Create Automatic Response Rule, atur aturan respons seperti yang ditunjukkan pada gambar di bawah ini dan klik OK.

Di halaman SOAR, di bawah tab Automatic Response Rul, aktifkan aturan dengan menyalakan saklar di kolom Enabling Status.

Tunggu domain yang dilindungi oleh WAF mengalami peristiwa serangan. Lihat insiden yang sesuai di halaman Security Incident.

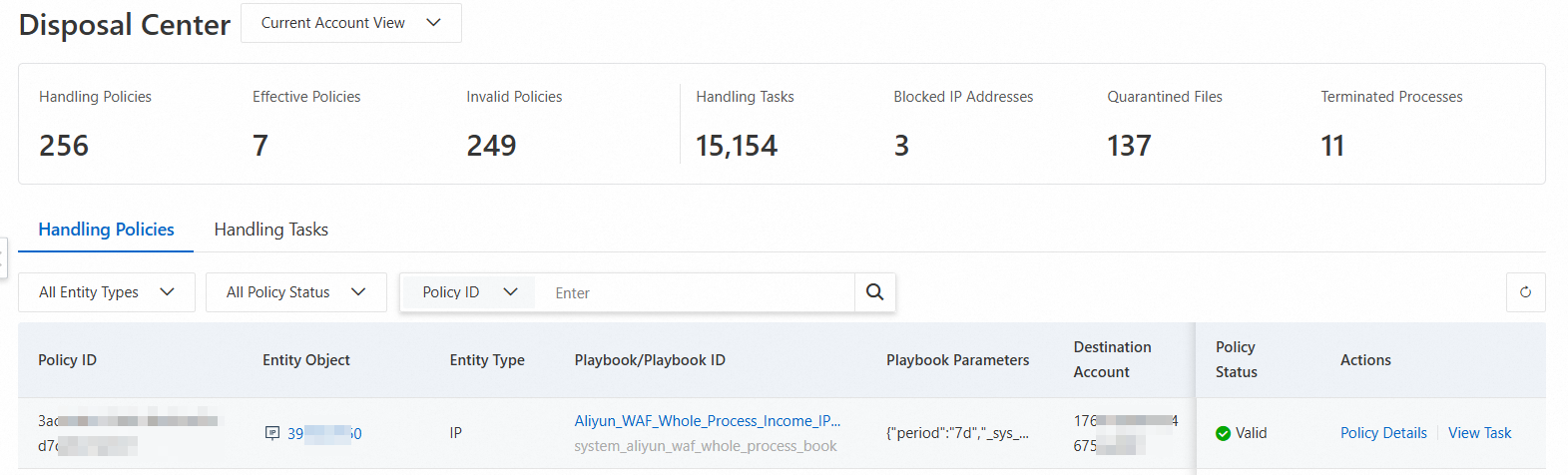

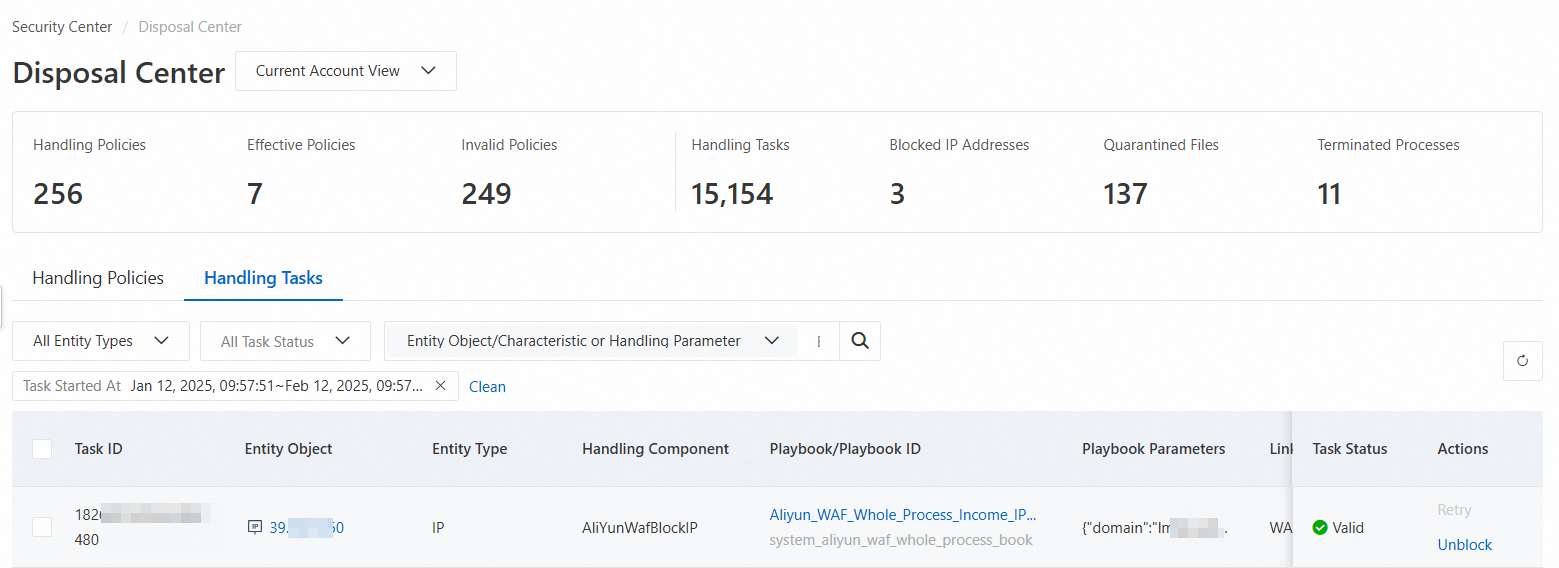

Tab Disposal Center menampilkan kebijakan dan tugas yang ditugaskan ke IP yang diserang setelah insiden memicu aturan respons otomatis dan memulai playbook.

Kebijakan penanganan yang dibuat oleh aturan respons otomatis

Tugas penanganan yang dibuat oleh aturan respons otomatis

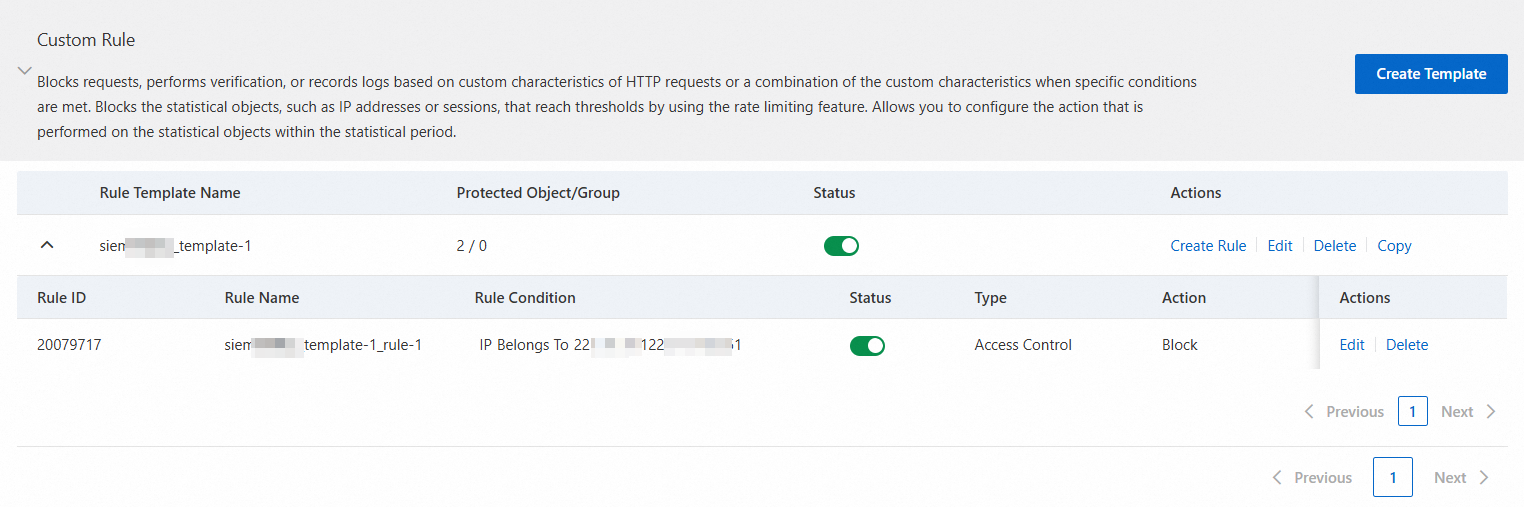

Di konsol WAF, periksa aturan pemblokiran IP serangan yang CTDR tambahkan secara otomatis.

Di bawah ini adalah langkah-langkah untuk konsol WAF 3.0.

Masuk ke Konsol WAF 3.0. Di bilah navigasi atas, pilih grup sumber daya dan wilayah instance WAF. Anda dapat memilih Chinese Mainland atau Outside Chinese Mainland.

Di panel navigasi sisi kiri, pilih

Di halaman Core Web Protection, di area Custom Rule, Anda dapat melihat aturan pemblokiran IP serangan yang CTDR terbitkan secara otomatis.

Referensi

Gunakan fitur manajemen multi-akun CTDR untuk mengelola data di beberapa akun Alibaba Cloud.

CTDR mendukung log dari Alibaba Cloud, Tencent Cloud, dan Huawei Cloud, serta memungkinkan integrasi dengan log dari berbagai layanan keamanan.