Topik ini menjelaskan cara menggunakan peran Resource Access Management (RAM) untuk mendelegasikan akses ke resource di akun Anda kepada akun Alibaba Cloud pihak ketiga yang tepercaya.

Skenario

Misalnya, Anda adalah Perusahaan A dan ingin memberikan akses kepada Perusahaan B untuk mengelola resource di akun Alibaba Cloud Anda. Resource tersebut mencakup instance Elastic Compute Service (ECS), instance ApsaraDB RDS, dan bucket Object Storage Service (OSS).

Dalam skenario ini, Perusahaan A adalah pemilik resource dan bertindak sebagai akun yang memberikan kepercayaan (trusting account). Perusahaan B adalah pihak ketiga yang akan mengakses resource tersebut dan bertindak sebagai akun yang dipercaya (trusted account). Tujuan Anda adalah sebagai berikut:

Mendelegasikan operasi dan pemeliharaan (O&M) resource Anda kepada Perusahaan B tanpa membagikan kredensial jangka panjang seperti Pasangan Kunci Akses (AccessKey pairs).

Memungkinkan Perusahaan B mengelola pengguna atau aplikasi internalnya sendiri yang dapat mengakses resource Anda, sehingga Anda tidak perlu mengelola akses pengguna individual dari Perusahaan B.

Tetap memiliki kemampuan untuk mencabut akses Perusahaan B kapan saja, misalnya jika kontrak berakhir.

Solusi

Anda dapat mencapai hal ini dengan membuat peran RAM di akun Anda (Akun A, A@company-a.onaliyun.com) yang menjalin hubungan kepercayaan dengan akun Perusahaan B (Akun B, B@company-b.onaliyun.com). Peran ini menentukan izin spesifik yang dimiliki Perusahaan B. Perusahaan B kemudian dapat memberikan izin kepada Pengguna RAM-nya untuk mengasumsikan peran tersebut. Saat pengguna dari Perusahaan B mengasumsikan peran tersebut, mereka menerima kredensial keamanan sementara yang memberikan akses ke resource di akun Anda.

Proses ini terdiri dari dua bagian utama:

Menyiapkan akses lintas akun: Pertama, Anda membuat peran RAM di akun Anda (Perusahaan A) dan memberikan izin yang diperlukan. Selanjutnya, administrator di Perusahaan B memberikan izin kepada Pengguna RAM-nya untuk mengasumsikan peran tersebut.

Untuk informasi selengkapnya, lihat Memberikan izin lintas akun Alibaba Cloud.

Mencabut akses lintas akun: Jika kemitraan berakhir, Anda dapat dengan mudah mencabut akses Perusahaan B dengan menghapus peran tersebut atau memodifikasi kebijakan kepercayaannya.

Untuk informasi selengkapnya, lihat Mencabut izin lintas akun Alibaba Cloud.

Memberikan izin lintas akun Alibaba Cloud

Bagian 1: Langkah-langkah untuk akun yang memberikan kepercayaan (Akun A)

Buat peran RAM yang mempercayai Akun B.

Masuk ke RAM console menggunakan Akun A.

Pada halaman Roles, buat peran RAM.

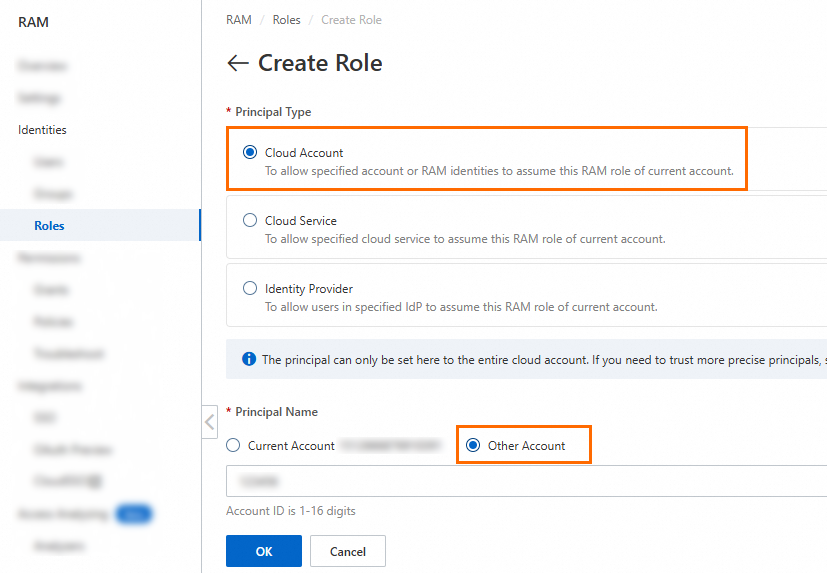

Atur Principal Type menjadi Cloud Account dan Principal Name menjadi Other Account. Lalu, masukkan UID untuk Akun B. Untuk informasi selengkapnya, lihat Buat peran RAM untuk akun Alibaba Cloud yang tepercaya dan Lihat UID akun Alibaba Cloud.

Berikan izin akses kepada peran RAM tersebut.

Pada halaman Roles atau Grants, sambungkan satu atau beberapa kebijakan sistem atau kebijakan kustom ke peran RAM tersebut. Ikuti prinsip hak istimewa minimal (least privilege) dan berikan hanya izin yang diperlukan. Misalnya, untuk mengizinkan peran RAM mengelola instance ECS, Anda dapat menyambungkan kebijakan sistem AliyunECSFullAccess ke peran tersebut. Untuk informasi selengkapnya, lihat Berikan izin kepada peran RAM.

Bagian 2: Langkah-langkah untuk akun yang dipercaya (Akun B)

Buat Pengguna RAM.

Masuk ke RAM console menggunakan Akun B.

Pada halaman Users, buat Pengguna RAM untuk karyawan yang akan mengakses resource Perusahaan A.

Untuk informasi selengkapnya, lihat Buat Pengguna RAM.

Berikan izin kepada Pengguna RAM untuk mengasumsikan peran tersebut.

Pada halaman Users atau Grants, sambungkan kebijakan sistem AliyunSTSAssumeRoleAccess ke Pengguna RAM tersebut. Untuk informasi selengkapnya, lihat Berikan izin kepada Pengguna RAM.

Bagian 3: Mengakses resource

Asumsikan peran tersebut untuk mengakses resource yang diizinkan di Akun A menggunakan salah satu metode berikut:

Pengguna RAM masuk ke konsol dengan username dan password, arahkan pointer ke gambar profil di pojok kanan atas konsol, lalu klik Switch Identity. Mereka kemudian dapat memasukkan detail Akun A dan nama peran untuk beralih ke peran lintas akun tersebut.

Pengguna RAM menggunakan Pasangan Kunci Akses (AccessKey pair) untuk memanggil operasi API AssumeRole. Operasi ini mengembalikan token Security Token Service (STS) yang dapat digunakan untuk melakukan panggilan API ke resource di Akun A.

Mencabut izin lintas akun Alibaba Cloud

Sebagai administrator Akun A, Anda dapat mencabut akses Perusahaan B kapan saja menggunakan salah satu metode berikut:

Modifikasi kebijakan kepercayaan peran RAM

Masuk ke RAM console menggunakan Akun A.

Pada halaman Roles, modifikasi kebijakan kepercayaan untuk peran tersebut.

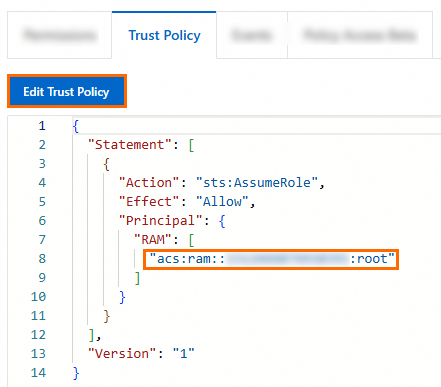

Hapus UID Akun B dari elemen

Principaldalam isi kebijakan (policy document). Hal ini langsung mencegah semua pengguna dari Akun B untuk mengasumsikan peran tersebut. Untuk informasi selengkapnya, lihat Edit kebijakan kepercayaan peran RAM.

Hapus peran RAM

Masuk ke RAM console menggunakan Akun A.

Pada halaman Roles, hapus peran RAM tersebut.

Menghapus peran juga menghapus kebijakan yang terhubung dengannya dan secara permanen mencabut akses Perusahaan B. Untuk informasi selengkapnya, lihat Hapus peran RAM.