Cloud Hardware Security Module (CloudHSM) menyediakan fitur klaster instans HSM yang memungkinkan Anda mengelompokkan instans HSM dari wilayah yang sama tetapi zona berbeda. Jika instans ini digunakan untuk bisnis yang sama, aplikasi Anda dapat menggunakan algoritma polling untuk memilih HSM guna menjalankan operasi kriptografi dengan kunci yang sama. Arsitektur ini mendukung kelangsungan bisnis, ketersediaan tinggi untuk komputasi kriptografi, penyeimbangan beban, dan skalabilitas horizontal untuk aplikasi Anda. Topik ini menjelaskan cara menggunakan klaster instans HSM.

Untuk informasi lebih lanjut tentang cara membuat klaster HSM untuk instans manajemen kunci perangkat keras KMS, lihat Konfigurasikan klaster HSM untuk instans manajemen kunci perangkat keras KMS.

Metode sinkronisasi klaster

Sinkronisasi klaster menyalin data seperti kunci, Sertifikat SSL yang dikonfigurasi, dan informasi pengguna dari HSM utama ke HSM anak. Metode sinkronisasi tergantung pada waktu pembelian HSM:

Untuk HSM yang dibeli pada atau setelah 9 Januari 2025: Saat membuat klaster, metode sinkronisasi defaultnya adalah otomatis sinkronisasi. Anda tidak perlu secara manual menyinkronkan data klaster setelah data pada HSM utama berubah.

Untuk HSM yang dibeli sebelum 9 Januari 2025: Saat membuat klaster, metode sinkronisasi defaultnya adalah manual sinkronisasi. Anda harus secara manual menyinkronkan klaster setelah data pada HSM utama berubah. Untuk meningkatkan klaster ke sinkronisasi otomatis, hubungi kami.

PeringatanPeningkatan ini tidak dapat dikembalikan. Risiko berikut mungkin terjadi selama peningkatan. Kami sarankan Anda melakukan peningkatan selama jam-jam sepi.

Untuk pengguna instans manajemen kunci perangkat keras KMS:

Operasi bidang kontrol: Operasi seperti membuat dan menghapus kunci tidak didukung selama peningkatan. Operasi ini akan dilanjutkan secara otomatis setelah peningkatan selesai.

Operasi bidang data: Operasi seperti enkripsi dan dekripsi tidak terpengaruh selama peningkatan.

Untuk pengguna lainnya: Anda perlu meningkatkan versi kit pengembangan perangkat lunak (SDK) HSM yang aplikasi Anda gunakan.

Operasi bidang kontrol: Operasi seperti membuat dan menghapus kunci tidak didukung selama peningkatan. Operasi ini akan dilanjutkan secara otomatis setelah peningkatan selesai.

Operasi bidang data: Dalam beberapa arsitektur bisnis, ada risiko gangguan layanan selama peningkatan.

Prasyarat

Modul keamanan perangkat keras (HSM) telah dibeli. Untuk informasi lebih lanjut, lihat Beli instans HSM.

Instans Elastic Compute Service (ECS) Windows telah dibeli. Instans ECS dan HSM berada dalam VPC yang sama. Untuk informasi lebih lanjut, lihat Memulai dengan instans Windows.

CatatanInstans ECS digunakan untuk menginstal alat manajemen HSM, bukan sebagai server bisnis.

Langkah 1: Buat dan aktifkan klaster

Klaster terdiri dari satu HSM utama dan beberapa HSM anak. Semua HSM dalam klaster harus berbagi VPC yang sama, tetapi mereka dapat ditempatkan di subnet yang sama atau berbeda.

Jika Anda mengonfigurasi informasi klaster saat membeli instans GVSM, CloudHSM secara otomatis membuat klaster. Anda dapat melewati langkah ini.

Aktifkan instans HSM utama.

Buka halaman Audit Keamanan dari konsol Cloud Hardware Security Module. Di bilah navigasi atas, pilih wilayah.

Di halaman VSMs, temukan HSM yang dibuat dan klik Enable di kolom Actions.

Buat klaster HSM.

Temukan instans HSM utama dan klik Create Cluster di kolom Actions.

Di panel Create and Activate Cluster, buat klaster.

Parameter

Deskripsi

Cluster Name

Nama klaster. Nama tersebut harus unik dan tidak boleh melebihi 24 karakter panjangnya.

Configure Whitelist

Rentang alamat IP yang diizinkan untuk mengakses klaster. Jika Anda tidak mengonfigurasi daftar putih, semua alamat IP diizinkan untuk mengakses klaster. Jika Anda mengonfigurasi daftar putih, hanya alamat IP dalam daftar putih yang diizinkan untuk mengakses klaster.

Alamat IP dan blok CIDR didukung. Anda dapat menentukan satu alamat IP atau satu blok CIDR di setiap baris. Anda dapat menentukan hingga 10 baris secara total.

PentingDaftar putih klaster memiliki prioritas lebih tinggi daripada daftar putih HSM dalam klaster. Sebagai contoh, jika Anda menambahkan 10.10.10.10 ke daftar putih HSM dan menambahkan 172.16.0.1 ke daftar putih klaster yang mencakup HSM tersebut, Anda hanya dapat mengakses HSM dari 172.16.0.1.

Konfigurasi daftar putih 0.0.0.0/0 tidak didukung. Jika Anda memasukkan 0.0.0.0/0, permintaan dari semua alamat IP diizinkan.

Untuk alasan keamanan, kami sarankan Anda tidak mengizinkan permintaan dari semua alamat IP. Jika Anda perlu mengizinkan permintaan dari semua alamat IP, jangan konfigurasikan daftar putih.

Specify vSwitches

vSwitches yang perlu Anda pilih berdasarkan kebutuhan bisnis Anda.

Dalam klaster HSM, Anda harus mengonfigurasi setidaknya dua vSwitches untuk membuat dan mengaktifkan klaster.

Inisialisasi instans HSM, lalu klik Next.

Anda hanya dapat mengaktifkan klaster ketika status HSM utama adalah Initialized. Untuk menginisialisasi HSM utama, lakukan operasi berikut:

Ikuti petunjuk di halaman untuk menambahkan HSM anak ke klaster, lalu klik Complete.

(Opsional) Langkah 2: Hasilkan sertifikat dan konfigurasikan autentikasi TLS bersama

Skenario 1: HSM secara otomatis menghasilkan sertifikat saat pembelian

Hanya instans GVSM yang mendukung pembuatan sertifikat otomatis saat pembelian. Dalam skenario ini, CloudHSM secara otomatis menghasilkan sertifikat. Anda hanya perlu mengonfigurasi sertifikat pada SDK klien karena CloudHSM secara otomatis menerapkan sertifikat ke HSM sisi server.

Terapkan sertifikat di klien.

Unduh sertifikat klien dari konsol dan terapkan ke klien Anda.

Di halaman detail HSM, klik Get Cluster Certificate. Folder yang diunduh berisi file berikut:

certs/ ├── client.p12 (Sertifikat klien dalam format PKCS12, termasuk sertifikat klien dan kunci privat) ├── client.pem (Sertifikat klien dalam format PEM) ├── rootca.key (Kunci privat CA) ├── rootca.pem (Sertifikat CA dalam format PEM) ├── server.p12 (Sertifikat server dalam format PKCS12) └── passphrase (Kata sandi untuk file sertifikat format PKCS12 dengan ekstensi .p12)Terapkan client.p12 dan rootca.pem ke klien. Dalam file konfigurasi klien, Anda juga harus mengonfigurasi jalur file untuk client.p12 dan rootca.pem, serta kata sandi. Untuk informasi lebih lanjut, lihat dokumen dalam paket yang Anda unduh dari konsol.

Terapkan sertifikat di server.

CloudHSM secara otomatis menerapkan sertifikat ke HSM. Tidak diperlukan tindakan dari Anda.

Sertifikat berlaku selama 10 tahun secara default. Sebelum kedaluwarsa, CloudHSM secara otomatis menghasilkan sertifikat baru dan memutar sertifikat sisi server. Kami sarankan Anda tidak menggunakan alat manajemen HSM untuk membuat administrator UKEY, karena ini akan menyebabkan rotasi sertifikat gagal.

Skema 2: HSM tidak secara otomatis menghasilkan sertifikat saat pembelian

GVSM mendukung pembuatan sertifikat otomatis oleh CloudHSM. Namun, jika Anda tidak mengaktifkan opsi ini saat pembelian, ikuti langkah-langkah berikut untuk secara manual menghasilkan dan menerapkan sertifikat.

Hasilkan sertifikat.

Ekstrak file yang diunduh dan jalankan alat pembuatan sertifikat untuk menghasilkan sertifikat CA, sertifikat klien, dan sertifikat server.

CatatanTidak ada batasan pada lingkungan operasi alat ini. Anda dapat menjalankannya di komputer lokal, instans ECS, atau lingkungan lain yang memenuhi kondisi operasi alat ini.

Alibaba Cloud menyediakan alat ini sebagai alat bantu. Jika Anda memiliki kemampuan teknis untuk menghasilkan file sertifikat ini, Anda tidak perlu menggunakan alat ini.

Windows

Metode 1: Di folder Windows, klik dua kali file hsm_certificate_generate.exe untuk menjalankan alat. File sertifikat dihasilkan di folder certs.

CatatanDengan metode ini, kata sandi untuk file sertifikat PKCS12 (.p12) dan file kunci privat CA (.key) adalah nilai default 12345678. Untuk menentukan kata sandi, gunakan Metode 2.

Metode 2: Beralihlah ke direktori yang berisi folder Windows dan jalankan perintah berikut. File sertifikat dihasilkan di folder certs.

./hsm_certificate_generate -dir ./certs -pswd 12345678-dirmenentukan jalur untuk menyimpan file sertifikat yang dihasilkan.-pswdmenentukan kata sandi untuk file sertifikat PKCS12 yang dihasilkan (.p12) dan file kunci privat CA (.key).

Linux

Beralihlah ke direktori yang berisi folder Linux dan jalankan perintah berikut. File sertifikat dihasilkan di folder certs.

./hsm_certificate_generate -dir ./certs -pswd 12345678-dirmenentukan jalur untuk menyimpan file sertifikat yang dihasilkan.-pswdmenentukan kata sandi untuk file sertifikat PKCS12 yang dihasilkan (.p12) dan file kunci privat CA (.key).macOS

Beralihlah ke direktori yang berisi folder darwin dan jalankan perintah berikut. File sertifikat dihasilkan di folder certs.

./hsm_certificate_generate -dir ./certs -pswd 12345678-dirmenentukan jalur untuk menyimpan file sertifikat yang dihasilkan.-pswdmenentukan kata sandi untuk file sertifikat PKCS12 yang dihasilkan (.p12) dan file kunci privat CA (.key).Setelah perintah berhasil dijalankan, file-file berikut akan dihasilkan di folder certs:

certs/ ├── client.p12 (Sertifikat klien dalam format PKCS12, termasuk sertifikat klien dan kunci privat) ├── client.pem (Sertifikat klien dalam format PEM) ├── rootca.key (kunci privat CA) ├── rootca.pem (Sertifikat CA dalam format PEM) ├── server.p12 (Sertifikat server dalam format PKCS12) └── server.pem (Sertifikat server dalam format PEM)

Terapkan sertifikat di klien.

Terapkan client.p12 dan rootca.pem ke klien. Dalam file konfigurasi klien, Anda juga harus mengonfigurasi jalur file untuk client.p12 dan rootca.pem, serta kata sandi yang Anda tentukan saat menghasilkan sertifikat. Untuk informasi lebih lanjut, lihat dokumen dalam paket yang Anda unduh dari konsol.

Terapkan sertifikat di server.

Instal alat manajemen instans HSM di instans ECS.

PentingAlat manajemen instans HSM berjalan di Windows saja.

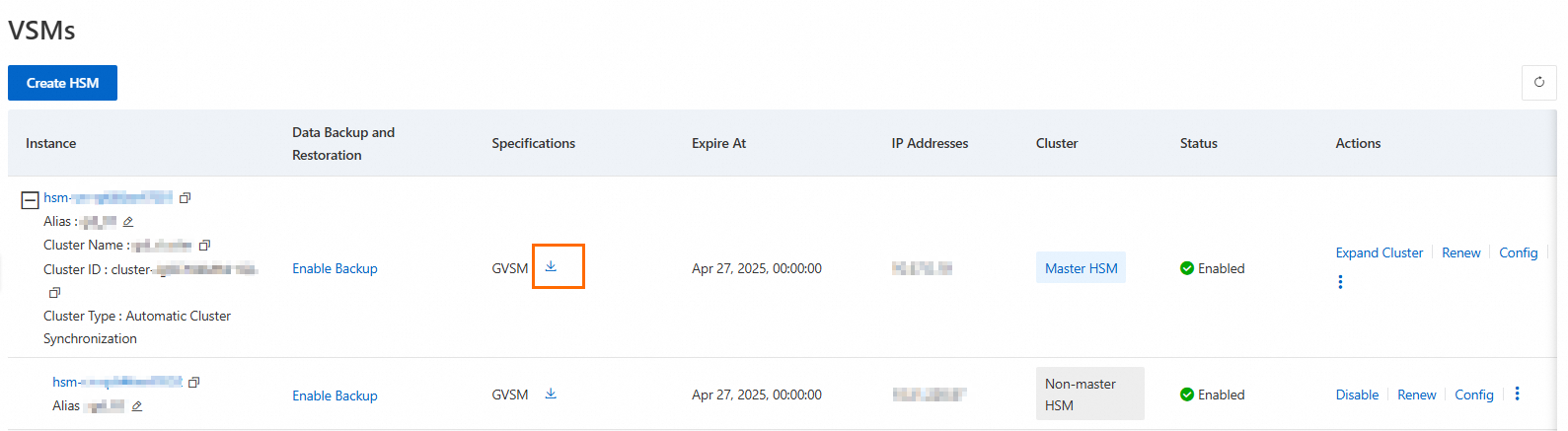

Klik ikon unduhan

di kolom Spesifikasi instans HSM utama untuk mengunduh alat manajemen instans HSM.

di kolom Spesifikasi instans HSM utama untuk mengunduh alat manajemen instans HSM.

Ekstrak paket HSM yang diunduh, temukan

PKIManager-X.X.X.X.exe, dan unggah ke instans ECS. Untuk informasi lebih lanjut, lihat Transfer file ke instans Windows menggunakan Remote Desktop Connection.

Gunakan alat manajemen instans HSM untuk mengonfigurasi HSM utama.

Gunakan alat manajemen instans HSM di instans ECS untuk terhubung ke master GVSM.

Klik dua kali

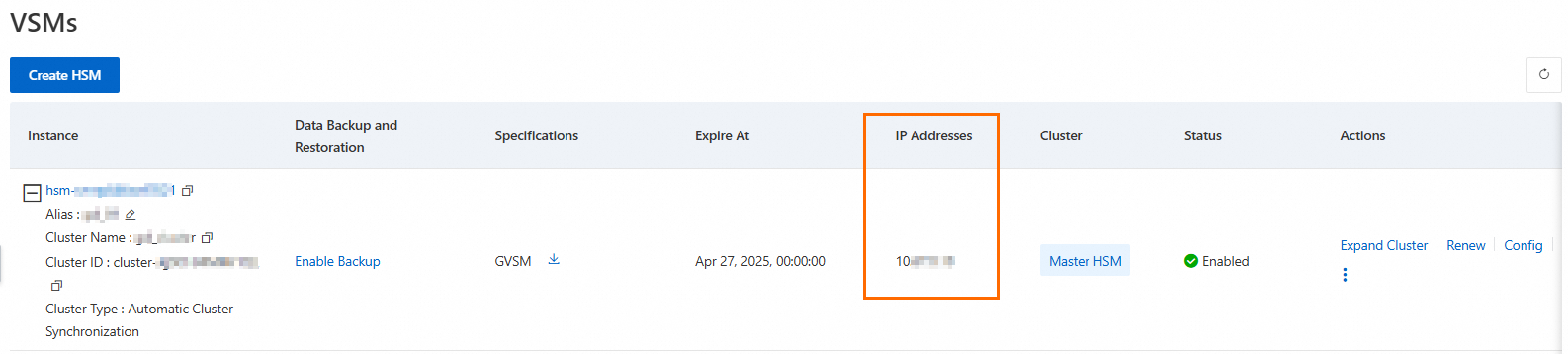

PKIManager-X.X.X.X.exeuntuk membuka alat manajemen instans HSM. Pilih System > TCP/IP Connection.Di kotak dialog TCP/IP Connection, masukkan IP Address dan Port HSM utama. Portnya adalah 8020.

Anda dapat menemukan alamat IP di konsol.

Klik Connect. Di kotak dialog PKIManager yang muncul, klik OK, lalu klik Logon.

CatatanSetelah berhasil masuk, kami sarankan Anda mendaftarkan akun administrator dan menggunakannya untuk masuk demi keamanan yang lebih tinggi. Untuk informasi lebih lanjut, lihat 2.1.3. Register Administrator dan 2.1.2. Administrator Logon di GVSM User Management Manual yang disertakan dengan alat manajemen instans HSM.

Gunakan alat manajemen instans HSM untuk menyelesaikan konfigurasi berikut.

Item Konfigurasi

Prosedur

Konfigurasikan sertifikat klien (

client.pem)Pilih .

Di kotak dialog Client Certificate Management, klik Import Certificate.

Di kotak dialog Import Certificate, atur Certificate Type menjadi International TLS Client RSA Certificate [pem]. Pilih sertifikat klien (

client.pem) yang dihasilkan oleh alat pembuatan sertifikat, dan klik Import.

Konfigurasikan sertifikat server (

server.p12)Pilih .

Di kotak dialog Server P12 Certificate Management, klik Import Certificate.

Di kotak dialog Import Certificate, atur Certificate Type menjadi International TLS Server RSA Certificate [p12]. Pilih sertifikat server (

server.p12) yang dihasilkan oleh alat pembuatan sertifikat, dan masukkan Certificate Password (kata sandi yang Anda atur saat membuat file sertifikat; jika tidak diatur, defaultnya adalah 12345678).Klik Import.

Konfigurasikan properti port perangkat GVSM untuk HSM utama

Pilih .

Di kotak dialog Host Port Properties, konfigurasikan parameter berikut:

Socket KeepAlive Time: 60.

Message Header Length: 0.

Message Encoding Format: ASCII.

Host Service Communication Mode: Komunikasi Dua Arah.

Host Service Communication Protocol: TLSv1.2.

Klik Reset.

Klik Restart Now, lalu klik OK.

Langkah 3: Sinkronkan data klaster

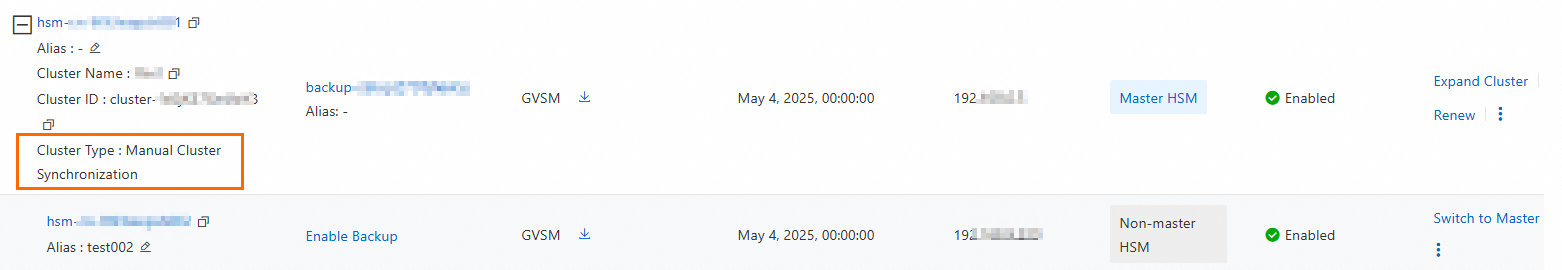

Jika Cluster Type adalah Manual Sync Cluster: Anda harus menyinkronkan klaster setelah membuat dan mengaktifkannya untuk pertama kali, atau setelah data pada HSM utama berubah. Anda tidak perlu menyinkronkan klaster saat melakukan peningkatan skala.

Jika Cluster Type adalah Auto Sync Cluster: Anda tidak perlu menyinkronkan klaster. Kunci baru, Sertifikat SSL yang dikonfigurasi, dan informasi pengguna pada HSM utama secara otomatis disinkronkan ke HSM anak.

Sinkronisasi klaster memakan waktu sekitar 5 menit. Lakukan sinkronisasi selama jam-jam sepi untuk menghindari memengaruhi bisnis Anda.

Di halaman Instances, temukan instans HSM utama target dan periksa metode sinkronisasi klaster.

Jika tipe klaster adalah Klaster Sinkronisasi Manual, lakukan sinkronisasi.

Di kolom Actions, klik Synchronize Cluster. Di kotak dialog yang muncul, klik Synchronize Cluster lagi.

Langkah 4: Buat dan gunakan kunci untuk enkripsi dan dekripsi

Paket perangkat lunak HSM mencakup panduan pengembang dan program uji SDK. Anda dapat memanggil operasi API untuk menggunakan HSM berdasarkan panduan pengembang.

Anda dapat membuka halaman VSMs dari konsol Cloud Hardware Security Module, temukan HSM yang diperlukan, klik ![]() di samping kolom Spesifikasi untuk mengunduh paket, dan ekstrak paket untuk mendapatkan paket perangkat lunak HSM.

di samping kolom Spesifikasi untuk mengunduh paket, dan ekstrak paket untuk mendapatkan paket perangkat lunak HSM.

Dalam contoh ini, GVSM digunakan. Ekstrak paket, pilih Paket Perangkat Lunak Alibaba Cloud GVSM > SDK > JAVA > Direktori Antarmuka Server HSM > Kasus Uji APITest.java, lalu gunakan kasus uji untuk menguji GVSM.

Operasi lainnya

Tambah kapasitas klaster

Anda dapat menambahkan HSM dari zona berbeda ke klaster yang sama dan mengelola HSM secara terpusat. Ini membantu memastikan ketersediaan tinggi Cloud Hardware Security Module. HSM hanya dapat ditambahkan ke klaster jika memenuhi persyaratan berikut:

HSM belum diinisialisasi.

HSM dalam status Enabled atau New.

HSM memiliki tipe yang sama dengan HSM utama klaster.

Tidak ada vSwitches yang dikonfigurasi untuk HSM, atau HSM menggunakan vSwitch yang sama dengan HSM utama.

Jika daftar putih dikonfigurasikan untuk HSM, daftar putih klaster akan berlaku setelah HSM ditambahkan ke klaster. Daftar putih HSM akan dihapus.

Jika Anda ingin menambah kapasitas klaster HSM untuk instans KMS tipe manajemen kunci perangkat keras, pastikan sinkronisasi data klaster otomatis. Jika sinkronisasi data klaster manual, hubungi dukungan teknis Alibaba Cloud untuk meningkatkan metode sinkronisasi ke sinkronisasi otomatis.

Di halaman VSMs, temukan instans HSM utama target dan klik Expand Cluster di kolom Actions.

Tambahkan HSM ke klaster dengan salah satu metode berikut.

Jika tidak ada HSM yang tersedia, klik Purchase an HSM instance di kotak dialog Add HSM untuk membeli HSM.

HSM yang dibeli secara otomatis ditambahkan ke klaster. Cloud Hardware Security Module secara otomatis menetapkan alamat IP ke HSM dan menyinkronkan data dalam klaster.

Jika HSM tersedia, lakukan operasi berikut: Di kotak dialog Add HSM, pilih HSM yang ingin Anda tambahkan, klik ikon

, lalu klik OK.

, lalu klik OK.

Hapus instans dari klaster

Untuk menghapus instans HSM dari klaster, hapus instans anak terlebih dahulu, lalu hapus instans utama. Jika klaster hanya berisi instans utama, Anda dapat langsung menghapusnya. Klaster secara otomatis dihapus setelah instans utama dihapus.

Nonaktifkan HSM. Anda harus menonaktifkan HSM sebelum dapat menghapusnya dari klaster.

Di halaman VSMs, temukan instans HSM target dan klik Disable di kolom Actions.

Di kotak dialog yang muncul, klik Disable lagi.

Di halaman VSMs, temukan instans HSM target dan klik Remove from Cluster di kolom Actions.

Di kotak dialog yang muncul, klik Remove from Cluster lagi.

Ubah nama klaster dan daftar putih akses

Jika tidak ada daftar putih yang diatur, semua alamat IP dapat mengakses klaster. Jika daftar putih diatur, permintaan akses dari alamat IP yang tidak terdaftar dalam daftar putih akan ditolak.

Di halaman VSMs, klik ID instans HSM utama atau anak.

Di tab Details, edit nama klaster dan daftar putih akses.

Anda dapat memasukkan satu alamat IP atau blok CIDR. Masukkan satu entri per baris. Anda dapat memasukkan hingga 10 entri.

PentingDaftar putih klaster memiliki prioritas lebih tinggi daripada daftar putih HSM dalam klaster. Sebagai contoh, jika Anda menambahkan 10.10.10.10 ke daftar putih HSM dan menambahkan 172.16.0.1 ke daftar putih klaster yang mencakup HSM tersebut, Anda hanya dapat mengakses HSM dari 172.16.0.1.

Konfigurasi daftar putih 0.0.0.0/0 tidak didukung. Jika Anda memasukkan 0.0.0.0/0, permintaan dari semua alamat IP diizinkan.

Untuk alasan keamanan, kami sarankan Anda tidak mengizinkan permintaan dari semua alamat IP. Jika Anda perlu mengizinkan permintaan dari semua alamat IP, jangan konfigurasikan daftar putih.

Ganti HSM utama dan anak

Anda dapat secara manual mengganti HSM anak menjadi HSM utama dalam klaster. Operasi ini hanya didukung ketika metode sinkronisasi klaster adalah sinkronisasi manual.

Di halaman VSMs, temukan instans HSM anak target dan klik Switch to Master di kolom Actions.

Di kotak dialog yang muncul, klik Switch.