Untuk menggunakan instans manajemen kunci perangkat keras Key Management Service (KMS), Anda harus menghubungkannya ke kluster Cloud Hardware Security Module (CloudHSM). Kluster CloudHSM menyediakan sinkronisasi data otomatis, penyeimbangan beban, dan ketersediaan tinggi. Topik ini menjelaskan cara mengonfigurasi kluster CloudHSM untuk instans manajemen kunci perangkat keras KMS.

Contoh arsitektur

Integrasi KMS dengan kluster CloudHSM menggabungkan fleksibilitas manajemen kunci dengan keamanan tingkat perangkat keras. Integrasi ini memenuhi persyaratan kepatuhan seperti standar SM Tiongkok atau FIPS 140-2 Level 3. KMS mengelola kunci dan memastikan siklus hidupnya dikendalikan secara ketat, mengurangi kompleksitas penggunaan HSM. HSM menggunakan keamanan tingkat perangkat keras untuk menyimpan bahan kunci secara aman. Komunikasi antara KMS dan kluster CloudHSM menggunakan saluran enkripsi TLS dua arah yang diautentikasi untuk memastikan transmisi yang aman.

Alat manajemen HSM hanya dapat diinstal pada instans Elastic Compute Service (ECS) milik Alibaba Cloud. Oleh karena itu, Anda harus menerapkan instans ECS di subnet virtual private cloud (VPC) dari HSM utama. Anda kemudian dapat menggunakan instans ECS untuk terhubung ke HSM utama dan melakukan konfigurasi. Anda juga dapat menggunakan terminal lokal untuk melakukan konfigurasi, tetapi Anda harus memastikan bahwa terminal tersebut dapat terhubung ke jaringan HSM.

Catatan

Instans manajemen kunci perangkat keras KMS hanya dapat dikaitkan dengan General-purpose HSM.

HSM, instans manajemen kunci perangkat keras KMS, dan instans ECS harus diterapkan di wilayah dan VPC yang sama.

Untuk mengelola HSM di daratan Tiongkok, instans ECS harus menjalankan sistem operasi Windows. Untuk mengelola HSM di luar daratan Tiongkok, instans ECS harus menjalankan sistem operasi CentOS 8 atau Alibaba Cloud Linux.

Wilayah dan zona yang didukung untuk HSM

Daratan Tiongkok

Wilayah

ID Wilayah

Zona

Tiongkok (Hangzhou)

cn-hangzhou

Zona A, Zona G

Tiongkok (Shanghai)

cn-shanghai

Zona A, Zona B, Zona F

Tiongkok (Beijing)

cn-beijing

Zona A, Zona F, Zona K

Tiongkok (Shenzhen)

cn-shenzhen

Zona A, Zona E

Tiongkok (Chengdu)

cn-chengdu

Zona A, Zona B

Luar daratan Tiongkok

Wilayah

ID Wilayah

Zona

Tiongkok (Hong Kong)

cn-hongkong

Zona B, Zona C

Singapura

ap-southeast-1

Zona A, Zona B

Malaysia (Kuala Lumpur)

ap-southeast-3

Zona A, Zona B

SAU (Riyadh - Partner Region)

me-central-1

Zona A, Zona B

Indonesia (Jakarta)

ap-southeast-5

Zona A, Zona B

Prasyarat

VPC dibuat, dan vSwitch dibuat di dua zona berbeda. Untuk informasi lebih lanjut, lihat Buat VPC dan vSwitches.

Instans ECS dibuat di VPC yang sama dengan HSM utama. Untuk informasi lebih lanjut, lihat Buat instans menggunakan wizard.

CatatanUntuk mengelola HSM di daratan Tiongkok, instans ECS harus menjalankan sistem operasi Windows. Untuk mengelola HSM di luar daratan Tiongkok, instans ECS harus menjalankan sistem operasi CentOS 8 atau Alibaba Cloud Linux.

Topik ini menggunakan instans ECS sebagai contoh. Anda juga dapat menggunakan terminal lokal untuk mengelola HSM. Jika Anda menggunakan terminal lokal, Anda harus menghubungkannya ke VPC yang berisi HSM menggunakan VPN atau sirkuit Express Connect. Untuk informasi lebih lanjut, lihat Hubungkan klien ke VPC menggunakan koneksi SSL-VPN atau Hubungkan IDC lokal ke VPC menggunakan sirkuit Express Connect.

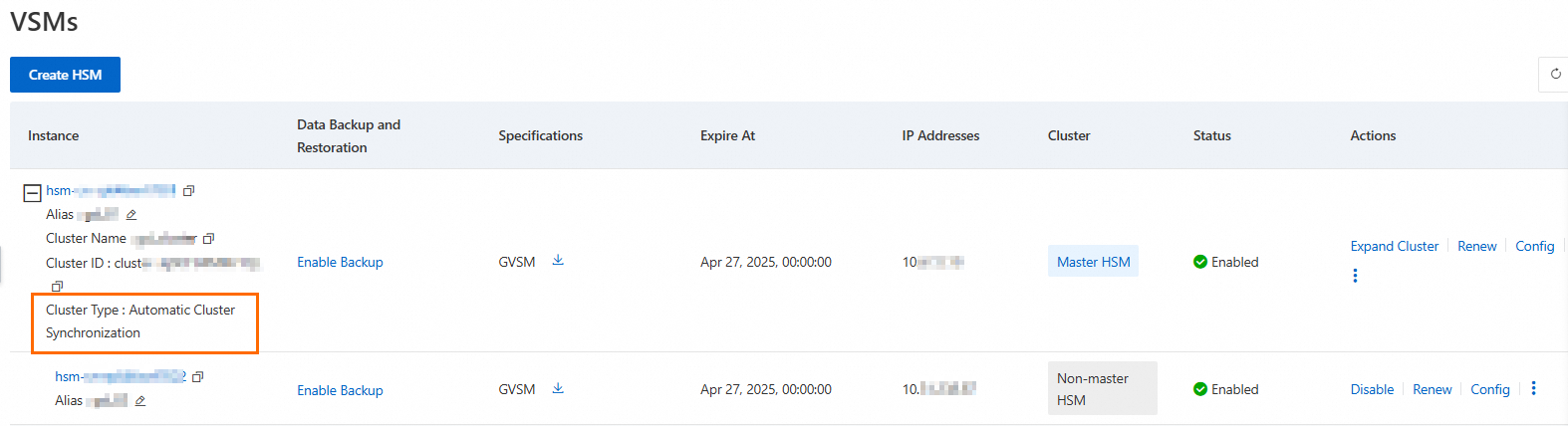

Konfigurasikan kluster HSM GVSM (Guomi)

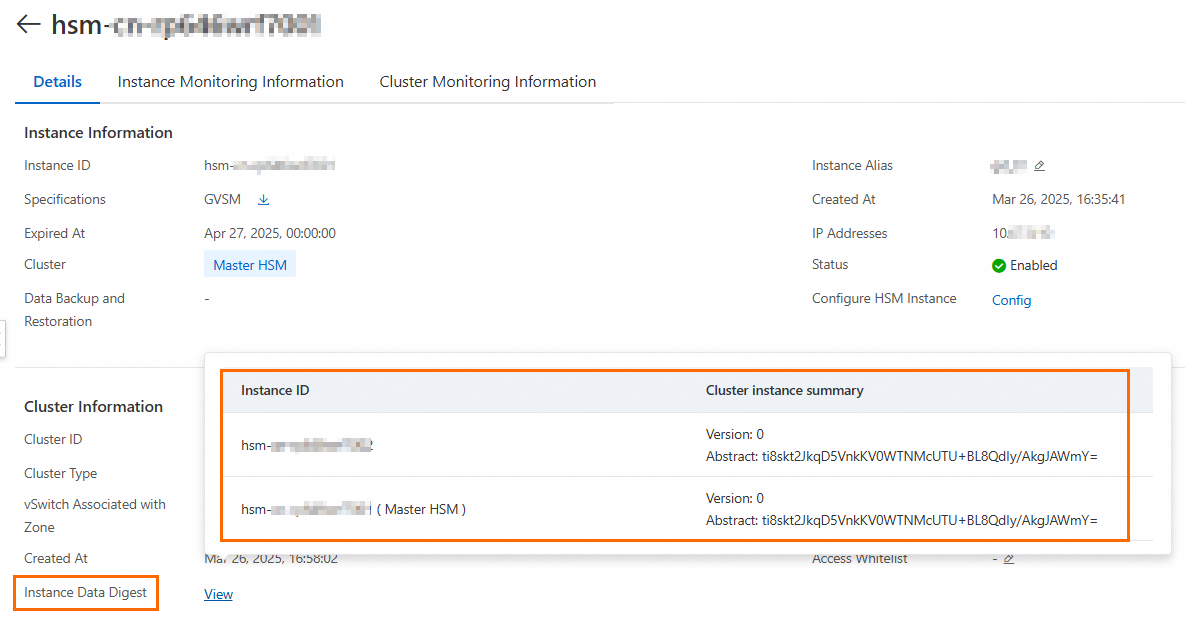

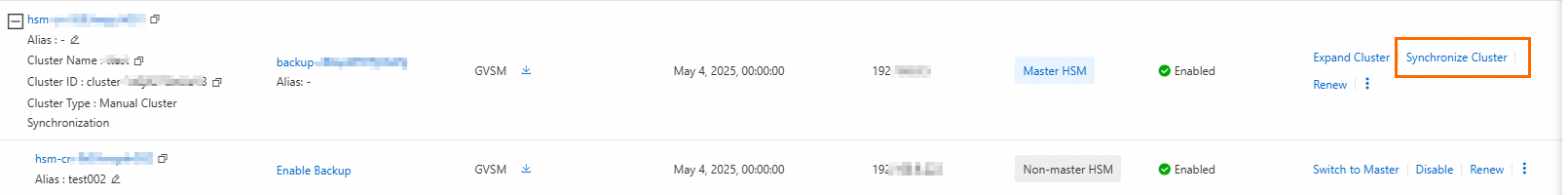

Langkah 2: Sinkronkan data kluster

Konfigurasikan kluster HSM yang sesuai dengan FIPS

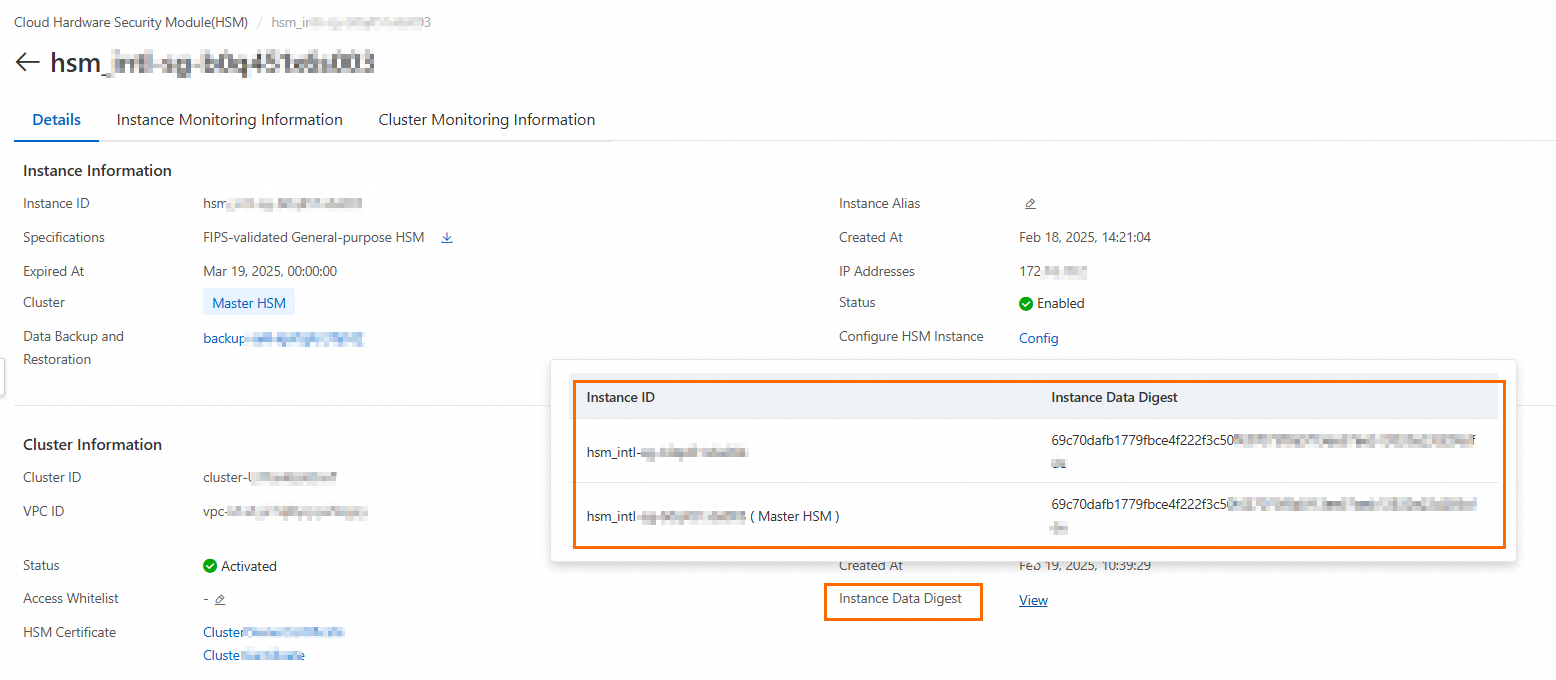

Langkah 2: Aktifkan instans HSM

Langkah 3: Buat dan aktifkan kluster

Apa yang harus dilakukan selanjutnya

Pergi ke konsol KMS untuk membeli instans manajemen kunci perangkat keras KMS dan menyelesaikan konfigurasi yang diperlukan. Untuk informasi lebih lanjut, lihat Beli dan aktifkan instans KMS.

Selama sinkronisasi, status kluster adalah Syncing.

Selama sinkronisasi, status kluster adalah Syncing.