Topik ini menjelaskan fitur akses kondisional serta cara mengonfigurasi dan menggunakannya.

Ikhtisar

Akses kondisional adalah proses evaluasi konteks akses untuk menentukan keputusan akses. Anda dapat menggunakan fitur ini untuk menerapkan kontrol akses berdasarkan skenario tertentu, seperti mengonfigurasi autentikasi dua faktor berdasarkan jenis aplikasi.

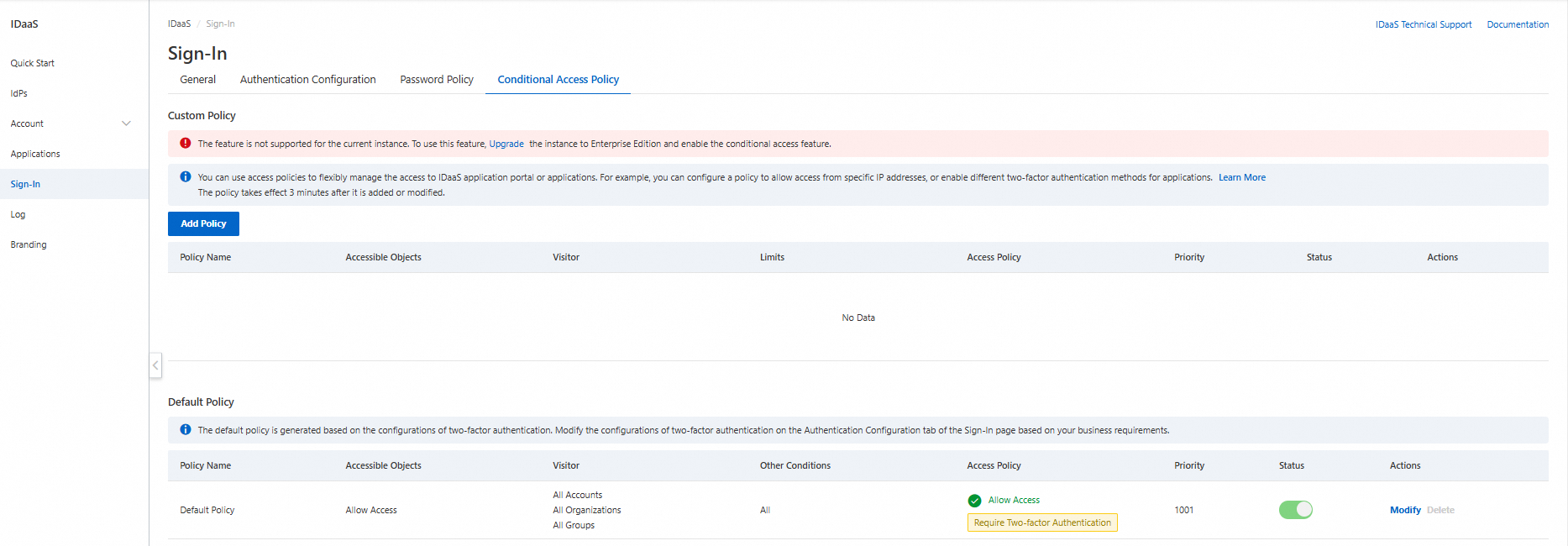

Anda dapat menggunakan kebijakan kontrol akses default secara gratis. Untuk menggunakan kebijakan kontrol akses kustom, Anda harus membeli instance Edisi Perusahaan dari Identity as a Service (IDaaS) Employee Identity Access Management (EIAM) 2.0 dan membeli fitur akses kondisional untuk instance tersebut. Untuk informasi lebih lanjut, lihat Penagihan Akses Kondisional.

Istilah

Istilah | Deskripsi |

kebijakan kontrol akses kustom | Kebijakan kontrol akses kustom memungkinkan Anda mengonfigurasi kondisi kustom, seperti pengunjung, objek yang dapat diakses, dan batasan. Anda harus membeli fitur akses kondisional secara terpisah sebelum dapat menggunakan kebijakan kontrol akses kustom. |

kebijakan kontrol akses default | Kebijakan kontrol akses default adalah kebijakan sistem yang disediakan oleh instance IDaaS EIAM. Anda dapat memodifikasi kebijakan kontrol akses default berdasarkan konfigurasi autentikasi dua faktor. Untuk informasi lebih lanjut, lihat Autentikasi dua faktor. Anda tidak dapat mengonfigurasi kondisi kustom untuk kebijakan kontrol akses default. |

kondisi akses | Kondisi akses mencakup objek yang dapat diakses, pengunjung, dan batasan. Kebijakan kontrol akses hanya terpicu jika konteks akses memenuhi semua kondisi kebijakan kontrol akses. Jika tidak, sistem secara otomatis menggunakan kebijakan prioritas rendah untuk evaluasi kondisional. |

keputusan akses | Keputusan akses diberlakukan hanya jika semua kondisi terpenuhi. Keputusan akses bisa berupa mengizinkan akses, menolak akses, atau menerapkan autentikasi dua faktor. |

Buat kebijakan kontrol akses kustom

Masuk ke konsol IDaaS. Di halaman EIAM, klik instance IDaaS EIAM yang ingin Anda kelola. Di panel navigasi sebelah kiri, klik Sign-In. Pada tab Policy di halaman Sign-In, klik Add Policy. Anda dapat membuat hingga 10 kebijakan kontrol akses kustom.

Langkah 1: Masukkan informasi dasar

Nama Kebijakan: Masukkan nama kebijakan kontrol akses. Nama ini hanya ditampilkan di konsol IDaaS.

Prioritas: Tentukan prioritas kebijakan kontrol akses. Hanya satu kebijakan kontrol akses yang terpicu untuk setiap akses. Anda dapat menentukan prioritas kebijakan untuk menerapkan kontrol akses yang fleksibel. Nilai valid: 1 hingga 100. Nilai yang lebih kecil menunjukkan prioritas yang lebih tinggi.

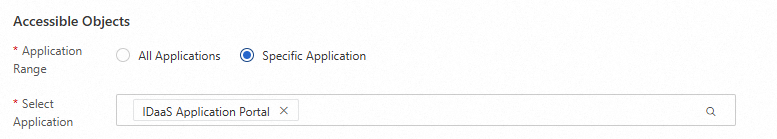

Langkah 2: Tentukan objek yang dapat diakses

Objek yang dapat diakses mengacu pada aplikasi yang dilindungi. Anda dapat mengatur parameter Application Range ke All Applications atau Specific Application.

All Applications: Kondisi ini terpenuhi saat Anda mengakses aplikasi apa pun.

Specific Application: Kondisi ini terpenuhi hanya jika Anda mengakses aplikasi tertentu. Jika Anda memilih Specific Application, Anda dapat memilih IDaaS Application Portal atau aplikasi yang dibuat di instance IDaaS EIAM untuk parameter Select Application.

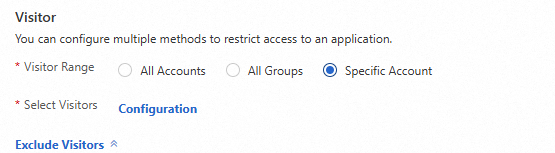

Langkah 3: Tentukan pengunjung

Pengunjung mengacu pada akun yang mengajukan permintaan akses. Anda dapat mengatur parameter Visitor Range ke All Accounts, All Groups, atau Specific Account.

All Accounts: Semua akun memenuhi kondisi ini.

All Groups: Kondisi ini terpenuhi jika akun termasuk dalam grup tertentu.

Specific Account: Akun tertentu memenuhi kondisi ini. Anda dapat langsung memilih akun atau memilih akun dengan mengonfigurasi grup atau organisasi.

Selain itu, Anda dapat menggunakan fitur Exclude Visitors untuk menentukan bahwa akun yang dikecualikan tidak memenuhi kondisi. Dengan cara ini, kebijakan kontrol akses tidak terpicu.

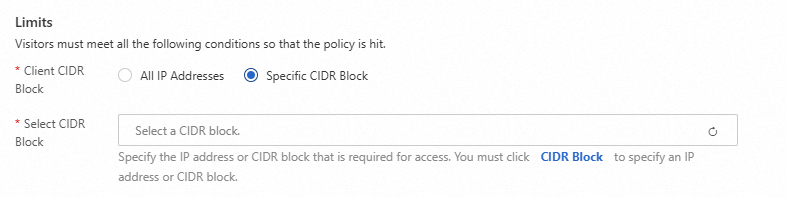

Langkah 4: Tentukan batasan

Anda dapat menentukan ruang lingkup jaringan sebagai batasan kebijakan kontrol akses. Untuk mengonfigurasi ruang lingkup jaringan, gunakan fitur akses jaringan yang memungkinkan Anda menyesuaikan alamat IP secara dinamis tanpa perlu memodifikasi konfigurasi lainnya. Untuk informasi lebih lanjut, lihat Ruang Lingkup Jaringan. Anda dapat mengatur parameter Client CIDR Block ke All IP Addresses atau Specific CIDR Block.

All IP Addresses: Kondisi ini terpenuhi terlepas dari ruang lingkup jaringan pengunjung.

Specific CIDR block: Kondisi ini terpenuhi hanya jika pengunjung menggunakan blok CIDR atau alamat IP yang ditentukan dalam ruang lingkup jaringan.

Langkah 5: Tentukan keputusan akses

Saat permintaan akses memenuhi semua kondisi kebijakan kontrol akses, kebijakan kontrol akses terpicu, dan IDaaS memberlakukan keputusan akses yang ditentukan dalam kebijakan kontrol akses. Berikut adalah daftar keputusan akses:

Allow Access: Jika kebijakan kontrol akses terpicu, permintaan akses diizinkan. Jika Anda memilih Allow Access, Anda dapat mengonfigurasi parameter tambahan untuk meningkatkan keamanan atau kemudahan akses.

Select Two-factor Authentication Mode: Menentukan apakah akan menerapkan autentikasi dua faktor.

Do Not Require Two-factor Authentication: Autentikasi dua faktor tidak diperlukan untuk akun, dan akun dapat langsung mengakses aplikasi.

Custom Two-factor Authentication: Autentikasi dua faktor diperlukan untuk akun, dan akun harus melewati autentikasi dua faktor menggunakan metode yang Anda tentukan. Misalnya, Anda dapat menentukan metode autentikasi dua faktor yang ketat untuk aplikasi yang sangat sensitif.

Select Two-factor Authentication Method: Pilih satu atau lebih metode autentikasi dua faktor untuk akun. Kemudian, akun harus melewati autentikasi dua faktor menggunakan salah satu metode tersebut.

MFA Automatic Pass: Jika sesi logon akun dimulai dan memenuhi kondisi dalam kebijakan kontrol akses, autentikasi dua faktor tidak diperlukan. Misalnya, Aplikasi A dan B memiliki kebijakan kontrol akses yang sama, yang memerlukan kode verifikasi SMS untuk autentikasi dua faktor. Setelah akun mengakses Aplikasi A, autentikasi dua faktor tidak lagi diperlukan saat akun mengakses Aplikasi B.

Validity Period of MFA Automatic Pass: Selama periode validitas yang Anda tentukan, autentikasi dua faktor tidak diperlukan. Ini membantu memastikan keamanan akses.

Deny Access: Jika kebijakan kontrol akses terpicu, permintaan akses ditolak.

Jika Anda memilih Deny Access dan kebijakan kontrol akses terpicu, akun tidak dapat mengakses aplikasi yang diperlukan. Jika parameter Access Policy diatur ke Deny Access untuk portal aplikasi IDaaS, pengguna tidak dapat masuk ke portal. Lanjutkan dengan hati-hati.

Kebijakan kontrol akses mulai berlaku 3 menit setelah dibuat atau dimodifikasi.

Langkah 6: Aktifkan kebijakan kontrol akses kustom

Untuk memastikan akses pengguna normal, kebijakan kontrol akses kustom secara otomatis dinonaktifkan setelah pembuatan. Jika Anda ingin menggunakan kebijakan kontrol akses kustom, aktifkan secara manual.

Hapus kebijakan kontrol akses kustom

Anda dapat secara manual menghapus kebijakan kontrol akses kustom. Anda harus menonaktifkan kebijakan kontrol akses kustom sebelum menghapusnya. Untuk memastikan akses pengguna normal, setelah Anda menonaktifkan kebijakan kontrol akses kustom, kami sarankan Anda memantau akses pengguna. Jika tidak ada pengecualian yang terjadi, Anda dapat menghapus kebijakan kontrol akses kustom. Anda tidak dapat memulihkan kebijakan kontrol akses kustom yang telah dihapus.

Kebijakan kontrol akses default

Kebijakan kontrol akses default memiliki prioritas terendah dan secara permanen berlaku untuk semua akun dan aplikasi. Ruang lingkup dan batasan kebijakan kontrol akses default tidak dapat disesuaikan. Anda dapat mengaktifkan atau menonaktifkan autentikasi dua faktor atau mengubah metode autentikasi dua faktor di halaman Autentikasi Dua Faktor. Untuk informasi lebih lanjut, lihat Autentikasi Dua Faktor.

Skenario dan penggunaan

Skenario | Kebijakan Kontrol Akses | Pengaturan Kebijakan | Deskripsi |

IDaaS atau aplikasi hanya dapat diakses menggunakan alamat IP kantor. | Kebijakan 1 |

| Prioritas lebih tinggi. Saat semua kondisi terpenuhi, permintaan akses diizinkan. |

Kebijakan 2 |

| Prioritas lebih rendah. Jika Kebijakan 1 tidak terpicu, permintaan akses ditolak. | |

Aplikasi tertentu memerlukan logon WebAuthn untuk autentikasi dua faktor. Untuk informasi lebih lanjut, lihat Logon WebAuthn. | Kebijakan 3 |

| Saat Anda mengakses aplikasi tertentu, Anda harus menggunakan WebAuthn untuk autentikasi dua faktor. WebAuthn mendukung metode autentikasi seperti sidik jari asli dan pengenalan wajah. |

Autentikasi dua faktor diperlukan untuk setiap permintaan akses aplikasi yang sangat sensitif. | Kebijakan 4 |

| Autentikasi dua faktor diperlukan untuk setiap operasi single sign-on (SSO) aplikasi. |

Akun di Grup A dan Grup B memiliki persyaratan akses yang berbeda. | Kebijakan 5 |

| Kebijakan kontrol akses untuk Grup A |

Kebijakan 6 |

| Kebijakan kontrol akses untuk Grup B |