Untuk memungkinkan beberapa pengguna berkolaborasi dalam proyek Flink dan melakukan tugas seperti pengembangan pekerjaan serta Operasi dan Pemeliharaan (O&M) di konsol pengembangan, Anda dapat menambahkan mereka sebagai anggota dan menyambungkan role. Topik ini menjelaskan skenario otorisasi, jenis role, dan prosedur otorisasi.

Skenario otorisasi

Scenario | Interface | Description |

Tidak dapat mengakses proyek saat ini |

| Ini menunjukkan bahwa Anda tidak memiliki izin akses untuk proyek ini. Hubungi anggota dengan role owner atau pengguna yang memiliki izin manajemen anggota untuk memberikan Anda role viewer atau role yang lebih tinggi. Untuk informasi selengkapnya, lihat Prosedur otorisasi. Setelah izin diberikan, refresh halaman atau akses kembali. |

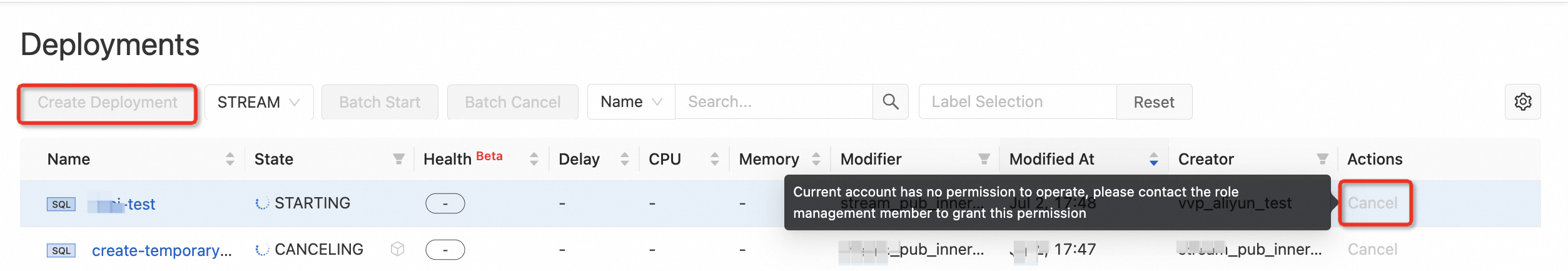

Tidak dapat menggunakan fitur atau operasi tertentu |

| Ini menunjukkan bahwa akun Anda tidak memiliki izin yang diperlukan untuk aksi ini. Hubungi anggota dengan role owner atau pengguna yang memiliki izin manajemen role. Minta mereka untuk memodifikasi izin role kustom Anda agar sesuai dengan kebutuhan operasional Anda. |

Jenis role

Role adalah kumpulan izin akses. Konsol pengembangan komputasi real-time menyediakan dua jenis role: role sistem dan role kustom. Tabel berikut menjelaskan perbedaan di antara keduanya.

Role type | Role description | Notes |

System role | Flink memiliki tiga role sistem bawaan: owner, editor, dan viewer. Untuk perbedaan izin antar role sistem, lihat Daftar izin detail halus. |

|

Custom role | Jika role sistem tidak memenuhi kebutuhan Anda untuk otorisasi detail halus, Anda dapat membuat custom role. Anda dapat dengan cepat memperluas dan menambahkan izin yang diperlukan berdasarkan izin role viewer atau editor. |

|

Prasyarat

Baca Petunjuk otorisasi.

Prosedur otorisasi

1. (Opsional) Buat custom role

Anda dapat membuat custom role dengan izin tertentu sesuai kebutuhan. Jika ingin menggunakan role sistem bawaan, langkah ini dapat dilewati.

Login ke konsol pengembangan komputasi real-time sebagai anggota dengan role Owner atau yang memiliki izin manajemen role.

Di bagian atas halaman, pilih proyek target.

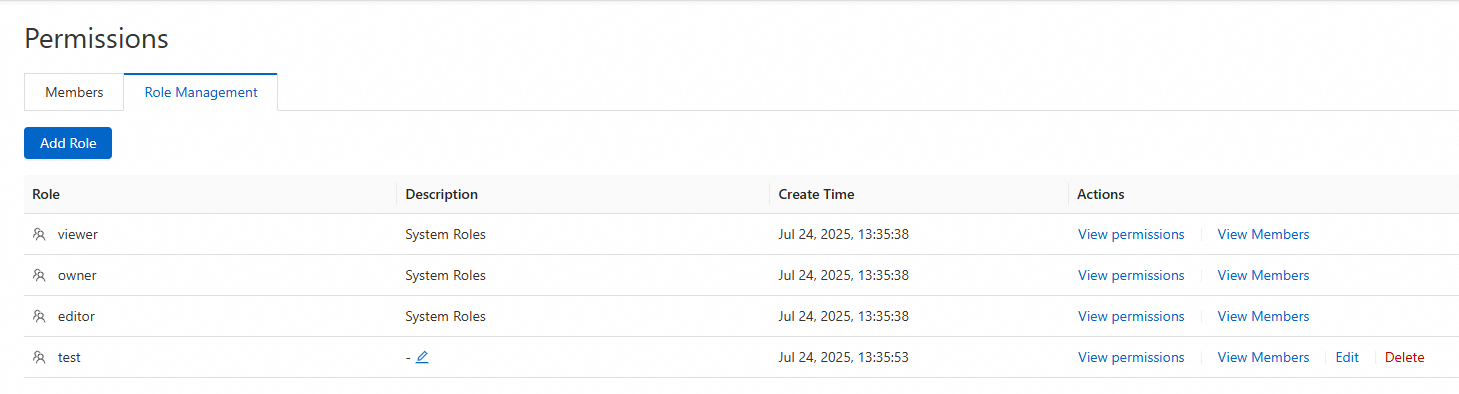

Di panel navigasi sebelah kiri, klik , lalu klik tab Role Management.

Klik Add Role dan masukkan informasi yang diperlukan.

Parameter

Description

Role Name

Nama custom role. Nama harus dimulai dengan huruf, hanya boleh berisi angka, huruf, dan tanda hubung (-), serta panjangnya tidak lebih dari 64 karakter.

Role Description

Deskripsi atau informasi tambahan tentang role. Ini membantu administrator dan anggota lain memahami tujuan serta cakupan izin role tersebut. Deskripsi dapat memiliki panjang hingga 256 karakter.

Role Permissions

Untuk memastikan integritas izin, beberapa poin izin memiliki dependensi terhadap poin izin lain yang wajib. Sistem akan secara otomatis memilih dependensi tersebut untuk Anda. Untuk detail tentang dependensi izin, lihat Daftar izin detail halus.

Klik OK. Anda kemudian dapat melihat, mengedit, dan menghapus custom role yang telah ditambahkan.

View Permissions: Lihat izin role tersebut.

View Members: Lihat anggota yang disambungkan ke role tersebut.

Edit Permissions: Anggota dengan izin edit role dapat menambah atau menghapus izin sesuai kebutuhan.

Delete Custom Role: Sebelum menghapus role, pertimbangkan risiko keamanannya. Anda harus menghapus semua anggota dari role tersebut atau memberikan mereka role yang berbeda. Setelah tidak ada anggota yang tersambung, anggota dengan izin penghapusan role dapat menghapus role tersebut.

2. Sambungkan role ke anggota

Sambungkan role ke anggota untuk memastikan anggota tersebut memiliki izin yang diperlukan.

Login ke konsol pengembangan komputasi real-time sebagai anggota yang memiliki izin membuat anggota, misalnya anggota dengan role Owner.

Di bagian atas halaman, pilih proyek target.

Di panel navigasi sebelah kiri, klik , lalu klik tab Member Management.

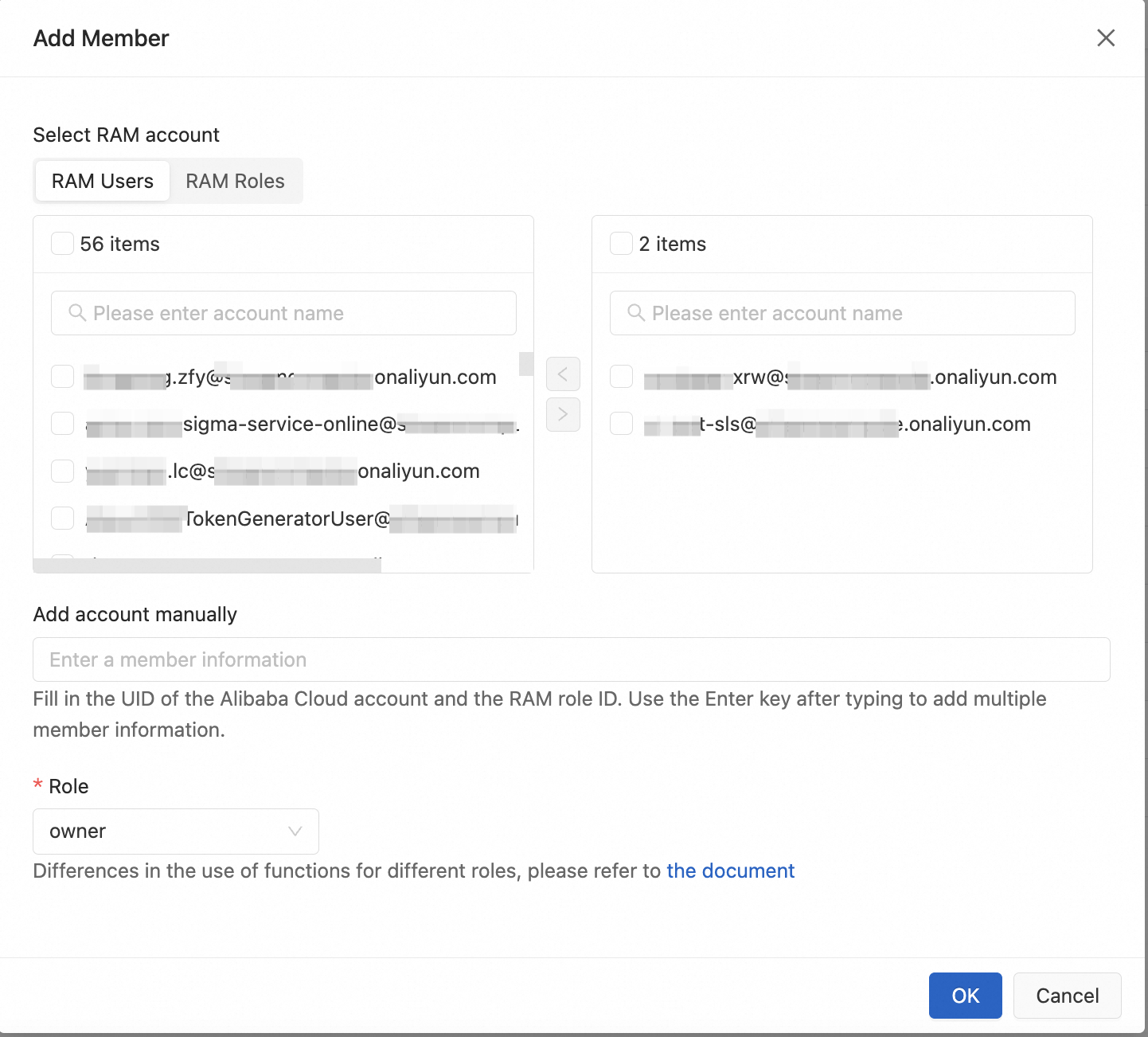

Klik Add Member, tambahkan anggota, dan pilih Role untuk anggota tersebut.

Configuration item

Details

Select RAM account

Menampilkan pengguna Resource Access Management (RAM) dan role RAM yang dibuat di bawah akun Alibaba Cloud untuk proyek tersebut. Anda dapat memilih beberapa pengguna dan role untuk otorisasi.

Add account manually

Masukkan secara manual ID akun Alibaba Cloud lain, ID pengguna RAM, atau ID role RAM untuk otorisasi. Daftar berikut menjelaskan cara melihat ID tersebut:

ID akun Alibaba Cloud: Klik gambar profil di pojok kanan atas konsol. Di Account Center, buka halaman Security Settings untuk melihat Account ID Anda.

UID pengguna RAM: Untuk informasi selengkapnya, lihat Lihat informasi tentang pengguna RAM.

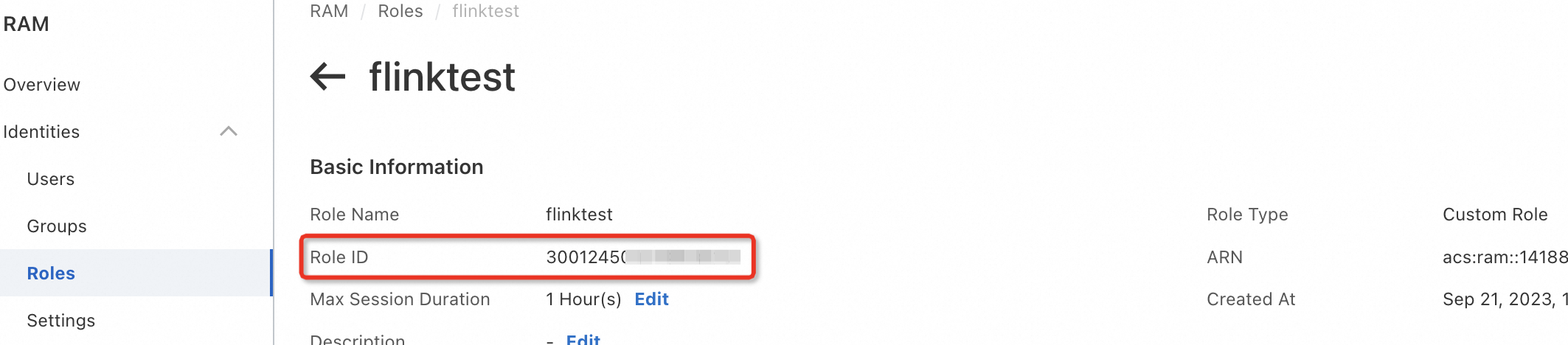

ID role RAM: Untuk informasi selengkapnya, lihat Lihat informasi tentang role RAM.

Role

Anda dapat memilih role sistem atau role kustom. Sebelum memilih role target, Anda dapat membuka tab Role Management dan mengklik View Permissions di kolom Actions role target untuk melihat izinnya.

Klik OK.

3. Login dan gunakan konsol setelah otorisasi

Setelah otorisasi selesai, anggota yang baru ditambahkan dapat login ke konsol pengembangan komputasi real-time dan menggunakan fiturnya.

Jika anggota sudah login: Setelah izin diberikan, anggota harus merefresh halaman untuk mengakses proyek target.

Jika anggota belum login: Setelah izin diberikan, anggota dapat mengakses proyek target menggunakan URL proyek tersebut.

Daftar izin detail halus

First-level permission | Second-level permission | owner | editor | viewer |

ETL/Data ingestion | View list of SQL/YAML job drafts | √ | √ | √ |

Develop SQL/YAML job drafts (create, edit) | √ | √ | ||

Debug SQL job drafts | √ | √ | ||

Deep check SQL/YAML job drafts | √ | √ | ||

Delete SQL/YAML job drafts | √ | √ | ||

Deploy SQL/YAML job drafts | √ | √ | ||

Data query | View data query scripts | √ | √ | √ |

Edit data query scripts (create, edit, delete) | √ | √ | ||

Execute data query scripts | √ | √ | ||

Job O&M | View list of O&M deployments | √ | √ | √ |

Deploy JAR and Python jobs | √ | √ | ||

Update O&M deployment configuration | √ | √ | ||

Delete O&M deployments | √ | √ | ||

Start/Stop job instances | √ | √ | ||

Data Management | View materialized tables | √ | √ | √ |

View metadata | √ | √ | √ | |

View tables | √ | √ | √ | |

Create materialized tables | √ | √ | ||

Create catalogs | √ | √ | ||

Create tables | √ | √ | ||

Delete materialized tables | √ | √ | ||

Delete catalogs | √ | √ | ||

Delete tables | √ | √ | ||

Edit materialized tables | √ | √ | ||

File Management | View resources | √ | √ | √ |

Upload resources | √ | √ | ||

Delete resources | √ | √ | ||

Download resources | √ | √ | ||

Session Management | Delete session clusters | √ | √ | |

View session clusters | √ | √ | √ | |

Create session clusters | √ | √ | ||

Update session cluster configuration | √ | √ | ||

Start/Stop session clusters | √ | √ | ||

Security Center | View member list | √ | √ | √ |

Create members | √ | √ | ||

Edit members | √ | |||

Delete members | √ | |||

View role list | √ | √ | √ | |

Create roles | √ | |||

Edit roles | √ | |||

Delete roles | √ | |||

View variable list | √ | √ | √ | |

Create variables | √ | √ | ||

Delete variables | √ | √ | ||

Configuration Management | View job templates | √ | √ | √ |

Edit job templates | √ | √ | ||

Git Configuration | Attach Git repository | √ | ||

Pull code changes | √ | √ | ||

Push code changes | √ | √ | ||

Detach Git repository | √ |

Referensi

Jika Anda menggunakan pengguna RAM atau role RAM untuk mengakses konsol manajemen komputasi real-time dan melakukan operasi seperti pembelian, melihat, atau menghapus workspace, Anda harus memberikan izin yang diperlukan. Untuk informasi selengkapnya, lihat Otorisasi Konsol Manajemen.