Alibaba Cloud Bastionhost menyediakan titik masuk operasi dan pemeliharaan (O&M) terpadu, kontrol izin detail halus, serta audit operasi end-to-end, membantu Anda mengamankan instance Elastic Compute Service (ECS) dan memenuhi persyaratan inti Skema Perlindungan Multi-Tingkat (Multi-Level Protection Scheme/MLPS) 2.0 Tingkat 3 terkait otentikasi identitas, kontrol akses, dan jejak audit.

Risiko keamanan

Metode O&M tradisional—seperti mengizinkan insinyur O&M mengakses server secara langsung dari Internet atau jaringan kantor melalui Protokol Secure Shell (SSH) atau Protokol Desktop Jarak Jauh (RDP)—menimbulkan sejumlah risiko yang sulit dikendalikan:

Identitas tidak diketahui dan penyalahgunaan izin: Penggunaan akun lokal server seperti root atau Administrator, atau akun bersama untuk O&M, menyebabkan operator tidak dapat diidentifikasi secara akurat. Jika kredensial akun dengan hak istimewa tinggi bocor, penyerang dapat langsung mengakses sistem dan menyalahgunakan izin tersebut untuk melakukan operasi berbahaya, sehingga sulit menentukan pihak yang bertanggung jawab.

Lubang hitam operasi: Operasi yang dilakukan secara lokal pada server sering kali tidak terekam secara lengkap kecuali alat audit kompleks dikonfigurasi. Setelah terjadi insiden keamanan, kurangnya bukti rinci—seperti log operasi dan rekaman layar—menghambat pelacakan insiden hingga ke pihak yang bertanggung jawab serta menyulitkan analisis jalur serangan dan penilaian tingkat kerugian.

Manajemen kredensial yang kacau dan risiko kebocoran: Saat insinyur O&M mengelola ratusan hingga ribuan server, mereka harus mengelola banyak sandi dan kunci. Hal ini sering mendorong praktik tidak aman seperti penggunaan sandi lemah, penggunaan ulang sandi, atau penyimpanan kredensial di lokasi yang tidak aman, yang secara signifikan meningkatkan risiko kebocoran kredensial.

Tempat berkembangnya serangan pergerakan lateral: Jika penyerang mendapatkan akses ke server melalui jump server yang telah dikompromikan atau PC insinyur O&M, mereka dapat menggunakan server tersebut sebagai pijakan untuk melancarkan serangan pergerakan lateral di seluruh jaringan internal dan mengompromikan lebih banyak sistem inti.

Kebocoran data sensitif: Saluran O&M yang tidak terkendali memungkinkan insinyur O&M atau penyerang dengan mudah mengunduh data inti sensitif ke mesin lokal melalui transfer file atau ekspor database, berpotensi menyebabkan pelanggaran data.

Praktik terbaik

Anda dapat menggunakan Bastionhost untuk mengelola aset instance ECS secara terpusat, mengonfigurasi grup keamanan guna membatasi akses, mengelola akun dan izin insinyur O&M, serta mengaudit semua operasi pengguna, sehingga memastikan bahwa pengguna hanya dapat masuk ke sistem melalui Bastionhost.

Rencanakan dan sebarkan Bastionhost

Buka halaman pembelian Bastionhost untuk membeli instance dan memilih spesifikasi sesuai kebutuhan bisnis Anda. Kemudian, aktifkan instance tersebut di Konsol Bastionhost. Untuk informasi selengkapnya, lihat Beli dan masuk ke instance Bastionhost.

Rancang kebijakan akses jaringan dengan prinsip deny by default

Terapkan aturan lapisan jaringan yang mewajibkan seluruh lalu lintas melewati Bastionhost.

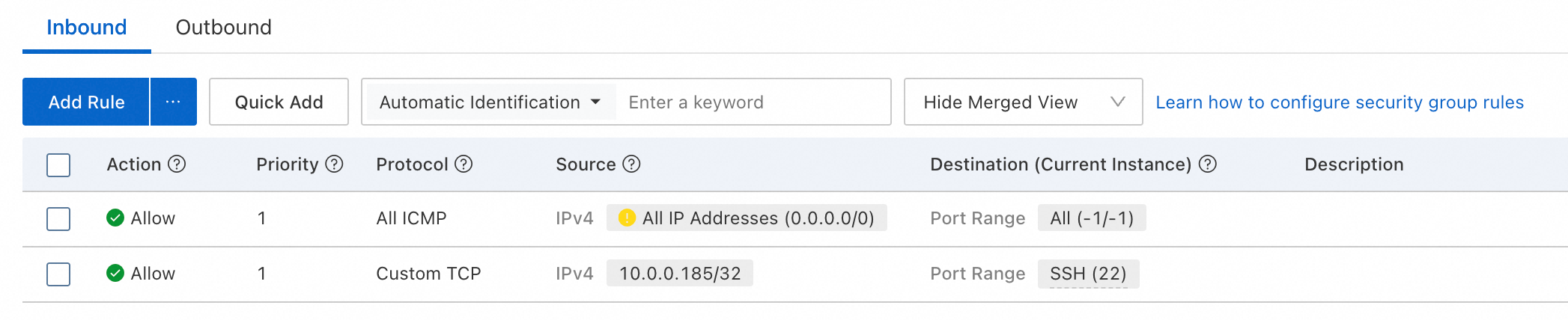

Buat grup keamanan khusus: Buat atau gunakan grup keamanan khusus untuk instance ECS Anda, lalu konfigurasikan aturan masuknya agar secara default menolak seluruh akses eksternal, terutama ke Port SSH (22) dan Port RDP (3389).

Konfigurasi aturan pengecualian untuk mengizinkan akses: Di dalam grup keamanan, tambahkan aturan masuk yang hanya mengizinkan lalu lintas dari alamat IP egress Bastionhost untuk mengakses port O&M instance ECS tujuan, seperti port 22 dan port 3389.

Contoh aturan:

Tindakan: Izinkan

Prioritas: 1 (tertinggi)

Protokol: TCP

Sumber: Masukkan alamat IP egress Bastionhost yang telah Anda peroleh, misalnya 47.100.XX.XX/32.

Tujuan: 22/22 (SSH) atau 3389/3389 (RDP)

Seperti yang ditunjukkan pada gambar berikut, grup keamanan hanya mengizinkan 10.0.0.185 (alamat IP Bastionhost) untuk mengakses port 22 server dalam grup tersebut.

Kelola aset dan identitas secara terpusat

Impor aset: Di Konsol Bastionhost, Anda dapat mengimpor dan mengelola aset yang memerlukan O&M secara terpusat, seperti instance ECS, database, dan aplikasi.

Untuk informasi selengkapnya, lihat Buat host.

Integrasikan sumber identitas:

Anda dapat membuat pengguna Bastionhost yang kemudian dapat masuk ke Bastionhost untuk melakukan O&M pada aset. Untuk informasi selengkapnya, lihat Kelola pengguna.

Jika perusahaan Anda memiliki sistem otentikasi identitas yang matang, integrasikan Bastionhost dengan sumber identitas yang ada, seperti Pengguna Manajemen Akses Sumber Daya (RAM), Direktori Aktif (AD)/Protokol Akses Direktori Ringan (LDAP), atau layanan seperti DingTalk dan WeCom menggunakan IDaaS guna memungkinkan manajemen identitas terpadu. Untuk informasi selengkapnya, lihat Praktik terbaik otentikasi identitas.

Konfigurasikan kebijakan kontrol akses

Berikan izin kepada pengguna untuk aset: Terapkan prinsip hak istimewa minimal dengan memberikan setiap pengguna Bastionhost izin hanya untuk seperangkat aset minimum yang diperlukan dalam pekerjaannya. Misalnya, pengembang hanya dapat mengakses server di lingkungan pengembangan, dan Administrator basis data hanya dapat mengakses server database. Untuk informasi selengkapnya, lihat Berikan izin atas aset dan akun aset kepada pengguna.

Konfigurasikan kebijakan kontrol detail halus: Gunakan fitur kebijakan kontrol Bastionhost untuk menerapkan kontrol yang lebih detail halus, seperti membatasi pengguna tertentu agar tidak menjalankan perintah penting seperti `rm -rf`, menetapkan batasan pada jenis dan ukuran transfer file, serta mengaktifkan tinjauan dan persetujuan dua orang untuk operasi sensitif. Untuk informasi selengkapnya, lihat Konfigurasikan kebijakan kontrol.