Hindari menetapkan langsung Elastic IP Address (EIP) atau alamat IP publik statis ke instance Elastic Compute Service (ECS) untuk mengakses Internet atau menyediakan layanan jaringan.

Risiko keamanan

Menetapkan alamat IP publik seperti EIP atau alamat IP publik statis langsung ke instance ECS memungkinkan akses dua arah antara instance dan Internet. Hal ini meningkatkan permukaan serangan serta risiko keamanan berikut:

Pemindaian Pasif dan Penemuan: Saat port layanan instance ECS diekspos ke Internet, pemindai dapat mendeteksinya. Ini dapat memicu serangan DDoS atau eksploitasi kerentanan jarak jauh pada layanan terkait port, yang berpotensi mengganggu host.

Serangan pada Port Rentan: Mengekspos port sensitif secara signifikan meningkatkan risiko keamanan. Jika konfigurasi grup keamanan salah, port manajemen seperti Protokol Secure Shell (SSH) (port 22), Remote Desktop Protocol (RDP) (port 3389), dan Blok Pesan Server (SMB) (port 445) mungkin terbuka ke Internet. Hal ini membuatnya rentan terhadap serangan brute-force, tebakan kata sandi, dan pencurian kredensial, yang dapat menyebabkan pelanggaran data.

Penambahan Kompleksitas Manajemen: Menyambungkan alamat IP publik langsung ke instance berarti Anda harus mengelola alamat IP publik dan kebijakan kontrol akses untuk setiap instance secara independen. Ini meningkatkan kompleksitas operasi jaringan. Saat jumlah instance bertambah, risiko kesalahan konfigurasi dan kelalaian kebijakan juga meningkat, menciptakan potensi titik kegagalan tunggal yang memengaruhi ketersediaan dan keamanan sistem.

Tidak Sesuai dengan Standar Perlindungan Tingkat Keamanan Siber: Keamanan jaringan adalah elemen penting dalam kepatuhan perusahaan. Standar seperti "Persyaratan Dasar untuk Perlindungan Tingkat Keamanan Siber" (MLPS 2.0) mensyaratkan bahwa semua akses jaringan publik aman, terkontrol, dan dapat diaudit. Perusahaan harus menghindari mengekspos host cloud langsung ke Internet. Sebagai gantinya, gunakan arsitektur aman seperti Server Load Balancer (SLB), NAT Gateway, dan Bastionhost untuk mengontrol dan melindungi akses jaringan publik secara terpusat.

Praktik terbaik

Gunakan grup keamanan dengan benar

Sebelum membahas solusi jaringan tingkat lanjut, kuasai pertahanan keamanan dasar untuk ECS: grup keamanan. Grup keamanan adalah firewall virtual yang mengontrol lalu lintas masuk dan keluar untuk satu atau lebih instance ECS.

Prinsip Inti: Hak Istimewa MinimalSaat mengonfigurasi aturan masuk atau keluar, ikuti prinsip hak istimewa minimal secara ketat. Ini berarti:

Tentukan Objek Otorisasi: Saat memberikan akses ke alamat IP, gunakan alamat IP spesifik atau blok CIDR jika memungkinkan, seperti alamat IP keluar perusahaan atau alamat IP pribadi sumber daya cloud lainnya. Hindari menggunakan 0.0.0.0/0 kecuali layanan Anda harus dapat diakses dari seluruh Internet, seperti layanan web pada port 80/443.

Tentukan Port yang Diizinkan: Buka hanya port yang diperlukan untuk bisnis Anda. Jangan mengekspos port untuk manajemen jarak jauh atau database ke Internet.

Contoh Buruk:

Seorang pengguna menyambungkan alamat IP publik ke instance ECS untuk kemudahan. Dalam grup keamanan, pengguna menetapkan alamat sumber untuk port SSH (22) dan Redis (6379) menjadi 0.0.0.0/0. Pengguna juga menetapkan kata sandi lemah untuk pengguna root dan tidak menetapkan kata sandi untuk Redis. Kurang dari 5 menit setelah alamat IP publik disambungkan, alat otomatis memindai dan mengganggu server, yang mengakibatkan pencurian data.

Jika pengguna telah membatasi alamat IP sumber untuk port 22 hanya pada alamat IP perusahaan dan membatasi akses ke port 6379 hanya pada jaringan internal VPC, penyerang tidak akan dapat mengeksploitasi kerentanan ini langsung dari Internet, bahkan dengan kata sandi lemah.

Daftar Port Rentan UmumSaat mengonfigurasi grup keamanan, berhati-hatilah dengan port yang tercantum dalam tabel berikut. Selalu batasi rentang alamat IP sumber mereka.

Port Category | Port/Protokol | Nama Layanan | Risiko Inti |

Manajemen jarak jauh | 22/TCP, 3389/TCP | SSH, RDP | Serangan brute-force, mendapatkan kontrol penuh atas server |

Database | 3306/TCP, 6379/TCP, 1433/TCP | MySQL, Redis, SQL Server | Akses tidak sah, pelanggaran data, eksekusi kode sembarang (RCE) |

Berbagi file | 445/TCP, 139/TCP | SMB, NetBIOS | Penyebaran worm (seperti EternalBlue), pencurian file |

Manajemen aplikasi web | 7001/TCP, 8080/TCP | WebLogic, Tomcat | Kata sandi backend lemah, kerentanan deserialisasi, mengarah ke RCE |

Sambungkan ke instance ECS dengan aman

Skenario: Masuk dan kelola instance ECS Linux atau Windows secara jarak jauh menggunakan baris perintah atau antarmuka pengguna grafis.

Mengekspos SSH (port 22) atau RDP (port 3389) ke Internet membuat host Anda rentan terhadap serangan. Alibaba Cloud menyediakan beberapa alat operasi yang aman dan nyaman yang menghilangkan kebutuhan untuk mengekspos port rentan ini.

Tabel berikut membandingkan tiga solusi utama untuk membantu Anda memilih yang terbaik:

Solusi | Skenario |

Koneksi terminal Workbench | Pengelolaan harian cepat dan sementara, cocok untuk pemula |

Pengelola Sesi | Penggunaan harian oleh pengembang dan insinyur O&M, tanpa eksposur port |

Bastionhost | Penggunaan tingkat perusahaan dengan persyaratan kepatuhan dan audit yang ketat |

Solusi 1 (Nyaman dan mudah digunakan): Sambungkan menggunakan Workbench

Menyambungkan ke instance menggunakan Workbench adalah metode yang direkomendasikan untuk pengelolaan harian. Metode ini memungkinkan Anda membuka sesi Shell atau RDP yang aman langsung di browser Anda untuk mengelola instance.

Cara Kerjanya: Permintaan akses pertama kali diautentikasi dan diteruskan melalui kluster layanan Workbench resmi Alibaba Cloud yang diperkeras keamanannya sebelum mencapai instance ECS. Instance ECS hanya perlu memberikan akses ke rentang alamat IP layanan Workbench dalam grup keamanannya untuk port manajemen. Ini secara signifikan meminimalkan permukaan serangan.

Cara Menggunakannya:

Solusi 2 (Fleksibel dan kuat): Gunakan Pengelola Sesi

Menyambungkan ke instance menggunakan Pengelola Sesi di konsol adalah metode manajemen yang lebih fleksibel tanpa eksposur port.

Cara Kerjanya: Agen Asisten Cloud pada instance ECS secara aktif membangun koneksi balik terenkripsi ke layanan Asisten Cloud. Semua operasi dilakukan melalui saluran yang telah dibuat ini, yang menghilangkan kebutuhan bagi instance untuk mendengarkan port masuk apa pun.

Cara Menggunakannya:

Solusi 3 (Kepatuhan tingkat perusahaan): Gunakan Bastionhost

Untuk perusahaan dengan persyaratan kepatuhan keamanan yang ketat, seperti yang harus memenuhi persyaratan audit "4A" (Autentikasi, Otorisasi, Akuntansi, dan Audit) MLPS 2.0, Anda dapat menggunakan Bastionhost.

Nilai Inti: Bastionhost menyediakan manajemen akun terpusat, kontrol akses, audit operasi, dan perekaman sesi. Ini adalah solusi standar untuk administrasi operasi keamanan tingkat perusahaan.

Izinkan instance ECS mengakses Internet dengan aman (lalu lintas keluar)

Skenario: Program yang berjalan pada instance ECS perlu mengakses Internet untuk mengunduh paket perangkat lunak, memperbarui sistem, atau memanggil operasi API pihak ketiga.

Solusi yang direkomendasikan: Gunakan Gateway NAT

Cara Kerjanya:

Beberapa instance ECS dalam VPC tidak disambungkan ke alamat IP publik apa pun.

Semua lalu lintas keluar diarahkan ke Gateway NAT melalui rute VPC.

Gateway NAT menerjemahkan alamat IP pribadi sumber menjadi alamat IP publiknya sendiri dan kemudian mengirimkan permintaan ke Internet.

Keuntungan Inti:

Sembunyikan Instance Backend: Hanya alamat IP publik Gateway NAT yang terlihat dari Internet. Instance ECS backend tidak dapat ditemukan atau diakses langsung. Ini sangat mengurangi risiko serangan.

Manajemen Terpusat: Kelola egress lalu lintas keluar untuk VPC secara terpusat untuk menyederhanakan konfigurasi jaringan.

Hemat Alamat IP Publik: Beberapa instance ECS dapat berbagi satu atau lebih alamat IP publik untuk mengakses Internet.

Untuk informasi lebih lanjut, lihat Gunakan fitur SNAT dari gateway NAT Internet untuk mengakses Internet.

Penguatan keamanan: Konfigurasikan aturan keluar grup keamanan

Bahkan jika sebuah instance hanya dapat mengakses Internet dalam satu arah, risiko keamanan masih ada. Jika sebuah instance terinfeksi Trojan horse, program jahat tersebut secara aktif terhubung ke server komando dan kontrol (C&C) eksternal. Dengan mengonfigurasi aturan keluar grup keamanan, Anda dapat secara efektif memblokir koneksi jahat semacam itu.

Langkah-langkah Konfigurasi:

Tetapkan Kebijakan Tolak Default: Dalam aturan keluar grup keamanan, tambahkan aturan dengan prioritas terendah (nilai terbesar, seperti 100). Tetapkan kebijakan ke "Tolak", tujuan ke 0.0.0.0/0, dan rentang port ke semua.

Izinkan Layanan Alibaba Cloud yang Diperlukan: Tambahkan aturan izin prioritas tinggi untuk mengizinkan akses ke alamat layanan dasar Alibaba Cloud yang diperlukan untuk operasi normal ECS. Contohnya:

Agen Pusat Keamanan: 100.100.0.0/16, 106.11.0.0/16, dan lainnya pada port 80/443.

Agen Asisten Cloud: 100.100.100.200:80 dan nama domain layanan Asisten Cloud untuk setiap wilayah.

Sumber Cermin Alibaba Cloud/OSS/SLS: Berdasarkan wilayah Anda, Anda dapat menyelesaikan nama domain layanan yang sesuai dan menambahkan alamat IP mereka.

Izinkan Alamat Tujuan yang Diperlukan untuk Bisnis Anda: Jika bisnis Anda perlu mengakses nama domain tertentu, seperti github.com, Anda dapat menggunakan perintah `dig` atau `nslookup` pada instance ECS untuk menyelesaikan alamat IP-nya. Kemudian, Anda dapat menambahkan alamat IP ini ke aturan izin keluar.

Menyediakan layanan ke Internet dengan aman (lalu lintas masuk)

Skenario: Anda telah menerapkan situs web, backend aplikasi, atau operasi API pada instance ECS dan perlu menyediakan layanan yang stabil dan andal kepada pengguna Internet.

Solusi yang direkomendasikan: Gunakan SLB

Menyediakan layanan dengan menyambungkan alamat IP publik langsung ke instance ECS mengekspos server asli ke Internet dan tidak menyediakan ketersediaan tinggi. Praktik terbaik untuk lingkungan produksi adalah menggunakan produk SLB, seperti Application Load Balancer (ALB) atau Network Load Balancer (NLB).

Cara Kerjanya:

Permintaan pengguna pertama kali mencapai titik akhir publik instance SLB.

Instance SLB mendistribusikan permintaan ke sekelompok instance ECS backend yang sehat berdasarkan aturan pengalihan dan hasil pemeriksaan kesehatan yang dikonfigurasi.

Instance ECS tidak diekspos langsung ke Internet. Mereka hanya berkomunikasi dengan instance SLB melalui jaringan internal.

Keuntungan Inti:

Sembunyikan Server Backend: Titik akses pengguna adalah instance SLB. Ini menyembunyikan alamat IP asal instance ECS backend, yang secara efektif melindungi server backend.

Ketersediaan Tinggi: Secara otomatis menghapus instance ECS yang tidak sehat dan melakukan failover untuk memastikan kelangsungan bisnis.

Distribusi Beban: Mendistribusikan lalu lintas di beberapa instance ECS untuk dengan mudah mencapai skalabilitas horizontal dan menangani konkurensi tinggi.

Perlindungan Keamanan Terintegrasi: Dapat diintegrasikan dengan produk keamanan seperti Web Application Firewall (WAF) untuk melindungi terhadap serangan lapisan aplikasi.

Untuk informasi lebih lanjut, lihat Implementasikan load balancing dengan cepat untuk layanan IPv4.

Konfigurasi grup keamanan terintegrasi

Untuk keamanan optimal, konfigurasikan grup keamanan instance ECS backend sebagai berikut:

Dalam aturan masuk, izinkan hanya lalu lintas dari rentang alamat IP layanan SLB untuk mengakses port layanan, seperti 80/443.

Tolak semua alamat IP sumber lainnya dari mengakses port layanan.

Gunakan penerusan port jarak jauh Asisten Cloud untuk mengakses layanan cloud secara lokal

Jika Anda memiliki sejumlah kecil instance ECS yang hanya digunakan untuk akses jaringan pribadi internal atau uji coba sementara, memiliki persyaratan rendah untuk kualitas komunikasi jaringan, dan ingin menghindari biaya bandwidth publik, Anda dapat menggunakan fitur penerusan port Asisten Cloud. Solusi ini cocok untuk skenario di mana sistem pertahanan keamanan lengkap belum didirikan tetapi pengujian skala kecil atau panggilan layanan jarak jauh diperlukan.

Contoh: Akses layanan PostgreSQL pada instance ECS dari mesin lokal

Anggaplah Anda telah menerapkan layanan PostgreSQL pada instance ECS yang mendengarkan pada port default 5432. Anda dapat mengakses layanan ini secara lokal dengan aman tanpa menempelkan alamat IP publik ke instance ECS atau membuka port 5432 ke alamat IP eksternal apa pun dalam grup keamanan.

Menggunakan penerusan port CLI Pengelola Sesi untuk mengakses instance tanpa alamat IP publik, Anda dapat memetakan port jarak jauh pada instance ECS, seperti 5432, ke port pada komputer lokal Anda, seperti 8080. Saat Anda mengakses 127.0.0.1:8080 pada mesin lokal Anda, lalu lintas diamankan diteruskan ujung ke ujung melalui saluran terenkripsi yang dibuat oleh layanan Asisten Cloud dan Agen Asisten Cloud pada instance ECS.

Pada komputer lokal Anda, jalankan perintah berikut untuk memetakan port

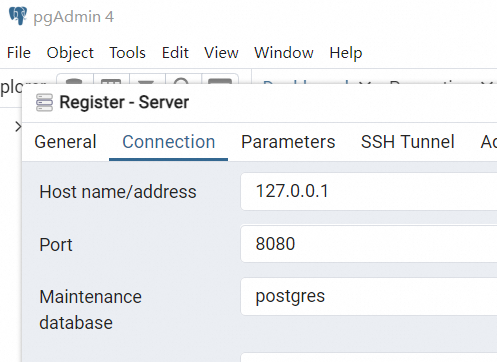

5432instance ECS target ke port8080pada mesin lokal Anda.ali-instance-cli.exe portforward -i <instance_id> -r <target_port> -l <local_port>instance_id: ID instance.target_port: Port instance target.local_port: Port lokal.Seperti yang ditunjukkan pada gambar berikut, mulai pgAdmin pada mesin lokal yang sama dan sambungkan ke

127.0.0.1:8080. Semua permintaan kemudian diamankan diteruskan ke port5432pada instance ECS melalui saluran Asisten Cloud, yang memungkinkan akses jarak jauh yang aman ke database.

Kemampuan kepatuhan

Periksa

Kueri instance ECS yang disambungkan ke alamat IP publik

Pergi ke Konsol Pusat Keamanan.

Di panel navigasi di sebelah kiri, pilih . Pada tab Cloud Service Configuration Risk, temukan item pemeriksaan bernama Logon Menggunakan Pasangan Kunci SSH dan klik Scan di kolom Actions.

Jika statusnya Gagal, itu menunjukkan bahwa ada instance Linux yang tidak menggunakan autentikasi pasangan kunci untuk logon. Anda dapat mengklik Details untuk melihatnya.

Periksa grup keamanan yang telah mengekspos port sensitif

Pergi ke Wawasan ECS.

Pada tab Security, klik item pemeriksaan Unrestricted Access to Specific Security Group Ports untuk melihat instance dengan akses tidak terbatas ke port sensitif.

Blokir

Larang menempelkan alamat IP publik ke instance ECS

Untuk Pengguna Perusahaan:

Masuk ke Konsol Direktori Sumber Daya dengan Akun Alibaba Cloud Anda. Di panel navigasi di sebelah kiri, klik Control Policies. Buat kebijakan kustom dan tempelkan konten JSON berikut.

{ "Version": "1", "Statement": [ { "Effect": "Deny", #Tolak "Action": [ "ecs:RunInstances", #Buat instance "ecs:CreateInstance", #Buat instance "ecs:ModifyInstanceSpec", #Modifikasi instance "ecs:ModifyInstanceNetworkSpec" #Modifikasi kartu antarmuka jaringan ], "Resource": "*", #Untuk semua sumber daya "Condition": { "Bool": { "ecs:AssociatePublicIpAddress": [ #Tempelkan alamat IP publik "true" ] } } }, { "Effect": "Deny", #Tolak "Action": [ "vpc:AllocateEipAddress", #Minta EIP "vpc:AllocateEipAddressPro", #Minta EIP "vpc:AllocateEipSegmentAddress", #Minta EIP yang berdekatan "eipanycast:AllocateAnycastEipAddress" #Minta EIP Anycast ], "Resource": "*" #Untuk semua sumber daya } ] }Dalam direktori sumber daya, lampirkan kebijakan ke node yang sesuai. Kebijakan akan memblokir operasi yang ditentukan untuk semua akun di bawah node tersebut.

Untuk Pengguna Non-Perusahaan:

Masuk ke Konsol Resource Access Management (RAM) dengan Akun Alibaba Cloud Anda. Di panel navigasi di sebelah kiri, klik Policies dan buat kebijakan kustom dengan konten yang sama seperti di atas.

Anda dapat menggunakan manajemen otorisasi untuk kebijakan akses untuk memberikan kebijakan kepada pengguna RAM, grup pengguna RAM, atau peran RAM.

Batasi akses ke port sensitif dari alamat apa pun

Untuk Pengguna Perusahaan:

Masuk ke Konsol Direktori Sumber Daya dengan Akun Alibaba Cloud Anda. Di panel navigasi di sebelah kiri, klik Control Policies. Buat kebijakan kustom dan tempelkan konten JSON berikut.

{ "Version": "1", "Statement": [ { "Effect": "Deny", #Tolak "Action": [ "ecs:AuthorizeSecurityGroup", #Tambahkan aturan masuk grup keamanan "ecs:ConfigureSecurityGroupPermissions", #Tambahkan atau modifikasi aturan grup keamanan "ecs:ModifySecurityGroupRule" #Modifikasi aturan grup keamanan ], "Resource": "acs:ecs:*:*:securitygroup/*", #Untuk semua grup keamanan "Condition": { "StringEquals": { "ecs:SecurityGroupSourceCidrIps": [ #Alamat IP sumber untuk akses "0.0.0.0/0", "::/0" ] }, "ForAllValue:StringEquals": { "ecs:SecurityGroupPort" : [ #Termasuk nomor port tujuan berikut "22", "3389", "445" ] } } } ] }Dalam direktori sumber daya, lampirkan kebijakan ke node yang sesuai. Kebijakan akan memblokir operasi yang ditentukan untuk semua akun di bawah node tersebut.

Untuk Pengguna Non-Perusahaan:

Masuk ke Konsol RAM dengan Akun Alibaba Cloud Anda. Di panel navigasi di sebelah kiri, klik Policies dan buat kebijakan kustom dengan konten yang sama seperti di atas.

Anda dapat menggunakan manajemen otorisasi untuk kebijakan akses untuk memberikan kebijakan kepada pengguna RAM, grup pengguna RAM, atau peran RAM.

Perbaiki: Lepaskan alamat IP publik dari instance ECS

Lepaskan alamat IP publik statis: Saat Anda mengubah bandwidth menjadi 0 Mbps, alamat IP publik statis dilepaskan. Untuk informasi lebih lanjut, lihat Ubah bandwidth publik tetap Ubah bandwidth instance langganan dan Ubah konfigurasi bandwidth instance berbayar sesuai penggunaan.

Lepaskan EIP: Untuk informasi lebih lanjut, lihat Lepaskan EIP dari instance ECS.