Topik ini menjelaskan cara membangun lingkungan komputasi rahasia Trust Domain Extensions (TDX) pada instans Elastic Compute Service (ECS) yang diaktifkan Intel® TDX dan memverifikasi fitur TDX pada instans tersebut.

Informasi latar belakang

Intel® TDX adalah teknologi berbasis perangkat keras CPU yang menyediakan isolasi dan enkripsi berbantuan perangkat keras untuk instans ECS guna melindungi data waktu proses, seperti register CPU, data memori, dan injeksi interupsi. Intel® TDX membantu mencapai tingkat privasi data yang lebih tinggi serta mengurangi risiko akses tidak sah ke proses yang sedang berjalan atau data sensitif yang sedang diproses. Untuk informasi selengkapnya tentang Intel® TDX, lihat Intel® Trust Domain Extensions (Intel® TDX).

Intel® TDX menyediakan perlindungan default siap pakai untuk instans ECS dan aplikasi Anda. Anda dapat memigrasikan aplikasi ke instans yang diaktifkan TDX tanpa perlu memodifikasi kode aplikasi.

Buat instans yang diaktifkan TDX

Konsol

Langkah-langkah untuk membuat instans yang diaktifkan TDX di Konsol ECS mirip dengan langkah-langkah untuk membuat instans biasa. Perhatikan parameter tertentu. Bagian berikut menjelaskan parameter yang spesifik untuk instans yang diaktifkan TDX. Untuk informasi tentang parameter lain yang umum untuk semua instans, lihat Buat instans di tab Custom Launch.

Buka ECS console - Instances.

Di bilah navigasi atas, pilih wilayah dan kelompok sumber daya dari resource yang ingin Anda kelola.

Klik Create Instance dan konfigurasikan parameter. Tabel berikut menjelaskan parameter tersebut.

Parameter

Deskripsi

Network and Zone

Tipe instans yang tersedia bervariasi tergantung pada jaringan dan zona yang Anda pilih.

Beijing Zone I: Hanya mendukung tipe instans ecs.g8i.xlarge atau yang lebih besar.

Beijing Zone L: Hanya mendukung tipe instans ecs.gn8v-tee.4xlarge atau yang lebih besar.

Singapore Zone B: Hanya mendukung tipe instans ecs.g8i.xlarge dan yang lebih tinggi.

Instance Type

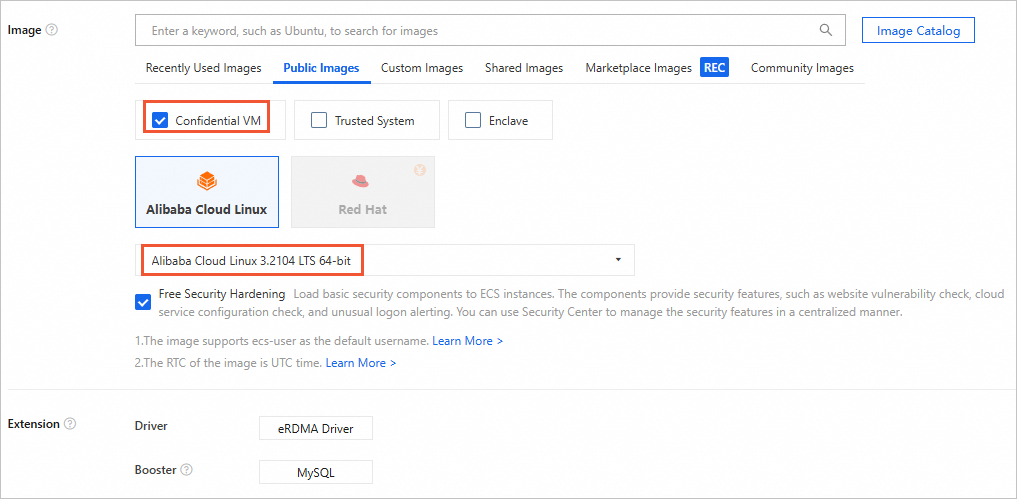

Image

Pilih Confidential VM, lalu pilih Alibaba Cloud Linux 3.2104 LTS 64-bit sebagai versi gambar.

CatatanTipe instans terkait gn8v-tee telah mengaktifkan fitur komputasi rahasia CPU dan GPU secara default, tanpa opsi Confidential VM.

Buat instans sesuai petunjuk.

API/CLI

Anda dapat memanggil operasi RunInstances atau menggunakan Alibaba Cloud CLI untuk membuat instans yang diaktifkan TDX. Tabel berikut menjelaskan parameter terkait.

Parameter | Deskripsi | Contoh nilai |

RegionId | Pilih wilayah China (Beijing). | cn-beijing |

ZoneId |

| cn-beijing-i |

InstanceType | ecs.g8i.2xlarge | |

ImageId | Tentukan ID citra yang mendukung TDX. Hanya citra Unified Extensible Firmware Interface (UEFI) Alibaba Cloud Linux 3.2104 LTS 64-bit dengan versi kernel 5.10.134-16.al8.x86_64 atau yang lebih baru yang mendukung TDX. | aliyun_3_x64_20G_alibase_20241218.vhd |

SecurityOptions.ConfidentialComputingMode | Tentukan mode komputasi rahasia. Catatan Tipe instans terkait gn8v-tee telah mengaktifkan fitur komputasi rahasia CPU dan GPU secara default. Tidak perlu mengonfigurasi parameter ini. | TDX |

Contoh pembuatan instans yang diaktifkan TDX menggunakan Alibaba Cloud CLI

aliyun ecs RunInstances \

--SecurityOptions.ConfidentialComputingMode TDX \

--Region cn-beijing \

--ZoneId cn-beijing-i \

--SystemDisk.Category cloud_essd \

--ImageId 'aliyun_3_x64_20G_alibase_20241218.vhd' \

--InstanceType 'ecs.g8i.2xlarge' \

--SecurityGroupId 'sg-[SecurityGroupId]' \

--VSwitchId 'vsw-[VSwitchID]' \

--KeyPairName [KEY_PAIR_NAME] \

Prosedur

Langkah 1: Periksa apakah TDX diaktifkan

Sebelum membangun lingkungan komputasi rahasia TDX pada instans ECS, pastikan bahwa TDX telah diaktifkan pada instans tersebut.

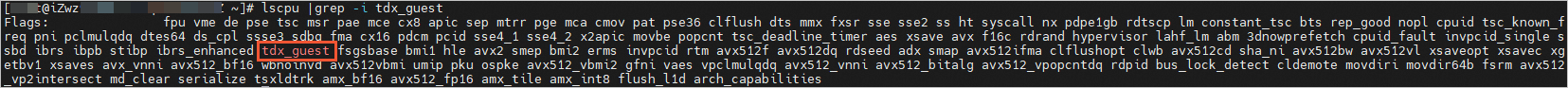

Periksa apakah TDX diaktifkan.

lscpu |grep -i tdx_guestOutput perintah berikut menunjukkan bahwa TDX telah diaktifkan.

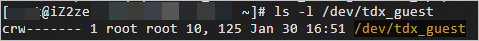

Periksa apakah driver TDX telah diinstal.

ls -l /dev/tdx_guestOutput perintah berikut menunjukkan bahwa driver TDX telah diinstal.

Langkah 2: Bangun lingkungan komputasi rahasia TDX

Dalam kebanyakan kasus, Anda dapat memigrasikan aplikasi dari lingkungan non-TDX ke lingkungan TDX tanpa perlu memodifikasi kode aplikasi. Anda dapat menggunakan instans yang diaktifkan TDX sebagaimana instans biasa. Kami menyarankan agar Anda menggunakan fitur yang dijelaskan dalam bagian berikut untuk memaksimalkan perlindungan TDX bagi instans ECS Anda.

TDX Report adalah struktur data yang dihasilkan oleh perangkat keras CPU untuk merepresentasikan identitas instans yang diaktifkan TDX. TDX Report mencakup informasi kritis tentang instans yang diaktifkan TDX, seperti attributes (ATTRIBUTES), runtime-extendable measurement registers (RTMR), dan trusted-computing base (TCB) security-version number (SVN). TDX Report menggunakan metode kriptografi untuk memastikan integritas informasi. Untuk informasi selengkapnya, lihat Intel TDX Module.

Impor repositori perangkat lunak YUM untuk komputasi rahasia Alibaba Cloud.

URL publik repositori perangkat lunak YUM memiliki format berikut:

https://enclave-[Region-ID].oss-[Region-ID].aliyuncs.com/repo/alinux/enclave-expr.repo.URL internal repositori perangkat lunak YUM memiliki format berikut:

https://enclave-[Region-ID].oss-[Region-ID]-internal.aliyuncs.com/repo/alinux/enclave-expr.repo.

Ganti [Region-ID] pada URL di atas dengan ID wilayah aktual dari instans yang diaktifkan TDX. Anda hanya dapat membuat instans yang diaktifkan TDX di wilayah China (Beijing). Untuk mengimpor repositori perangkat lunak YUM dari URL internal khusus wilayah China (Beijing), jalankan perintah berikut:

region="cn-beijing" sudo yum install -y yum-utils sudo yum-config-manager --add-repo https://enclave-${region}.oss-${region}-internal.aliyuncs.com/repo/alinux/enclave-expr.repoInstal tool kompilasi dan kode contoh.

sudo yum groupinstall -y "Development Tools" sudo yum install -y sgxsdk libtdx-attest-develKompilasi kode contoh TDXReportParse.

Akses direktori TDXReportParse.

cd /opt/alibaba/teesdk/intel/sgxsdk/SampleCode/TDXReportParseKompilasi TDXReportParse.

sudo make

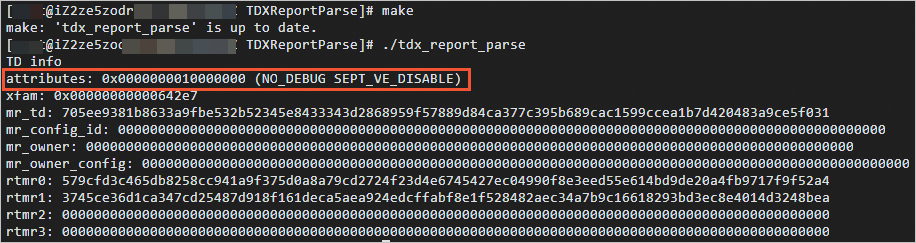

Jalankan file yang dapat dieksekusi hasil kompilasi.

sudo ./tdx_report_parseOutput perintah berikut dikembalikan. Jika instans yang diaktifkan TDX dilindungi, instans tersebut berada dalam keadaan non-debugging dan

NO_DEBUGditampilkan pada barisattributes.

Verifikasi fitur TDX menggunakan layanan remote attestation

Dalam lingkungan enkripsi TDX Alibaba Cloud, layanan remote attestation dapat digunakan untuk memverifikasi keandalan platform serta integritas dan kerahasiaan kode yang berjalan di platform. Untuk informasi selengkapnya, lihat Remote attestation service.

Platform adalah platform perangkat keras dan tumpukan perangkat lunak virtualisasi yang digunakan oleh Alibaba Cloud.

Kode yang berjalan di platform adalah sistem operasi, seperti Alibaba Cloud Linux, dan aplikasi, seperti NGINX dan Java, yang berjalan di instans yang diaktifkan TDX.

Instal paket dependensi yang diperlukan untuk remote attestation TDX.

sudo yum install -y gcc gcc-c++ make openssl-devel git jq sudo yum install -y tdx-quote-generation-sample tee-appraisal-tool libsgx-dcap-ql-devel libsgx-dcap-quote-verify-devel libsgx-dcap-default-qpl-devel tdx-quote-verification-sampleKonfigurasikan layanan remote attestation TDX Alibaba Cloud.

Tentukan parameter

PCCS_URLdalam file/etc/sgx_default_qcnl.conf. Anda hanya dapat menetapkan parameter PCCS_URL untuk mengarah ke layanan Distributed Cooperative Access Points (DCAP) di wilayah China (Beijing).sudo sed -i.$(date "+%m%d%y") 's|PCCS_URL=.*|PCCS_URL=https://sgx-dcap-server.cn-beijing.aliyuncs.com/sgx/certification/v4/|' /etc/sgx_default_qcnl.confAkses direktori tdx-quote-generation-sample dan kompilasi file tdx-quote-generation-sample.

cd /opt/alibaba/tdx-quote-generation-sample sudo makeLakukan salah satu operasi berikut untuk mengaktifkan sistem menghasilkan laporan remote attestation, yang juga disebut quote:

Aktifkan sistem untuk menghasilkan report_data secara acak dan menghasilkan quote.

sudo ./appTentukan report_data dan hasilkan quote.

sudo ./app -d <report_data_in_hex>Parameter

report_data_in_hexadalah string heksadesimal dengan panjang maksimum 64 byte.Anda dapat menentukan data kustom dalam parameter

report_data_in_hex, yang akan disertakan dalam quote yang dihasilkan.Nilai parameter

report_data_in_hexadalah nilai hash karena batasan panjang. Misalnya, parameter report_data_in_hex diatur ke nilai hash kunci publik. Nilai hash tersebut dapat digunakan dalam proses negosiasi kunci selanjutnya.

CatatanContoh perintah:

sudo ./app -d 1234567890abcdef1234567890abcdef1234567890abcdef1234567890abcdef sudo ./app -d $(cat data.dat | xxd -p)

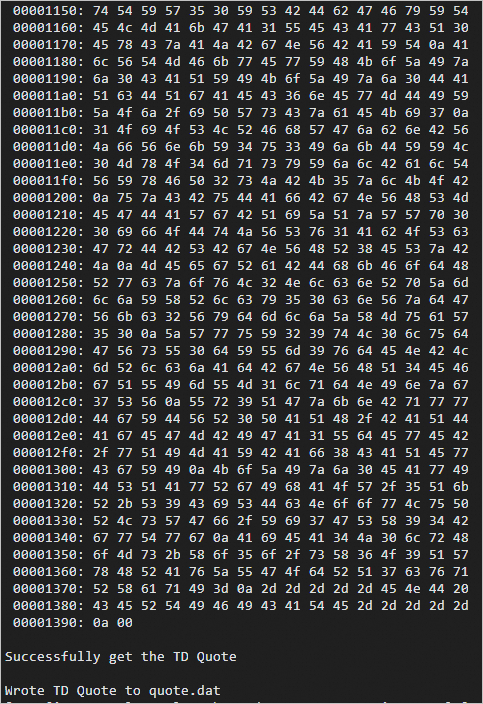

Jika laporan remote attestation (quote) berhasil dihasilkan, output perintah yang dikembalikan akan serupa dengan output yang ditunjukkan pada gambar berikut.

Verifikasi laporan remote attestation (quote).

Konfigurasikan dan tandatangani kebijakan appraisal.

PentingKami menyarankan agar Anda menggunakan lingkungan yang dikenal dan aman. Jangan gunakan lingkungan produksi untuk menghasilkan kebijakan appraisal.

Anda dapat menentukan kebijakan appraisal dalam format JSON.

Sebagai contoh, Anda dapat mengonfigurasi kebijakan appraisal berikut untuk memverifikasi apakah instans ECS yang diaktifkan TDX Anda berjalan dalam keadaan terenkripsi dan non-debugging, yang menunjukkan bahwa instans tersebut dilindungi.

Anda juga dapat menyertakan parameter tambahan dalam kebijakan appraisal untuk memverifikasi integritas sistem operasi dan aplikasi. Untuk informasi selengkapnya tentang kebijakan appraisal, lihat Intel DCAP Appraisal Engine Developer Guide.

{ "policy_array":[ { "environment":{ "class_id":"45b734fc-aa4e-4c3d-ad28-e43d08880e68", "description":"Application TD TCB 1.5" }, "reference":{ "tdx_attributes":"0000000010000000", "#NOTE": "0000000010000000 means for NO_DEBUG and SPTE_VE_DISABLE" } } ] }

Anda dapat menggunakan kebijakan default dalam file

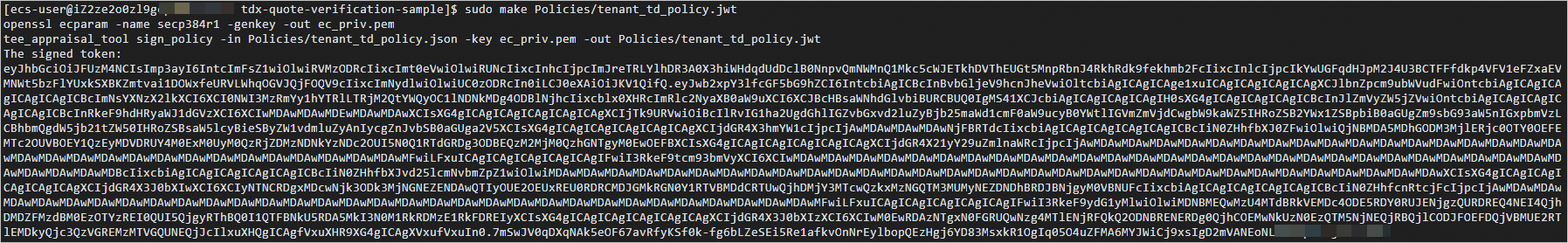

/opt/alibaba/tdx-quote-verification-sample/Policies/tenant_td_policy.jsonatau menyusun kebijakan kustom untuk menggunakan token kebijakan dalam verifikasi selanjutnya. Token kebijakan tersebut dapat ditransfer ke lingkungan mana pun yang menghasilkan laporan remote attestation untuk verifikasi selanjutnya.cd /opt/alibaba/tdx-quote-verification-sample sudo make Policies/tenant_td_policy.jwtJika token kebijakan berhasil dihasilkan, output perintah yang dikembalikan akan serupa dengan output yang ditunjukkan pada gambar berikut.

Kompilasi komponen dependen lainnya yang diperlukan untuk remote attestation TDX.

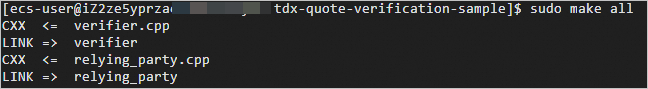

cd /opt/alibaba/tdx-quote-verification-sample sudo make allJika komponen dependen berhasil dikompilasi, output perintah yang dikembalikan akan serupa dengan output yang ditunjukkan pada gambar berikut.

Verifikasi laporan remote attestation (quote).

PentingGanti nilai parameter

<path_to_quote>dalam perintah berikut dengan path aktual laporan remote attestation (quote). Contoh:/opt/alibaba/tdx-quote-generation-sample/quote.dat.Berdasarkan kebijakan dalam file

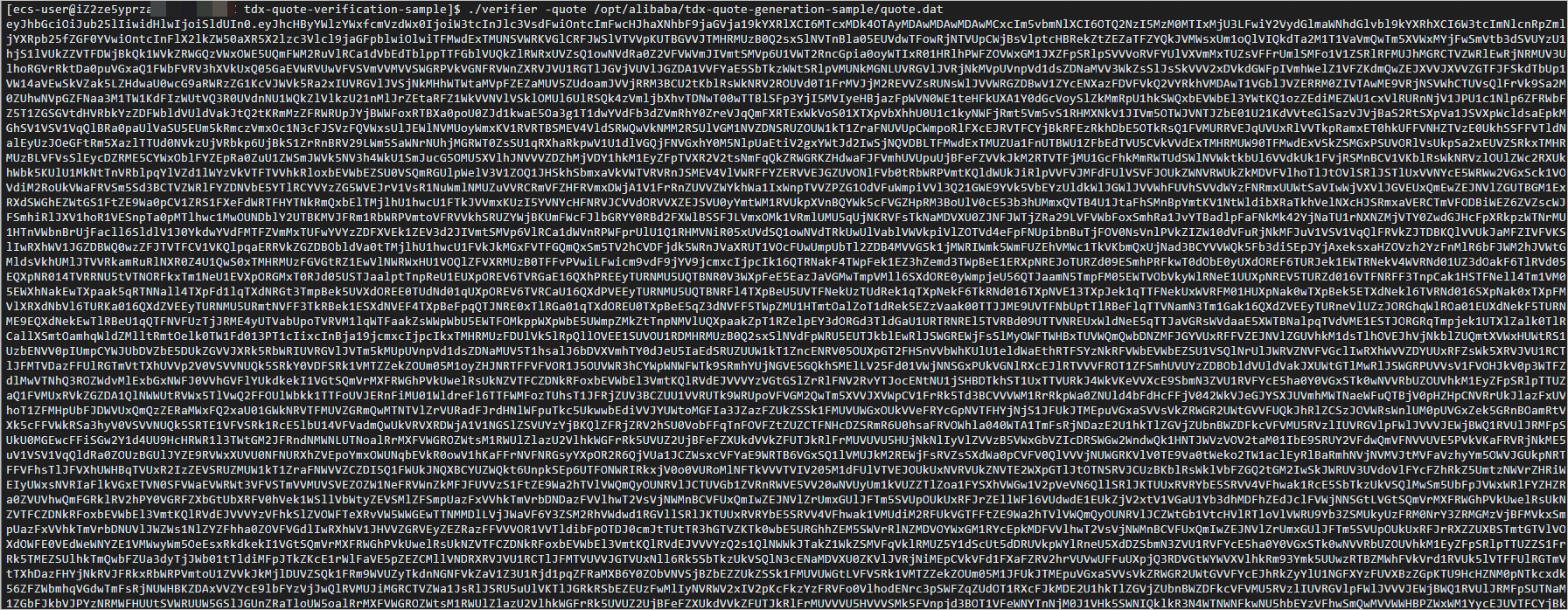

Policies/tenant_td_policy.json, quote yang dihasilkan untuk remote attestation diverifikasi, dan hasil verifikasi yang sesuai dikonversi dari format Token Web JSON (JWT) ke format standar../verifier -quote <path_to_quote>Output perintah yang dikembalikan akan serupa dengan output yang ditunjukkan pada gambar berikut.

Gunakan RelyingParty untuk memverifikasi identitas signature JWT.

./verifier -quote <path_to_quote> |./relying_party -v |grep "json payload" |awk -F 'payload:' '{print $2}'|jqOutput perintah yang dikembalikan akan serupa dengan output yang ditunjukkan pada gambar berikut. Dalam output tersebut, hanya bidang tertentu yang ditampilkan.

CatatanUntuk mempermudah, Anda dapat memeriksa bidang

overall_appraisal_resultdalamappraisal_resultuntuk memeriksa apakah bukti memenuhi kebijakan appraisal../verifier -quote <path_to_quote> |./relying_party -v |grep "json payload" |awk -F 'payload:' '{print $2}'|jq '.[0].result.overall_appraisal_result'Selain itu, parameter

report_datayang ditentukan saat quote dihasilkan juga disertakan dalam hasil verifikasi layanan remote attestation. Anda dapat menggunakan nilai report_data untuk mengimplementasikan logika bisnis, seperti pertukaran kunci../verifier -quote <path_to_quote> |./relying_party -v -a|grep "json payload" |awk -F 'payload:' '{print $2}'|jq '.. | .tdx_reportdata? | select(. != null)'[ { "result": { "appraisal_check_date": 1710400829000000000, "nonce": 502551065253582, "certification_data": [ { "certification_data": { "qe_identity_issuer_chain": "LS0t...", "root_ca_crl": "MzA4...", "pck_crl": "LS0t...", "pck_crl_issuer_chain": "LS0t...", "tcb_info": "eyJ0...", "qe_identity": "eyJl...", "tcb_info_issuer_chain": "LS0t..." } } ], "overall_appraisal_result": 1, "appraised_reports": [ { "appraisal_result": 1, "detailed_result": [ { "td_mrownerconfig_check": true, "td_xfam_check": true, "td_mrservicetd_check": true, "td_attributes_check": true, "td_rtmr3_check": true, "td_mrtd_check": true, "td_mrowner_check": true, "td_rtmr0_check": true, "td_mrconfigid_check": true, "td_rtmr1_check": true, "td_rtmr2_check": true } ], "policy": { "environment": { "description": "Application TD TCB 1.5", "class_id": "45b734fc-aa4e-4c3d-ad28-e43d08880e68" }, "signature": "-6C0-...", "reference": { ... }, "signing_key": { "kty": "EC", "crv": "P-384", "alg": "ES384", "y": "CeW8...", "x": "NmSa..." } }, "report": { "environment": { "Description": "Application TD TCB", "class_id": "45b734fc-aa4e-4c3d-ad28-e43d08880e68" }, "measurement": { "tdx_mrownerconfig": "0000...", "tdx_mrservicetd": "3D03...", "tdx_xfam": "00000000000642E7", "tdx_mrtd": "0A40...", "tdx_mrowner": "0000...", "tdx_attributes": "0000000010000000", "tdx_mrconfigid": "0000...", "tdx_reportdata": "D98B...", "tdx_rtmr3": "0000...", "tdx_rtmr2": "0000...", "tdx_rtmr1": "6368...", "tdx_rtmr0": "D0FD..." } } }, { "appraisal_result": 1, "detailed_result": [ { "platform_provider_id_check": true, "sgx_types_check": true, "cached_keys_check": true, "smt_enabled_check": true, "accepted_tcb_level_date_tag_check": true, "advisory_ids_check": true, "expiration_date_check": true, "tcb_eval_num_check": true, "earliest_accepted_tcb_level_date_tag_check": true, "tcb_status_check": true, "dynamic_platform_check": true } ], "policy": { "environment": { "description": "Alibaba Cloud Evaluation Num Policy for TDX Platform", "class_id": "f708b97f-0fb2-4e6b-8b03-8a5bcd1221d3" }, "signature": "l00p...", "reference": { "accepted_tcb_status": [ "UpToDate" ], "allow_dynamic_plaform": true, "min_eval_num": 16 }, "signing_key": { "kty": "EC", "crv": "P-384", "alg": "ES384", "y": "7hlr...", "x": "OSbD..." } }, "report": { "environment": { "description": "TDX Platform TCB", "class_id": "f708b97f-0fb2-4e6b-8b03-8a5bcd1221d3" }, "measurement": { "earliest_issue_date": "2018-05-21T10:45:10Z", "is_cached_keys_policy": true, "fmspc": "90C06F000000", "is_smt_enabled": true, "earliest_expiration_date": "2024-04-02T10:22:51Z", "root_ca_crl_num": 1, "root_key_id": "9309...", "pck_crl_num": 1, "tcb_eval_num": 16, "latest_issue_date": "2024-03-13T15:45:02Z", "tcb_status": [ "UpToDate" ], "tcb_level_date_tag": "2023-08-09T00:00:00Z", "is_dynamic_platform": true, "sgx_types": 1 } } }, { "appraisal_result": 1, "detailed_result": [ { "td_qe_expiration_date_check": true, "td_qe_tcb_eval_num_check": true, "td_qe_earliest_accepted_tcb_level_date_tag_check": true, "td_qe_tcb_status_check": true, "td_qe_accepted_tcb_level_date_tag_check": true } ], "policy": { "environment": { "description": "Alibaba Cloud Num Policy for Verified TDQE", "class_id": "3769258c-75e6-4bc7-8d72-d2b0e224cad2" }, "signature": "l00p...", "reference": { "accepted_tcb_status": [ "UpToDate" ], "min_eval_num": 16 }, "signing_key": { "kty": "EC", "crv": "P-384", "alg": "ES384", "y": "7hlr...", "x": "OSbD..." } }, "report": { "environment": { "Description": "RAW TDX QE Report", "class_id": "3769258c-75e6-4bc7-8d72-d2b0e224cad2" }, "measurement": { "earliest_expiration_date": "2025-05-21T10:50:10Z", "earliest_issue_date": "2018-05-21T10:45:10Z", "root_key_id": "9309...", "tcb_eval_num": 16, "latest_issue_date": "2018-05-21T10:50:10Z", "tcb_status": [ "UpToDate" ], "tcb_level_date_tag": "2023-08-09T00:00:00Z" } } } ] } } ]

Isu yang diketahui dan batasan fungsionalitas

Instans yang diaktifkan TDX menyediakan enkripsi berbasis perangkat keras CPU untuk melindungi register CPU dan status memori. Akibatnya, performa keseluruhan instans yang diaktifkan TDX terpengaruh.

Anda tidak dapat melakukan restart instans yang diaktifkan TDX dari dalam instans tersebut karena keterbatasan desain RTMR, perlindungan interupsi, dan pemulihan status register. Anda tidak dapat menjalankan perintah reboot di sistem operasi instans yang diaktifkan TDX untuk merestart instans tersebut.

Anda tidak dapat login ke instans yang diaktifkan TDX menggunakan Komputasi Jaringan Virtual (VNC). Anda dapat login ke instans yang diaktifkan TDX melalui SSH menggunakan tool seperti Workbench dan klien pihak ketiga. Anda dapat memperoleh log yang dihasilkan selama waktu proses instans yang diaktifkan TDX. Untuk informasi selengkapnya, lihat View system logs and screenshots atau GetInstanceConsoleOutput.

Batasan berikut berlaku untuk citra:

Hanya citra UEFI yang didukung.

Citra Windows tidak didukung.

Citra dengan versi kernel 5.10.134-16.al8.x86_64 atau yang lebih baru didukung.

Elastic Remote Direct Memory Access (eRDMA) dan akselerator tidak didukung.

Isu yang diketahui berikut terkait dengan Software Input Output Translation Lookaside Buffer (SWIOTLB) dalam kernel Linux:

Jumlah memori yang tersedia pada instans yang diaktifkan TDX lebih kecil daripada jumlah memori yang tersedia pada instans biasa. Instans yang diaktifkan TDX menggunakan area khusus, yang disebut SWIOTLB, dalam memori tak terenkripsi untuk komunikasi peripheral. Secara default, SWIOTLB mengonsumsi 6% dari total memori yang tersedia pada instans yang diaktifkan TDX dan ukurannya tidak melebihi 1 GiB.

Jika Anda bind multiple elastic network interfaces (ENIs) ke instans yang diaktifkan TDX dengan tipe instans besar, instans tersebut mungkin freeze ketika alokasi memori gagal karena SWIOTLB yang tidak mencukupi dalam skenario multi-antrian NIC. Anda dapat menghentikan instans yang diaktifkan TDX dan unbind ENIs dari instans tersebut di Konsol ECS untuk memulihkan instans.

Jika beban kerja instans Anda melibatkan banyak operasi I/O, performa instans yang diaktifkan TDX mungkin menurun karena SWIOTLB yang tidak mencukupi. Anda dapat menjalankan perintah berikut untuk memeriksa apakah isu tersebut terjadi:

dmesg| grep 'swiotlb buffer is full'PentingPengaturan parameter terkait SWIOTLB yang salah dapat menyebabkan instans gagal start. Untuk memudahkan rollback data saat terjadi error, kami menyarankan agar Anda membuat snapshot untuk disk pada instans sebelum melanjutkan. Untuk informasi selengkapnya, lihat Create a snapshot manually.

Jika isu tersebut terjadi, Anda dapat melakukan langkah-langkah berikut untuk meningkatkan performa instans dengan menambah ukuran SWIOTLB:

Ubah ukuran SWIOTLB menjadi 1 GiB.

grubby --update-kernel=ALL --args=swiotlb=524288Jika versi kernel Anda lebih baru dari

5.10.134-18.al8.x86_64, Anda dapat menambahkan parameteranyuntuk mendukung SWIOTLB yang lebih besar. Contoh:grubby --update-kernel=ALL --args=swiotlb=2097152,any # Ubah ukuran SWIOTLB menjadi 4 GiB.CatatanAnda dapat menghitung nilai parameter SWIOTLB menggunakan rumus berikut: ukuran SWIOTLB yang Anda butuhkan dalam MiB × 512. Untuk informasi selengkapnya, lihat The kernel's command-line parameters.