Fitur audit data Data Security Center (DSC) memungkinkan Anda menganalisis aktivitas database melalui log audit. Fitur ini membantu melacak aktivitas berpotensi berbahaya atau akses tidak sah serta menyelidiki penyebab insiden keamanan. Sebelum menggunakan fitur audit data, Anda harus terlebih dahulu mengonfigurasi mode audit. DSC kemudian akan mengumpulkan log audit dari database terkait berdasarkan mode yang telah dikonfigurasi. Topik ini menjelaskan cara mengonfigurasi audit.

Prasyarat

Anda telah mengaktifkan Edisi Gratis Data Security Center atau membeli instans Perusahaan Data Security Center.Untuk informasi selengkapnya, lihat Edisi Gratis Data Security Center atau Beli Data Security Center.

Anda telah memberikan otorisasi aset data. Untuk informasi selengkapnya, lihat Otorisasi aset.

Untuk mengaktifkan fitur audit data pada instance ApsaraDB for OceanBase, Anda harus terlebih dahulu mengaktifkan SQL Audit untuk penyewa target dari instance OceanBase. Untuk informasi selengkapnya, lihat SQL Audit.

PentingSetelah Anda mengaktifkan SQL Audit untuk penyewa target dari instance OceanBase target, Anda dapat mengaktifkan mode audit untuk instance tersebut seperti yang dijelaskan dalam topik ini. Setelah mode audit diaktifkan, semua database di bawah penyewa yang telah diaktifkan SQL Audit-nya dapat menggunakan layanan audit data.

Informasi latar belakang

Mode audit untuk instance yang baru diberi otorisasi dinonaktifkan secara default. Anda harus mengaktifkan dan mengonfigurasi mode audit untuk aset data Anda. DSC kemudian dapat mengumpulkan log operasi untuk aset data terkait dan menyimpannya sebagai log audit. Berdasarkan log audit dan aturan peringatan audit ini, DSC mendeteksi ancaman seperti kebocoran data, kerentanan, dan injeksi SQL, lalu melaporkan informasi peringatan tersebut.

Mode audit

Mode pengumpulan log native

DSC mendukung mode audit pengumpulan log native:

Jenis aset data yang didukung: OSS dan database native Alibaba Cloud. Mode ini tidak mendukung database yang dikelola sendiri atau Redis.

Cara kerja: DSC secara otomatis membuat tautan pengumpulan data dengan produk terkait untuk mengumpulkan log. Log mencatat semua operasi Data Query Language (DQL), Data Manipulation Language (DML), dan Data Definition Language (DDL). Informasi ini dihasilkan oleh kernel database dan mengonsumsi CPU sangat sedikit. Untuk informasi selengkapnya, lihat bagian FAQ dalam topik ini.

PeringatanDalam mode audit ini, kebijakan prioritas untuk produk cloud adalah bisnis utama. Kebijakan ini dapat menyebabkan sejumlah kecil log hilang ketika muatan bisnis tinggi.

Penagihan: Dikenakan biaya pengumpulan tambahan. Untuk informasi selengkapnya mengenai penagihan, lihat Biaya tambahan untuk produk cloud yang terhubung ke DSC.

Aktifkan pengumpulan log native

Langkah 1: Berikan izin SLS untuk mengakses aset data

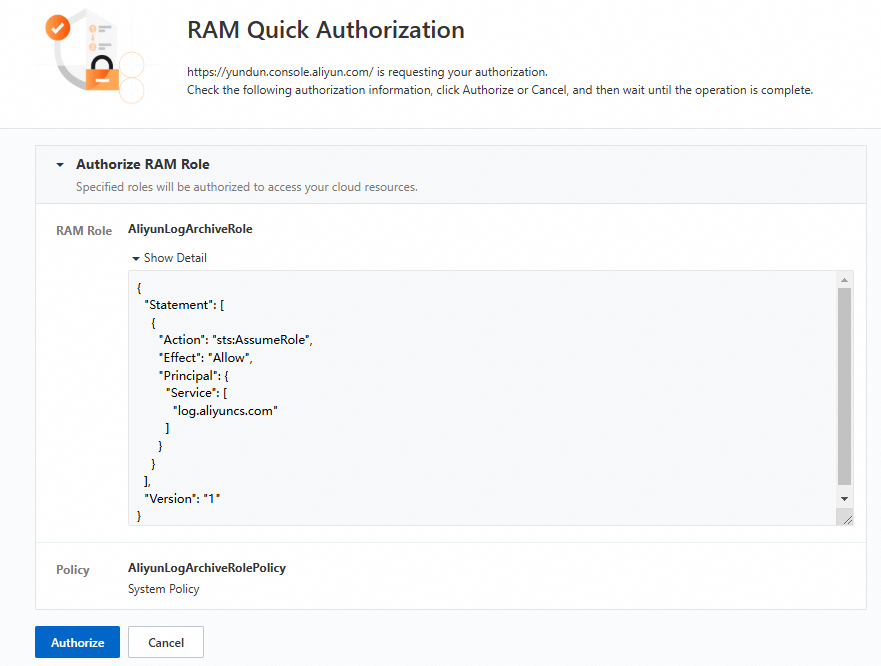

Pengumpulan log native mengharuskan Anda memberikan izin Simple Log Service (SLS) untuk mengakses sumber daya cloud.

Masuk ke Konsol Data Security Center.

Di panel navigasi sebelah kiri, pilih .

Di tab , klik Authorize Now.

Di halaman Cloud Resource Access Authorization, klik Confirm Authorization.

Langkah 2: Aktifkan mode audit

Di tab Asset Configurations, pilih jenis produk cloud, seperti RDS.

Di daftar aset, temukan aset target dan pilih Cloud-native Audit Log Collection di kolom Audit Mode.

Atau, Anda dapat memilih beberapa aset target sekaligus, lalu klik daftar drop-down Batch Modify Audit Mode di bawah daftar dan pilih mode yang diinginkan.

Konfigurasi peringatan audit

Secara default, DSC menyediakan kebijakan audit bawaan untuk aset data, termasuk kebijakan audit database, kebijakan audit OSS, dan kebijakan audit MaxCompute. DSC juga mendukung kebijakan audit kustom. Setelah Anda mengaktifkan aturan peringatan audit, Anda dapat mendeteksi risiko seperti operasi tidak biasa, kebocoran data, serangan kerentanan, dan injeksi SQL berdasarkan log audit. Untuk informasi selengkapnya, lihat Konfigurasi dan aktifkan aturan peringatan audit.

Setelah Anda mengaktifkan aturan peringatan audit, DSC melaporkan informasi tentang perilaku yang memenuhi kondisi aturan ke peringatan audit DSC. Anda dapat menganalisis dan menangani risiko terkait berdasarkan informasi peringatan dan log audit. Untuk informasi selengkapnya, lihat Lihat dan tangani peringatan audit.

FAQ

Referensi

Setelah Anda mengonfigurasi mode audit untuk aset data, Anda dapat melihat log audit untuk aset tersebut di halaman Log Analysis. Untuk informasi selengkapnya, lihat Lihat log audit.

Log audit untuk kueri online disimpan di ruang penyimpanan yang disediakan oleh Data Security Center. Anda dapat melihat penggunaan kapasitas penyimpanan saat ini dan mengelola aturan penyimpanan untuk log online dan arsip. Untuk informasi selengkapnya, lihat Kelola penyimpanan log.