Ikhtisar

Informasi latar belakang

Untuk membangun arsitektur jaringan cloud yang mendukung keamanan tinggi dan efisiensi, buatlah virtual private cloud (VPC) khusus yang berfungsi sebagai zona demiliterisasi (DMZ) untuk mengisolasi jaringan internal (zona tepercaya) dari Internet (zona tidak tepercaya). DMZ VPC memungkinkan Anda mengontrol akses Internet. Desain ini membantu Anda membangun gateway akses aplikasi yang dapat menahan lalu lintas bersamaan dalam jumlah besar, mengontrol akses ke Internet, serta meningkatkan pemanfaatan bandwidth Internet. Selain itu, Anda dapat menggabungkan arsitektur ini dengan layanan keamanan untuk meningkatkan perlindungan bagi jaringan internal Anda dan melindungi layanan cloud Anda dari serangan. Topik ini menjelaskan prinsip desain dan poin utama dari DMZ VPC serta menyediakan solusi desain lengkap dan praktik terbaik untuk membantu Anda mengoptimalkan infrastruktur cloud Anda dan meningkatkan keamanan serta ketersediaan tinggi.

Istilah

VPC: VPC adalah jaringan pribadi kustom yang dapat Anda buat di Alibaba Cloud. VPC secara logis terisolasi satu sama lain pada Lapisan 2. Anda dapat membuat dan mengelola instance layanan cloud di VPC Anda, seperti Elastic Compute Service (ECS), Server Load Balancer (SLB), dan ApsaraDB RDS.

Router Transit: Router transit menyediakan berbagai fitur komunikasi jaringan dan manajemen rute. Misalnya, Anda dapat menggunakan router transit untuk menghubungkan instance jaringan, membuat tabel rute kustom, menambahkan rute, dan menambahkan kebijakan perutean.

Application Load Balancer (ALB): ALB adalah layanan Alibaba Cloud yang beroperasi di lapisan aplikasi dan dioptimalkan untuk menyeimbangkan lalu lintas melalui HTTP, HTTPS, dan Quick UDP Internet Connections (QUIC). ALB sangat elastis dan dapat memproses volume besar lalu lintas Lapisan 7 sesuai permintaan.

Network Load Balancer (NLB): NLB adalah layanan penyeimbangan beban Lapisan 4 yang dirancang untuk era Internet of Everything (IoE). NLB menawarkan performa ultra-tinggi dan dapat secara otomatis diskalakan sesuai permintaan. NLB ideal untuk layanan yang memerlukan konkurensi tinggi.

Gateway Load Balancer (GWLB): GWLB adalah layanan penyeimbangan beban Lapisan 3 yang mendistribusikan lalu lintas dari port ke Network Virtual Appliances (NVA) dalam grup server berdasarkan pendengar IP. GWLB ideal untuk menerapkan NVA dengan ketersediaan tinggi.

NAT Gateway: NAT Gateway adalah layanan Alibaba Cloud yang menyediakan terjemahan alamat. Anda dapat menggunakan NAT Gateway untuk menyembunyikan alamat layanan cloud guna meningkatkan keamanan jaringan.

Elastic IP Address (EIP): EIP adalah alamat IP publik yang dapat Anda beli dan miliki sebagai sumber daya independen. EIP adalah alamat IP NAT yang disediakan pada gateway yang menghadap Internet dari Alibaba Cloud dan dipetakan ke sumber daya cloud terkait menggunakan NAT. Setelah EIP dikaitkan dengan sumber daya cloud, sumber daya cloud tersebut dapat menggunakan EIP untuk berkomunikasi dengan Internet.

Internet Shared Bandwidth: Internet Shared Bandwidth mendukung pembagian dan multiplexing bandwidth dalam suatu wilayah. Setelah Anda membuat instance Internet Shared Bandwidth di suatu wilayah, Anda dapat menambahkan EIP di wilayah tersebut ke instance Internet Shared Bandwidth. EIP dapat berbagi instance Internet Shared Bandwidth. Ini mengurangi biaya bandwidth Internet.

Network Intelligence Service (NIS): NIS menyediakan serangkaian alat AIOps untuk Anda kelola seluruh siklus hidup jaringan cloud mulai dari perencanaan jaringan hingga pemeliharaan operasional jaringan. Misalnya, Anda dapat menggunakan NIS untuk melakukan analisis lalu lintas, pemeriksaan jaringan, pemantauan kinerja jaringan, diagnostik jaringan, analisis jalur, dan pembuatan topologi. NIS membantu Anda mengoptimalkan arsitektur jaringan, meningkatkan efisiensi pemeliharaan operasional jaringan, dan mengurangi biaya operasi jaringan.

Prinsip desain

Saat merancang DMZ, kami sarankan Anda menggabungkan arsitektur jaringan dengan SLB, NAT Gateway, Cloud Enterprise Network (CEN), router transit, Internet Shared Bandwidth, EIP, dan layanan keamanan untuk meningkatkan fleksibilitas dan skalabilitas jaringan sambil tetap menjaga keamanan data, keamanan aplikasi, dan keandalan aplikasi. Saat merancang DMZ, ikuti prinsip-prinsip utama berikut:

Stabilitas: DMZ tidak hanya mengisolasi jaringan internal dari Internet, tetapi juga menentukan ketersediaan dan kontinuitas layanan. Oleh karena itu, Anda harus merancang DMZ yang stabil.

Kinerja Tinggi dan Efisiensi: Jika bisnis Anda mengalami fluktuasi lalu lintas yang besar, DMZ harus dapat secara dinamis menskalakan sumber daya untuk menskalakan sumber daya yang cukup selama jam sibuk dan menskalakan sumber daya selama jam sepi. Ini meningkatkan pemanfaatan sumber daya.

Kepatuhan Keamanan: DMZ harus memblokir risiko eksternal dan membantu perusahaan memenuhi persyaratan kepatuhan keamanan industri, seperti keuangan. Oleh karena itu, Anda juga harus merancang mekanisme pertahanan serangan dan deteksi intrusi.

Prinsip Hak Istimewa Minimal (PoLP): Untuk memperkuat keamanan sistem, izinkan komponen sistem untuk mengakses dan mengoperasikan sumber daya minimum.

Desain utama

Stabilitas

Untuk meningkatkan stabilitas arsitektur, kami sarankan Anda memilih setidaknya dua zona saat membuat instance NLB atau ALB, router transit, atau gateway NAT. Sebarkan server backend di vSwitch yang berbeda di zona yang berbeda untuk menerapkan pemulihan bencana zona.

Keamanan

Perlindungan Dasar:

Tambahkan instance ALB dan NLB ke grup keamanan untuk menerapkan kontrol akses pada layanan eksternal.

Kami sarankan Anda mengaktifkan fitur SNAT untuk gateway NAT dan mengontrol akses Internet untuk server backend berdasarkan kebutuhan bisnis Anda. Ini mengurangi risiko keamanan potensial.

Perlindungan Lanjutan:

Anti-DDoS: Asosiasikan EIP yang dilindungi oleh Anti-DDoS Pro/Premium dengan instance NLB atau ALB internal-facing di DMZ VPC untuk mengurangi serangan DDoS pada level Tbit/s. Sebelum Anda dapat menggunakan EIP yang dilindungi oleh Anti-DDoS Pro/Premium, Anda harus mengaktifkan Anti-DDoS Origin dan memilih metode penagihan bayar sesuai pemakaian.

Web Application Firewall: Beli instance ALB yang diaktifkan WAF dan migrasikan layanan web Anda ke instance ALB yang diaktifkan WAF. Alih-alih integrasi dengan WAF 2.0 dalam mode proxy transparan, ALB diintegrasikan dengan WAF 3.0 dalam mode integrasi layanan. Mendengarkan dan meneruskan dilakukan oleh ALB alih-alih WAF. Layanan penerusan dan layanan keamanan dipisahkan satu sama lain untuk memastikan kompatibilitas dan stabilitas kinerja.

Firewall Internet: Aktifkan firewall Internet dan nyalakan perlindungan otomatis untuk aset baru. Firewall Internet secara otomatis diaktifkan untuk alamat IP publik yang baru ditambahkan ke Akun Alibaba Cloud Anda.

Firewall Pihak Ketiga: Gabungkan dengan GWLB untuk merancang firewall pihak ketiga, seperti Palo Alto Networks dan Fortinet.

Kinerja

Anda dapat menggabungkan EIP dengan Internet Shared Bandwidth untuk meningkatkan throughput masuk dan keluar hingga 100 Gbit/s, yang dapat menahan lonjakan lalu lintas yang lebih tinggi.

Setiap gateway NAT mendukung throughput hingga 10 gigabit dan jutaan koneksi untuk mendukung bisnis skala besar di cloud.

Untuk memastikan skalabilitas yang kuat dalam kasus lonjakan lalu lintas, kami sarankan Anda mengaktifkan alokasi alamat IP dinamis saat membuat instance ALB.

NLB menawarkan performa ultra-tinggi dan dapat secara otomatis diskalakan sesuai permintaan. Instance NLB mendukung hingga 100 juta koneksi bersamaan.

Keterlihatan

Gunakan NIS untuk menganalisis lalu lintas Internet dan kinerja serta mendeteksi anomali.

Penyedia Wawasan: Anda dapat menggunakan penyedia wawasan untuk mendapatkan informasi real-time tentang penilaian kualitas Internet, mengetahui penurunan kualitas Internet secara tepat waktu, dan menerima peristiwa kualitas Internet serta analisis dampak peristiwa.

Analitik Lalu Lintas Internet: Anda dapat melihat volume lalu lintas Internet pada tab Statistik Lalu Lintas dan Peta Lalu Lintas di konsol NIS. NIS menampilkan peringkat lalu lintas masuk atau keluar berdasarkan wilayah atau instance dalam bentuk 1-tupel (alamat IP cloud), 2-tupel (alamat IP cloud dan alamat IP peer), dan 5-tupel (alamat IP cloud, port cloud, protokol, alamat IP peer, dan port peer).

Kualitas Koneksi Internet: Kualitas koneksi Internet menampilkan latensi rata-rata antara wilayah Alibaba Cloud dan lokasi geografis lainnya. Ini membantu Anda memilih wilayah atau zona yang sesuai dengan latensi terendah saat Anda menerapkan layanan.

Praktik terbaik

Desain keseluruhan

Buat VPC khusus sebagai DMZ untuk mengisolasi jaringan internal (zona tepercaya) dari Internet (zona tidak tepercaya), dan gunakan DMZ VPC untuk mengontrol akses Internet. Desain ini membantu Anda membangun gateway akses aplikasi yang dapat menahan lalu lintas bersamaan dalam jumlah besar, mengontrol akses ke Internet, dan meningkatkan pemanfaatan bandwidth Internet. Selain itu, Anda dapat menggabungkan arsitektur Anda dengan layanan keamanan untuk memaksimalkan perlindungan bagi jaringan internal Anda.

Desain router transit dan tabel rute

Lampirkan VPC yang berisi layanan yang menghadap Internet dan DMZ VPC ke router transit. Di VPC layanan, konfigurasikan rute

0.0.0.0/0yang menunjuk ke router transit. Setelah Anda menambahkan rute ini, lalu lintas Internet diteruskan ke rute default.Kami sarankan router transit menggunakan tabel rute sistem, yang juga merupakan tabel rute default. Di rute, tambahkan rute kustom yang blok CIDR tujuannya adalah

0.0.0.0/0dan hop berikutnya adalah DMZ VPC untuk merutekan lalu lintas Internet ke DMZ VPC. Saat lalu lintas Internet melewati instance SLB dan gateway NAT, sistem mengonversi alamat IP tujuan menjadi alamat IP pribadi dan memeriksa rute di tabel rute sebelum meneruskan lalu lintas ke VPC tujuan.

Desain DMZ VPC

Gunakan gateway IPv4 atau IPv6 sebagai pintu keluar dan masuk Internet untuk mengontrol akses Internet.

Bandwidth Publik:

Internet Shared Bandwidth mendukung berbagai metode pengukuran, termasuk bayar-per-bandwidth (langganan dan bayar sesuai pemakaian), bayar-per-bandwidth persentil ke-95, dan bayar-berdasarkan-transfer-data. EIP yang ditambahkan ke instance Internet Shared Bandwidth yang sama dapat berbagi sumber daya bandwidth dari instance Internet Shared Bandwidth dan dibatasi oleh Internet Shared Bandwidth.

Transfer Data Internet CDT mendukung metode pengukuran bayar-berdasarkan-transfer-data. CDT juga mendukung penetapan harga bertingkat per wilayah per akun.

Penerapan Gateway NAT:

Sebarkan gateway NAT di vSwitch khusus. Sebarkan gateway NAT independen di zona vSwitch layanan yang memerlukan akses Internet. Ini memastikan bahwa akses Internet gateway NAT di zona lain tidak terpengaruh jika zona gagal.

Kami sarankan Anda menonaktifkan DNAT dan hanya mengaktifkan SNAT. Konfigurasikan kebijakan SNAT untuk mengontrol akses dari jaringan pribadi ke Internet. Untuk mencegah risiko, Anda juga dapat mengizinkan perintah ping pada EIP yang dikaitkan dengan gateway NAT.

Penerapan SLB: Sebarkan instance SLB di vSwitch khusus. Anda dapat menerapkan instance SLB di beberapa zona untuk meningkatkan keandalan layanan. Kami sarankan Anda menggunakan NLB untuk penyeimbangan beban Lapisan 4 dan ALB untuk penyeimbangan beban Lapisan 7.

Untuk informasi lebih lanjut tentang konfigurasi tabel rute, lihat Terapkan satu VPC di wilayah.

DMZ VPC cocok untuk perusahaan yang memiliki volume lalu lintas Internet masuk dan keluar yang terkendali. Jika Anda memiliki volume lalu lintas Internet masuk yang besar, Anda dapat menggabungkan DMZ VPC dengan ingress terdistribusi. Satu-satunya perbedaan adalah bahwa instance SLB yang berfungsi sebagai ingress diterapkan di setiap VPC layanan.

(Opsional) Keamanan

Perlindungan Internet-ke-cloud: Kami sarankan Anda mengaktifkan firewall Internet.

Perlindungan cloud-ke-Internet: Kami sarankan Anda mengaktifkan firewall Internet untuk alamat IP publik instance ECS dan EIP. Kami sarankan Anda mengaktifkan firewall NAT untuk gateway NAT dan firewall VPC untuk VPC.

Skenario

DMZ terpadu adalah konfigurasi standar dalam arsitektur jaringan perusahaan berskala besar atau menengah, terutama di industri keuangan, ritel, manufaktur, layanan publik, dan perusahaan multinasional. Pentingnya DMZ sangat diakui oleh industri-industri ini. DMZ meningkatkan kekokohan, keamanan, dan kemudahan pemeliharaan seluruh arsitektur, dan berlaku untuk skenario berikut:

Kontrol Terpusat Perilaku Cloud: Dalam lingkungan cloud, perusahaan perlu mengontrol secara terpusat perilaku setiap bisnis dalam skenario Internet untuk mencegah risiko. DMZ memungkinkan perusahaan mengatur dan memantau semua lalu lintas Internet masuk dan keluar, serta memastikan bahwa perusahaan memenuhi persyaratan keamanan dan kepatuhan. Misalnya, Anda dapat menggunakan DMZ untuk mengatur akses web, transfer file, dan akses jarak jauh.

Perlindungan untuk Bisnis Cloud: Keamanan adalah prasyarat bagi perusahaan untuk menerapkan bisnis di cloud. Desain DMZ sangat penting dan harus mempertimbangkan berbagai dimensi, seperti keamanan, efektivitas biaya, penyederhanaan O&M, dan mitigasi serangan. Anda dapat membangun garis pertahanan multi-lapis berdasarkan Cloud Firewall, Anti-DDoS, dan WAF untuk secara efektif mengurangi serangan dari Internet dan mendeteksi serta memblokir anomali di jaringan internal.

Audit Log dan Pelaporan Kepatuhan untuk Perusahaan Logistik: Bisnis Internet perusahaan logistik berisi volume besar data pengguna sensitif. Untuk memenuhi persyaratan regulasi, perusahaan logistik harus memantau semua lalu lintas untuk melindungi keamanan data dan privasi pengguna. Sementara itu, perusahaan logistik perlu mencatat dan mengaudit semua lalu lintas masuk dan keluar untuk memfasilitasi investigasi insiden keamanan. DMZ yang dikonfigurasi dengan log aliran dan pencerminan lalu lintas membantu perusahaan logistik mengumpulkan dan menganalisis data log semua lalu lintas Internet secara efisien dan memenuhi persyaratan kepatuhan untuk transmisi data. Selain itu, ini memberikan jejak untuk insiden keamanan.

Desain DMZ menggunakan Terraform

Desain DMZ

Item | Referensi |

Situs web modul Terraform | |

URL GitHub | |

Contoh |

Proses coding:

Bagi lingkungan produksi, uji, dan DMZ, dan sebarkan beberapa VPC dan vSwitch di setiap lingkungan.

Buat instance CEN dan router transit. Lampirkan VPC ke instance CEN dengan menghubungkan VPC ke router transit.

Tambahkan rute ke tabel rute default router transit untuk merutekan lalu lintas Internet.

Buat instance NLB di VPC DMZ, dan tambahkan server di lingkungan produksi ke instance NLB sebagai server backend.

Buat gateway NAT di VPC DMZ, asosiasikan EIP dengan gateway NAT, dan aktifkan hanya SNAT untuk gateway NAT. Konfigurasikan rute untuk mengizinkan instance di lingkungan uji untuk mengakses Internet menggunakan EIP gateway NAT.

Sumber Daya yang Diperlukan:

3 VPC

12 vSwitch

1 instance CEN

1 router transit

1 instance NLB

1 gateway NAT Internet

1 EIP

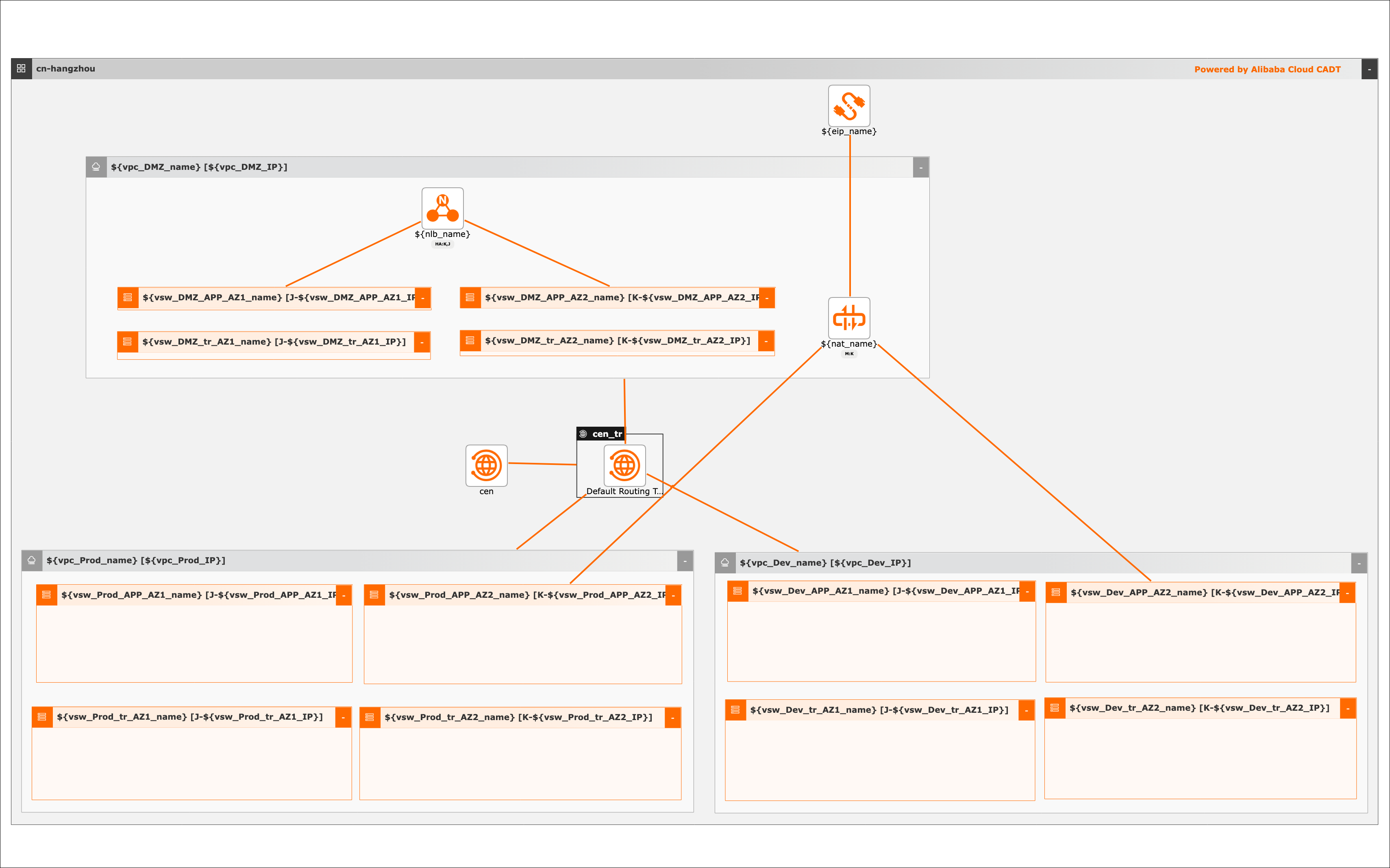

Visualisasikan arsitektur di CADT

Desain DMZ

Skenario | Item | Referensi |

Desain DMZ | ID Template | H1IH327YSFQ11L18 |

Alamat pustaka template | ||

Kode contoh |

Visualisasi arsitektur penyebaran

Prosedur

Penyebaran visualisasi

Buat sumber daya cloud yang diperlukan, termasuk 3 VPC, 12 vSwitch, dan 1 gateway NAT.

Buat aplikasi berdasarkan template. Wilayah default adalah China (Hangzhou). Buat sumber daya cloud, alih-alih menggunakan sumber daya cloud yang ada.

Simpan dan verifikasi aplikasi, serta hitung biaya. Dalam contoh ini, semua sumber daya cloud ditagih berdasarkan metode bayar sesuai pemakaian.

Konfirmasi konfigurasi, pilih protokol, dan mulai penyebaran semua sumber daya. Rute dikonfigurasi secara otomatis.

Panggilan API

Panggil operasi API yang sesuai untuk menerapkan dan menggunakan sumber daya cloud.

Lihat dokumentasi untuk menginisialisasi konfigurasi menggunakan antarmuka baris perintah (CLI).

Lihat file YAML contoh untuk menerapkan dan mengeluarkan arsitektur.

Jika Anda ingin mengubah wilayah, ubah nilai field area_id. Misalnya, ubah cn-hangzhou menjadi cn-shanghai.