Ikhtisar

Informasi latar belakang

Dengan perkembangan bisnis dan peningkatan jaringan, 20% dari lalu lintas jaringan perusahaan besar dipertukarkan antara internal dan Internet. Sementara itu, 80% dari lalu lintas jaringan terjadi dalam jaringan internal. Serangan yang melewati pertahanan batas Internet dapat menyebabkan kerugian besar, sehingga pengendalian lalu lintas timur-barat menjadi tantangan signifikan.

Keamanan jaringan di pusat data tradisional biasanya bergantung pada penggunaan sejumlah besar perangkat keamanan untuk membentuk domain keamanan. Ini memungkinkan implementasi perlindungan dan kontrol akses pada sistem perusahaan. Lalu lintas jaringan harus melewati perangkat berbeda dalam domain keamanan sesuai dengan logika bisnis dan tingkat perlindungan, dikenal sebagai rantai layanan. Dalam beberapa tahun terakhir, konsep rantai layanan telah diperluas ke lingkungan cloud. Rantai layanan memastikan bahwa instans, kontainer, dan layanan mikro yang diterapkan di cloud publik menggunakan kebijakan keamanan yang sama untuk kontrol akses di antara satu sama lain. Sebagai contoh, pertukaran data antara Virtual Private Cloud (VPC) di wilayah yang sama atau antara VPC dan pusat data memerlukan penyaringan dan perlindungan berbasis aturan yang disediakan oleh layanan keamanan. Tindakan keamanan ini meningkatkan keamanan jaringan internal dan mencegah risiko keamanan potensial.

Istilah

VPC: VPC adalah jaringan pribadi kustom yang dapat Anda buat di Alibaba Cloud. VPC secara logis terisolasi satu sama lain. Anda dapat membuat dan mengelola instans layanan cloud di VPC Anda, seperti Elastic Compute Service (ECS), Server Load Balancer (SLB), dan ApsaraDB RDS.

Cloud Enterprise Network (CEN): CEN dapat menetapkan komunikasi jaringan pribadi antara VPC di wilayah yang berbeda dan antara VPC dan pusat data. Selain itu, CEN mendukung komunikasi kustom, isolasi, dan kebijakan perutean dalam suatu wilayah. CEN membantu Anda membangun jaringan global kelas perusahaan yang mendukung penyesuaian fleksibel dan keandalan tinggi.

Router transit: Router transit menyediakan berbagai fitur komunikasi jaringan dan manajemen rute. Sebagai contoh, Anda dapat menggunakan router transit untuk menghubungkan instans jaringan, membuat tabel rute kustom, menambahkan rute, dan menambahkan kebijakan perutean.

Cloud Firewall: Cloud Firewall adalah solusi keamanan cloud yang menyediakan firewall sebagai layanan. Cloud Firewall mengimplementasikan isolasi keamanan terpusat dan kontrol lalu lintas untuk aset cloud Anda di batas Internet, VPC, dan host. Cloud Firewall merupakan garis pertahanan pertama untuk melindungi beban kerja Anda di Alibaba Cloud.

Prinsip desain

Skalabilitas: Dalam kasus lonjakan lalu lintas timur-barat, seperti sinkronisasi data dan migrasi, arsitektur secara otomatis melakukan penskalaan keluar untuk menghadapi fluktuasi lalu lintas tanpa perlu operasi manual. Hal ini mencegah hilangnya bisnis.

Arsitektur berkelanjutan: Ketika pelanggan menerapkan lebih banyak bisnis di cloud, lebih banyak koneksi VPC, entri rute, dan kebijakan keamanan diperlukan tanpa perlu mengubah arsitektur.

Layanan terkelola: Lebih banyak layanan cloud-native digunakan untuk meningkatkan pemanfaatan sumber daya. Ini menyederhanakan O&M dan mengurangi pemborosan sumber daya yang disebabkan oleh komponen yang dikelola sendiri.

Desain utama

Stabilitas

Untuk meningkatkan stabilitas arsitektur keseluruhan dan mengimplementasikan pemulihan bencana zona, Anda harus memilih setidaknya dua zona saat membuat router transit. Untuk meningkatkan keandalan arsitektur, kami sarankan Anda menerapkan server backend di vSwitch yang berbeda di zona yang berbeda untuk mengimplementasikan pemulihan bencana zona.

Jika Anda menggunakan Express Connect untuk menghubungkan pusat data Anda ke titik kehadiran Alibaba Cloud (PoP), kami sarankan Anda menggunakan router fisik yang berbeda dan menerapkan dua sirkuit Express Connect yang disediakan oleh penyedia layanan Internet (ISP) yang berbeda untuk memastikan stabilitas layanan.

Untuk menghubungkan sirkuit Express Connect satu sama lain, kami sarankan Anda mengaktifkan BGP dan Bidirectional Forwarding Detection (BFD) untuk mengimplementasikan failover dan konvergensi cepat jika salah satu sirkuit Express Connect gagal.

Keamanan

Terapkan VPC keamanan khusus untuk Cloud Firewall. Pastikan VPC keamanan digunakan sebagai komponen keamanan independen dan jangan terapkan sumber daya bisnis lainnya di VPC keamanan.

Pada router transit, buat tabel rute untuk lalu lintas tepercaya dan tabel rute lain untuk lalu lintas tidak tepercaya. Tabel rute membagi jaringan menjadi dua bidang. Gunakan Cloud Firewall untuk mengimplementasikan kontrol akses untuk lalu lintas timur-barat secara terpusat.

Kinerja

Pilih zona untuk sumber daya dan layanan cloud berdasarkan latensi jaringan, keamanan, dan persyaratan pemulihan bencana bisnis Anda. Kami sarankan Anda menerapkan ECS, ApsaraDB RDS, router transit, dan Cloud Firewall di zona utama dan sekunder untuk mencegah peningkatan latensi yang disebabkan oleh bypass lalu lintas antar zona. Untuk sirkuit Express Connect, pilih titik akses yang dekat dengan zona sumber daya cloud.

Elastisitas

VPC, router transit, dan Cloud Firewall mendukung penskalaan otomatis hingga rentang tertentu. Jika Anda memerlukan bandwidth yang lebih besar, seperti lebih dari 100 Gbit/s per router transit, hubungi Alibaba Cloud untuk dukungan teknis.

Koneksi melalui Express Connect tidak mendukung penskalaan elastis. Anda perlu memperkirakan kapasitas bandwidth yang diperlukan oleh bisnis Anda sebelumnya.

Keterlihatan

Network Intelligence Service (NIS) adalah layanan cloud yang memantau status kesehatan dan kinerja lalu lintas internet dan layanan penyeimbangan beban, melakukan diagnosis dan pemecahan masalah, serta menganalisis dan mengukur lalu lintas jaringan. NIS terintegrasi dengan metode Artificial Intelligence for IT Operations (AIOps) seperti pembelajaran mesin dan graf pengetahuan untuk menyederhanakan manajemen jaringan dan mengimplementasikan O&M otomatis. NIS memungkinkan arsitek jaringan dan insinyur O&M merancang dan menggunakan jaringan dengan efisiensi yang lebih tinggi.

Router transit dan VPC mendukung log aliran, yang mencatat lalu lintas bisnis sebagai entri log. Anda dapat menganalisis log aliran untuk detail lalu lintas. Cloud Firewall secara otomatis mencatat semua lalu lintas dalam log dan menyediakan halaman Audit Log untuk menampilkan log event, log lalu lintas, dan log operasi. Ini memungkinkan Anda melacak sumber serangan dan mengaudit lalu lintas dengan cara yang nyaman.

Praktik terbaik

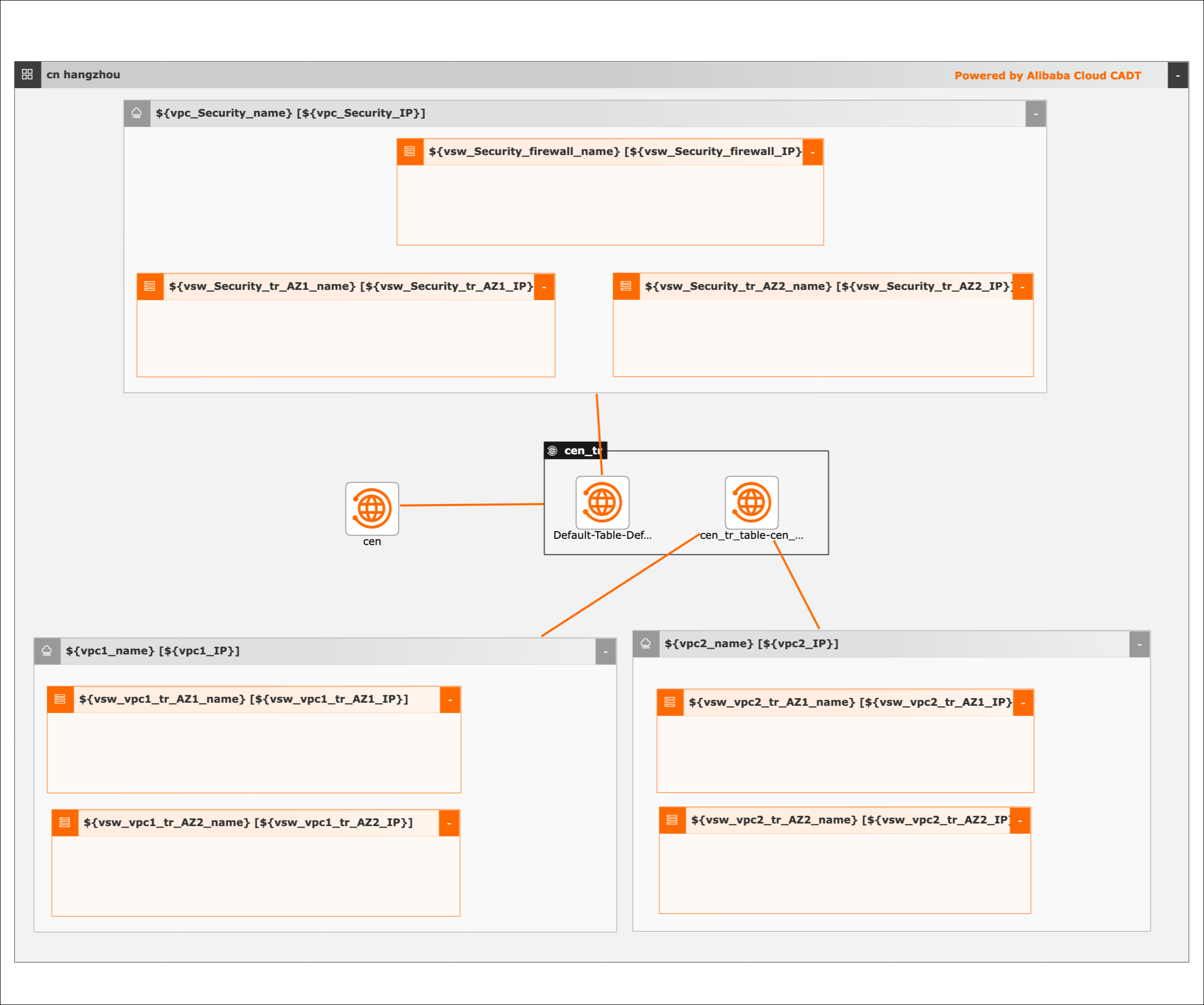

Perusahaan dapat menggabungkan router transit dengan Cloud Firewall untuk mengimplementasikan pemantauan, kontrol akses, dan mitigasi serangan waktu nyata untuk lalu lintas timur-barat di cloud. Anda dapat mengonfigurasi perutean antara router transit dan firewall VPC sebelum menggunakan firewall VPC untuk melindungi lalu lintas antara VPC yang dihubungkan oleh router transit.

Sebuah router transit mendukung beberapa tabel rute. Anda dapat menggunakan router transit untuk mengisolasi lalu lintas jaringan tepercaya (disaring oleh firewall) dari lalu lintas jaringan tidak tepercaya (tidak disaring oleh firewall).

Hubungkan Business VPC1 dan Business VPC2 dengan tabel rute router transit untuk lalu lintas tidak tepercaya. Lalu lintas jaringan internal yang mencapai router transit diteruskan ke VPC keamanan berdasarkan tabel rute untuk lalu lintas tidak tepercaya.

Terapkan VPC keamanan dan Cloud Firewall di VPC untuk menyaring lalu lintas jaringan internal. Hubungkan VPC keamanan dengan tabel rute router transit untuk lalu lintas tepercaya.

Lalu lintas jaringan dari Business VPC1 ke Business VPC2 atau ke pusat data melalui VBR diteruskan ke VPC keamanan berdasarkan tabel rute router transit untuk lalu lintas tidak tepercaya. Kemudian, Cloud Firewall menyaring dan meneruskan kembali lalu lintas ke router transit, yang meneruskan lalu lintas ke tujuan berdasarkan tabel rute router transit untuk lalu lintas tepercaya.

Skenario

Persyaratan Skema Perlindungan Multi-Level Perusahaan (MLPS): Membantu perusahaan memenuhi hukum dan peraturan, menghindari penempatan wilayah jaringan kritis bisnis di batas, dan mengisolasi wilayah jaringan kritis bisnis dari wilayah jaringan lainnya. Terapkan router transit dan Cloud Firewall untuk menganalisis lalu lintas timur-barat, memvisualisasikan lalu lintas jaringan seluruh jaringan, menganalisis dan memblokir koneksi keluar, serta membuat atau memodifikasi daftar putih.

Perlindungan untuk jaringan hybrid-cloud: Membantu Anda membangun arsitektur jaringan yang aman di cloud dan mengembangkan sistem perlindungan untuk jaringan hybrid-cloud. Anda dapat mendeteksi dan menganalisis lalu lintas masuk dan keluar di cloud yang ditransmisikan melalui sirkuit Express Connect untuk mengurangi risiko keamanan untuk VPC dan pusat data.

Perlindungan untuk bisnis cloud: Membantu Anda mengelola kebijakan mikrosegmentasi granular halus untuk lalu lintas timur-barat antara bisnis cloud berdasarkan protokol, port, wilayah, dan aplikasi. Kebijakan semacam itu mencegah peristiwa keamanan menyebar di jaringan internal dan mengurangi dampak dari peristiwa keamanan.

Referensi Terraform

Desain keamanan untuk lalu lintas timur-barat di cloud

Item | Referensi |

Situs web modul Terraform | |

URL GitHub | |

Contoh |

Proses coding:

Buat dua VPC bisnis, satu VPC keamanan, dan vSwitches.

Buat instans CEN dan router transit. Lampirkan VPC ke instans CEN dengan menghubungkan VPC ke router transit.

Buat beberapa tabel rute router transit untuk merutekan lalu lintas ke VPC keamanan dan menyuntikkan kembali lalu lintas ke VPC bisnis.

Sumber daya yang diperlukan:

Tiga VPC

Tujuh vSwitches

Satu instans CEN

Satu router transit

Visualisasikan arsitektur pada CADT

Desain keamanan untuk lalu lintas timur-barat di cloud

Skenario | Item | Deskripsi |

Desain keamanan untuk lalu lintas timur-barat di cloud | ID Template | B7PNZR1WN3DANUY1 |

Alamat pustaka template | ||

Kode sampel |

Visualisasi arsitektur penerapan

Prosedur

Penerapan visualisasi

Buat sumber daya cloud yang diperlukan, termasuk tiga VPC dan tujuh vSwitches.

Buat aplikasi berdasarkan template. Wilayah default adalah China (Hangzhou). Buat sumber daya cloud, bukan menggunakan sumber daya cloud yang ada.

Simpan dan verifikasi aplikasi, dan hitung biaya. Dalam contoh ini, semua sumber daya cloud dibayar berdasarkan penggunaan.

Konfirmasi konfigurasi, pilih protokol, dan mulai penerapan semua sumber daya. Rute dikonfigurasikan secara otomatis.

Pemanggilan API

Panggil operasi API yang sesuai untuk menerapkan dan menggunakan sumber daya cloud.

Lihat dokumentasi untuk menginisialisasi konfigurasi menggunakan antarmuka baris perintah (CLI).

Lihat file YAML sampel untuk menerapkan dan mengeluarkan arsitektur.

Jika Anda ingin mengubah wilayah, ubah nilai field area_id. Sebagai contoh, ubah cn-hangzhou menjadi cn-shanghai.