Service Mesh (ASM) memungkinkan Anda menyinkronkan Sertifikat ke beberapa kluster dalam instance ASM menggunakan fitur manajemen sertifikat. Fitur ini membantu mengelola sertifikat dengan menyediakan informasi terkait sertifikat dan peringatan kedaluwarsa. Topik ini menjelaskan cara menggunakan fitur manajemen sertifikat ASM.

Prasyarat

Kluster telah ditambahkan ke instance ASM versi 1.17 atau yang lebih baru. Untuk informasi lebih lanjut, lihat Tambahkan Kluster ke Instance ASM.

Langkah 1: Buat sertifikat server dan kunci privat

Jalankan perintah berikut untuk membuat sertifikat root dan kunci privat:

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -subj '/O=myexample Inc./CN=aliyun.com' -keyout aliyun.root.key -out aliyun.root.crtJalankan perintah berikut untuk menghasilkan sertifikat server dan kunci privat dengan masa berlaku 365 hari untuk server aliyun.com.

openssl req -out aliyun.com.csr -newkey rsa:2048 -nodes -keyout aliyun.com.key -subj "/CN=aliyun.com/O=myexample organization" openssl x509 -req -days 365 -CA aliyun.root.crt -CAkey aliyun.root.key -set_serial 0 -in aliyun.com.csr -out aliyun.com.crtJalankan perintah berikut untuk menghasilkan sertifikat server dan kunci privat dengan masa berlaku satu hari untuk server aliyun.com.

Tujuannya adalah untuk menguji fitur peringatan kedaluwarsa sertifikat.

openssl req -out expiring.aliyun.com.csr -newkey rsa:2048 -nodes -keyout expiring.aliyun.com.key -subj "/CN=aliyun.com/O=myexample organization" openssl x509 -req -days 1 -CA aliyun.root.crt -CAkey aliyun.root.key -set_serial 0 -in expiring.aliyun.com.csr -out expiring.aliyun.com.crt

(Opsional) Langkah 2: Aktifkan pengumpulan log control-plane dan peringatan sertifikat

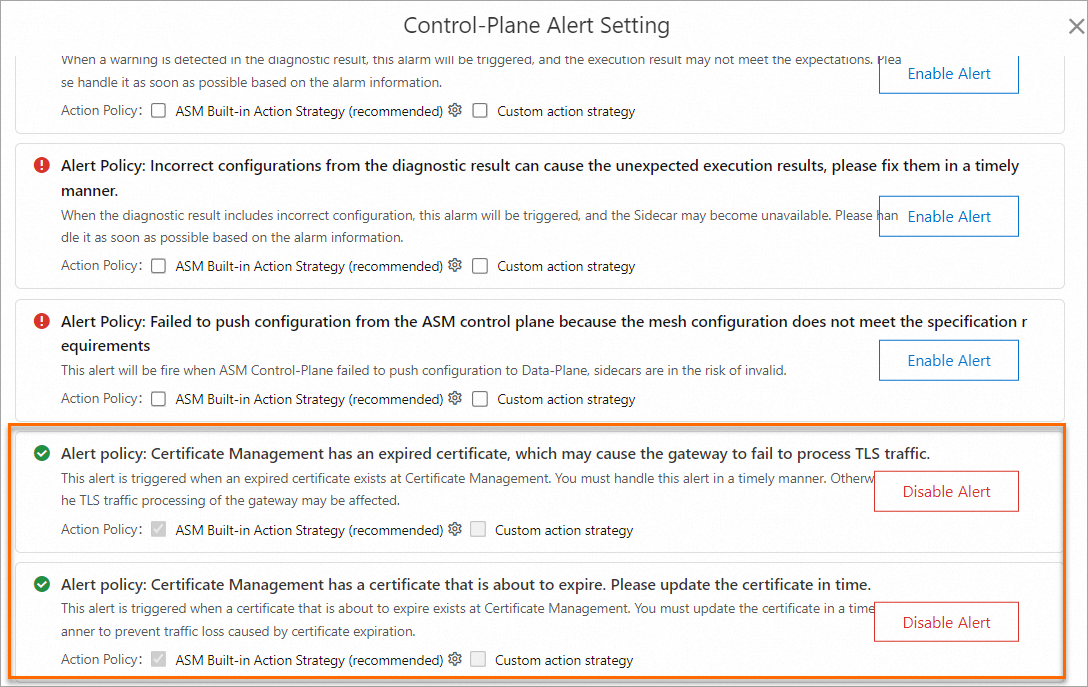

Anda dapat mengaktifkan pengumpulan log control-plane, peringatan kedaluwarsa sertifikat, dan peringatan sertifikat akan kedaluwarsa sesuai kebutuhan bisnis. Jika periode validitas sertifikat kurang dari 30 hari, ASM menganggap bahwa sertifikat tersebut akan segera kedaluwarsa.

Untuk instance ASM versi lebih lama dari 1.17.2.35, lihat Aktifkan Pengumpulan Log Control-Plane dan Peringatan Berbasis Log dalam Instance ASM Versi Lebih Lama dari 1.17.2.35.

Untuk instance ASM versi 1.17.2.35 atau yang lebih baru, lihat Aktifkan Pengumpulan Log Control-Plane dan Peringatan Berbasis Log dalam Instance ASM Versi 1.17.2.35 atau yang Lebih Baru.

Langkah 3: Buat sertifikat di halaman Manajemen Sertifikat

Buat sertifikat normal.

Masuk ke Konsol ASM. Di panel navigasi sebelah kiri, pilih .

Di halaman Mesh Management, klik nama instance ASM. Di panel navigasi sebelah kiri, pilih .

Di halaman Certificate Management, klik Create. Di panel Certificate Information, konfigurasikan parameter yang diperlukan dan klik OK.

Parameter

Deskripsi

Name

Nama sertifikat.

Namespace

Nilai defaultnya adalah istio-system.

Public Key Certificate

Untuk contoh ini, masukkan konten file

aliyun.com.crtyang dihasilkan di sublangkah 2 dari Langkah 1.Private Key

Untuk contoh ini, masukkan konten file

aliyun.com.keyyang dihasilkan di sublangkah 2 dari Langkah 1.Enable mTLS

Jika Anda perlu membuat sertifikat untuk komunikasi mTLS, aktifkan saklar ini dan salin konten sertifikat CA ke bidang CA Certificate.

Buat sertifikat yang akan segera kedaluwarsa dengan merujuk ke Langkah 1.

Untuk parameter Public Key Certificate dan Private Key, masukkan konten file

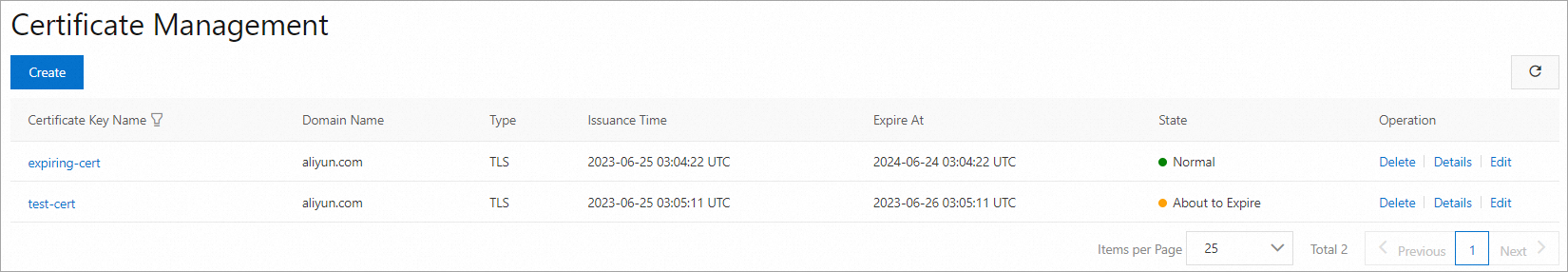

expiring.aliyun.com.crtdanexpiring.aliyun.com.keyyang dihasilkan di sublangkah 3 dari Langkah 1, masing-masing. Setelah sertifikat dibuat, Anda dapat melihat dua sertifikat tersebut di halaman Manajemen Sertifikat. Untuk melihat detail sertifikat, klik Details di kolom Operation. Untuk memodifikasi konten sertifikat, klik Edit.

(Opsional) Lihat log peringatan sertifikat.

Untuk instance ASM versi lebih lama dari 1.17.2.35

Masuk ke Konsol ASM. Di panel navigasi sebelah kiri, pilih .

Di halaman Mesh Management, klik nama instance ASM. Di panel navigasi sebelah kiri, pilih .

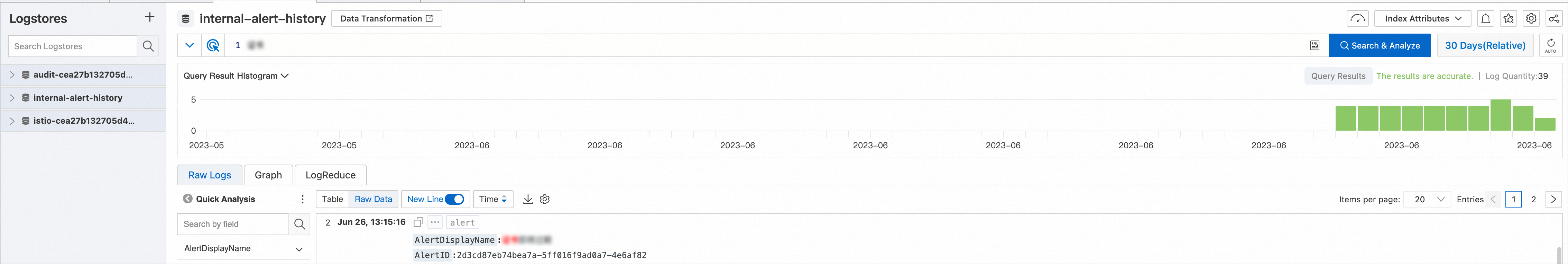

Klik View log di sebelah kanan Control-plane log collection. Di bagian Logstore di sebelah kiri, klik internal-alert-history. Di halaman internal-alert-history, cari certificate dan lihat log peringatan.

Untuk instance ASM versi 1.17.2.35 atau yang lebih baru

Masuk ke Konsol ASM. Di panel navigasi sebelah kiri, pilih .

Di halaman Mesh Management, klik nama instance ASM. Di panel navigasi sebelah kiri, pilih .

Di halaman Log Center, klik tab Control-Plane Logs, masukkan Certificate di bidang pencarian, lalu klik Query&Analyze untuk melihat log peringatan sertifikat.

CatatanSistem memeriksa peringatan kedaluwarsa sertifikat setiap 6 jam. Jika tidak ada log peringatan yang ditemukan, periksa log peringatan setelah 6 jam.

Gunakan sertifikat yang ditampilkan di halaman Manajemen Sertifikat.

Setelah membuat sertifikat di halaman Certificate Management, Anda dapat menggunakan sertifikat tersebut dalam skenario berikut:

Jika ingin mengonfigurasi sertifikat Transport Layer Security (TLS) saat membuat atau memodifikasi gateway Istio menggunakan template YAML, masukkan nama sertifikat yang ditampilkan di halaman Manajemen Sertifikat di bidang

credentialName. Untuk informasi lebih lanjut, lihat Kelola Gateway Istio.Saat membuat gateway Istio di antarmuka pengguna grafis (GUI) yang disediakan oleh ASM, Anda dapat langsung memilih sertifikat yang ditampilkan di halaman Manajemen Sertifikat. Untuk informasi lebih lanjut, lihat Kelola Gateway Istio.

Jika menetapkan protokol ke TLS saat membuat domain di halaman Gambaran Umum Gateway > Domain/Certificate, Anda dapat memilih sertifikat yang ditampilkan di halaman Manajemen Sertifikat untuk parameter kredensial. Untuk informasi lebih lanjut, lihat Mengikat Sertifikat ke Nama Domain.

Langkah 4: Migrasikan sertifikat

Untuk instance ASM versi 1.17 atau yang lebih baru, Anda dapat mengelola sertifikat di halaman Manajemen Sertifikat. Untuk pergi ke halaman ini, pilih ASM Gateways > Certificate Management. Jika telah membuat sertifikat di halaman Gambaran Umum Gateway > Domain/Certificate, migrasikan sertifikat ke halaman Certificate Management.

Di halaman Certificate Management, buat sertifikat dengan nama yang sama dengan sertifikat yang telah dibuat di halaman Domain/Sertifikat, dan salin konten sertifikat di halaman Domain/Sertifikat ke sertifikat yang sedang dibuat di halaman Manajemen Sertifikat. Dengan cara ini, sertifikat di halaman Domain/Sertifikat dimigrasikan ke halaman Certificate Management.