ACK menyediakan kepatuhan MLPS 2.0 Level 3 berdasarkan Alibaba Cloud Linux. Anda dapat mengaktifkan penguatan keamanan MLPS 2.0 untuk kelompok node dan mengonfigurasi kebijakan pemeriksaan baseline. ACK secara otomatis mengonfigurasi item penguatan keamanan untuk kluster serta melakukan pemeriksaan baseline kepatuhan perlindungan terklasifikasi guna memastikan sistem operasi memenuhi persyaratan perlindungan terklasifikasi.

Persyaratan kepatuhan perlindungan terklasifikasi

ACK menyediakan kepatuhan MLPS 2.0 Level 3 untuk Alibaba Cloud Linux guna memenuhi persyaratan perlindungan terklasifikasi di Tiongkok. Anda dapat menggunakan konfigurasi penguatan keamanan MLPS berikut untuk memastikan kluster ACK Anda mematuhi baseline yang ditentukan:

Standar GB/T 22239-2019 Teknologi Keamanan Informasi – Garis Dasar untuk Perlindungan Tingkat Keamanan Siber menetapkan persyaratan perlindungan terklasifikasi untuk sistem operasi. Untuk memenuhi persyaratan tersebut, ACK menyediakan edisi MLPS 2.0 Level 3 untuk Alibaba Cloud Linux. Anda dapat mengaktifkan fitur penguatan keamanan MLPS 2.0 untuk memenuhi persyaratan kepatuhan perlindungan terklasifikasi berikut.

Otentikasi identitas

Kontrol akses

Audit keamanan

Pencegahan intrusi

Pencegahan malware

Aturan pemeriksaan untuk citra Alibaba Cloud Linux MLPS 2.0 Level 3

Citra Alibaba Cloud Linux MLPS 2.0 Level 3 telah diperkuat untuk kepatuhan perlindungan terklasifikasi sesuai dengan standar GB/T 22239-2019 Teknologi Keamanan Informasi – Garis Dasar untuk Perlindungan Tingkat Keamanan Siber. Citra tersebut memenuhi item pemeriksaan yang dirinci dalam tabel berikut.

Periksa tipe item | Periksa nama item | Konten pemeriksaan |

Otentikasi identitas | Identitas pengguna yang masuk harus diautentikasi dan unik. Informasi autentikasi harus memenuhi persyaratan kompleksitas dan diubah secara berkala. |

|

Langkah-langkah yang diperlukan harus diambil untuk mencegah informasi autentikasi dicegat selama transmisi jaringan saat server dikelola dari jarak jauh. |

| |

Fitur penanganan kegagalan masuk harus diimplementasikan. Langkah-langkah seperti penghentian sesi, batasan jumlah percobaan masuk yang gagal, dan logout otomatis saat koneksi timeout harus dikonfigurasi dan diaktifkan. | Periksa apakah kebijakan penguncian akibat kegagalan masuk telah dikonfigurasi, timeout sesi idle telah ditetapkan, dan klien dikonfigurasi untuk memutus koneksi setelah timeout masuk. | |

Kontrol akses | Tetapkan akun dan izin kepada pengguna yang masuk. |

|

Ubah nama atau hapus akun default dan ubah token keamanan default-nya. |

| |

Granularitas kontrol akses harus berada pada tingkat pengguna atau proses untuk entitas dan pada tingkat file atau tabel database untuk objek. | Periksa apakah izin file penting, seperti file konfigurasi kontrol akses dan izin pengguna, memiliki granularitas tingkat pengguna. | |

Segera hapus atau nonaktifkan akun yang berlebihan atau kedaluwarsa. Hindari penggunaan akun bersama. |

| |

Berikan pengguna administratif hak istimewa minimal yang diperlukan dan gunakan pemisahan izin. |

| |

Entitas yang berwenang harus mengonfigurasi kebijakan kontrol akses, yang menentukan aturan akses entitas ke objek. |

| |

Audit keamanan | Catatan audit harus dilindungi. Catatan tersebut harus dicadangkan secara berkala untuk mencegah penghapusan, modifikasi, atau penimpaan yang tidak disengaja. | Periksa ukuran file `auditd`, konfigurasi pemisahan log, atau pencadangan ke server log. Jika perbaikan otomatis gagal, Anda harus terlebih dahulu memperbaiki item pemeriksaan untuk mengaktifkan fitur audit keamanan. |

Catatan audit harus mencakup tanggal dan waktu event, pengguna, jenis event, hasil event (berhasil atau gagal), dan informasi terkait audit lainnya. | Item ini terpenuhi jika item pemeriksaan untuk mengaktifkan fitur audit keamanan terpenuhi. | |

Fitur audit keamanan harus diaktifkan. Audit harus mencakup setiap pengguna dan mencatat perilaku pengguna penting serta event keamanan. |

| |

Proses audit harus dilindungi dari gangguan yang tidak disengaja. | `auditd` adalah proses daemon untuk proses `audit`, dan `syslogd` adalah proses daemon untuk proses `syslog`. Periksa apakah proses sistem ini sedang berjalan. | |

Pencegahan intrusi | Kerentanan yang diketahui harus dideteksi. Setelah pengujian dan evaluasi menyeluruh, kerentanan tersebut harus segera dipatch. | Fitur deteksi dan perbaikan kerentanan Pusat Keamanan dapat memenuhi persyaratan ini. Jika Anda menggunakan metode lain, Anda dapat memberikan bukti dan mengabaikan item ini. |

Ikuti prinsip instalasi minimal dengan hanya menginstal komponen dan aplikasi yang diperlukan. |

| |

Matikan layanan sistem, share default, dan port yang rentan yang tidak diperlukan. |

| |

Intrusi pada node penting harus dideteksi, dan peringatan harus diberikan untuk event intrusi kritis. | Fitur pendeteksian intrusi dan peringatan Pusat Keamanan dapat memenuhi persyaratan ini. Jika Anda memiliki metode deteksi dan peringatan lain, Anda dapat memberikan bukti dan mengabaikan item ini. | |

Batasi terminal manajemen yang dikelola melalui jaringan dengan menetapkan jenis koneksi atau rentang alamat. |

| |

Perlindungan malware |

| Periksa apakah Pusat Keamanan telah diinstal dan digunakan. Jika Anda telah menginstal perangkat lunak anti-malware lain, Anda dapat memberikan bukti dan mengabaikan item ini. |

Gunakan Alibaba Cloud Linux MLPS 2.0 Level 3

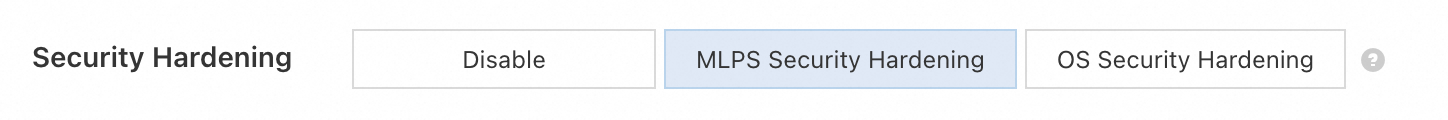

Saat Anda membuat kluster ACK, Anda dapat mengaktifkan MLPS 2.0 Security Hardening. ACK secara otomatis mengonfigurasi item penguatan keamanan untuk kluster guna memenuhi persyaratan perlindungan terklasifikasi untuk sistem operasi yang ditentukan dalam standar GB/T 22239-2019 Teknologi Keamanan Informasi – Garis Dasar untuk Perlindungan Tingkat Keamanan Siber.

Untuk memenuhi persyaratan standar MLPS 2.0 Level 3, ACK membuat tiga pengguna biasa secara default di Alibaba Cloud Linux yang diperkuat: `ack_admin`, `ack_audit`, dan `ack_security`.

Untuk mematuhi persyaratan standar MLPS 2.0 Level 3, Alibaba Cloud Linux yang diperkuat MLPS 2.0 melarang masuk sebagai pengguna root melalui SSH. Anda dapat menggunakan Konsol ECS untuk menghubungkan ke instans menggunakan VNC dan membuat pengguna biasa yang dapat masuk melalui SSH.

Konfigurasikan kebijakan pemeriksaan baseline untuk citra Alibaba Cloud Linux MLPS 2.0 Level 3

Alibaba Cloud menyediakan standar pemeriksaan baseline kepatuhan perlindungan terklasifikasi dan pemindai untuk citra Alibaba Cloud Linux 2 dan Alibaba Cloud Linux 3 MLPS 2.0 Level 3. Topik ini menggunakan Alibaba Cloud Linux 3 sebagai contoh dan menjelaskan cara mengonfigurasi kebijakan pemeriksaan baseline kepatuhan perlindungan terklasifikasi untuk melakukan pemeriksaan baseline kepatuhan perlindungan terklasifikasi pada Instance ECS.

Prasyarat

Anda harus telah membeli edisi Pusat Keamanan yang mendukung pemeriksaan baseline. Untuk informasi selengkapnya, lihat Beli Pusat Keamanan. Edisi Pusat Keamanan yang berbeda memberikan tingkat dukungan yang berbeda untuk pemeriksaan baseline. Untuk informasi selengkapnya, lihat Fitur.

Prosedur

Masuk ke Konsol Pusat Keamanan.

Pada halaman , klik Policy Management.

Pada panel Policy Management, klik tab Baseline Scan Policies untuk mengonfigurasi kebijakan pemeriksaan baseline untuk kepatuhan perlindungan terklasifikasi sesuai kebutuhan.

Tetapkan tingkat cakupan pemindaian baseline.

Anda dapat memilih satu atau beberapa level: High, Medium, dan Low. Konfigurasi ini berlaku untuk semua kebijakan pemindaian.

Klik Add Standard Policy. Pada panel Baseline Check Policy, lengkapi konfigurasi dan klik OK. Daftar berikut hanya menjelaskan item konfigurasi utama. Untuk informasi selengkapnya, lihat Pemeriksaan risiko baseline.

Policy Name: Masukkan nama untuk kebijakan, misalnya

Pemeriksaan Kepatuhan Perlindungan Terklasifikasi Alibaba Cloud Linux 3. Pilih Scan Cycle dan Start Time.Baseline Name: Cari dan pilih

MLPS Level 3 - Alibaba Cloud Linux 3 Compliance Baseline.Scan Mode: Pilih mode pemindaian untuk server. Opsi yang tersedia:

Group: Memindai server berdasarkan kelompok aset. Anda hanya dapat memilih semua server dalam satu atau beberapa kelompok.

ECS: Memindai server berdasarkan Instance ECS. Anda dapat memilih beberapa atau semua server dari kelompok yang berbeda.

Applicable Servers: Pilih kelompok aset tempat Anda ingin menerapkan kebijakan. Server yang baru dibeli akan ditambahkan ke kelompok Ungrouped secara default. Untuk menerapkan kebijakan ini ke aset baru, pilih Ungrouped.

Setelah mengonfigurasi kebijakan pemindaian, Anda juga dapat mengklik Edit atau Delete di kolom Actions kebijakan untuk memodifikasi atau menghapusnya sesuai kebutuhan.

CatatanKebijakan yang dihapus tidak dapat dipulihkan. Anda tidak dapat menghapus kebijakan default atau memodifikasi item pemeriksaan baseline-nya. Anda hanya dapat memodifikasi waktu mulai dan server tempat kebijakan default diterapkan.

Jalankan kebijakan pemeriksaan baseline.

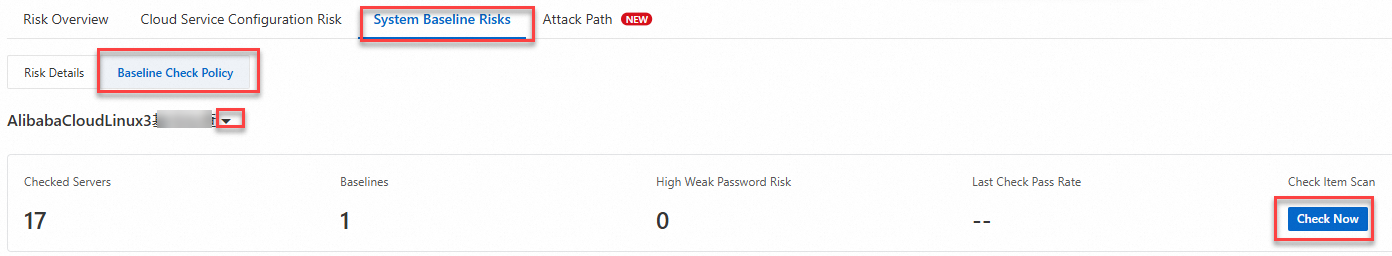

Pada halaman , klik tab System Baseline Risks. Pada tab Baseline Check Policies, klik ikon

untuk memperluas daftar kebijakan. Pilih kebijakan pemeriksaan baseline kepatuhan perlindungan terklasifikasi yang telah dikonfigurasi, lalu klik Scan Now di bagian Check Item Scan di sebelah kanan.

untuk memperluas daftar kebijakan. Pilih kebijakan pemeriksaan baseline kepatuhan perlindungan terklasifikasi yang telah dikonfigurasi, lalu klik Scan Now di bagian Check Item Scan di sebelah kanan.

Setelah menjalankan kebijakan pemindaian, tombol Scan Now tidak tersedia hingga pemindaian selesai. Setelah pemeriksaan baseline selesai, buka tab untuk melihat item pemeriksaan yang gagal beserta detailnya. Segera perbaiki item risiko tersebut. Untuk informasi selengkapnya, lihat Lihat dan tangani item risiko baseline.