많은 엔터프라이즈 고객들은 클라우드와 온프레미스의 네트워크를 연결하기를 희망합니다. 고객의 오피스 네트워크에서 클라우드 환경으로 접속을 하거나, 데이터센터의 리소스를 클라우드 환경의 리소스와 연결하여 VPC간 통신이 가능한 네트워크 환경을 구축하기 위한 목적입니다. 이러한 환경을 구축할 때 보안에 관련된 요구사항이 있을 경우, 공중망을 사용할 경우에는 VPN을 이용하여 라인을 구축하거나, 별도의 전용선을 사용하여 구축하기도 합니다.

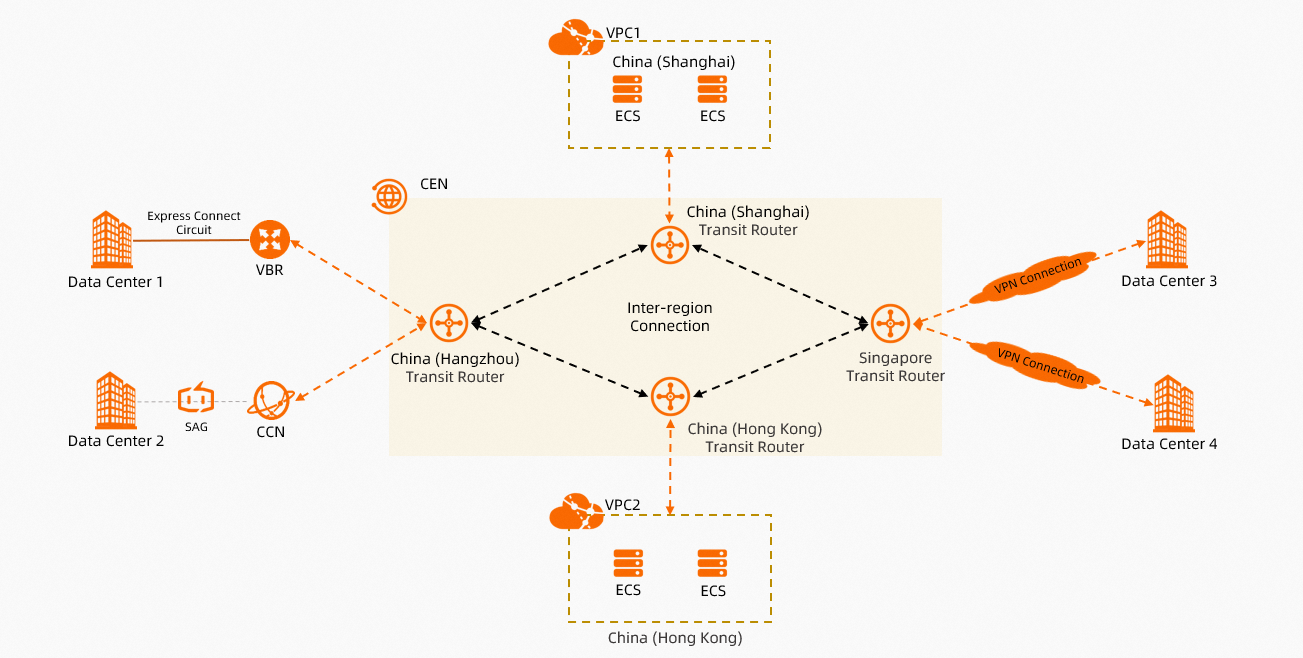

알리바바 클라우드에서는 해당 요구사항을 충족하고자 IPSec-VPN 서비스를 제공하고 있으며, 크로스 리전 간의 네트워크 가속을 지원하고자 전세계 리전에 사전 구축하여 놓은 Cloud Enterprise Network 전용선 서비스를 제공하고 있습니다.

본 블로그에서는 IPSec-VPN 커넥션을 CEN으로 연결하는 방법에 대해서 안내를 드리고자 합니다.

고객 데이터센터의 VPN 장비에서 알리바바 클라우드와 IPSec-VPN 커넥션을 구성할 때 다음 두 가지 옵션을 선택할 수 있습니다.

● VPN Gateway : 알리바바 클라우드의 VPN Gateway를 데이터센터의 Region에 배포하는 방식입니다. 데이터센터의 네트워크에서 알리바바 클라우드의 VPN Gateway로 접속한 후, VPN Gateway에 연결된 VPC에 배포된 리소스와 IPSec 통신을 하게 됩니다.

● Transit Router : CEN instance 위에 생성한 Transit Router와 IPSec-VPN 커넥션을 맺는 방식입니다. 별도의 VPC와 VPN Gateway를 생성할 필요없이 Transit Router를 이용하여 IPSec-VPN 커넥션을 생성할 수 있습니다.

| 항목 | VPN Gateway | Transit Router |

|---|---|---|

| 연결리소스 | VPN Gateway 생성한 후 IPSec 커넥션 연결 | Transit Router 생성 후 IPSec 커넥션 연결 |

| 지원 암호화 알고리즘 | 국제표준 암호화 | 국제표준 암호화 |

| 터널 모드 | 듀얼터널 / 싱글터널 | 싱글터널 |

| 최대 밴드위스 | 1000Mbit/s | 1Gbit/s |

| 지원 네트워크 타입 | Public(인터넷), Private(Express Connect) | Public(인터넷), Private(Express Connect) |

| 고가용성 | Active / Standby | Equal-cost multi-path (ECMP) 라우팅 |

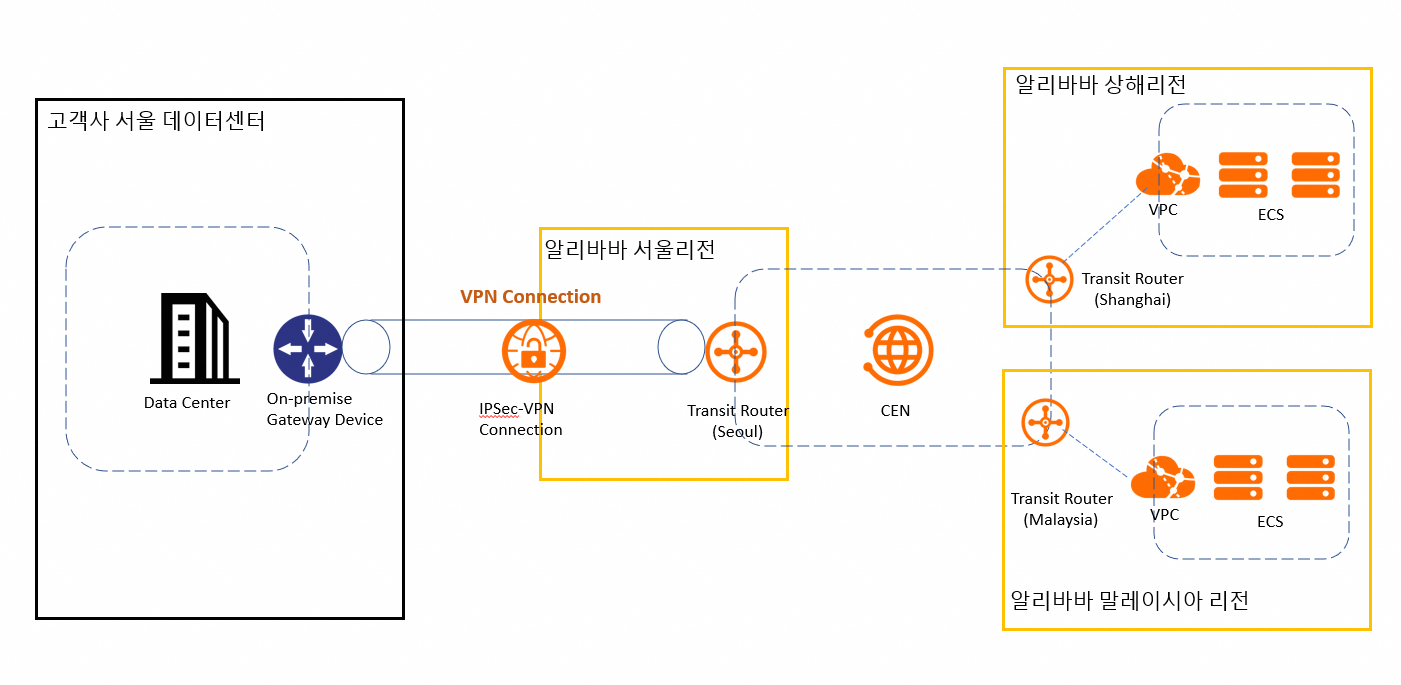

Transit Router를 활용한 Cross Region IPSec-VPN 구축 예시 구성은 다음과 같습니다.

● Note : 고객의 데이터센터 환경을 알리바바클라우드 서울리전의 리소스로 대체 구성합니다.

(사용자 테스트 환경에 따라서 AWS, Azure 등 환경으로 하셔도 무방합니다)

| 항목 | 서울 리전 (서울 온프렘 VPC) |

서울 리전 (서울 Transit Router) |

상해 리전 (상해 Transit Router , VPC) |

|---|---|---|---|

| VPC | 172.29.0.0/24 | 생성 불필요 | 192.168.0.0/24 |

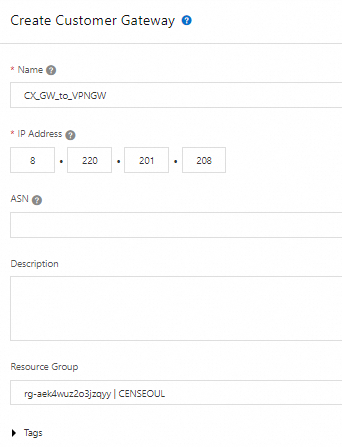

| VPN Gateway | 8.220.201.208 | Transit Router 대체 | N/A |

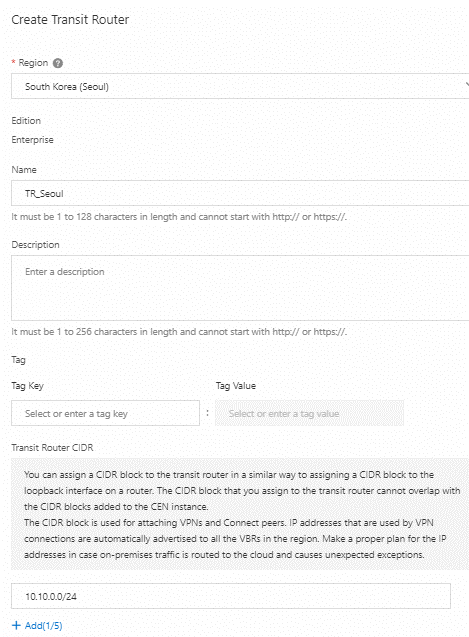

| Transit Router | N/A | 10.10.0.0/24 | 10.10.1.0/24 |

1. VPC 생성 : 172.29.0.0/24

2. VM 생성

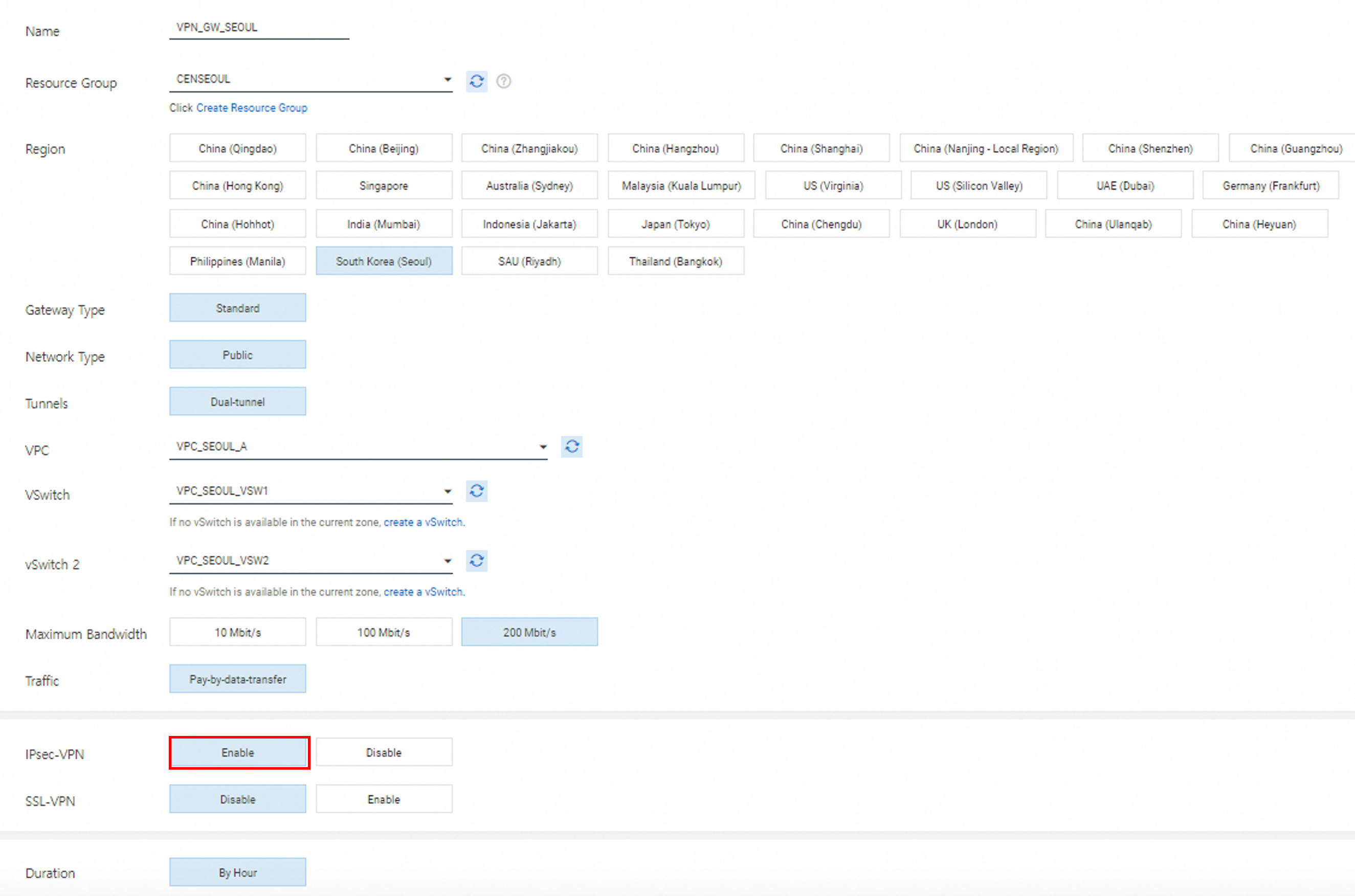

3. VPC Console - VPN Gateway 생성

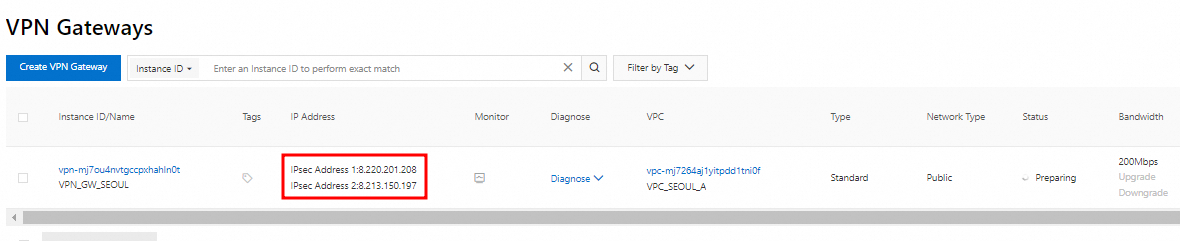

4. VPN Gateway 확인

VPN Gateway의 IPSec Address 확인 : 해당 주소는 온프레미스의 Customer Gateway IP로 사용 예정

5. Customer Gateway 생성 (온프레미스)

1. CEN 콘솔 - CEN Instance 생성

2. Transit Router 생성 : CIDR 입력

3. Transit Router IPSec-VPN Connection 생성

• TR_Seoul에서 Create Connection

• Network Type : VPN

• Region : Seoul

• Individual Resource : Create Resource

• Gateway Type : Public

• Customer Gateway : CX_GW_to_VPNGW

• Routing Mode : Destination Routing

• Apply Immediately : Yes

• Pre-shared Key : 임의 스트링 입력 (i.e 0c14vrp7lqnhfmna)

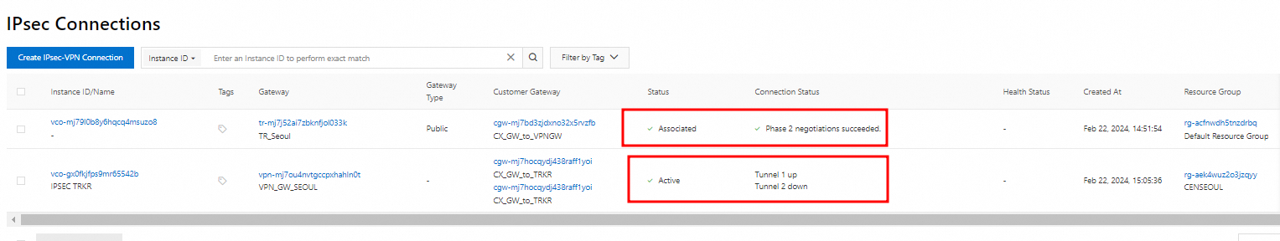

4. Transit Router IPSec VPN Connection 확인

• VPC 콘솔 - IPSec Connection : Instance ID 확인

• Gateway IP Address 확인 : IPSec Connection이 연결될 Transit Router의 Gateway IP 입니다. (별도 VPN Gateway 생성 불필요)

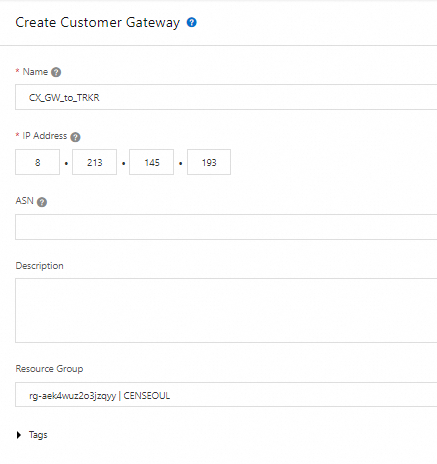

5. Customer Gateway 생성 ( Transit Router )

• Transit Router의 Gateway IP를 입력하여 생성

6. IPSec VPN Connection 생성 (온프레미스 VPN Gateway에서)

• Transit Router(서울) 방향으로 연결할 IPSec 커넥션 생성

• VPC Console - Region : 서울

• IPSec Connection : Create new connection

• Associate Resource : VPN Gateway

• VPN Gateway : VPN_GW_Seoul

• Routing Mode : Destination Routing

• Apply Immediately : Yes

• Tunnel : Customer Gateway : CX_GW_to_TRKR

• Pre-shared Key : 임의 스트링 입력 (i.e 0c14vrp7lqnhfmna)

7. 양방향 IPSec 커넥션 Negotiation 확인

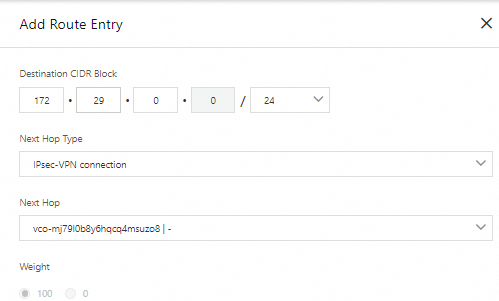

8. Route Entry 추가 (Transit Router)

• Transit Router IPSec connection Instance ID 클릭

• Destination-based Route Table : Add Route Entry

• CIDR Block : 172.29.0.0./24 (서울 온프레미스 VPC)

• Next hop : IPSec connection (서울 온프레미스 방향 IPSec Connection)

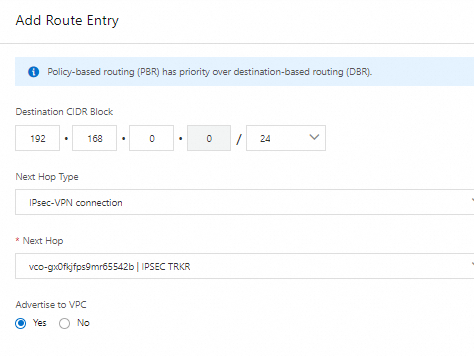

9. Route Entry 추가 (VPN Gateway)

• VPN Gateway ID 클릭

• Destination-based Route Table : Add Route Entry

• CIDR Block : 192.168.0.0./24 (상해 VPC)

• Next hop : IPSec connection (서울 Transit Router 방향 IPSec Connection)

1. VPC 생성 : 192.168.0.0/24

2. VM 생성

3. Transit Router Intra Region Connection 생성

• Transit Router(상해) : Create Connection

• Network Type : VPC

• Region : Shanghai

• Network Instance : VPC_Shanghai

4. Transit Router Inter Region Connection 생성

• Transit Router(서울) : Create Connection

• Network Type : Inter-region connection

• Region : Seoul

• Peer region : Shanghai

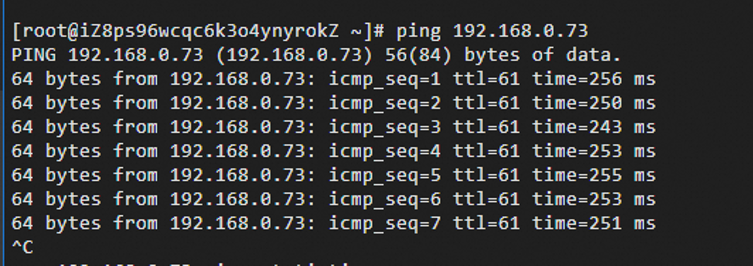

• 서울 VM에 로그인

• 서울 VM에서 상해 VM의 Private IP Address 로 Ping 수행

• https://www.alibabacloud.com/help/en/cen/product-overview/what-is-cen

• https://www.softbank.jp/biz/blog/cloud-technology/articles/202209/cen-vpn/

• https://www.softbank.jp/biz/blog/cloud-technology/articles/202303/alibaba-azure-cen-vwan-ipsec/

Establishing IPSec-VPN Connections from On-Premise to Cloud Enterprise Network (CEN)

JJ Lim - December 31, 2021

JJ Lim - December 3, 2021

Regional Content Hub - April 15, 2024

Regional Content Hub - December 10, 2025

James Lee - October 11, 2023

JJ Lim - November 1, 2021

CEN

CEN

A global network for rapidly building a distributed business system and hybrid cloud to help users create a network with enterprise level-scalability and the communication capabilities of a cloud network

Learn More Networking Overview

Networking Overview

Connect your business globally with our stable network anytime anywhere.

Learn More VPN Gateway

VPN Gateway

VPN Gateway is an Internet-based service that establishes a connection between a VPC and your on-premise data center.

Learn More Edge Network Acceleration

Edge Network Acceleration

Establish high-speed dedicated networks for enterprises quickly

Learn MoreMore Posts by James Lee