本文介绍使用IPsec-VPN连接实现多网段互通时的配置建议,且汇总多网段互通过程的常见问题。

多网段配置建议

IPsec连接及其对端网关设备建议使用IKEv2版本。

说明如果对端网关设备不支持IKEv2版本,则IPsec连接及其对端网关设备可以使用IKEv1版本。在IPsec连接使用IKEv1版本的场景下,一个IPsec连接仅支持配置一个本地端网段和一个对端网段,您可以参考多网段配置方案推荐进行配置,以实现多网段互通。

如果IPsec连接的对端使用的是思科、华三等传统厂商的设备,则配置建议如下:

由于阿里云IPsec连接侧IKE配置阶段以及IPsec配置阶段的加密算法、认证算法、DH分组均仅支持指定一个值,因此您在对端网关设备上添加VPN配置时,IKE配置阶段以及IPsec配置阶段的加密算法、认证算法、DH分组(PFS)也都只能指定一个值,且需和IPsec连接侧相同。

如果IPsec连接开启了DPD功能,则对端网关设备需使用标准的DPD功能。

IPsec连接和对端网关设备配置的SA(Security Association)生存周期需相同。

如果对端网关设备支持配置指定基于流量的SA生存周期,则需要将对端网关设备基于流量的SA生存周期配置为最大值,部分厂商可配置0字节作为最大值。

多网段配置方案推荐

本地数据中心和VPC(Virtual Private Cloud)通过IPsec-VPN连接实现多网段互通时,推荐使用以下配置方案。

方案 | 适用的IKE版本 | 方案说明 | 方案优势或限制 | 配置示例 |

方案一(推荐) |

| 本地数据中心和VPC之间建议使用一个IPsec-VPN连接进行连接,IPsec连接使用目的路由的路由模式,IPsec连接对端的网关设备配置源网段为 | 方案优势:

| |

方案二(次选) |

| 本地数据中心和VPC之间建议使用一个IPsec-VPN连接进行连接,将本地数据中心侧和VPC侧待互通的网段分别聚合为1个网段,然后为IPsec连接和对端网关设备配置聚合网段。 | 方案限制: 后续如果有新增或删除的网段,您可能需要重新指定聚合网段,然后重新为IPsec连接及其对端网关设备进行配置,此操作会导致IPsec-VPN连接重新协商,造成短暂的流量中断。 | |

方案三 |

| 在本地数据中心和VPC之间创建多个IPsec-VPN连接,每个网段使用一个IPsec-VPN连接互通,同时多个IPsec连接需满足以下条件:

说明 如果一个VPN网关实例下存在多个IPsec连接,多个IPsec连接关联相同的用户网关,且多个IPsec连接的IKE版本相同,则这些IPsec连接就会共享一阶段。 在共享一阶段场景下,所有IPsec连接的预共享密钥以及IKE配置阶段的所有参数配置(包含版本、协商模式、加密算法、认证算法、DH分组、SA生存周期(秒))需相同,以确保在IPsec协议协商时可以共享任意一个IPsec连接IKE配置阶段的配置。 | 方案限制: 后续如果需要修改互通的网段,您需要修改IPsec连接和对端网关设备的配置,此操作会导致IPsec-VPN连接重新协商,造成短暂的流量中断。 |

多网段配置方案示例

方案一配置示例

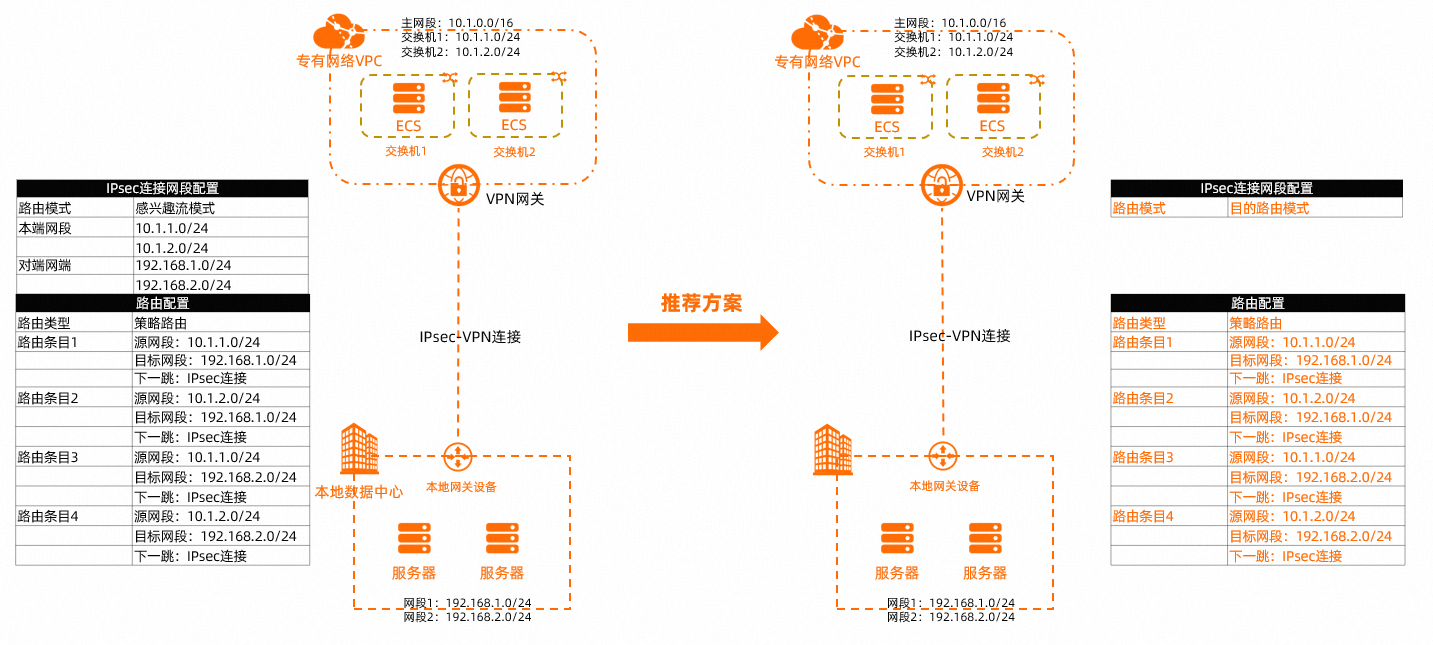

以下图场景为例。VPC下的多个网段(10.1.1.0/24和10.1.2.0/24)需要和本地数据中心下的多个网段(192.168.1.0/24和192.168.2.0/24)互通。推荐配置如下:

在阿里云侧配置IPsec连接时,IPsec连接的路由模式使用目的路由模式。具体操作,请参见创建IPsec连接。

在VPN网关实例下添加路由配置时,推荐使用策略路由,并添加相关路由配置。具体操作,请参见配置策略路由。

在本地网关设备上添加源网段为0.0.0.0/0、目的网段为0.0.0.0/0的感兴趣流。具体命令,请咨询本地网关设备所属厂商。

方案二配置示例

示例1

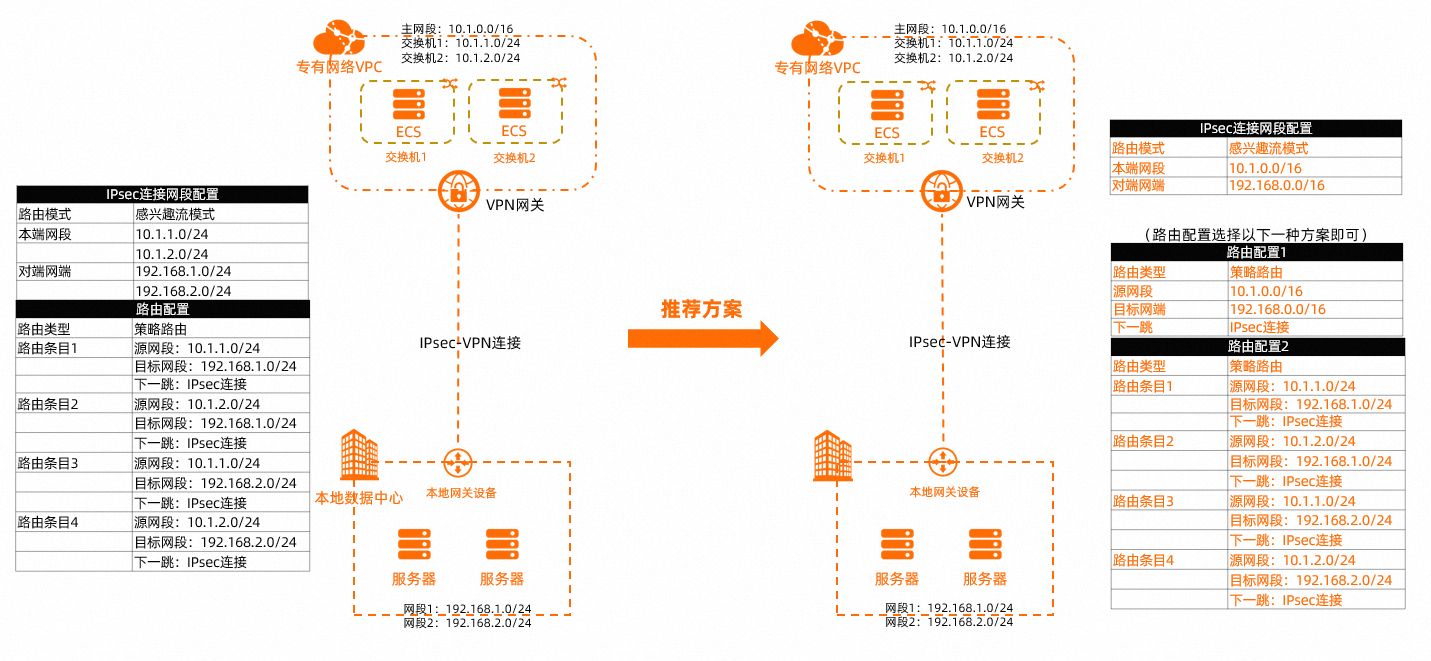

以下图场景为例。VPC下的多个网段(10.1.1.0/24和10.1.2.0/24)需要和本地数据中心下的多个网段(192.168.1.0/24和192.168.2.0/24)互通。推荐配置如下:

在阿里云侧配置IPsec连接时,IPsec连接的路由模式使用感兴趣流模式,IPsec连接本端网段配置为VPC下的聚合网段10.1.0.0/16,对端网段配置为本地数据中心下的聚合网段192.168.0.0/16。具体操作,请参见创建IPsec连接。

IPsec连接的路由模式为感兴趣流模式时,系统会自动在VPN网关实例的策略路由表下添加源网段为IPsec连接本端网段,目标网段为IPsec连接对端网段的策略路由,下一跳指向IPsec连接。默认状态下该策略路由未被发布至VPC中。

如果您选择使用默认的策略路由,需要把该策略路由发布至VPC中。如果您需要自定义策略路由,请删除系统自动添加的策略路由,然后根据需要重新配置。相关操作,请参见配置策略路由。

示例2

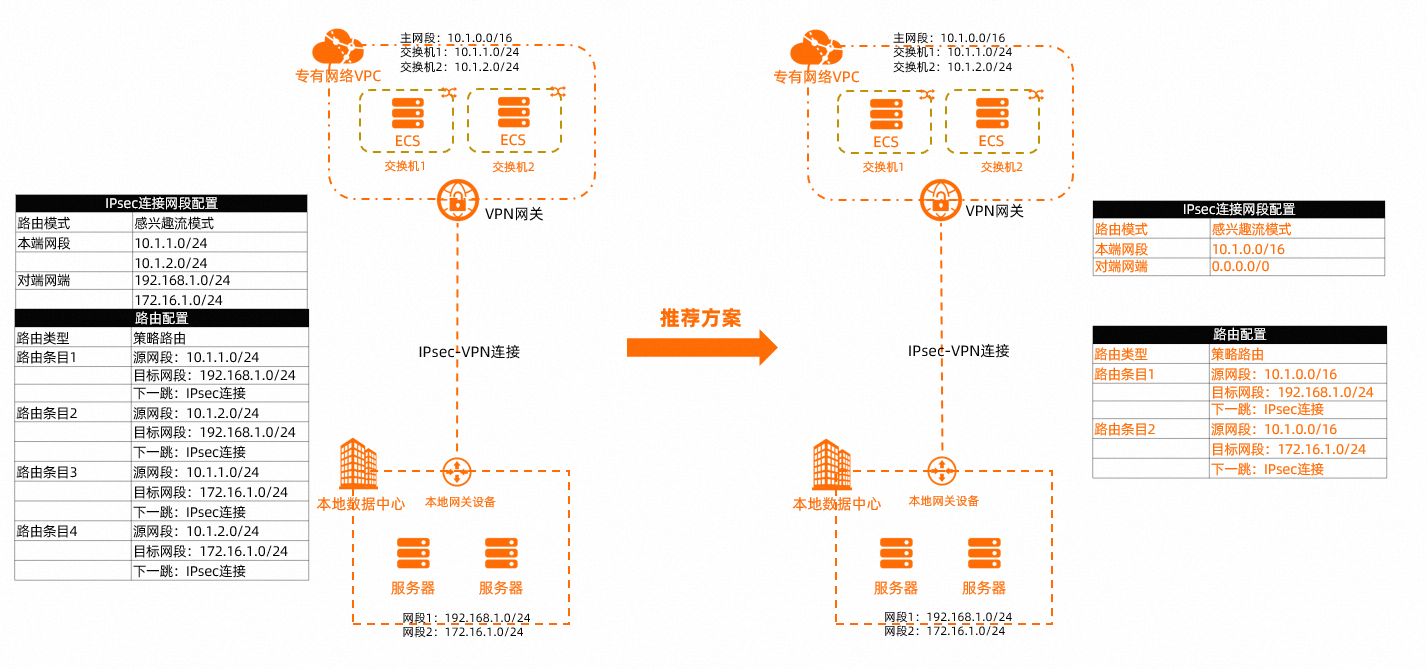

以下图场景为例。VPC下的多个网段(10.1.1.0/24和10.1.2.0/24)需要和本地数据中心下的多个网段(192.168.1.0/24和172.16.1.0/24)互通。推荐配置如下:

在阿里云侧配置IPsec连接时,IPsec连接的路由模式使用感兴趣流模式,IPsec连接本端网段配置为VPC下的聚合网段10.1.0.0/16,对端网段配置为0.0.0.0/0。具体操作,请参见创建IPsec连接。

说明本地数据中心的两个网段并不邻近,无法进行有效聚合,此种场景下IPsec连接的对端网段建议填写为0.0.0.0/0。

IPsec连接的路由模式为感兴趣流模式时,系统会自动在VPN网关实例的策略路由表下添加源网段为IPsec连接本端网段,目标网段为IPsec连接对端网段的策略路由,下一跳指向IPsec连接。默认状态下该策略路由未被发布至VPC中。

不建议在策略路由表中配置0.0.0.0/0网段的路由,因此建议您删除系统自动添加的策略路由,然后重新添加更为明细的策略路由。具体操作,请参见配置策略路由。

方案三配置示例

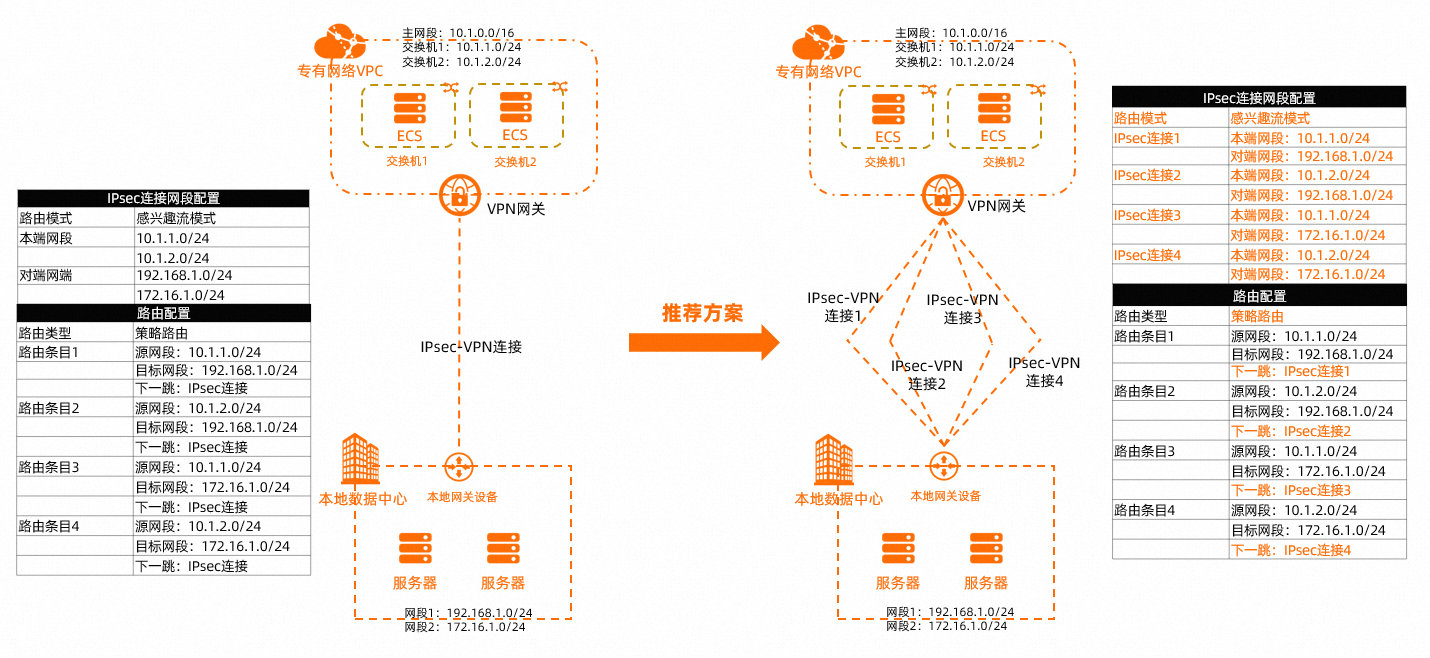

以下图场景为例。VPC下的多个网段(10.1.1.0/24和10.1.2.0/24)需要和本地数据中心下的多个网段(192.168.1.0/24和172.16.1.0/24)互通。推荐配置如下:

在阿里云侧创建多个IPsec连接,IPsec连接的路由模式均使用感兴趣流模式,每个IPsec连接下配置一个本端网段和一个对端网段。具体操作,请参见创建IPsec连接。

IPsec连接的路由模式为感兴趣流模式时,系统会自动在VPN网关实例的策略路由表下添加源网段为IPsec连接本端网段,目标网段为IPsec连接对端网段的策略路由,下一跳指向IPsec连接。默认状态下该策略路由未被发布至VPC中。

您需要将系统自动添加的4个策略路由发布至VPC中。具体操作,请参见配置策略路由。

常见问题

为什么IPsec连接状态为“第二阶段协商成功”,但是多网段场景下部分网段通信正常,部分网段通信不正常?

原因

在使用IPsec-VPN连接实现本地数据中心和VPC互通的场景中,如果VPN网关与思科、华三等传统厂商的设备对接,在IPsec连接使用感兴趣流的路由模式且配置了多网段的情况下,仅一个网段可以互通,其余网段不通。

当前现象是阿里云VPN网关与思科、华三等传统厂商的设备对接时,两端IPsec协议不兼容导致的。在IPsec连接配置多网段的情况下,阿里云VPN网关使用一个SA与对端的网关设备协商,而对端的网关设备在多网段的情况下会使用多个SA与VPN网关协商。

解决方案

请参见多网段配置方案推荐。

本地网关设备不支持IKEv2版本时,如何实现多网段互通?

如果本地网关设备不支持IKEv2版本,则IPsec连接及本地网关设备可以使用IKEv1版本。

在IPsec连接使用IKEv1版本的场景下,一个IPsec连接仅支持配置一个本端网段和一个对端网段,请参见多网段配置方案进行配置,以实现多网段互通。