RAM可以限制用户只能通过指定的IP地址访问企业的云资源,从而增强访问安全性。

应用场景

企业A购买了很多阿里云资源来开展业务,例如:ECS实例、RDS实例、SLB实例和OSS存储空间等。为了确保其业务和数据安全,企业希望用户只能通过指定的IP地址访问阿里云资源,而不是在任意地点都可以访问阿里云资源。

您可以根据需要创建自定义权限策略,然后创建RAM用户并为RAM用户授予对应的权限,从而保证RAM用户只能通过指定的IP地址访问阿里云资源。

操作步骤

本文将提供一个示例,仅允许RAM用户通过192.0.2.0/24和203.0.113.2这两个IP地址访问ECS实例。

使用RAM管理员创建自定义权限策略。

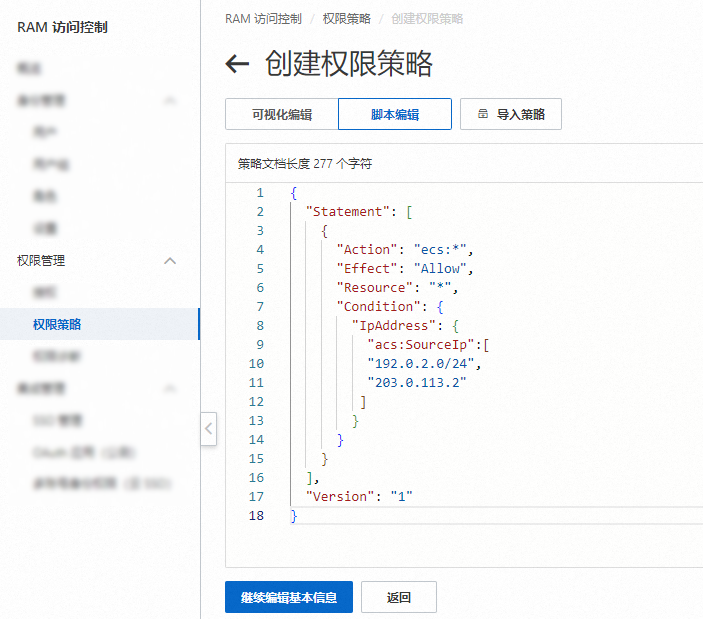

登录RAM控制台,选择,单击创建权限策略,采用可视化编辑模式或脚本编辑模式创建自定义权限策略。具体操作,请参见创建自定义权限策略。

权限策略内容如下:

{ "Statement": [ { "Action": "ecs:*", "Effect": "Allow", "Resource": "*", "Condition": { "IpAddress": { "acs:SourceIp":[ "192.0.2.0/24", "203.0.113.2" ] } } } ], "Version": "1" }说明实际使用时,请将

acs:SourceIp的值修改为您实际环境的真实IP地址。使用RAM管理员创建RAM用户。

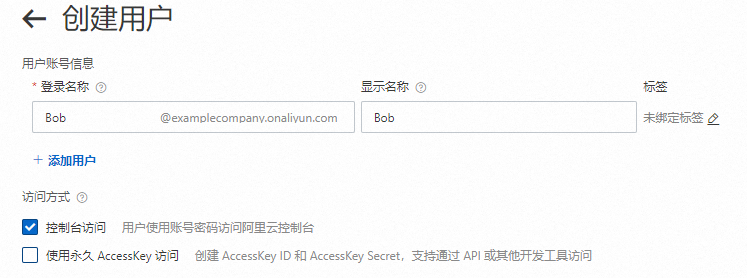

选择,单击创建用户,创建RAM用户。为了账号安全,建议您根据实际用途为RAM用户只选择一种访问方式,将人员用户和应用程序用户分离,避免混用。具体操作,请参见创建RAM用户。

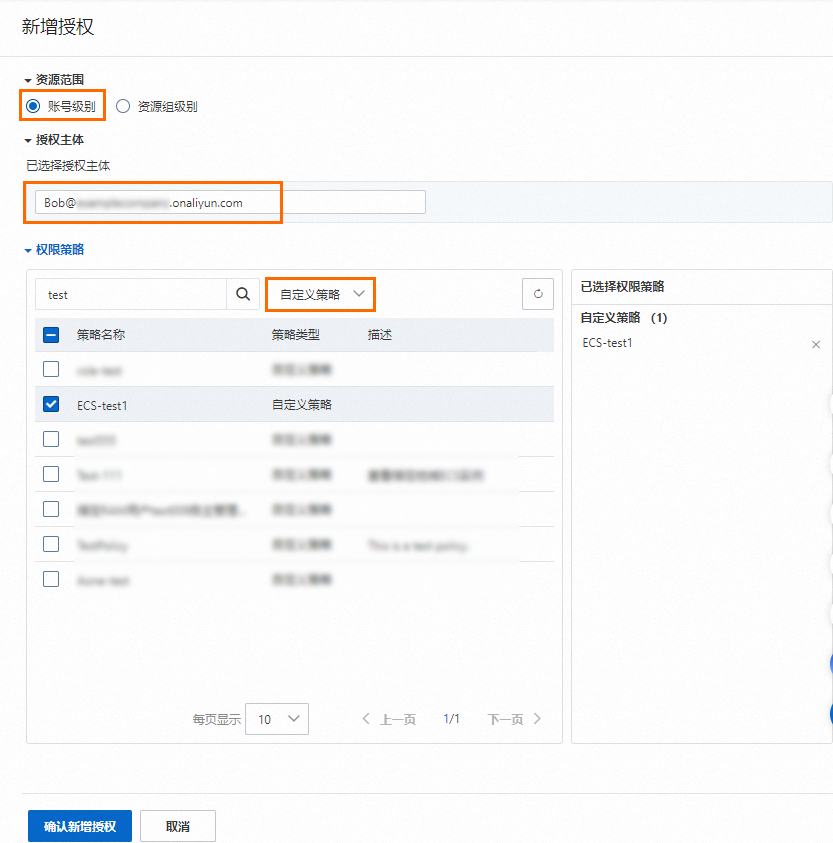

使用RAM管理员为RAM用户授权。

在用户页面,找到目标RAM用户,为RAM用户添加对应的自定义权限策略。具体操作,请参见为RAM用户授权。

使用RAM用户访问ECS实例,验证权限策略是否生效。

如果RAM用户从权限策略中指定的IP地址(

192.0.2.0/24和203.0.113.2)访问ECS实例,可以正常访问;同时,该RAM用户从其他IP地址发起访问,访问均被拒绝。这表示权限策略已经生效。

常见问题

授权后,发现权限策略不生效怎么办?

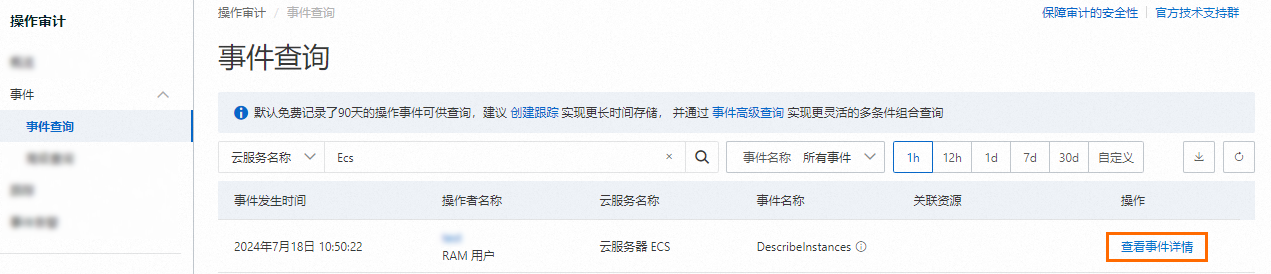

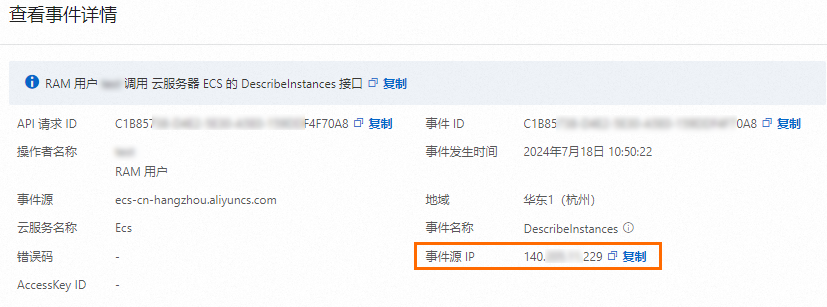

如果您对RAM用户授权后,发现权限策略不生效,那可能是权限策略中设置的IP地址不正确。对于支持操作审计的云服务,您可以在操作审计控制台查看相关的操作事件,在操作事件详情中获取RAM用户发起请求的源IP地址。然后尝试修改权限策略中的IP地址,重新验证权限策略是否生效。

相关文档

除了本文所述的在

Allow策略中,使用IpAddress设置允许访问的IP地址,您还可以在Deny策略中,使用NotIpAddress设置允许访问的IP地址。具体的权限策略示例,请参见通过指定的IP地址访问阿里云。权限策略中的

Effect、Action、Resource、Condition等元素的含义,请参见权限策略基本元素。在操作审计中查看事件的具体操作,请参见快速查询事件。

本教程的Terraform示例支持一键运行完成环境安装,您可以直接运行代码部署。 一键运行。