云防火墙(Cloud Firewall)是您业务上云后的安全防护组件,支持全网流量识别、统一策略管控、入侵检测等核心功能。云防火墙不仅可以防护从互联网到业务的访问流量,同时还能控制业务到互联网的主动外联访问,对业务和业务间的访问进行控制。本文介绍云防火墙的最佳防护策略以及使用流程。

最佳防护策略

功能模块 | 子类 | 默认状态 | 是否要调整 |

防火墙开关 | 互联网边界(双向) | 在配额范围内全开启。 | 不调整,如果配额不够导致没有全开启需要添加配额。 |

VPC边界 | 未创建、未开启。 | 需要手动创建并开启。 | |

NAT边界 | 未创建、未开启。 | 需要手动创建并开启。 | |

IPS | 互联网边界 | 默认拦截-中等模式,根据业务自动选择。 | 不建议调整,默认配置即可。 |

VPC边界 | 无 | 创建VPC边界防火墙时设置IPS的拦截模式,开启VPC边界防火墙时会自动开启。 | |

访问控制 | 互联网边界 | 放行所有流量。 | 根据业务手动配置。 |

VPC边界 | 无 | 开启VPC边界防火墙后,根据业务手动配置。 | |

NAT边界 | 无 | 开启NAT边界防火墙后,根据业务手动配置。 | |

主机边界 | 无 | 可以手动配置。 | |

告警通知 | 告警通知 | 开启但需要配置收件人。 | 需要配置收件人。 |

统一账号管理 | 统一账号管理 | 无 | 需要手动创建。 |

使用流程

前提条件

已购买云防火墙。具体操作,请参见购买云防火墙服务。

步骤一:开启云防火墙保护

云防火墙是互联网边界防火墙、VPC边界防火墙、主机边界防火墙、NAT防火墙的统称。购买云防火墙服务后,如果您未配置任何访问控制策略,或者未开启拦截模式的威胁引擎,云防火墙将无法为您的业务流量提供安全防护。

防火墙类型 | 说明 | 相关文档 |

互联网边界防火墙 | 对公网IP资产间的通信流量统一管控。 | 开启互联网边界防火墙。具体操作,请参见互联网边界防火墙。 |

VPC边界防火墙 | 对云企业网和高速通道连接的网络实例之间的流量统一管控。具体防护的范围,请参见VPC边界防火墙概述。 说明 仅云防火墙企业版和旗舰版支持VPC边界防火墙。 | 开启VPC边界防火墙。具体操作,请参见VPC边界防火墙。 |

主机边界防火墙 | 对ECS实例间的入流量和出流量进行访问控制,限制ECS实例间的未授权访问。 主机边界防火墙的访问控制策略发布后,会自动同步到ECS安全组并生效。无需您单独开启主机边界防火墙。 说明 仅云防火墙企业版和旗舰版支持主机边界防火墙。 | 配置主机边界防火墙的访问控制策略。具体操作,请参见配置主机边界访问控制策略。 |

NAT防火墙 | 对私网IP访问公网的流量进行访问控制和防护。 | 开启NAT防火墙。具体操作,请参见NAT边界防火墙。 |

开启或关闭防火墙后,防火墙状态变更为保护中(表示防火墙的防护已生效)或未受保护(表示防火墙的防护已关闭)。防火墙状态变更需要数秒时间,请耐心等待。

步骤二:配置IPS能力

(可选)配置防护规则

云防火墙内置了威胁检测引擎(IPS),可以对恶意流量入侵活动和常规攻击行为实时告警或拦截,一般针对木马后门等恶意文件、攻击payload请求行为进行检测和防护,并提供精准的威胁检测虚拟补丁,智能阻断入侵风险。其检测的运行原理包括利用威胁情报、入侵检测规则、智能模型算法识别、虚拟补丁的方式多方位进行检测。更多信息,请参见IPS配置。

威胁引擎运行模式分为观察模式(仅告警)、拦截模式(告警且自动阻断攻击payload),针对不同的攻击类型,云防火墙威胁引擎设计了不同的策略。拦截模式的适用场景如下:

拦截模式-宽松:防护粒度较粗,主要覆盖低误报规则,适合对误报要求高的业务场景。

拦截模式-中等:防护粒度较宽松,介于宽松和严格之间,精准度较高,适合日常运维的常规防护场景。

拦截模式-严格:防护粒度精细,覆盖全量规则,相比中等规则组可能误报更高,适合对安全防护漏报要求高的场景。

修改防护配置时,建议您优先开启观察模式,通过试运行一段时间,分析数据误拦截情况后,再开启防护拦截模式功能。

更多入侵防御使用实践,请参见:

查看防护结果

您可以在云防火墙控制台的检测响应> 入侵防御的互联网防护或者VPC防护页签,查看云防火墙对资产的入侵拦截情况,包括拦截流量的源IP、目的IP、阻断应用、阻断来源和阻断事件详情等。更多信息,请参见入侵防御。

步骤三:查看网络流量分析

通过流量分析,您可以实时查看主机发生的主动外联、公网暴露、VPC互访的详细信息,进行流量可视化管理,排查异常流量。

主动外联(出向流量)

您可以通过主动外联活动页面展示云上资产外联域名、外联IP信息,结合情报标签和访问详情及日志,可对出方向访问控制策略进行查漏补缺。具体操作,请参见主动外联。

公网暴露(入向流量)

您也可以查看流量公网暴露的云上开放的服务、端口、公网IP地址和云产品信息,结合开放公网IP信息和推荐的智能策略可加强入方向访问控制策略安全水位。具体操作,请参见公网暴露。

VPC互访(内网流量)

VPC访问活动展示VPC与VPC之间的流量趋势、会话、开发端口等,可查看和排查异常流量,为VPC访问控制策略加固防护。具体操作,请参见VPC互访。

流量分析是配置访问控制策略的基础。建议您在配置访问控制策略前全面了解您资产的流量情况。

步骤四:配置访问控制策略

云防火墙支持对内网访问外网的流量、外网访问内网的流量和内网之间互访的流量进行精准的访问控制,降低资产被入侵的风险。

如果您未配置任何策略,云防火墙默认放行所有流量。关于如何配置云防火墙的访问控制策略,请参见:

访问控制策略最佳实践

除了开放必要的主动外联访问以外,建议您将其他出方向流量全部设置为拒绝。

出方向策略的源地址为私网地址时,请确认已创建NAT防火墙,否则出方向策略不会生效。相关信息,请参见NAT边界防火墙。

边界 | 方向 | 最佳实践 | 相关文档 |

互联网边界 | 出向 | 内网到外网的互联网边界访问控制策略管控云上资产访问互联网出方向的流量,一般建议先配置放行访问互联网的策略,然后再配置拒绝所有云上资产访问互联网服务的策略,可实现放行部分云资产需要访问互联网的流量,拒绝全部云上资产流量出内网的访问控制,将外联风险做到有放有控。 配置互联网边界防火墙策略前,请您确认互联网边界防火墙开关已开启,否则策略将不生效。 您需要先创建一条出方向的访问控制策略,先对可信的内部源IP放行,将优先级设置为最前。然后创建第二条出方向的访问控制策略,拒绝其它所有访问源去访问外部互联网,将优先级设置为最后。若访问源、目的源、端口有多个,可使用地址簿或创建多条访问控制策略。 | |

入向 | 外网到内网的互联网边界访问控制策略管控用户访问云上服务入方向的流量,一般建议先配置放行访问云上服务的策略,然后再配置拒绝所有来源、协议、端口和应用的策略。可实现对可信流量放行,对其他可疑流量或恶意流量进行拒绝的访问控制,将外网风险管理做到有放有控。 配置互联网边界防火墙策略前,请您确认互联网边界防火墙开关已开启,否则策略将不生效。 您需要先创建一条入方向的访问控制策略,先对可信的外部源IP放行,将优先级设置为最前。然后创建第二条入方向的访问控制策略,拒绝其它所有访问源去访问内部网络,将优先级设置为最后。若访问源、目的源、端口有多个,可使用地址簿或创建多条访问控制策略。 | ||

NAT边界 | 出向 | 开启NAT边界防火墙后,NAT边界防火墙会检测所有经过VPC内私网资源(包括同一VPC内的资源和跨VPC的资源)流向该NAT网关的出方向流量。 NAT边界防火墙会根据您配置的访问控制策略、云防火墙内置的威胁情报库等策略,匹配流量的访问源、目的地址、端口、协议、应用、域名等元素,判断当前流量是否满足放行标准,从而限制私网资源到互联网的未授权访问。 | |

VPC边界 | 互访 | 内网到内网的VPC边界访问控制策略管控两个VPC间的通信流量,一般建议先配置放行可信IP访问VPC的策略,然后再配置拒绝其他地址访问VPC的策略。 VPC边界防火墙可用于检测和控制两个VPC间的通信流量,VPC边界防火墙开启后默认放行所有流量。 您需要先创建一条VPC边界防火墙放行策略,先放行可信流量,将优先级设置为最前。然后创建第二条VPC边界防火墙拒绝策略,拒绝其它所有访问源去访问内部网络,将优先级设置为最后。 | |

主机边界 | 出入 | 主机边界防火墙可以对ECS实例间的入流量和出流量进行访问控制,实现更细粒度的ECS实例间的未授权访问。主机边界防火墙的访问控制策略发布后,会自动同步到ECS安全组并生效。 一般建议先配置放行访问云上服务的策略,然后再配置拒绝所有来源、协议、端口和应用的策略。 策略组分为普通策略组和企业策略组,如果您的ECS数量较少,您可以使用普通策略组,即当前的ECS安全组。如果ECS实例较多,建议使用企业策略组,相比原有的普通策略组,企业策略组大幅提升了组内可容纳的实例数量,不再限制组内私网IP数量,规则配置方式更加简洁便于维护,适用于对整体规模和运维效率有较高需求的企业级用户。 |

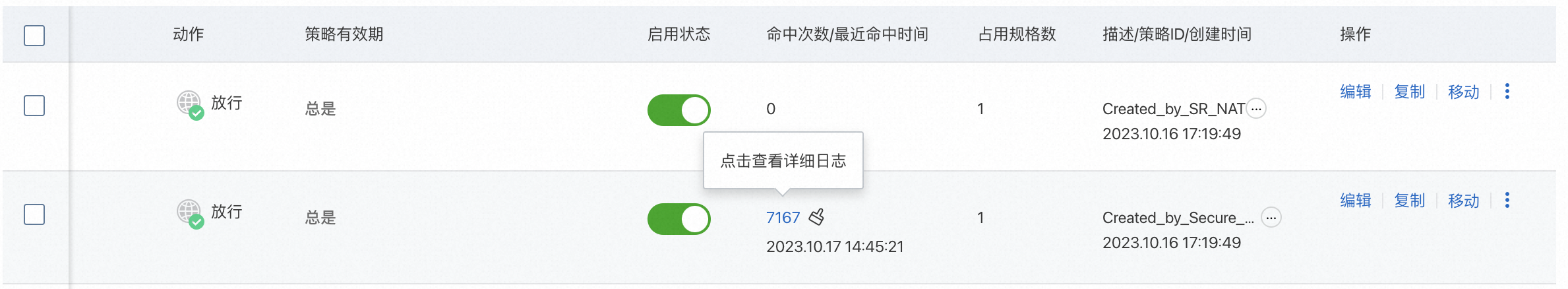

查看访问控制策略命中情况

访问控制策略配置完成后,默认情况下策略立即生效。您可以进入云防火墙控制台的访问控制 > 互联网边界页面,在访问控制策略列表的命中次数/最近命中时间列,查看访问控制策略的命中情况。更多信息,请参见配置互联网边界访问控制策略。

命中次数/最近命中时间列有显示命中次数及时间,表示已有访问流量命中该策略。您可以单击命中次数,跳转到流量日志页面查看详细数据。具体操作,请参见日志审计。

步骤五:配置告警通知

您可以通过设置告警通知,在出现资产攻击风险、新增资产等情况时,及时收到通知,以便您了解资产状态,及时处理异常问题,保障资产安全。

关于云防火墙支持设置的告警类型以及如何设置,请参见告警通知。