為保護暴露在公網的Elastic Compute Service執行個體免受Web攻擊,可以為其開啟Web Application Firewall(WAF 3.0)防護。該模式無需更改現有網路架構或DNS配置,僅需配置引流連接埠,系統自動將ECS執行個體指定引流連接埠上的公網流量引導至WAF,進行安全檢測與過濾,從而實現高效且透明的防護。

接入原理

WAF通過透明代理方式接入ECS執行個體。僅需配置ECS執行個體的引流連接埠,系統即自動調整底層網路路由策略,將該連接埠上的全部HTTP/HTTPS流量引導至WAF進行安全檢測。WAF在攔截惡意請求後,將正常請求轉寄到源ECS執行個體。此模式的防護範圍覆蓋指定連接埠上的所有網域名稱,並支援僅使用公網IP(無網域名稱)的業務。

適用範圍

若ECS 執行個體不滿足以下要求,請使用CNAME接入。

執行個體公網要求:必須擁有公網IP地址(固定公網IP 或 EIP),不支援執行個體無公網IP但通過 NAT Gateway提供公網訪問的情境。

帳號要求:ECS執行個體與WAF執行個體必須屬於同一阿里雲帳號(已配置企業多帳號統一管理除外)。

執行個體地區要求:

中國內地WAF:西南1(成都)、華北2(北京)、華北3(張家口)、華東1(杭州)、華東2(上海)、華南1(深圳)、華北1(青島)。

非中國內地WAF:中國(香港)、馬來西亞(吉隆坡)、印尼(雅加達)、新加坡。

接入WAF時,Web業務可能出現短暫的秒級串連中斷。建議選擇業務低峰期進行操作,並在接入完成後關注業務狀態。若用戶端或服務具備有效重連機制,此中斷將自動回復,不會對業務運行造成影響。

快速接入

進入控制台:

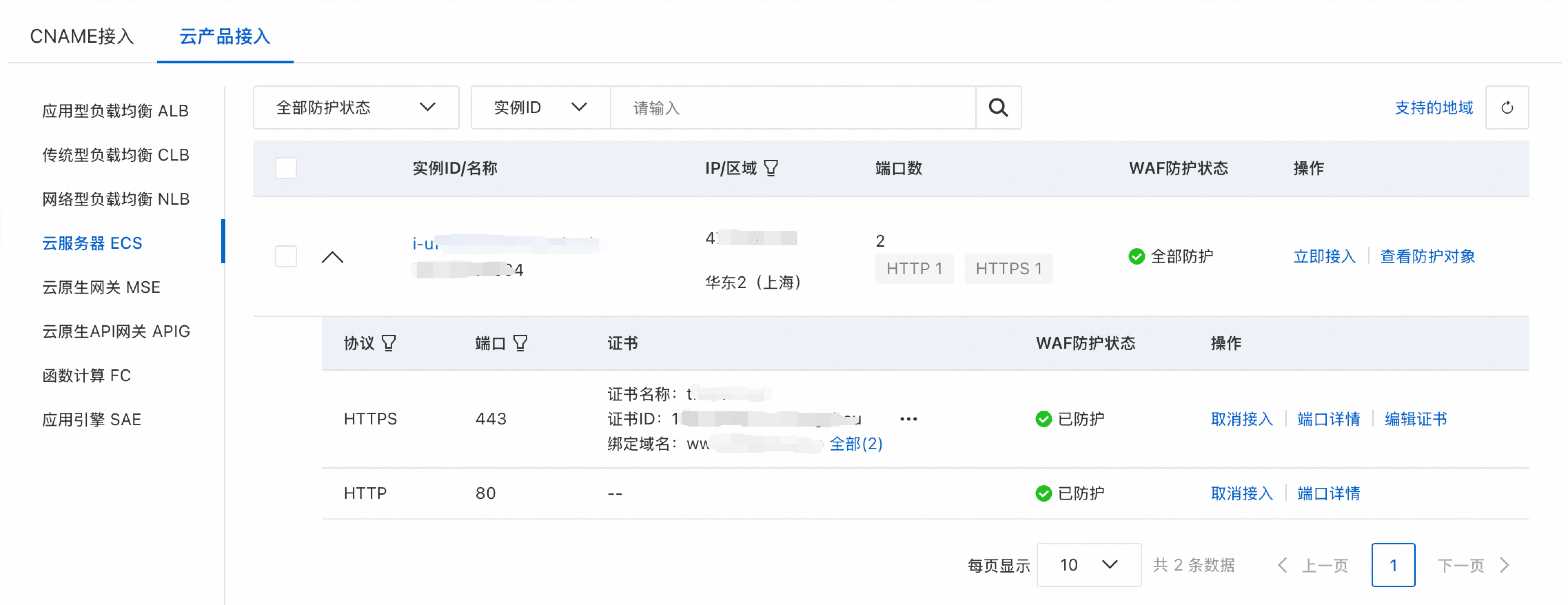

登入Web Application Firewall3.0控制台,在頂部功能表列選擇資源群組和地區(中国内地、非中国内地),然後在左側導覽列單擊接入管理。選擇云产品接入頁簽,在左側雲產品類型列表,選擇云服务器 ECS。

雲產品授權(首次配置):

根據頁面提示,單擊立即授權,完成雲產品授權。可以在RAM控制台的頁面,查看建立的服務關聯角色AliyunServiceRoleForWAF。

接入ECS執行個體:

在右側列表,查看ECS執行個體及其WAF防護狀態,找到目標ECS執行個體,在操作列單擊立即接入。如果找不到目標執行個體,請單擊頁面右上方同步资产,若仍無法找到,說明執行個體不滿足適用範圍。

在选择需要添加的实例&端口地區,單擊操作列的添加端口。在彈出的添加端口頁面,根據網站的連接埠與協議類型進行配置。

說明每次僅能添加一個連接埠。如需添加多個連接埠,請重複該步驟逐一添加。

標準連接埠 (預設):Web 服務預設使用標準連接埠,訪問時無需在網域名稱後指定。

HTTP: 例如

http://yourdomain.com表示使用 80 連接埠。HTTPS:例如

https://yourdomain.com表示使用 443 連接埠。

非標準連接埠:若網站使用非標準連接埠,訪問時連接埠號碼會直接顯示在網域名稱之後,格式為

網域名稱:連接埠號碼。HTTP:例如

http://yourdomain.com:8080表示使用 8080 連接埠。HTTPS:例如

https://yourdomain.com:8443表示使用 8443 連接埠。

說明為確保準確,建議檢查 Web 服務器(如 Nginx、Apache 等)的設定檔(如

nginx.conf),以擷取最準確的連接埠資訊。

HTTP網站

在端口地區,填寫網站使用的連接埠。

在協議類型地區,選擇HTTP:。

HTTPS網站

在端口地區,填寫網站使用的連接埠。

在協議類型地區,選擇HTTPS:。

如需自訂配置HTTP/2、TLS協議版本、加密套件、擴充認證(多個認證),請參見增強安全防護等級(HTTPS);否則,請保持其他配置項為預設設定。

在默认证书地區,選擇認證上傳方式:

手動上傳:適用於認證未上傳至阿里雲Certificate Management Service (Original SSL Certificate)的情境。

選擇已有認證:從阿里雲Certificate Management Service (Original SSL Certificate)中選擇已簽發或已上傳的認證。

手動上傳

認證名稱:為認證設定一個唯一的名稱,不能與已上傳的認證名稱重複。

認證檔案:請使用文字編輯器開啟並粘貼 PEM、CER、CRT 格式的認證常值內容。

格式樣本:

-----BEGIN CERTIFICATE-----......-----END CERTIFICATE-----格式轉換:若認證是 PFX、P7B 等格式,請使用認證工具將其轉換為 PEM 格式。

憑證鏈結:若包含中間認證,請按照 “伺服器憑證、中間認證” 的順序拼接後粘貼。

私密金鑰檔案:請使用文字編輯器開啟並粘貼 PEM 格式的私密金鑰常值內容。

格式樣本:

-----BEGIN RSA PRIVATE KEY-----......-----END RSA PRIVATE KEY-----

選擇已有認證

從認證下拉式清單中選擇要上傳到WAF的認證。

說明若WAF控制台提示“证书链完整性校验失败,使用该证书可能会影响您的业务访问”,表示憑證鏈結存在完整性問題。請檢查認證內容的正確性與完整性後,在數位憑證管理服務控制台重新上傳。具體操作,請參見上傳、同步和共用SSL認證。

如需自訂配置WAF前七層代理設定(如CDN)、X-Forwarded-Proto頭欄位控制、流量標記,請參見擷取真實用戶端資訊;如需自訂配置回源逾時時間、回源長串連,請參見最佳化回源鏈路品質。否則,請單擊确定應用預設配置。

驗證防護效果:

接入完成後,通過以下方式驗證防護效果:在瀏覽器訪問ECS執行個體上託管的網站,並在其URL後附加Web攻擊測試代碼(例如

http://yourdomain.com/alert(xss)),如果返回WAF的405攔截提示頁面,表示攻擊被攔截,WAF防護成功。查看並配置防護規則:

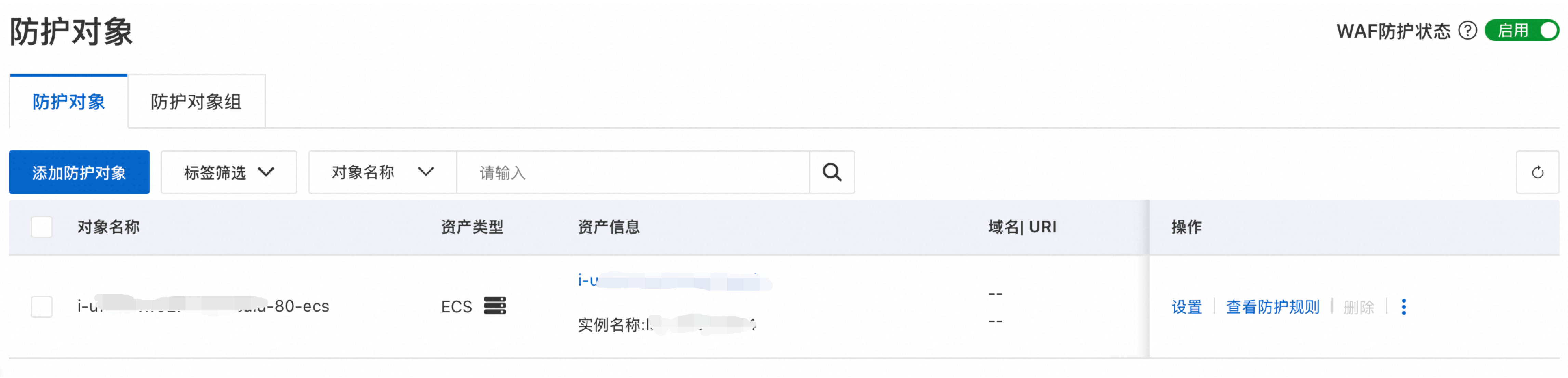

完成接入後,WAF將自動建立一個名為

執行個體id-連接埠-資產類型的防護對象,並為該防護對象預設啟用Web核心防護規則等模組的防護規則,可以在頁面查看。如果預設的防護規則不滿足業務需求(例如需將特定IP地址列入白名單以允許存取其全部請求),可以建立或編輯防護規則。更多資訊,請參見防護配置概述。

認證與執行個體狀態要求:完成接入後,需要確保認證處於有效期間內且執行個體狀態正常。在認證到期,執行個體的公網IP變更等情況下,WAF的防護將失效。更多資訊,請參見更新引流連接埠綁定的認證與執行個體變更後重新接入WAF。

單ECS執行個體多網域名稱情境:若多個網域名稱解析指向了同一ECS執行個體,並且需要單獨為這些網域名稱配置不同的防護規則,須手動將各網域名稱添加為防護對象,詳細資料,請參見添加防護對象。

增強安全防護等級(HTTPS)

HTTPS相關配置必須在添加端口頁選擇協議類型為HTTPS:後才支援配置。

配置項 | 功能描述 |

利用HTTP/2協議提升網頁載入速度,降低延遲,改善使用者體驗。若網站支援 HTTP/2,可啟用該功能。啟用後,HTTP/2與HTTPS使用相同連接埠,且監聽與回源協議均為HTTP/2。若網站不支援HTTP/2,請勿配置該功能,否則網站將無法訪問。 | |

定義用戶端與WAF之間允許的TLS版本。版本越高安全性越強,但對舊用戶端相容性越低。高安全需求情境下,推薦選擇TLS1.2及以上版本。 | |

定義用戶端與WAF之間允許的密碼編譯演算法。強加密套件安全性高,但對舊用戶端相容性低,高安全需求情境下,建議選擇強加密套件。 | |

當ECS執行個體託管多個網域名稱的HTTPS網站,且單張認證無法覆蓋所有網域名稱時,需為每個網域名稱上傳對應的認證。 |

HTTP2

在添加端口頁選中HTTP2 监听啟用。

TLS協議版本

在添加端口頁的TLS协议版本地區進行選擇。

支持TLS1.0及以上版本,兼容性最高,安全性较低

支持TLS1.1及以上版本,兼容性较好,安全性较好:將導致使用TLS 1.0協議的老舊用戶端無法訪問網站。

支持TLS1.2及以上版本,兼容性较好,安全性最高:滿足最新的安全合規要求,但將導致使用TLS 1.0和1.1協議的老舊用戶端無法訪問網站。

開啟支援TLS1.3:如果網站支援TLS 1.3協議,請勾選此項。WAF預設不監聽TLS 1.3協議的用戶端請求。

加密套件

在添加端口頁的加密套件地區進行選擇。

全部加密套件,兼容性较高,安全性较低

协议版本的自定义加密套件、请谨慎选择,避免影响业务:如果網站僅支援特定的加密套件,請選擇此項,並從支援的加密套件列表中進行選擇。

強加密套件

弱加密套件

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES128-SHA256

ECDHE-ECDSA-AES256-SHA384

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-RSA-AES128-SHA256

ECDHE-RSA-AES256-SHA384

ECDHE-ECDSA-AES128-SHA

ECDHE-ECDSA-AES256-SHA

AES128-GCM-SHA256

AES256-GCM-SHA384

AES128-SHA256

AES256-SHA256

ECDHE-RSA-AES128-SHA

ECDHE-RSA-AES256-SHA

AES128-SHA

AES256-SHA

DES-CBC3-SHA

說明加密套件安全建議:ECDHE-RSA-AES128-SHA256 和 ECDHE-RSA-AES256-SHA384 加密套件使用 ECDHE 進行金鑰交換,RSA 用於身份認證,採用 AES-CBC 加密模式。相比採用 AES-GCM 等認證加密模式的套件,其安全性和效能較低。部分安全掃描工具可能將其識別為弱加密套件,如出現該情況,請選擇自訂加密套件並手動排除上述兩個套件。

加密套件命名標準:由於加密套件的命名標準不同,WAF採用OpenSSL格式顯示加密套件,而部分掃描工具可能使用IANA標準。例如,OpenSSL中的ECDHE-ECDSA-AES256-SHA384對應IANA的TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384。如需快速查詢對應關係,可訪問 ciphersuite.info 或使用其他TLS查詢工具。

擴充認證

在添加端口頁的扩展证书地區上傳認證。上傳方式與預設認證相同,具體操作,請參見預設認證。

說明添加多個擴充認證時,所有認證必須有效。任一認證到期將導致添加操作失敗。

擷取真實用戶端資訊

配置項 | 功能描述 |

WAF前存在七層代理(如CDN)時,需設定客户端IP判定方式,確保WAF能夠擷取真實的用戶端IP資訊,以便進行安全分析(例如:安全报表的攻击源IP)。 | |

協助來源站點伺服器區分經過WAF的請求,擷取用戶端真實源IP或源連接埠。 | |

WAF 預設為經過的HTTP 要求插入 |

在立即接入頁的WAF前是否有七层代理(高防/CDN等)地區進行配置。

否,無其他代理

表示WAF收到的業務請求由用戶端直接發起。

是,有其他代理

表示WAF收到的業務請求來自其他七層代理服務轉寄,需要進一步設定客户端IP判定方式。

取X-Forwarded-For中的第一个IP作为客户端源IP

選擇此項後,WAF將按照以下順序擷取用戶端IP:

從要求標頭部讀取 X-Real-IP 作為用戶端 IP。

若 X-Real-IP 不存在,則使用 X-Forwarded-For(XFF)中的首個 IP 位址作為用戶端 IP。

【推荐】取指定Header字段中的第一个IP作为客户端源IP,避免XFF伪造

說明建議通過其他代理服務配置,將用戶端源 IP 位址寫入指定的 Header 欄位(例如X-Real-IP、X-Client-IP)並選擇此配置,以防止攻擊者通過偽造XFF欄位繞過WAF。

在指定Header字段框中填寫對應的欄位。支援輸入多個Header欄位。輸入後斷行符號確認。WAF將按照以下順序擷取用戶端IP:

按序匹配配置的指定Header字段。

若所有指定Header都不存在,嘗試讀取X-Real-IP欄位。

若仍無結果,則採用XFF中的首個IP地址作為用戶端IP。

在立即接入頁展開進階設定,勾選启用流量标记後配置如下類型的標記欄位。

自定义Header:通過配置Header名和Header值,使WAF在回源請求中添加該Header資訊,標識經過WAF的請求。

例如,可以配置

WAF-TAG: Yes標記,其中WAF-TAG為Header名,Yes為Header值。配置後,伺服器可基於該欄位建立校正或存取控制策略,增強安全防護與請求識別能力。重要請不要填寫標準的HTTP Header欄位(例如User-Agent等),否則會導致標準Header欄位內容被自訂的欄位值覆蓋。

客户端真实源IP:通過配置真實用戶端源IP所在的Header欄位名,WAF可記錄該Header欄位並將其傳遞至來源站點伺服器。關於WAF判定用戶端真實源IP的具體規則,請參見WAF前是否有七層代理(高防/CDN等)的描述。

客户端真实源端口:通過配置真實用戶端源連接埠所在的Header欄位名,WAF可記錄該Header欄位並將其傳遞至來源站點伺服器。

在立即接入頁展開進階設定,按需勾選通过X-Forwarded-Proto头字段获取WAF的监听协议。

最佳化回源鏈路品質

配置項 | 功能描述 |

當來源站點伺服器處理時間較長導致可能的逾時問題時,可配置WAF讀寫連線逾時時間。 | |

配置WAF 與來源站點伺服器之間保持長時間串連的能力。若接入後出現偶發502錯誤,請檢查來源站點相關參數。建議將WAF的長串連參數值設定為小於或等於來源站點對應的參數值。 |

設定讀寫連線逾時時間

在立即接入頁展開高级设置,設定以下專案。

设置读连接超时时间:等待來源站點伺服器響應的逾時時間。對於響應耗時較長的介面(如報表匯出、批量資料處理),需調高此參數。預設值為120s,可配置範圍為1s~3600s。

设置写连接超时时间:WAF向來源站點伺服器發送請求的逾時時間。一般情況下無需調整,僅當來源站點負載極高導致處理請求慢時,才應適當調高此參數。預設值為120s,可配置範圍為1s~3600s。

- 重要

關閉該功能後,回源長串連將不支援WebSocket協議。

在立即接入頁展開高级设置,在回源长连接地區啟用該功能並進行如下設定。

复用长连接的请求个数:預設值為1,000個,可配置範圍為60個~1,000個。例如,當來源站點使用Nginx時,此參數對應Nginx參數

keepalive_requests,更多資訊,請參見Nginx文檔。空闲长连接超时时间:預設值為3600s,可配置範圍為10s~3600s。例如,當來源站點使用Nginx時,此參數對應Nginx參數

keepalive_timeout。

控制上傳檔案大小

上传文件大小限制(僅旗艦版支援)

功能描述:WAF 預設支援最大 2 GB 的檔案上傳。旗艦版 WAF 允許調整該上限,以滿足大檔案上傳需求。

操作步驟:在立即接入頁展開高级设置,在上传文件大小限制進行配置。預設值2GB,最高可配置10GB。配置後需同步調高设置读连接超时时间與设置写连接超时时间。

提高資源管理效率

资源组

功能描述:資源群組用於簡化資源管理和許可權配置,提升管理效率。未指定資源群組時,執行個體將加入預設資源群組。更多資訊,請參見資源群組。

操作步驟:在立即接入頁资源组地區,從資源群組下拉式清單中選擇該執行個體所屬資源群組。

日常營運

更新引流連接埠綁定的認證

如果認證即將到期或其他原因導致認證發生變更(例如認證被吊銷)時,需要更新引流連接埠綁定的認證。

在阿里雲購買新認證

在Certificate Management Service (Original SSL Certificate)控制台續約SSL認證,具體操作,請參見續約SSL認證。

在云产品接入頁簽,選擇云服务器 ECS,定位到目標執行個體,單擊

表徵圖,選擇目標連接埠操作列的编辑证书。

表徵圖,選擇目標連接埠操作列的编辑证书。在默认证书地區,選中选择已有证书,並選擇新的認證,單擊确定。

已在其他平台購買新認證

從原購買平台下載認證檔案。

在云产品接入頁簽,選擇云服务器 ECS,定位到目標執行個體,單擊

表徵圖,選擇目標連接埠操作列的编辑证书。

表徵圖,選擇目標連接埠操作列的编辑证书。在默认证书地區,選中手動上傳,並選擇新的認證,填寫如下資訊後,單擊确定。

認證名稱:為認證設定一個唯一的名稱,不能與已上傳的認證名稱重複。

認證檔案:請使用文字編輯器開啟並粘貼 PEM、CER、CRT 格式的認證常值內容。

格式樣本:

-----BEGIN CERTIFICATE-----......-----END CERTIFICATE-----憑證鏈結:若包含中間認證,請按照 “伺服器憑證、中間認證” 的順序拼接後粘貼。

格式轉換:若認證是 PFX、P7B 等格式,請使用認證工具將其轉換為 PEM 格式。

私密金鑰檔案:請使用文字編輯器開啟並粘貼 PEM 格式的私密金鑰常值內容。

格式樣本:

-----BEGIN RSA PRIVATE KEY-----......-----END RSA PRIVATE KEY-----

認證剩餘有效期間不足30個自然日時,WAF會在接入列表中通過

表徵圖,提示認證即將到期,建議及時更新,以免影響業務正常運行。

表徵圖,提示認證即將到期,建議及時更新,以免影響業務正常運行。可以設定SSL認證訊息提醒,在認證到期前通過郵件、簡訊等方式接收通知。具體操作,請參見設定SSL認證訊息提醒。

為避免因認證到期而導致業務中斷,建議開通阿里雲Certificate Management Service (Original SSL Certificate)的認證託管服務,在認證即將到期時自動申請認證。更多資訊,請參見什麼是託管服務。

接入復原(取消接入)

臨時關閉WAF防護:若在接入後出現問題,例如出現大量誤攔截,需要臨時關閉WAF防護時,可以在WAF控制台的防护对象頁面中,關閉WAF防护状态開關。更多資訊,請參見一鍵關閉WAF防護功能。

取消接入:若不再希望使用WAF對ECS執行個體進行防護,可以按照以下步驟取消接入。

在接入管理頁面,單擊云产品接入頁簽。

選擇云服务器 ECS,單擊目標執行個體前的

表徵圖,展開查看該執行個體下已添加到WAF防護的連接埠。

表徵圖,展開查看該執行個體下已添加到WAF防護的連接埠。

單擊取消接入,在取消接入對話方塊,單擊确定。

業務影響:取消接入WAF時,Web業務可能出現短暫的秒級串連中斷。建議選擇業務低峰期執行取消接入操作,並在取消完成後關注業務狀態。若用戶端或服務具備有效重連機制,此中斷將自動回復,不會對業務運行造成影響。

重新接入:取消接入後,資產上的流量將不再受到WAF保護,可以單擊立即接入,重新設定引流連接埠。

計費提示:當 WAF 執行個體為隨用隨付時,除請求處理費用外,還收取功能費用(包括執行個體本身及防護規則等)。如需終止使用 WAF 並停止計費,請參見關閉WAF。

執行個體變更後重新接入WAF

WAF 通過綁定 ECS 執行個體的公網 IP 來提供防護。當執行個體的公網 IP 因以下任一操作而發生變更時,原有的引流連接埠配置將會失效,導致業務流量繞過 WAF,直接暴露於公網風險之中:

釋放ECS執行個體。

更換ECS執行個體綁定的公網 IP。

通過遷移任務變更ECS執行個體的可用性區域。

為恢複安全防護,此時必須在 WAF 控制台為變更後的ECS執行個體重新執行接入操作。

應用於生產環境

為確保在生產環境中的安全性和穩定性,在接入生產環境ECS執行個體時,建議遵循以下最佳實務。

HTTPS配置:建議在ECS執行個體中部署認證,並關注以下配置,以便高效管理憑證。

將認證檔案上傳至Certificate Management Service (Original SSL Certificate)。

在WAF側接入ECS執行個體時配置HTTPS:類型的引流連接埠,建議在TLS協議版本地區,配置TLS1.2及以上版本。

設定SSL認證訊息提醒,在認證即將到期時及時更新。

灰階策略:優先在業務低峰期接入非生產環境的ECS執行個體,運行一段時間以確認業務正常後,再接入生產環境的ECS執行個體。

檢查業務:接入完成後,可以通過如下方式確認業務是否正常。

查看日誌:查看日誌中狀態代碼200的佔比是否有明顯波動、QPS是否有明顯突增突降等。若已啟用WAFLog Service,可以參考WAF日誌進行檢查。

業務監控:檢查業務側功能是否正常,例如使用者訪問、交易等功能。

後續營運:生產環境接入完成後,需進行持續的營運工作,監控攻擊與誤攔截事件。

事件處置:建議關注安全報表,並配置CloudMonitor通知,及時瞭解攻擊事件與安全事件。

調整規則:持續關注攻擊日誌,分析是否存在業務請求被誤攔截的情況,針對性最佳化防護規則。

配額與限制

接入的連接埠數量:配置的引流連接埠總數未超過 WAF 執行個體規格的上限。

WAF訂用帳戶執行個體:基礎版最多300個;進階版最多600個;企業版最多2,500個;旗艦版最多10,000個。

WAF隨用隨付執行個體:最多10,000個。

DDoS 結合使用:若同時使用 DDoS 高防,則流量必須先經過DDoS高防,再轉寄至WAF,且 DDoS 高防必須採用網域名稱接入(七層)方式。

不支援的情境:

防護ECS執行個體的 IPv6 網站。

在WAF配置HTTPS強制跳轉。

上傳國密認證。

常見問題

產品功能特性相關

為什麼找不到需接入的ECS執行個體?

請優先單擊接入管理頁面右上方同步资产。

若仍無法找到,說明執行個體不滿足適用範圍。例如非中國內地地區的ECS執行個體需要通過購買非中國內地WAF進行雲產品接入,或使用CNAME接入。

WAF能否防護FTP、SSH等非Web流量?

不能,WAF作為Web Application Firewall,針對Web流量提供防護,即HTTP和HTTPS流量。無法防護其他協議的流量,如FTP和SSH等。

雲產品接入支援哪些連接埠?

使用雲產品接入WAF時,支援防護1~65535範圍內的任意連接埠。更多資訊,請參見WAF支援的連接埠範圍。

接入方式選擇相關

ECS執行個體上的網域名稱能否同時使用雲產品接入和CNAME接入?

不推薦。每個網域名稱只能使用雲產品接入或CNAME接入兩種模式之一,重複接入會導致轉寄衝突與策略混亂。若需要將CNAME接入的網域名稱轉換為雲產品接入,必須先將DNS解析切換回來源站點,待DNS解析收斂後,刪除該網域名稱的CNAME接入配置,然後重新進行雲產品接入。

同一個網域名稱解析指向了多個ECS執行個體,該如何接入?

使用雲產品接入:需要逐一接入這些ECS執行個體,確保WAF將流量引導至所有目標執行個體。

使用CNAME接入:CNAME接入此網域名稱並配置來源站點地址為多個ECS執行個體的公網IP。

多個網域名稱解析指向了同一個ECS執行個體,該如何接入?

使用雲產品接入:接入此ECS執行個體後,執行個體上的所有網域名稱都將受到WAF預設防護策略的防護。但如果需要單獨為這些網域名稱配置不同的防護規則,須手動將各網域名稱添加為防護對象,詳細資料,請參見手動添加防護對象。

使用CNAME接入:逐一接入多個網域名稱。