VPC流日誌採集並記錄彈性網卡的進出流量資訊,可以監控網路效能、排查網路故障或最佳化流量成本。

工作原理

流日誌支援3種粒度的流量資訊採集:彈性網卡、交換器或VPC。如果為VPC或交換器建立流日誌,則系統會採集VPC或交換器內所有關聯彈性網卡的流量,包括建立流日誌後建立的彈性網卡。

系統會在每個採集視窗(預設為10分鐘)內先將流量資訊彙總為流日誌條目,再投遞到SLS。

每條流日誌條目會記錄特定採集視窗中的特定五元組網路流,包含源/目IP地址、源/目連接埠、協議等資訊,樣本:

eni-id | direction | srcaddr | srcport | protocol | dstaddr | dstport | ... |

eni-xxx | in | 10.0.0.1 | 53870 | 6 | 10.0.0.2 | 80 | ... |

eni-xxx | out | 10.0.0.2 | 80 | 6 | 10.0.0.1 | 53870 | ... |

您可參考流日誌欄位說明瞭解所有欄位及其含義。

您可根據實際使用情境,僅採集所需路徑的流量,從而降低流日誌的使用成本。可選路徑:

通過IPv4網關訪問公網的流量

通過NAT Gateway的流量

通過VPN網關的流量

通過轉寄路由器(TR)的流量

通過網關終端節點訪問雲端服務的流量

通過邊界路由器(VBR)訪問專線的流量

通過專線網關(ECR)的流量

通過網關型負載平衡終端節點的流量

訪問公網的流量

不支援採集公網 CLB 訪問公網流量。

流日誌的應用情境:

網路監控:瞭解VPC輸送量和效能、VPC內資源的流量資訊及變化趨勢、排查網路故障、檢查安全性群組或網路ACL生效情況。

最佳化網路流量成本:通過流日誌分析網路傳輸情況,來最佳化網路流量費用。例如擷取VPC發往其他地區的流量、發往特定公網地址的流量、流向本地IDC和其他雲網路的流量,以及定位VPC中高流量的ECS執行個體。

網路安全分析:在出現突發事件時,通過出入流量資訊分析異常IP或者調查入侵IP訪問記錄。

使用限制

首次使用流日誌功能時,需要:

在流日誌頁面單擊立即開通。如果曾在公測期間建立過流日誌執行個體,也需單擊立即開通後才能重新查看和管理這些執行個體。

在流日誌頁面單擊立即授權,然後單擊確認授權。該操作會自動建立1個RAM角色

AliyunVPCLogArchiveRole和1個RAM策略AliyunVPCLogArchiveRolePolicy,VPC預設通過此角色和策略來訪問Log Service,來保證將流日誌寫入Log Service中。已在Log Service產品頁開通了Log Service。

開啟流日誌後,建立彈性網卡的首次採集可能存在時間延遲(通常<10分鐘)。

流日誌不支援採集組播流量。

管理流日誌

控制台

建立流日誌

前往專用網路控制台流日誌頁面,單擊建立流日誌。在建立流日誌面板中進行配置:

採集配置:

地區:選擇目標採集對象所在的地區。

資源類型和資源執行個體:可選採集粒度為專用網路、交換器、彈性網卡。選擇專用網路或交換器時,系統會監控其內所有彈性網卡的流量。

流量類型:可選被存取控制允許或拒絕的流量,此處的存取控制包括安全性群組和網路ACL。

流量採集IP版本:可選僅採集IPv4或採集IPv4+IPv6雙棧。當前支援IPv6的地區包括:華東1(杭州)、華東2(上海)、華北1(青島)、華北2(北京)、華北5(呼和浩特)、華南1(深圳)、新加坡、美國(矽谷)、美國(維吉尼亞)。

採樣間隔(分鐘):彙總流量資訊的採集視窗時間,可選1分鐘、5分鐘或10分鐘。視窗越小,流日誌產生越頻繁和及時,有助於更快發現和定位問題。視窗越大時效性越低,但日誌條目數也會下降從而節省費用成本。

例如1個保持長串連的TCP會話,視窗為1分鐘時每小時產生60條日誌;為10分鐘時僅產生6條。

當VPC記憶體在多個流日誌執行個體同時採集同一網卡流量時,將會以所有流日誌執行個體中最小的採樣間隔作為實際採集周期。

採樣路徑:可選擇特定的採集情境來降低使用成本。選擇前需要先取消預設的採集全部情境。

支援選擇通過如下網元的流量:IPv4網關、NAT Gateway、VPN網關、轉寄路由器(TR)、網關終端節點、邊界路由器(VBR)、專線網關(ECR)、網關型負載平衡節點(GWLB),以及訪問公網的流量。

分析和投遞配置:支援投遞至Log Service和NIS流量分析器。投遞至Log Service,僅支援在建立流日誌時選擇,且關閉後不支援重新開啟。

投遞至Log Service:

開啟NIS流量分析:選擇NIS流量分析器,進行流量分析。如果挑選清單為空白,需要先建立NIS流量分析器。確保建立或選擇的NIS流量分析器的流量分析採樣間隔需大於流日誌採樣間隔。

成功建立流日誌後,系統會自動啟動流量資訊採集,下一步可以分析流日誌。

啟動或停止流日誌

前往專用網路控制台流日誌頁面,在目標流日誌的操作列單擊啟動或停止。

停止後,VPC不再收取流日誌產生費,但SLS會針對已儲存的流日誌持續計費。

刪除流日誌

前往專用網路控制台流日誌頁面,在目標流日誌的操作列單擊刪除。

刪除後,VPC不再收取流日誌產生費,但SLS會針對已儲存的流日誌持續計費,需至Log Service控制台刪除對應的Logstore才能停止全部費用。

API

建立流日誌前,請確保已開通流日誌功能,且已在Log Service產品中建立了Project和Logstore:

調用OpenFlowLogService開通流日誌功能。

調用CreateProject建立Project,調用CreateLogStore建立Logstore。

確保滿足上述條件後,您可以:

調用CreateFlowLog建立流日誌,可選調用CreateIndex建立索引。

調用DeactiveFlowLog停止流日誌。

調用ActiveFlowLog啟動流日誌。

調用DeleteFlowLog刪除流日誌。

Terraform

Resources: alicloud_log_project, alicloud_log_store, alicloud_vpc_flow_log

# 指定建立流日誌的地區

provider "alicloud" {

region = "cn-hangzhou"

}

# 指定Project的描述、Logstore和流日誌的名稱

variable "name" {

default = "vpc-flowlog-example"

}

# 產生隨機數,用於產生project名稱

resource "random_uuid" "example" {

}

# 建立Log ServiceProject

resource "alicloud_log_project" "example" {

project_name = substr("tf-example-${replace(random_uuid.example.result, "-", "")}", 0, 16)

description = var.name

}

# 建立Log ServiceLogstore

resource "alicloud_log_store" "example" {

project_name = alicloud_log_project.example.project_name

logstore_name = var.name

shard_count = 3

auto_split = true

max_split_shard_count = 60

append_meta = true

}

# 建立VPC流日誌

resource "alicloud_vpc_flow_log" "example" {

flow_log_name = var.name

log_store_name = alicloud_log_store.example.logstore_name

description = var.name

traffic_path = ["all"] # 採集所有情境

project_name = alicloud_log_project.example.project_name

resource_type = "VPC" # 資源類型為VPC

resource_id = "vpc-bp1ekmgzch0bo3hxXXXXXX" # VPC的ID

aggregation_interval = "1" # 採集時間視窗為1分鐘

traffic_type = "All" # 採集全部流量,無論存取控制允許還是拒絕

}分析流日誌

通過分析流日誌,可以監控網路效能、排查網路故障、最佳化網路流量成本以及進行網路安全分析等。

控制台

自訂分析:通過Logstore日誌庫

前往專用網路控制台流日誌頁面,在目標流日誌的 Log Service列單擊Logstore的執行個體名稱,進入Logstore的詳情頁面。在此頁面可以:

查看原始日誌擷取流日誌條目明細。

輸入語句查詢分析流日誌。

通過預設模板分析:Flowlog日誌中心

Flowlog日誌中心預設了一組可視化模板,支援VPC的策略統計、彈性網卡流量統計以及網段間流量統計,協助您快速分析VPC流日誌。

前往Flowlog日誌中心頁面,在右上方單擊添加。

在建立執行個體面板中,填入執行個體名稱稱、已有流日誌對應的Project和Logstore,單擊確定。

執行個體建立成功後,單擊Flowlog日誌中心列表的執行個體ID。在Flowlog詳情頁面,可以查看並分析流日誌的資訊。

監控中心提供以下儀錶盤和自訂查詢功能:

概覽:展示流日誌的Accept和Reject趨勢、進出流量趨勢、每個VPC的總資料包數和總位元組數、每個ENI的總資料包數和總位元組數、來源IP和目標IP的地理分布。

策略統計:展示Accept趨勢、Reject趨勢、Accept次數統計(由五元組構成)、Reject次數統計(由五元組構成)等資訊。五元組是由源IP、源連接埠、協議類型、目標IP和目標連接埠組成的集合。

Accept:安全性群組和網路ACL允許記錄的流量。

Reject:安全性群組和網路ACL拒絕記錄的流量。

ENI流量:展示彈性網卡入方向和出方向的流量資訊。

ECS間流量:展示ECS執行個體之間的流量情況。

自訂查詢:可以自行查詢與分析快速指引。

開啟域間分析(可選):在Flowlog詳情頁面,單擊網段設定,在網段設定頁簽,開啟開啟“域間分析”開關。

開啟域間分析功能後,系統將自動建立資料加工任務,產生具有網段資訊的VPC流日誌,用於分析不同網段之間的流量情況。資料加工功能會收取一定的費用。

Log Service已預設多個網段,如下圖所示。當需要分析不同網段之間的流量情況時,只需一鍵開啟域間分析功能即可。也可以根據自身需求自訂添加網段。

域間分析提供以下儀錶盤和自訂查詢功能:

域間流量:展示不同網段之間的流量情況。

ECS到區間流量:展示ECS執行個體到目標網段的流量情況。

威脅情報:展示源IP地址與目標IP地址的威脅情報資訊。

自訂查詢:可以自行查詢和分析具有網段資訊的VPC流日誌。

API

調用GetLogsV2查詢分析流日誌。

使用樣本

下面列舉4個典型的使用樣本,供參考。

分析公網訪問ECS的來源IP

如圖,假設已經建立了1台向公網開放的、監聽80連接埠的Web伺服器,並通過安全性群組限制了源IP訪問。

那麼可以通過建立流日誌,來查詢訪問80連接埠的來源IP,並統計訪問被安全性群組允許或拒絕的情況。

建立流日誌

資源執行個體選擇Web伺服器的彈性網卡。

流量類型選擇全部流量。

投遞配置選擇投遞至Log Service並開啟流日誌分析報表功能。

其他選項保持預設。

分析流日誌

查詢分析語句

過濾訪問10.0.0.1:80連接埠的源IP,並顯示每個IP被安全性群組允許和拒絕的次數:

dstaddr:10.0.0.1 AND dstport:80 | SELECT -- 過濾目的IP是10.0.0.1,目的地連接埠是80的日誌 srcaddr, SUM(CASE WHEN action = 'ACCEPT' THEN 1 ELSE 0 END) AS accept_count, -- 每當ACCEPT(即被允許)時計1 SUM(CASE WHEN action = 'REJECT' THEN 1 ELSE 0 END) AS reject_count -- 每當REJECT(即被拒絕)時計1 FROM log GROUP BY srcaddr -- 按源IP地址分組 ORDER BY accept_count + reject_count DESC -- 按照“安全性群組允許+拒絕”的總次數倒序排列效果預覽

如圖,

srcaddr列顯示訪問80連接埠的源IP,accept_count和reject_count列分別統計每個源IP被安全性群組允許和拒絕的流日誌條目數,即在查詢時間內:訪問80連接埠來源IP有5個,分別為120.26.XX.XX、121.43.XX.XX、154.212.XX.XX、176.65.XX.XX、198.235.XX.XX。

來自120.26.XX.XX的請求全部被允許,其他公網IP的請求全部被拒絕。

分析ECS互訪流量

配置項 | 分析VPC內部的ECS互訪流量 | 分析VPC之間的ECS互訪流量 |

示意圖 |  |  |

樣本說明 | 如圖所示,假設已在1個VPC中部署了3台ECS,且ECS之間有互訪流量。 此時,可以使用流日誌功能分析ECS之間互訪的流量速率和變化趨勢。 | 如圖所示,假設已有兩個位於不同地區的VPC,每個VPC內均部署有多台ECS執行個體。兩個VPC已通過對等串連實現內網互連,對等串連使用CDT隨用隨付。 最近發現,跨地區流量費用較以往突增,此時可以使用流日誌定位高流量ECS執行個體,從而最佳化流量成本。 |

建立流日誌配置 |

|

|

查詢分析語句 | 統計ECS1和其他ECS之間的流量速率趨勢: | 統計2個VPC之間的會話流量速率趨勢: |

效果預覽 |

如圖,10.0.0.1發送到10.0.0.2的流量速率最大,約為1.4Mbps;10.0.0.1發送到10.0.0.3的流量速率次之,約為700Kbps;其他流量佔比較小。 |

如圖,10.0.0.1發送到172.16.0.1的流量為突增流量,約為6Mbps。 |

分析公網NAT流量

如圖,假設您在某地區擁有多台ECS,且都部署在同一個交換器中,這些ECS通過公網NAT Gateway的SNAT功能訪問互連網。

近期發現NAT訪問公網的流量突增,導致伺服器響應變慢,此時您可以通過流日誌,排查分析流量佔比高的ECS。

建立流日誌

資源執行個體選擇公網NAT Gateway所在的

交換器2。投遞配置選擇投遞至Log Service並開啟流日誌分析報表功能。

其他選項保持預設。

過濾特定流量路徑的方法

在本樣本情境中過濾特定路徑的流量資訊時,需要在查詢語句限定不同的條件:

示意圖

序號

過濾方法

①

過濾從ECS到NAT Gateway的流量:

direction為in,srcaddr為ECS私網IP地址②

過濾從NAT Gateway到公網的流量:

direction為out,srcaddr為NAT Gateway私網IP地址③

過濾從公網到NAT Gateway的流量:

direction為in,dstaddr為NAT Gateway私網IP地址④

過濾從NAT Gateway到ECS的流量:

direction為out,dstaddr是ECS私網IP地址分析流日誌

查詢分析語句

在ECS到NAT Gateway的這段路徑上,分析去往特定公網IP地址的流量:

direction: 'in' and srcaddr: 10.0.0.* and dstaddr: 120.26.XX.XX | select -- 過濾ECS訪問特定公網IP地址的日誌 date_format(from_unixtime(__time__ - __time__% 60), '%H:%i:%S') as time, srcaddr, -- 將Unix時間戳記轉換為可讀的時間格式 sum(bytes*8/60) as bandwidth -- 將位元組轉換為位元,併除以採集視窗時間1分鐘 group by time,srcaddr -- 以時間、源ip分組 order by time asc -- 按時間升序 limit 100 -- 顯示前100條結果效果預覽

如圖可以看到,在ECS到NAT Gateway的這段路徑上,10.0.0.1(ECS1)發送到公網IP地址120.26.XX.XX的流量速率最高,約12Kbps。

分析專線內流量佔比

如圖,某企業在阿里雲某地區使用兩個VPC部署不同業務,並通過Express Connect物理專線+雲企業網實現本地IDC接入阿里雲。

現在IT部門準備使用流日誌監控分析VPC中不同業務流量對物理專線資源的佔用情況,為網路資源規劃、改善網路效能提供指導。

建立流日誌

建立2個流日誌,集中投遞到同1個logstore,每個流日誌的關鍵配置如下:

資源執行個體分別選擇專用網路VPC1和VPC2。

採樣路徑選擇通過轉寄路由器(TR)的流量。

投遞配置選擇投遞至Log Service,2個流日誌選擇同1個logstore,並開啟流日誌分析報表功能。

其他選項保持預設。

分析流日誌

查詢分析語句

分析不同VPC流入本地IDC流量的佔比情況:

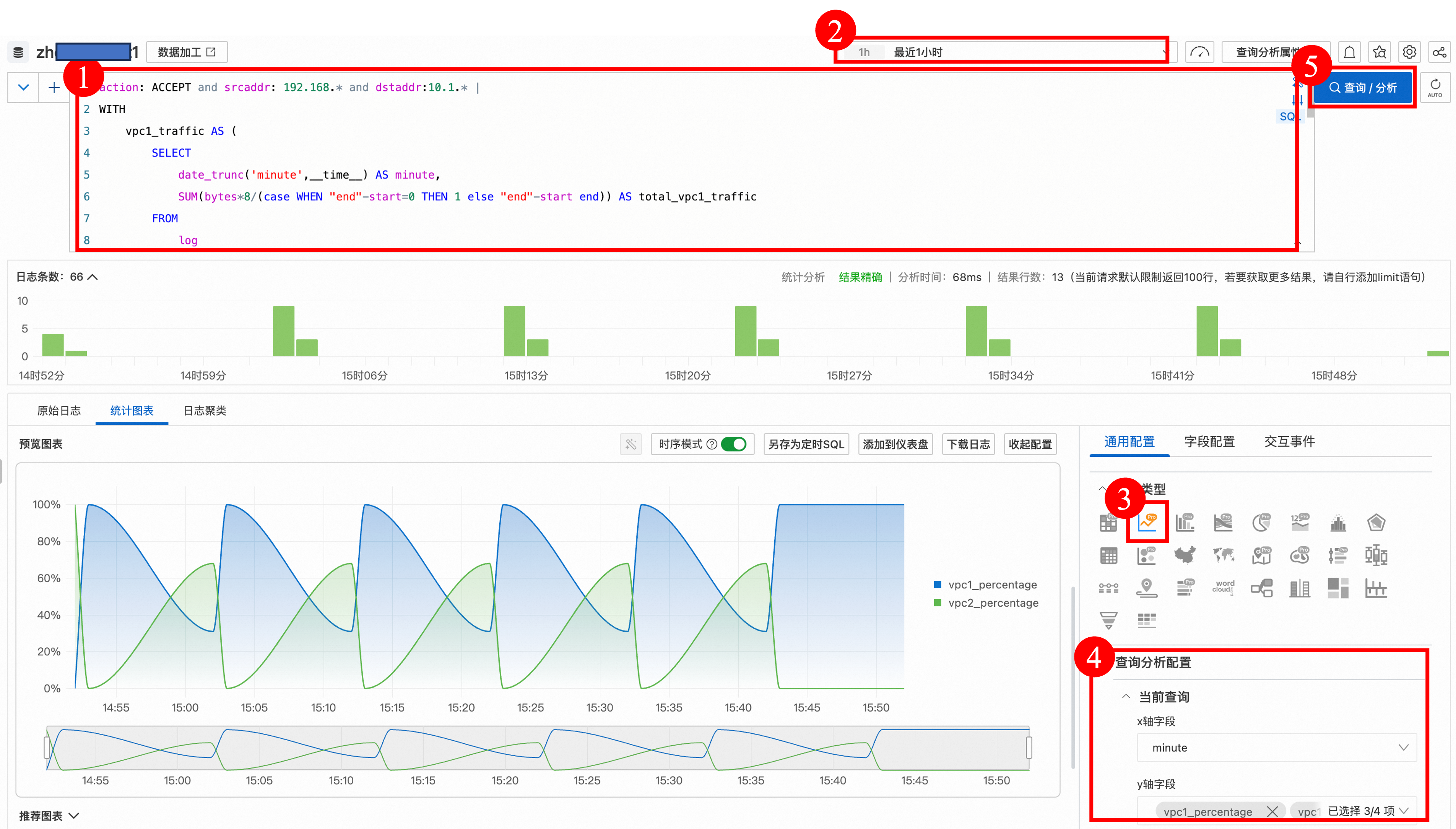

action: ACCEPT and srcaddr: 192.168.* and dstaddr:10.1.* | WITH vpc1_traffic AS ( SELECT date_trunc('minute',__time__) AS minute, SUM(bytes*8/(case WHEN "end"-start=0 THEN 1 else "end"-start end)) AS total_vpc1_traffic FROM log WHERE srcaddr LIKE '192.168.20.%' GROUP BY date_trunc('minute',__time__) ), vpc2_traffic AS ( SELECT date_trunc('minute',__time__) AS minute, SUM(bytes*8/(case WHEN "end"-start=0 THEN 1 else "end"-start end)) AS total_vpc2_traffic FROM log WHERE srcaddr LIKE '192.168.10.%' GROUP BY date_trunc('minute',__time__) ) SELECT COALESCE(vpc1_traffic.minute, vpc2_traffic.minute) AS minute, (COALESCE(vpc1_traffic.total_vpc1_traffic, 0) * 100/ NULLIF((COALESCE(vpc1_traffic.total_vpc1_traffic, 0) + COALESCE(vpc2_traffic.total_vpc2_traffic, 0)), 0)) AS vpc1_percentage, (COALESCE(vpc2_traffic.total_vpc2_traffic, 0) * 100/ NULLIF((COALESCE(vpc1_traffic.total_vpc1_traffic, 0) + COALESCE(vpc2_traffic.total_vpc2_traffic, 0)), 0)) AS vpc2_percentage FROM vpc1_traffic FULL OUTER JOIN vpc2_traffic ON vpc1_traffic.minute = vpc2_traffic.minute ORDER BY minute效果預覽

如圖,在14:50-15:50這段時間內,VPC1流入本地IDC的流量佔比較高。

更多資訊

流日誌欄位說明

流日誌條目欄位資訊說明如下:

如果某個欄位不適用,則欄位值顯示為-。欄位 | 說明 |

version | 流日誌版本,當前所有的日誌條目版本為 |

account-id | 阿里雲帳號ID。 |

eni-id | 彈性網卡ID。 |

vm-id | 彈性網卡綁定的ECS雲端服務器ID。 |

vswitch-id | 彈性網卡所在交換器ID。 |

vpc-id | 彈性網卡所在專用網路ID。 |

type | 流量類型,取值為IPv4或IPv6。 支援採集IPv4/IPv6{value, select, IPv4 {IPv4} IPv6 {IPv6} DualStack {雙棧} other {{value}} }流量的地區有:華東1(杭州)、華東2(上海)、華北1(青島)、華北2(北京)、華北5(呼和浩特)、華南1(深圳)、新加坡、美國(矽谷)、美國(維吉尼亞)。 |

protocol | 流量的IANA協議編號。 常見協議號舉例:ICMP為1,TCP為6,UDP為17。 |

srcaddr | 源IP地址。 |

srcport | 源連接埠。 |

dstaddr | 目的IP地址。 |

dstport | 目的連接埠。 |

direction | 流量方向:

|

action | 安全性群組或網路ACL是否允許該訪問:

|

packets | 資料包個數。 |

bytes | 位元組數。 |

start | 在採集視窗內,收到第1個包的時間。格式為Unix時間戳記。 |

end | 對於長串連,是採集視窗結束的時間;對於短串連,是串連關閉的時間。格式為Unix時間戳記。 |

tcp-flags | TCP標誌位,以十進位表示,反映了 TCP 協議中的 SYN、ACK、FIN 等標誌的組合。 採集視窗內1個流日誌條目可能會對應多個TCP資料包,該值是所有相關資料包的標誌位欄位進行 例如,1個TCP會話在某採集視窗內有兩個資料包,分別帶有SYN(2)和SYN-ACK(18)標誌,則日誌中記錄的TCP標誌位欄位為18(2 | 18 = 18)。 部分TCP標誌位對應的十進位:

關於TCP標誌通用資訊(例如SYN、FIN、ACK、RST等標誌的含義),請參見RFC: 793。 |

log-status | 日誌選項組:

|

traffic_path | 流量發生的情境:

|

如下是流日誌條目樣本:

資料記錄正常且允許記錄流量樣本

本樣本阿里雲主帳號ID為1210123456******,VPC流日誌版本為1,在2024年7月12日17:10:20至17:11:20(1分鐘內),彈性網卡eni-bp166tg9uk1ryf******允許出方向以下流量:

源地址和連接埠(172.31.16.139,1332)通過TCP協議(6表示TCP協議)向目的地址和連接埠(172.31.16.21,80)傳輸了10個資料包,資料包總大小為2048位元組。日誌選項組為OK,無異常。

{

"account-id": "1210123456******",

"action": "ACCEPT",

"bytes": "2048",

"direction": "out",

"dstaddr": "172.31.16.21",

"dstport": "80",

"end": "1720775480",

"eni-id": "eni-bp166tg9uk1ryf******",

"log-status": "OK",

"packets": "10",

"protocol": "6",

"srcaddr": "172.31.16.139",

"srcport": "1332",

"start": "1720775420",

"tcp-flags": "22",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}資料記錄正常且拒絕記錄流量樣本

本樣本阿里雲主帳號ID為1210123456******,VPC流日誌版本為1,在2024年7月15日10:20:00至10:30:00(10分鐘內),彈性網卡eni-bp1ftp5sm9oszt******拒絕入方向以下流量:

源地址和連接埠(172.31.16.139,1332)通過TCP協議(6表示TCP協議)向目的地址和連接埠(172.31.16.21,80)傳輸了20個資料包,資料包總大小為4208位元組。日誌選項組為OK,無異常。

{

"account-id": "1210123456******",

"action": "REJECT",

"bytes": "4208",

"direction": "in",

"dstaddr": "172.31.16.21",

"dstport": "80",

"end": "1721010600",

"eni-id": "eni-bp1ftp5sm9oszt******",

"log-status": "OK",

"packets": "20",

"protocol": "6",

"srcaddr": "172.31.16.139",

"srcport": "1332",

"start": "1721010000",

"tcp-flags": "22",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}無資料記錄狀態樣本

本樣本阿里雲主帳號ID為1210123456******,VPC流日誌版本為1,在2024年7月15日10:52:20至10:55:20(3分鐘內),彈性網卡eni-bp1j7mmp34jlve******在此時間段內沒有流量資料記錄(NODATA)。

{

"account-id": "1210123456******",

"action": "-",

"bytes": "-",

"direction": "-",

"dstaddr": "-",

"dstport": "-",

"end": "1721012120",

"eni-id": "eni-bp1j7mmp34jlve******",

"log-status": "NODATA",

"packets": "-",

"protocol": "-",

"srcaddr": "-",

"srcport": "-",

"start": "1721011940",

"tcp-flags": "-",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}跳過的資料記錄狀態樣本

本樣本阿里雲主帳號ID為1210123456******,VPC流日誌版本為1,在2024年7月12日16:20:30至16:23:30(3分鐘內),彈性網卡eni-bp1dfm4xnlpruv******的資料記錄被跳過(SKIPDATA)。

{

"account-id": "1210123456******",

"action": "-",

"bytes": "-",

"direction": "-",

"dstaddr": "-",

"dstport": "-",

"end": "1720772610",

"eni-id": "eni-bp1dfm4xnlpruv******",

"log-status": "SKIPDATA",

"packets": "-",

"protocol": "-",

"srcaddr": "-",

"srcport": "-",

"start": "1720772430",

"tcp-flags": "-",

"traffic_path": "-",

"version": "-",

"vm-id": "1",

"vpc-id": "-",

"vswitch-id": "vpc-bp1qf0c43jb3maz******"

}計費說明

計費項目

流日誌的計費項目由流日誌產生費、Log Service的服務費、流量分析器的流量處理費和流量分析儲存費組成。

流日誌產生費:

計費周期與出賬周期均為1小時。賬單出賬時間通常在當前計費周期結束後3~4小時左右,具體以系統實際出賬時間為準。

流日誌產生費按照每月每地區產生的日誌量實行階梯累積計費。每個阿里雲帳號(主帳號)在每個地區每月擁有5 GB免費額度。

流日誌產生量階梯(每月)

定價(美元/GB)

0 TB~10 TB(含)

0.37

10 TB~30 TB(含)

0.185

30 TB~50 TB(含)

0.074

大於50 TB

0.037

Log Service的服務費:流日誌投遞到SLS之後產生,由SLS產品計費。收取寫入和儲存等費用。

SLS提供2種計費模式:“按寫入資料量計費”和“按使用功能計費”。在VPC控制台建立流日誌並選擇建立Logstore時,預設使用“按使用功能計費”模式。

流量分析器計費:流日誌投遞到流量分析器之後產生,由NIS產品計費。收取流量分析處理費和流量分析儲存費。

計費樣本

樣本1

假設您於2022年09月01日00:00:00在某地區啟用流日誌功能,至2022年10月01日00:00:00期間,共向Log Service投遞3 GB日誌。

由於每個阿里雲帳號(主帳號)每月有5 GB流日誌產生費的免費額度,則當月流日誌的總費用=Log Service的服務費。

樣本2

假設您於2022年09月01日00:00:00在華東2(上海)啟用流日誌功能,至2022年10月01日00:00:00期間,共向Log Service投遞100 GB日誌。

當月流日誌的產生費=(100-5)×0.37=35.15美元,當月流日誌的總費用=35.15美元+Log Service的服務費

樣本3

假設您於2022年09月01日00:00:00在華北2(北京)啟用流日誌功能,至2022年10月01日00:00:00期間,共向Log Service投遞60 TB日誌。

流日誌的產生費按照階梯定價計費:

0至10 TB(含):(10×1024-5)×0.37=3786.95美元

10 TB至30 TB(含):20×1024×0.185=3788.8美元

30 TB至50 TB(含):20×1024×0.074=1515.52美元

大於50 TB:10×1024×0.037=378.88美元

當月流日誌產生費合計:3786.95+3788.8+1515.52+378.88=9470.15美元,當月流日誌的總費用=9470.15美元+Log Service的服務費

欠費與儲值

支援的地區

地區 | 支援流日誌的地區 |

亞太地區-中國 | 華東1(杭州)、華東2(上海)、華北1(青島)、華北2(北京)、華北3(張家口)、華北5(呼和浩特)、華北6(烏蘭察布)、華南1(深圳)、華南2(河源)、華南3(廣州)、西南1(成都)、中國香港、華東6(福州-本地地區-關停中) |

亞太地區-其他 | 日本(東京)、韓國(首爾)、新加坡、馬來西亞(吉隆坡)、印尼(雅加達)、菲律賓(馬尼拉)、泰國(曼穀) |

歐美地區 | 德國(法蘭克福)、英國(倫敦)、美國(矽谷)、美國(維吉尼亞) |

中東 | 阿聯酋(杜拜)、沙特(利雅得)- 夥伴營運 |

配額

配額名稱 | 描述 | 預設限制 | 提升配額 |

vpc_quota_flowlog_inst_nums_per_user | 使用者支援建立的流日誌執行個體的數量 | 10個 |

常見問題

VPC流日誌可以儲存多長時間?

VPC流日誌產生後會被自動投遞至Log Service中,遵循Log Service產品的儲存策略。

建立VPC流日誌時如果勾選了開啟流日誌分析報表功能,則用於儲存VPC流日誌的Logstore的資料儲存時間長度預設為7天。未勾選時,預設為300天。

可在Log Service控制台查看現有Logstore的資料儲存時間,並按需修改。