網站僅使用 HTTP 協議時,傳輸的資料為明文,存在被竊聽和篡改的風險,且會被主流瀏覽器標記為“不安全”。為部署在 Windows IIS(Internet Information Services)伺服器上的網站安裝 SSL 憑證,可啟用 HTTPS 加密通訊,保障資料轉送安全,提升使用者信任。本文介紹如何在IIS伺服器部署SSL認證,以及安裝認證後的效果驗證。

適用範圍

開始配置前,確保滿足以下條件:

認證狀態:已擁有由權威機構簽發的 SSL 憑證。若認證即將到期或已到期,請先續約SSL認證。

網域名稱匹配:確保認證能夠匹配所有需保護的網域名稱。如需添加或修改網域名稱,可根據需求購買正式認證或追加和更換網域名稱。

精確網域名稱:僅對指定網域名稱生效。

example.com僅對example.com生效。www.example.com僅對www.example.com生效。

萬用字元網域名稱:僅對其一級子網域名稱生效。

*.example.com對www.example.com、a.example.com等一級子網域名稱生效。*.example.com對根網域名稱example.com和多級子網域名稱a.b.example.com不生效。

說明如需匹配多級子網域名稱,綁定網域名稱中需包含該網域名稱(如

a.b.example.com),或包含相應的萬用字元網域名稱(如*.b.example.com)。伺服器許可權:需要使用

Administrator賬戶或一個具有管理員權限的賬戶。網域名稱解析:網域名稱已配置解析記錄並解析至伺服器的公網 IP。

環境依賴:本文以 Windows Server 2008 R2 和 Windows Server 2012 R2 作業系統為例,Windows Server 2008 R2 以上版本適用。

說明不同作業系統版本的配置介面可能存在差異,請根據實際情況進行調整。

操作步驟

步驟一:準備SSL認證

進入SSL認證管理頁面,在目標認證操作列單擊更多進入認證詳情頁面,然後在下載頁簽中下載伺服器類型為IIS的認證。

解壓下載的認證壓縮包:

將解壓後的認證檔案上傳至伺服器。

說明以下操作以阿里雲 ECS 為例,其它類型的伺服器請參考其官方文檔。

訪問ECS控制台-執行個體。在頁面左側頂部,選擇目標資源所在的資源群組和地區。

進入目標執行個體詳情頁,單擊遠端連線,選擇通過Workbench遠端連線。根據頁面提示登入,進入伺服器案頭。

鍵盤按下

Win+E,開啟檔案總管。雙擊重新導向的驅動程式和檔案夾下的***上的workbench,從本地拖動認證檔案至該目錄,然後右鍵重新整理檔案夾。

將目標檔案從該目錄拖動至 C 盤或者其他盤。

重要重新串連、退出執行個體時,Workbench會自動清除該執行個體重新導向的驅動程式和檔案夾中已上傳的所有檔案資訊以節省空間的,該目錄僅用於檔案傳輸,請不要儲存檔案。

步驟二:配置系統與網路環境

開放安全性群組的 443 連接埠。

請確保安全性群組已開放 443 連接埠 (TCP),否則外部無法訪問服務。以下操作以阿里雲 ECS 為例:

進入Elastic Compute Service執行個體頁面,選擇目標 ECS 執行個體所在地區,單擊目標執行個體名稱,進入執行個體詳情頁。

單擊安全性群組 > 內網入方向全部規則,確儲存在一條授權策略為允許、協議類型為 TCP、目的連接埠範圍為 HTTPS(443)、授權對象為任何位置(0.0.0.0/0)(或其它地址,確保 PC 可遠端存取即可)的規則。

如不存在上述規則,請參照添加安全性群組規則在目標安全性群組中添加相應規則。

開放伺服器防火牆的443連接埠。

登入Windows伺服器,單擊左下角開始菜單,開啟控制台。

點擊。

如果防火牆處於如下圖的關閉狀態,無需額外操作。

如果防火牆已開啟,請參考以下步驟允許存取HTTPS規則。

單擊左側,檢查是否存在協議為TCP,本地連接埠為443,操作為阻止的入站規則。

若存在此類規則,需要按右鍵相應規則並選擇屬性,在常規頁簽,將其修改為允許串連並應用。

步驟三:在MMC匯入SSL認證

單擊左下角開始菜單,搜尋並開啟運行對話方塊,輸入

mmc,單擊確定。在MMC控制台,添加憑證嵌入式管理單元。

在控制台的頂部功能表列,選擇。

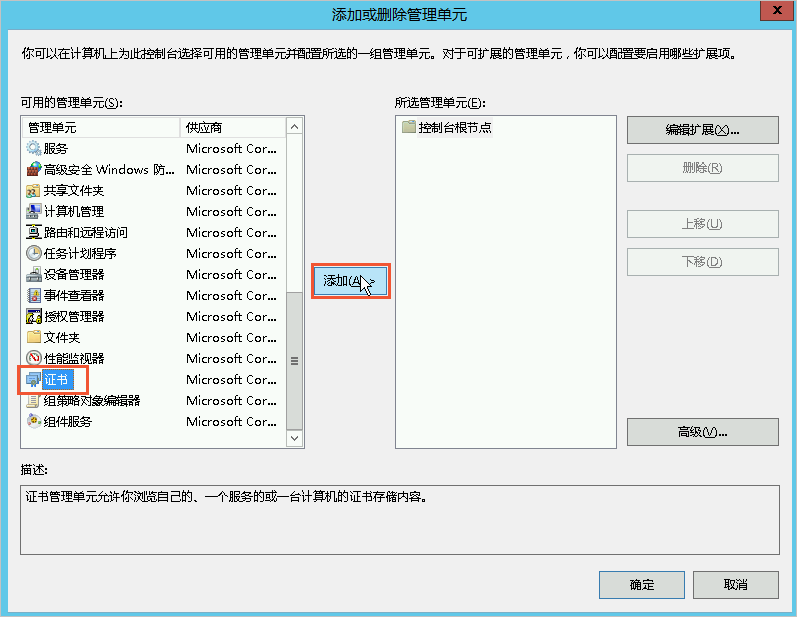

在添加或刪除嵌入式管理單元對話方塊,從左側可用的嵌入式管理單元列表中選擇認證,單擊添加。

在憑證嵌入式管理單元對話方塊,選擇電腦賬戶,單擊下一步。

在選擇電腦對話方塊,選擇本機電腦(運行此控制台的電腦),單擊完成。

在添加或刪除嵌入式管理單元對話方塊,單擊確定。

在控制台左側導覽列,展開,然後將游標放置在個人並單擊滑鼠右鍵,選擇。

根據對話方塊提示,完成認證匯入嚮導。

歡迎使用認證匯入嚮導:單擊下一步。

要匯入的檔案對話方塊:單擊瀏覽,開啟PFX格式的認證檔案,單擊下一步。

在開啟檔案時,您必須先將檔案類型設定為所有檔案(*),然後再選擇認證檔案。

為私密金鑰鍵入密碼:開啟TXT格式的私密金鑰檔案,複製檔案內容,並將內容粘貼在密碼文字框,單擊下一步。

憑證存放區:選中根據認證類型,自動選擇憑證存放區,單擊下一步。

正在完成認證匯入嚮導:單擊完成。

收到匯入成功提示後,單擊確定。

步驟四:在IIS管理器為網站綁定SSL認證

添加網站綁定。請根據伺服器作業系統的版本選擇相應的操作步驟。

Windows Server 2012 R2 及以上版本

單擊

開始表徵圖,然後單擊。

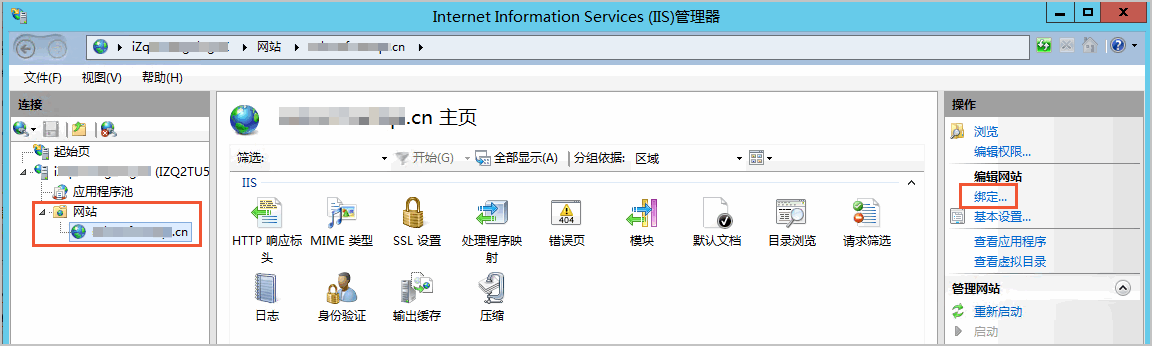

開始表徵圖,然後單擊。在左側串連地區,展開伺服器,單擊網站,在網站列表單擊對應的網站,在右側操作地區,單擊綁定。

在網站綁定對話方塊,單擊添加。

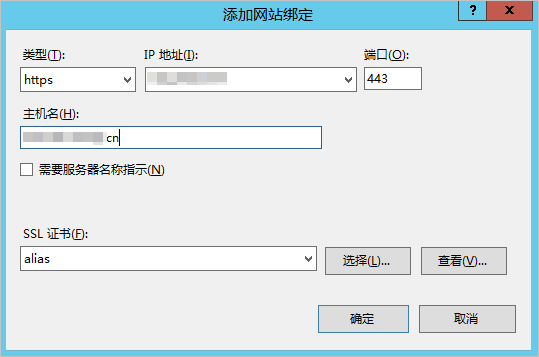

在添加網站綁定對話方塊,完成網站的相關配置,並單擊確定。請根據以下兩種業務情境進行選擇。

為單個網站配置認證:僅需為 IIS 伺服器上的一個網站配置認證,或多個網站配置同一個認證。

為多個網站配置認證:需為IIS 伺服器上的多個網站配置認證,且每個網站使用不同的認證。

類型:選擇https。

IP地址:選擇伺服器的IP地址。當網站部署在本伺服器上且本伺服器不存在多個IP地址的情況時,保持全部未分配即可。

連接埠:預設為443,無需修改。

說明建議連接埠設定為 443。若設定為非 443 連接埠,則通過瀏覽器訪問網站時,必須在網站網域名稱後添加連接埠號碼(例如:

https://domain.com:8443)。主機名稱:填寫需開啟HTTPS的網域名稱,例如:

domain.com。需要伺服器名稱指示:無需勾選。

說明勾選後將出現警報:尚未建立預設SSL網站。若要支援不帶SNI功能的瀏覽器,建議建立一個預設SSL網站。消除該警報需進行額外配置,具體操作請參見為多個網站配置認證中消除該警報的解決辦法。

SSL認證:選擇已匯入的認證。

類型:選擇https。

IP地址:選擇伺服器的IP地址。當網站部署在本伺服器上且本伺服器不存在多個IP地址的情況時,保持全部未分配即可。

連接埠:預設為443,無需修改。

主機名稱:為每個網站填寫其對應的網域名稱,例如:example1.com、example2.com。

需要伺服器名稱指示:勾選。

SSL認證:為每個網站填寫其對應的已匯入的認證。

預設 SSL 網站是處理不支援 SNI 的使用者的兜底網站,可以是一個空白頁面或重新導向頁面,請根據實際的業務需求進行配置。

目前只有少數老舊瀏覽器不支援SNI,例如Windows XP上的IE瀏覽器。若您評估不存在使用此類瀏覽器的使用者,則可以忽略該警報。

在Internet Information Services (IIS) 管理器左側串連地區,展開伺服器,單擊網站,在網站列表選擇預設的Default Web Site或添加一個網站,在右側操作地區,單擊綁定。

在網站綁定對話方塊,單擊添加。在添加網站綁定對話方塊,進行如下配置,並單擊確定。

類型:選擇https。

IP地址:選擇伺服器的IP地址。

連接埠:保持預設443。

主機名稱:保持預設不填寫。

需要伺服器名稱指示:不勾選。

SSL認證:選擇任意一個已匯入的認證。

建立輔助彈性網卡,並綁定在IIS伺服器ECS執行個體上,具體操作請參見建立並使用彈性網卡。

建立EIP,並將EIP綁定至輔助彈性網卡。公網IP地址與私網IP地址對應關係如下。

在DNS服務位址修改DNS解析,將不同的IIS網站記錄值修改為ECS執行個體上綁定的不同的公網IP地址。此樣本中需要為

example1.com配置記錄值為106.xx.xx.198,為example2.com配置記錄值為101.xx.xx.50。在IIS管理器中分別為網站進行如下配置:

IIS網站

SSL 憑證

IP地址

ECS 執行個體的公網IP

Web01

example1.com 的認證

192.168.1.211

106.xx.xx.198

Web02

example2.com 的認證

192.168.1.212

101.xx.xx.50

類型:選擇https。

IP地址:為每個網站填寫其對應的伺服器私網IP地址。此樣本中web01對應

192.168.1.211,web02對應192.168.1.212。連接埠:預設為443,無需修改。

SSL認證:為每個網站填寫其對應的已匯入的認證。

在網站綁定對話方塊,單擊關閉。

設定TLS策略(可選)。

下載 IIS Crypto 工具至伺服器,選擇IIS Crypto GUI:https://www.nartac.com/Products/IISCrypto/Download

在伺服器上雙擊運行下載的檔案,在Schannel首頁點擊Best Practices最佳實務,在彈出的對話方塊單擊確定,單擊Apply應用,然後重啟伺服器執行個體。

為單個網站配置認證

為多個網站配置認證

(推薦)使用 SNI 為多個網站配置認證

以下圖為例,

web01與web02兩個網站都部署在IIS伺服器上,且都使用本伺服器的同一個IP地址與443連接埠,此時需要勾選需要伺服器名稱指示,否則會提示“至少一個其他網站正在使用同一HTTPS綁定”。

配置完成後,將出現警報:尚未建立預設SSL網站。若要支援不帶SNI功能的瀏覽器,建議建立一個預設SSL網站。表示未配置預設SSL網站時,部分不支援SNI的老舊瀏覽器在訪問您的網站時會出錯。如需配置預設 SSL 網站,請參考以下步驟進行操作。

說明使用多IP地址為多個網站配置認證

重要若多個網站共用一個IP和連接埠(例如:80),使用此方式配置需修改DNS解析,網站訪問的入口IP 將由單個變為多個,可能影響業務。建議您充分評估影響後再進行配置。

Windows Server 2008 R2

單擊開始菜單,單擊。

在左側串連地區,展開伺服器,單擊網站,在網站列表單擊對應的網站,在右側操作地區,單擊綁定。

在網站綁定對話方塊,單擊添加。

在添加網站綁定對話方塊,完成網站的相關配置,並單擊確定。請根據以下兩種業務情境進行選擇。

為單個網站配置認證:只需要為 IIS 伺服器上的一個網站配置認證,或多個網站配置同一個認證。

為多個網站配置認證:需要為IIS 伺服器上的多個網站配置認證,且每個網站使用不同的認證。

類型:選擇https。

IP地址:選擇伺服器的IP地址。當網站部署在本伺服器上且本伺服器不存在多個IP地址的情況時,保持全部未分配即可。

連接埠:預設為443,無需修改。

說明建議連接埠設定為 443。若設定為非 443 連接埠,則通過瀏覽器訪問網站時,必須在網站網域名稱後添加連接埠號碼(例如:

https://domain.com:8443)。SSL認證:選擇已匯入的認證。

建立輔助彈性網卡,並綁定在IIS伺服器ECS執行個體上,具體操作請參見建立並使用彈性網卡。

建立EIP,並將EIP綁定至輔助彈性網卡。公網IP地址與私網IP地址對應關係如下。

在DNS服務位址修改DNS解析,將不同的IIS網站記錄值修改為ECS執行個體上綁定的不同的公網IP地址。此樣本中需要為

example1.com配置記錄值為106.xx.xx.198,為example2.com配置記錄值為101.xx.xx.50。在IIS管理器中分別為網站進行如下配置:

IIS網站

SSL 憑證

IP地址

ECS 執行個體的公網IP

Web01

example1.com 的認證

192.168.1.211

106.xx.xx.198

Web02

example2.com 的認證

192.168.1.212

101.xx.xx.50

類型:選擇https。

IP地址:為每個網站填寫其對應的伺服器私網IP地址。此樣本中web01對應

192.168.1.211,web02對應192.168.1.212。連接埠:預設為443,無需修改。

SSL認證:為每個網站填寫其對應的已匯入的認證。

完成配置後,您可以在網站綁定列表查看已添加的https類型網站綁定。

說明部分Windows Server 2008可能會出現報錯“憑證鏈結中的一個或多個中間認證丟失”,解決方案請參見常見問題。

在網站綁定對話方塊,單擊關閉。

設定TLS策略。

對於Windows Server 2008,預設的TLS配置可能不被現代瀏覽器、App或小程式信任。若配置完成後訪問網站出現:“ERR_SSL_VERSION_OR_CIPHER_MISMATCH”、“使用了不受支援的協議”等錯誤。請參照以下步驟設定TLS策略:

下載IIS Crypto工具至伺服器,選擇IIS Crypto GUI:https://www.nartac.com/Products/IISCrypto/Deprecated

在伺服器上雙擊運行下載的檔案,在Schannel首頁點擊Best Practices最佳實務,在彈出的對話方塊單擊確定,單擊Apply應用,彈出需要重啟的提示框,然後重啟伺服器執行個體。

為單個網站配置認證

為多個網站配置認證

Windows Server 2008 不支援 SNI,每個啟用 HTTPS 的網站必須配置獨立 IP 位址,且每個 IP 位址需與每張認證一一對應。

重要若多個網站共用一個IP和連接埠(例如:80),使用此方式配置需修改DNS解析,網站訪問的入口IP 將由單個變為多個,可能影響業務。建議您充分評估影響後再進行配置。

可選:設定HTTP請求自動跳轉到HTTPS。

在Internet Information Services (IIS) 管理器,左側串連地區,展開伺服器,單擊網站,選擇要配置跳轉的網站,在網站首頁尋找是否有URL重寫模組。若不存在則需要訪問https://www.iis.net/downloads/microsoft/url-rewrite,根據系統類別型選擇對應連結進行下載安裝,安裝完成後,需關閉IIS管理器視窗並重新開啟,以使其生效。

雙擊URL重寫,在右側操作列,點擊添加規則。

在添加規則對話方塊,選擇入站規則>空白規則,點擊確定。

在編輯入站規則對話方塊,完成以下配置。下表中其他未提及參數保持預設即可。

參數

配置內容

名稱

自訂填寫規則的名稱

匹配URL

請求的URL

選擇與模式比對

使用

選擇Regex

模式

填寫

(.*)忽略大小寫

勾選

條件

邏輯分組

選擇全部匹配

條件(添加一個條件)

條件輸入

填寫

{HTTPS}檢查輸入字串是否

選擇與模式比對

模式

填寫

^OFF$忽略大小寫

勾選

操作

操作類型

選擇重新導向

重新導向URL

填寫

https://{HTTP_HOST}/{R:1}附加查詢字串

勾選

重新導向類型

選擇已找到(302)或永久(301)

點擊右側操作的應用。

返回Internet Information Services (IIS) 管理器,在左側串連地區,點擊伺服器並重新啟動IIS管理器。完成配置,測試HTTP的訪問請求都自動跳轉至HTTPS。

步驟五:驗證部署結果

請通過 HTTPS 訪問您已綁定認證的網域名稱(如

https://example.com,example.com需替換為實際網域名稱)。若瀏覽器地址欄顯示安全鎖表徵圖,說明認證已成功部署。如訪問異常或未顯示安全鎖,請先清除瀏覽器緩衝或使用無痕(隱私)模式重試。

Chrome 瀏覽器自 117 版本起,地址欄中的

已被新的

已被新的 替代,需單擊該表徵圖後查看安全鎖資訊。

替代,需單擊該表徵圖後查看安全鎖資訊。

如仍有問題,請參考常見問題進行排查。

應用於生產環境

在生產環境部署時,遵循以下最佳實務可提升安全性、穩定性和可維護性:

使用非管理員權限使用者運行:

為應用建立專用的、低許可權的系統使用者,切勿使用擁有管理員權限的賬戶運行應用。

說明建議使用網關層配置 SSL的方案,即將認證部署在Server Load Balancer或Nginx等反向 Proxy上,由其終結 HTTPS 流量,再將解密後的 HTTP 流量轉寄到後端應用。

憑證外部化管理:

切勿將密碼等敏感資訊寫入程式碼在代碼或設定檔中。使用環境變數、Vault 或雲端服務商提供的Key Management Service來注入憑證。

啟用 HTTP 到 HTTPS 強制跳轉:

確保所有通過 HTTP 訪問的流量都被自動重新導向到 HTTPS,防止中間人攻擊。

配置現代 TLS 協議:

在伺服器配置中禁用老舊且不安全的協議(如 SSLv3, TLSv1.0, TLSv1.1),僅啟用 TLSv1.2 和 TLSv1.3。

認證監控與自動續期:

建議在認證部署完成後,為網域名稱開啟網域名稱監控功能。阿里雲將自動檢測認證有效期間,並在認證到期前發送提醒,協助您及時續期,避免服務中斷。具體操作請參見購買並開啟公網網域名稱監控。

常見問題

安裝或更新認證後,認證未生效或 HTTPS 無法訪問

常見原因如下:

伺服器安全性群組或防火牆未開放 443 連接埠。請參見配置系統與網路環境。

認證的綁定網域名稱未包含當前訪問的網域名稱。請參見網域名稱匹配。

認證未正確替換。請檢查所用認證檔案是否為最新且有效。

網域名稱已接入 CDN、SLB 或 WAF 等雲產品,但未在相應產品中安裝認證。請參閱流量經過多個雲產品時認證的部署位置完成相關操作。

當前網域名稱的 DNS 解析指向多台伺服器,但認證僅在部分伺服器上安裝。需分別在每個伺服器中安裝認證。

如需進一步排查,請參考:根據瀏覽器錯誤提示解決認證部署問題 和 SSL認證部署故障自助排查指南。

Windows Server 2008 R2 提示"憑證鏈結中的一個或多個中間認證丟失。要解決此問題,請確保安裝了所有中間認證。"

由於Windows Server 2008 R2 系統版本較老,伺服器憑證庫中可能缺少相應的中間認證,因此無法驗證認證是否有效。請查看SSL認證資訊確認根憑證版本後,前往下載和安裝根憑證下載對應的中間認證,並手動上傳至伺服器,雙擊中間認證檔案完成安裝即可。

Windows Server 2008 R2 提示"由於認證不在可信任的根憑證授權單位儲存區中,因此它不受信任。"

由於Windows Server 2008 R2 系統版本較老,伺服器憑證庫中可能缺少相應的根憑證,因此無法驗證認證是否有效。請查看SSL認證資訊確認根憑證版本後,前往下載和安裝根憑證下載對應的根憑證,並手動上傳至伺服器,雙擊根憑證檔案完成安裝即可。

如何更新(替換)IIS 中已安裝的 SSL 憑證

先將新認證匯入MMC。然後在IIS管理器中編輯步驟四:在IIS管理器為網站綁定SSL認證中的網站綁定,將SSL認證替換為新認證。替換完成後,清除瀏覽器緩衝或使用無痕(隱私)模式訪問您的網站,點擊下圖位置查看認證詳情,驗證是否更新成功。

|

|

|

為什麼匯入認證時找不到 .pfx 檔案?

在檔案選擇對話方塊中,需將右下角的檔案類型從預設的“X.509 憑證”更改為“所有檔案(*)”。

如果丟失了 .pfx 檔案的密碼怎麼辦?

認證密碼與每次下載的認證檔案唯一對應。如果丟失,可參照準備SSL認證重新下載認證,系統會產生一個新的密碼檔案。

如何查看系統是x64還是x86架構?

通過命令查看:

單擊開始菜單,搜尋並開啟

cmd,輸入wmic os get osarchitecture,返回64位或32位。64位系統對應x64架構,32位系統對應x86架構。通過控制台查看:

如果是ECS執行個體,也可以在控制台進行查看,如下圖: