本文介紹SSL認證部署後未生效或網站顯示不安全的排查方法和解決方案。

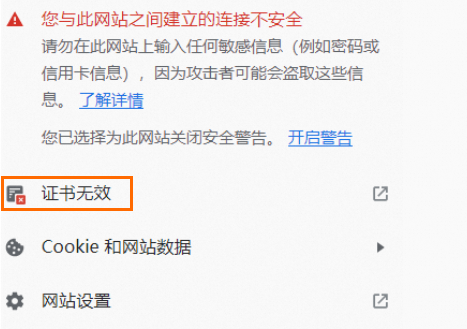

瀏覽器提示“您與此網站建立的串連不安全”

可能原因:瀏覽器緩衝未清理、SSL認證與網域名稱不匹配或認證已到期。

解決方案:

清理瀏覽器緩衝後再嘗試訪問您的網站。

檢查SSL認證是否與網域名稱匹配。

方式一:通過數位憑證管理服務控制台查看

登入數位憑證管理服務控制台。

在左側導覽列,選擇证书管理 > SSL證書管理。

在SSL證書管理頁面,定位到您部署的認證,檢查認證的網域名稱是否和網站對應的網域名稱相同,如果不相同,請重新上傳網域名稱對應的認證。

方式二:通過瀏覽器查看

訪問相應的網站網域名稱,單擊瀏覽器地址欄安全鎖表徵圖。

單擊認證無效。

在認證頁面,查看認證通用名稱(CN)是否與網站網域名稱一致。

檢查SSL認證是否到期。

SSL認證預設有效期間為1年,如果您的伺服器上的SSL認證非首次安裝,在通過HTTPS訪問網站時報錯且提示不安全,請您檢查SSL認證是否到期。您可以參考以下兩種方式進行查看。

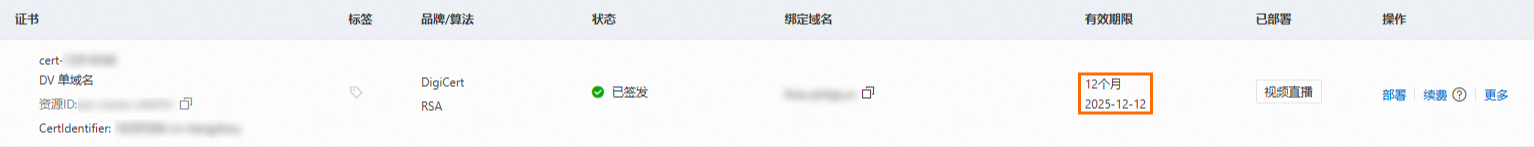

方式一:通過數位憑證管理服務控制台查看

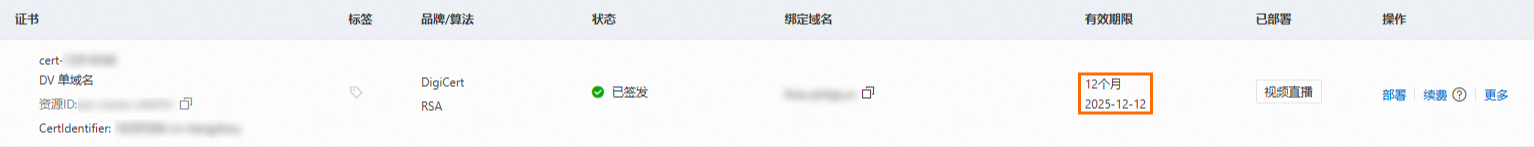

登入數位憑證管理服務控制台。

在左側導覽列,選擇证书管理 > SSL證書管理。

在SSL證書管理頁面,定位到您部署的認證,檢查是否到期。

如若到期,請您及時續約認證,具體操作,請參見SSL認證續約與到期處理。

方式二:通過瀏覽器查看

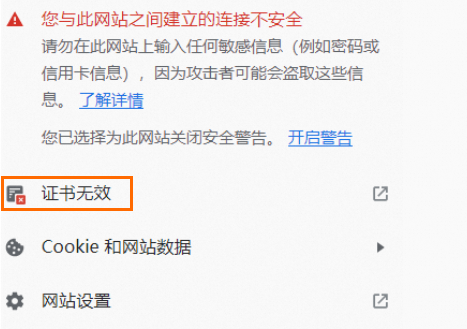

訪問相應的網站網域名稱,單擊瀏覽器地址欄安全鎖標誌。

單擊認證無效。

在認證頁面,查看認證到期時間。

檢查部署的SSL認證格式是否錯誤。

不同的Web伺服器支援的認證格式不同,詳情請參見部署SSL認證。

可能原因:設定檔中的憑證路徑或認證檔案名稱配置有錯誤。

解決方案:

請檢查Web伺服器設定檔中的SSL認證設定,確保設定檔中指定的憑證存放區路徑和檔案名稱與伺服器上實際存放的憑證路徑和檔案名稱完全一致。以下是Nginx的配置樣本:

server {

listen 443 ssl;

server_name example.com;

#請將以下路徑替換為您自己的SSL認證和私密金鑰檔案路徑

ssl_certificate /etc/nginx/ssl/example.com.crt;

ssl_certificate_key /etc/nginx/ssl/example.com.key;

# 其他配置...

}可能原因:購買了新認證,但Web伺服器仍在使用舊版認證或設定檔中的SSL憑證路徑未及時更新。

解決方案:

通過建立部署任務,可以將已簽發的認證上傳至雲端服務器的指定路徑,或替換指定路徑中的認證檔案,具體操作,請參見雲端服務器部署:部署 SSL 憑證至 ECS/Simple Application Server。

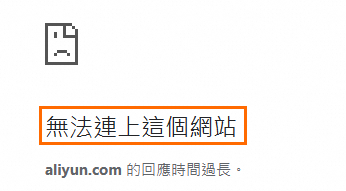

瀏覽器提示“無法訪問此頁面”

可能原因:443連接埠未允許存取。

解決方案:

如果您使用的是阿里雲ECS伺服器,請前往ECS管理主控台安全性群組頁面,允許存取443連接埠。關於如何配置安全性群組,請參見添加安全性群組規則。

說明用預設連接埠號碼訪問網站時,使用HTTP(預設連接埠80)或HTTPS(預設連接埠443)可直接輸入欄位名;若使用非預設連接埠,則需在網域名稱後附加連接埠號碼,格式為

http://網域名稱:連接埠號碼或https://網域名稱:連接埠號碼。確保伺服器允許HTTPS串連所使用的預設連接埠443。如果使用非標準連接埠,請檢查該連接埠是否開放並且沒有被其他服務佔用。

如果您有設定防火牆,檢查伺服器自身的防火牆設定,確保它們沒有阻止外部對443連接埠的訪問。

如果您使用的不是阿里雲ECS伺服器,請參照對應的伺服器安全設定指南,配置允許存取伺服器的443連接埠。

可能原因:Web伺服器配置錯誤。

解決方案:

檢查Web伺服器的設定檔,確保其正確設定了SSL/TLS相關的指令並監聽了443連接埠。

檢查設定檔是否有語法錯誤。

可能原因:SSL認證已到期或未正確簽發。

解決方案:

檢查認證是否到期,如若到期,請您及時續約認證,具體操作,請參見SSL認證續約與到期處理。

檢查認證是否被正確簽發,並且與您的網域名稱匹配。

可能原因:DNS解析問題。

解決方案:

確認您的網域名稱是否正確地指向了伺服器的IP地址。可以使用

ping或者nslookup命令檢查網域名稱是否能夠正確解析為IP地址。如果使用的是CDN服務,請確認CDN設定正確,並且沒有阻止HTTPS流量。

如果上述步驟都不能解決問題,建議您仔細查閱Web伺服器和應用程式的記錄檔,以擷取更詳盡的資訊。此外,您也可以嘗試從其他裝置或不同位置訪問網站,以排除本網或裝置特有的問題。如有更多疑問,請聯絡商務經理進行諮詢。

瀏覽器提示“使用了不受支援的協議”

可能原因:您的Web伺服器可能使用了不安全的協議版本(如SSL 2.0、SSL 3.0、TLS 1.0或TLS 1.1),或者Web伺服器配置的TLS協議與作業系統所支援的TLS協議不一致。

解決方案:

在Web伺服器設定檔中使用更安全的協議版本,如TLS 1.2或TLS 1.3。這裡以Nginx為例向您示範如何在設定檔中設定支援的SSL/TLS協議版本。請確保您的用戶端支援已配置的TLS協議版本,否則可能會遇到串連失敗的問題。

server { listen 443 ssl; server_name yourdomain.com; # SSL認證和密鑰路徑 ssl_certificate /path/to/your_certificate.crt; ssl_certificate_key /path/to/your_private.key; # 設定支援的SSL/TLS協議版本 ssl_protocols TLSv1.2 TLSv1.3; # 可選:設定更安全的加密套件 ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256'; location / { root /var/www/html; index index.html index.htm; } }確保伺服器使用的加密套件與作業系統支援的TLS協議一致。您可以在作業系統中進行相應設定。不同作業系統設定TLS協議的方法不同,以下是以Windows作業系統為例的設定步驟。

開啟控制台,單擊網路和Internet。

在網路和Internet面板中,單擊Internet選項,然後單擊進階。

選擇啟用TLS 1.2或TLS 1.3來提供更好的安全性和相容性。

瀏覽器提示“此頁面上部分內容不安全(例如映像)”或外部資源(圖片、指令碼、樣式等)無法成功載入

可能原因:您的網站代碼中引用了HTTP協議的資源。

解決方案:

將所有HTTP資源更新為HTTPS,確保所有外部資源(圖片、指令碼、樣式等)都可以通過HTTPS協議載入。

如果資源與您的網站在同一個網域名稱下,您可以使用相對URL地址,這樣瀏覽器會自動使用當前頁面的協議(HTTP或HTTPS)來載入資源。

檢查第三方資源的HTTPS支援,或直接移除相關HTTP資源的引用,部署發布後再次訪問網站。

不同網站代碼的實現邏輯可能存在差異,請您根據具體情況進行修改。如有疑問,請聯絡商務經理進行諮詢。