TLS協議版本包括TLS v1.0(已禁用)、TLS v1.1、TLS v1.2和TLS v1.3。TLS協議版本越高,HTTPS通訊的安全性越高,但是相較於低版本TLS協議,高版本TLS協議對瀏覽器的相容性較差。您可以根據業務需要,在安裝認證的Web伺服器或阿里雲產品上設定合適的TLS協議版本。

認證部署在阿里雲產品

如果您的認證部署在以下阿里雲產品,請根據對應的操作步驟設定認證的TLS協議版本。需要注意的是,此處內容為簡要操作步驟,完整內容請點擊下方對應的文檔連結查看詳情。

DDoS高防

操作步驟

登入DDoS高防控制台。

在頂部功能表列左上方處,根據DDoS高防產品選擇地區。

DDoS高防(中國內地):選擇中國內地地區。

DDoS高防(非中國內地):選擇非中國內地地區。

在左側導覽列,選擇。

在網域名稱接入頁面定位到目標網域名稱,在操作列下單擊編輯。

在编辑网站頁簽,修改國際標準HTTPS認證的TLS安全性原則。更多說明,請參見自訂伺服器HTTPS認證的TLS安全性原則。

Web Application Firewall

操作步驟

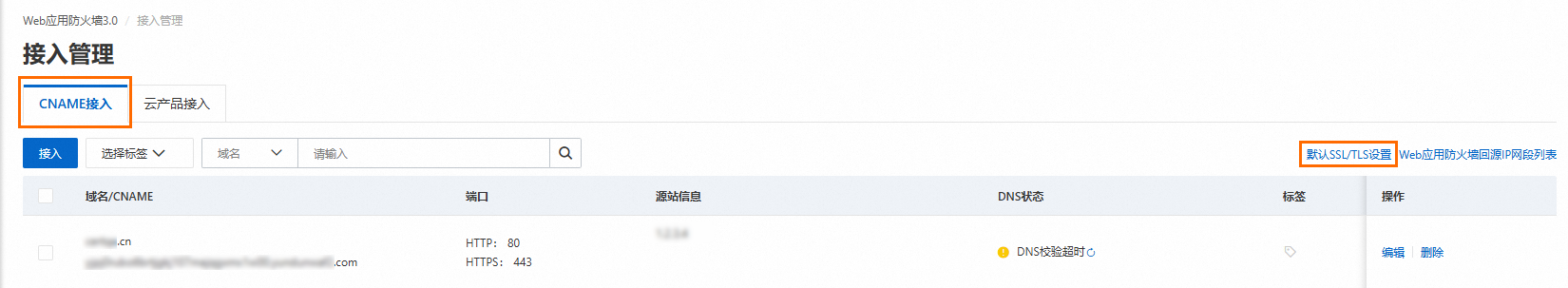

登入Web Application Firewall3.0控制台。在頂部功能表列,選擇WAF執行個體的資源群組和地區(中国内地、非中国内地)。

在左側導覽列,單擊接入管理。

在CNAME接入頁簽,在接入列表上方,單擊預設SSL/TLS設定。

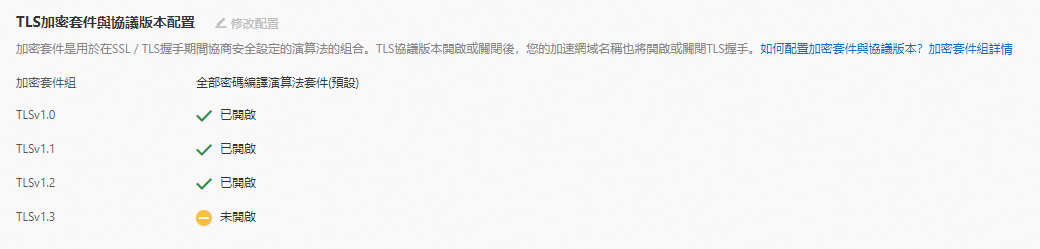

在預設SSL/TLS設定對話方塊,設定WAF中預設TLS協議版本,完成如下配置後,單擊確定。

配置項

說明

HTTPS認證上傳方式

上傳SSL認證。具體操作與網域名稱認證上傳方式相同,請參見上傳認證。

TLS協議版本

選擇要啟用的TLS協議版本。可選項:

支援TLS 1.0及以上版本,相容性最高,安全性較低(預設)

支援TLS 1.1及以上版本,相容性較好,安全性較好

支援TLS 1.2及以上版本,相容性較好,安全性最高

如果要啟用TLS 1.3協議,選中開啟支援TLS1.3。

HTTPS加密套件

選擇要啟用的加密套件。可選項:

全部加密套件,相容性較高,安全性較低(預設)

協議版本的自訂加密套件,請謹慎選擇,避免影響業務

關於支援自訂的加密套件,請參見WAF支援的加密套件。

更多內容,請參見通過CNAME接入為網站開啟WAF防護。

SLB 負載平衡

操作步驟

效能保障型Server Load Balancer執行個體在建立和配置HTTPS監聽時,支援選擇TLS安全性原則。因此您可以在添加或者配置HTTPS監聽時,在SSL認證引導頁,單擊進階配置後面的修改,在展開項中選擇TLS安全性原則。下面以傳統型負載平衡CLB為例指導您如何設定TLS協議版本。

Server Load Balancer產品家族包括應用型負載平衡ALB(Application Load Balancer)、網路型負載平衡NLB(Network Load Balancer )和傳統型負載平衡CLB(Classic Load Balancer),您可根據您的實際需求選擇合適的負載平衡產品。

在頂部功能表列處,選擇執行個體所屬的地區。

在執行個體管理頁面,找到目標執行個體,在操作列單擊監聽設定精靈。

在協議&監聽引導頁,請將配置項中的選擇監聽協議選擇為HTTPS選項。完成其他參數配置後單擊下一步。如何配置其他參數,請參見添加HTTPS監聽。

在SSL認證設定精靈,選擇已上傳的伺服器憑證,或者在選擇伺服器憑證時單擊建立伺服器憑證上傳一個伺服器憑證。您也可以購買認證。 認證相關資訊,請參見建立認證。

單擊進階配置後面的編輯,選擇TLS安全性原則。

說明僅效能保障型執行個體支援選擇使用的TLS安全性原則。

TLS安全性原則包含HTTPS可選的TLS協議版本和配套的密碼編譯演算法套件,具體說明,請參見TLS安全性原則。

完成後續其他設定精靈頁面的配置後,單擊提交。其他設定精靈的詳細操作,請參見為CLB執行個體添加HTTPS監聽。

更多內容,請參見添加HTTPS監聽。

CDN

操作步驟

執行操作前,請您確保已成功配置HTTPS認證,操作方法請參見配置HTTPS認證。

預設開啟TLSv1.0、TLSv1.1、TLSv1.2和TLSv1.3版本。

登入CDN控制台。

在左側導覽列,單擊域名管理。

在域名管理頁面,找到目標網域名稱,單擊操作列的管理。

在指定網域名稱的左側導覽列,單擊HTTPS配置。

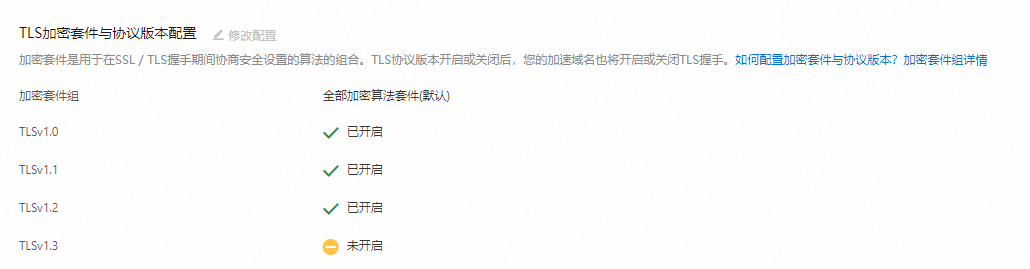

在TLS加密套件與協議版本配置地區,根據需要選擇加密套件和開啟對應的TLS版本。

支援如下加密套件,請根據需求選擇:

全部密碼編譯演算法套件(預設):安全性較低,相容性較高,支援的密碼編譯演算法,請參見CDN預設支援的TLS密碼編譯演算法。

強密碼編譯演算法套件:安全性較高,相容性較低,支援的密碼編譯演算法:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_CHACHA20_POLY1305_SHA256

ECDHE-ECDSA-CHACHA20-POLY1305

ECDHE-RSA-CHACHA20-POLY1305

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES128-CCM8

ECDHE-ECDSA-AES128-CCM

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES256-CCM8

ECDHE-ECDSA-AES256-CCM

ECDHE-ECDSA-ARIA256-GCM-SHA384

ECDHE-ARIA256-GCM-SHA384

ECDHE-ECDSA-ARIA128-GCM-SHA256

ECDHE-ARIA128-GCM-SHA256

自訂密碼編譯演算法套件:請根據需要選擇加密套件。

TLS協議版本說明請參見背景資訊。

更多內容,請參見配置TLS版本與加密套件。

DCDN

操作步驟

執行操作前,請您確保已成功配置HTTPS認證,操作方法請參見配置HTTPS認證。

預設開啟TLSv1.0、TLSv1.1、TLSv1.2和TLSv1.3版本。

登入DCDN控制台。

在左側導覽列,單擊域名管理。

在域名管理頁面,單擊目標網域名稱對應的配置。

在指定網域名稱的左側導覽列,單擊HTTPS配置。

在TLS加密套件與協議版本配置地區,根據需要選擇加密套件和開啟對應的TLS版本。

支援如下加密套件,請根據需求選擇:

全部密碼編譯演算法套件(預設):安全性較低,相容性較高,支援的密碼編譯演算法,請參見DCDN預設支援的TLS密碼編譯演算法。

強密碼編譯演算法套件:安全性較高,相容性較低,支援的密碼編譯演算法:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_CHACHA20_POLY1305_SHA256

ECDHE-ECDSA-CHACHA20-POLY1305

ECDHE-RSA-CHACHA20-POLY1305

ECDHE-ECDSA-AES128-GCM-SHA256

ECDHE-RSA-AES128-GCM-SHA256

ECDHE-ECDSA-AES128-CCM8

ECDHE-ECDSA-AES128-CCM

ECDHE-ECDSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-GCM-SHA384

ECDHE-ECDSA-AES256-CCM8

ECDHE-ECDSA-AES256-CCM

ECDHE-ECDSA-ARIA256-GCM-SHA384

ECDHE-ARIA256-GCM-SHA384

ECDHE-ECDSA-ARIA128-GCM-SHA256

ECDHE-ARIA128-GCM-SHA256

自訂密碼編譯演算法套件:請根據需要選擇加密套件。

更多內容,請參見配置TLS版本與加密套件。

配置過程中如有疑問,請諮詢對應產品的商務經理。

認證部署在非阿里雲產品的Web伺服器

為了確保 Web 服務器的安全性和相容性,您需要根據實際需求在Web伺服器的認證設定檔中調整ssl_protocols參數,以啟用或禁用特定的 TLS 協議版本。例如,如果您的環境僅支援TLS v1.1和TLS v1.2,則應將ssl_protocols參數配置為TLSv1.1 TLSv1.2。若您還需要啟用對TLS v1.3的支援,請將ssl_protocols參數配置為TLSv1.1 TLSv1.2 TLSv1.3。

下面以Nginx為例,介紹如何修改Nginx支援的TLS協議版本。

步驟一:開啟Nginx設定檔

您可以使用如下命令開啟Nginx的設定檔進行編輯。通常這個設定檔位於/etc/nginx/nginx.conf或/etc/nginx/conf.d/目錄下的某個.conf檔案中。

sudo nano /etc/nginx/nginx.conf或者如果您有單獨的網站設定檔,也可能是這樣的路徑:

sudo nano /etc/nginx/sites-available/default步驟二:修改server塊中的SSL設定

找到與HTTPS相關的server塊,添加或修改ssl_protocols行來指定支援的TLS協議版本。接下來將以啟用TLS 1.2 和 TLS 1.3版本為例,向您示範如何在設定檔中設定支援的SSL/TLS協議版本。請確保您的用戶端支援已配置的TLS協議版本,否則可能會遇到串連失敗的問題。

server {

listen 443 ssl;

server_name yourdomain.com;

# SSL認證和密鑰路徑

ssl_certificate /path/to/your_certificate.crt;

ssl_certificate_key /path/to/your_private.key;

# 設定支援的SSL/TLS協議版本

ssl_protocols TLSv1.2 TLSv1.3;

# 可選:設定更安全的加密套件

ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256';

location / {

root /var/www/html;

index index.html index.htm;

}

}步驟三:重啟Nginx服務

儲存更改後,您需要執行以下命令來重啟Nginx服務使配置生效:

sudo systemctl reload nginx或者:

sudo service nginx restart通過以上步驟之後就完成了對Nginx伺服器TLS協議版本的修改。

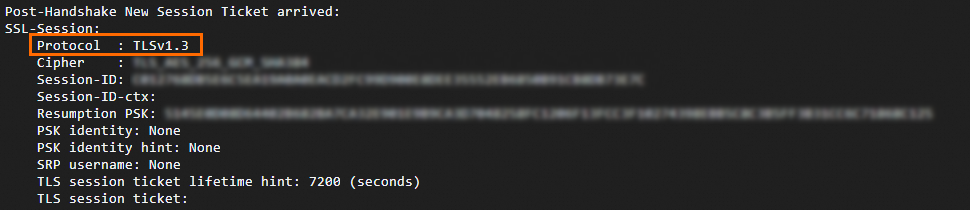

步驟四:驗證TLS協議版本是否設定成功

通過運行以下命令來測試伺服器的TLS配置:

#請將"your_ip"替換為您的實際IP地址。 sudo openssl s_client -connect your_ip:443觀察輸出中的協議版本和認證資訊,以確認TLS配置已生效。如果出現關於TLS協議的相關版本資訊,則通訊協定設定成功。

隨著時間的推移,可能會出現新的安全標準,同時舊的標準也可能不再被推薦使用,因此,定期審查和更新加密標準,對保持網站安全而言至關重要。