為集中接入Azure日誌並實現統一標準化解析與威脅檢測,需將資料匯入Security Center(Agentic SOC),提升多雲安全營運效率。通過Azure Event Hub的Kafka相容能力,以存取點、Topic和主連接字串認證消費日誌,並在Security Center配置匯入任務、目標Logstore及解析檢測規則。

工作原理

本方案利用Azure事件中心對Apache Kafka協議的相容性,將事件中心類比為一個Kafka服務。Security Center作為Kafka用戶端,通過指定的存取點、Topic和認證資訊,從事件中心擷取日誌資料,進行統一的標準化解析和威脅檢測。配置流程如下:

在Azure準備事件中心(Event Hub)

詳細指引請參考Azure官方文檔:使用 Azure 門戶建立事件中心。

步驟一:建立資源群組

登入Azure控制台。

在左側導覽列中,選擇資源群組,然後選擇建立。

建立資源群組頁面填寫配置資訊後,單擊查看 + 建立。

訂閱:請選擇要在其中建立資源群組的 Azure 訂閱的名稱。

資源群組名稱: 自訂資源群組唯一名稱。

地區:選擇資源群組所在的地區。

確認資訊後,單擊建立。

步驟二:建立Event Hub命名空間

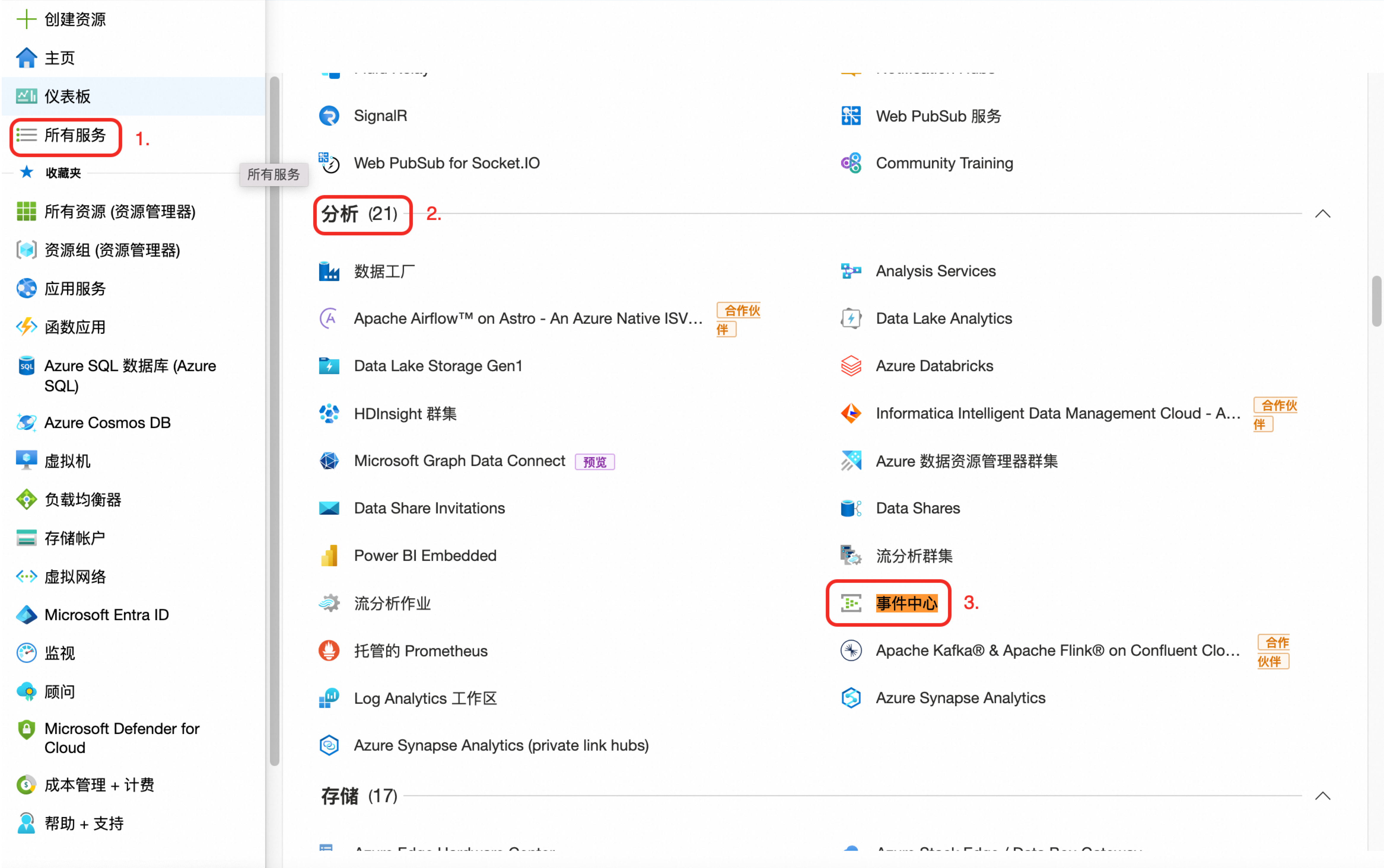

在左側導覽列中,選擇所有服務。在分析服務地區,單擊事件中心。

在事件中心頁面,單擊建立並參照如下說明,填寫配置資訊。

訂閱:選擇步驟一中填寫的訂閱名稱

資源群組:選擇在步驟一中建立的資源群組。

命名空間名稱:自訂命名空間的名稱,輸入框右下角即為空白間訪問地址(Kafka 存取點的服務地址)。

地區:選擇在步驟一中建立的資源群組所在地區。

定價層:根據業務需求配置,預設選擇基本 。若需將 Azure 事件中心命名空間的存取權限限制為僅 Agentic SOC 可訪問,請選擇標準層、進階層或專用層,更多操作,請參見配置事件中心白名單(可選)。

輸送量單位/處理單元(進階層):保持預設配置即可。

說明更多輸送量單位或處理單位說明,請參見事件中心的延展性。

自動擴充:根據業務需求,決定是否啟用此功能。

在網路頁簽,選擇網路連接方式為公用訪問,然後單擊頁面底部審閱 + 建立。

重要在Azure中配置網路白名單,可實現威脅分析與響應對Event Hub命名空間的專屬訪問。具體操作,請參見配置事件中心白名單(可選)。

確認配置資訊無誤後,單擊建立並等待部署完成。

在部署完成頁,單擊轉到資源,可跳轉至命名空間詳情頁。

說明在事件中心首頁列表中,單擊空間名稱,查看並進入命名空間詳情頁。

步驟三:建立事件中心

在步驟二建立的命名空間詳情頁,單擊+ 事件中心。

在建立頁填寫下拉資訊後,單擊審閱 + 建立。

名稱:自訂Event Hub的名稱。

重要Event Hub名稱即為後續配置Kafka時對應的Topic,請設定具有代表性且易於尋找理解的名稱。

其餘配置:保持預設即可。

在資訊確認頁,單擊建立後,等待建立任務完成。

返回命名空間首頁,可在事件中心地區查看建立的資料。

步驟四:擷取主連接字串

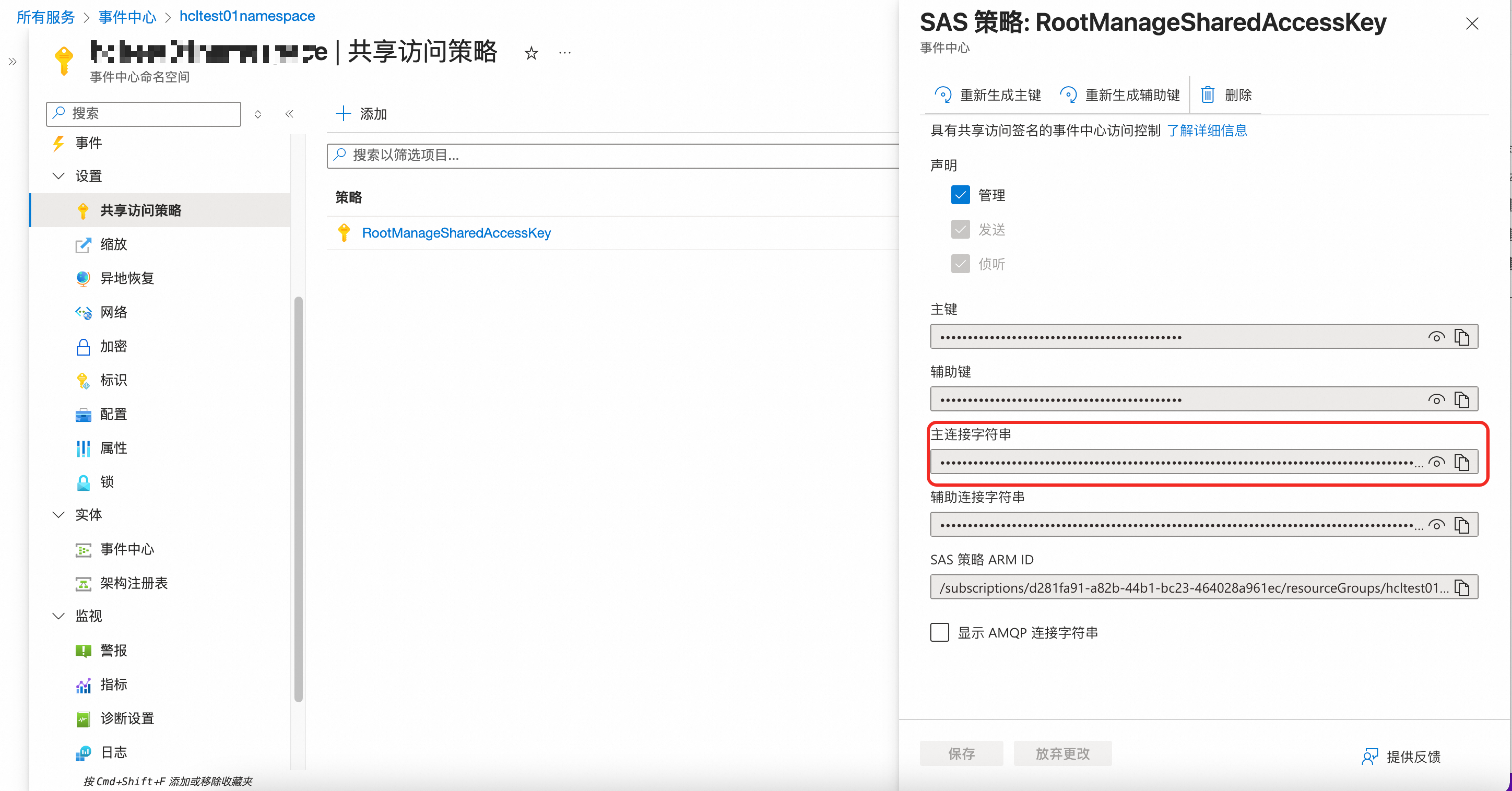

在命名空間頁面,單擊左側設定下的共用存取原則。

單擊主策略

RootManageSharedAccessKey名稱,在策略詳情面板,複製主連接字串。重要主連接字串將在後續匯入配置 Kafka時,作為身分識別驗證憑據(即密碼)使用。

步驟五:向事件中心寫入資料

請參考Azure官方文檔說明,將需要分析的資料寫入步驟三建立的事件中心。參考文檔如下:

在Security Center配置資料匯入

步驟一:授權Security Center訪問Event Hub

訪問Security Center控制台-Agentic SOC-接入中心,在頁面左側頂部,選擇需防護資產所在的地區:中國內地或非中國內地。

在多云配置管理頁簽,選擇多云资产後,單擊新增授权,下拉選擇IDC。在彈出的面板中進行如下配置:

配置同步策略

AK服務狀態檢查:不涉及,跳過即可。

步驟二:建立資料匯入任務

建立資料來源

為Azure日誌資料建立一個資料來源,若已建立請跳過此步驟。

訪問Security Center控制台-Agentic SOC-接入中心,在頁面左側頂部,選擇需防護資產所在的地區:中國內地或非中國內地。

在資料來源頁簽,建立接收日誌的資料來源。具體操作請參見建立資料來源:日誌未接入Log Service(SLS)。

來源資料源類型:可選擇CTDR專屬資料擷取通道(推薦)或使用者側Log Service。

接入執行個體:建議建立日誌庫(Logstore),進行資料隔離。

在數據匯入頁簽,單擊新增數據匯入。在彈出的面板中進行如下配置:

資料來源類型:Kafka。

終端節點:

<YOUR-NAMESPACE>.servicebus.windows.net:9093,其中<YOUR-NAMESPACE>為事件中心的命名間名稱。Topics:即為建立事件中心時設定的Event Hub的名稱。

實值型別:json。

配置目標資料來源

資料來源名稱:選擇在本節建立資料來源步驟中建立的資料來源。

目標Logstore:選擇在本節建立資料來源步驟中設定的日誌庫(Logstore)。

單擊確定儲存配置:匯入配置完成後,Security Center將自動從Azure Event Hub擷取日誌。

配置事件中心白名單(可選)

基礎層不支援配置網路白名單。

詳細指引請參考Azure官方文檔:為現有命名空間配置 IP 防火牆。

在Event Hub命名空間的左側菜單中,單擊設定菜單下的網路。

在網路頁的公用訪問頁簽,單擊Public network access地區的Manage按鈕。

在公用網路訪問配置頁面的Default action地區,勾選Enable from selected networks。

在IP Addresses地區,填寫需要加白的IP地址,單擊儲存(Save)。操作樣本和白名單地址如下:

日誌儲存Project地區IP:

地區

VPC IP地址白名單

公網IP地址白名單

華東1(杭州)

100.104.0.0/16

114.55.8.190

47.99.57.53

114.55.85.98

47.99.212.49

120.26.169.131

118.178.236.24

47.98.173.126

華東2(上海)

100.104.0.0/16

101.133.151.144

47.102.141.56

106.15.248.175

47.102.99.12

華北1(青島)

100.104.0.0/16

47.104.146.34

120.27.20.55

華北2(北京)

100.104.0.0/16

59.110.6.146

39.105.19.110

47.93.61.189

182.92.187.76

華北3(張家口)

100.104.0.0/16

8.142.80.93

47.92.90.166

8.142.152.234

39.100.37.56

華北5(呼和浩特)

100.104.0.0/16

39.104.61.213

華北6(烏蘭察布)

100.104.0.0/16

8.130.10.99

39.101.66.131

華南1(深圳)

100.104.0.0/16

120.76.47.88

119.23.150.175

華南2(河源)

100.104.0.0/16

47.113.195.162

47.113.192.163

華南3(廣州)

100.104.0.0/16

8.134.56.134

西南1(成都)

100.104.0.0/16

47.108.26.166

中國(香港)

100.104.0.0/16

8.210.69.249

47.52.240.106

新加坡

100.104.0.0/16

47.241.44.82

47.88.153.120

韓國(首爾)

100.104.0.0/16

8.213.130.255

日本(東京)

100.104.0.0/16

47.74.56.187

馬來西亞(吉隆坡)

100.104.0.0/16

47.254.195.145

印尼(雅加達)

100.104.0.0/16

149.129.233.70

菲律賓(馬尼拉)

100.104.0.0/16

8.212.131.139

泰國(曼穀)

100.104.0.0/16

8.213.194.187

德國(法蘭克福)

100.104.0.0/16

47.91.76.65

47.91.89.173

英國(倫敦)

100.104.0.0/16

8.208.86.103

8.208.3.16

美國(維吉尼亞)

100.104.0.0/16

47.253.208.218

47.90.252.237

美國(矽谷)

100.104.0.0/16

47.88.8.7

47.88.7.168

威脅分析與響應地區IP:

地區

公網IP地址白名單

中國內地

106.14.241.32

非中國內地

8.222.217.173

分析匯入資料

資料成功接入後,需配置相應的解析和檢測規則,才能讓Security Center對這些日誌進行分析。

建立新的接入策略

參考產品接入,建立新的接入策略,配置如下:

資料來源:選擇資料匯入任務中配置的目標資料來源。

標準化規則:Agentic SOC提供了適配部分雲產品的內建標準化規則,可直接選用。

標準化方式:當接入日誌標準化為警示日誌時,僅支援“即時消費”方式標準化。

配置威脅檢測規則

根據安全需求,在規則管理中啟用或建立日誌檢測規則,才能對日誌進行分析、產出警示並產生安全事件。具體操作,請參見規則管理。

費用與成本

本方案會涉及以下服務的費用,實施前請仔細閱讀各產品的計費文檔,做好成本預估。

Azure側:事件中心定價。

阿里雲側:費用組成取決於選擇的資料存放區方式。

說明Agentic SOC計費說明,請參見Agentic SOC訂用帳戶、Agentic SOC隨用隨付。

Log Service(SLS)計費說明,請參見計費概述。

資料來源類型

Agentic SOC 計費項目

SLS 計費項目

特別說明

CTDR專屬資料擷取通道

日誌接入費用。

日誌儲存、寫入費用。

說明以上均消耗日志接入流量。

除日誌儲存和寫入外的其他費用(如公網流量等)。

由Agentic SOC 建立並管理 SLS 資源,因此日誌庫儲存和寫入費用由Agentic SOC出賬。

使用者側Log Service

日誌接入費用,消耗日志接入流量。

日誌相關所有費用(包含日誌儲存和寫入、公網流量費用等)。

日誌資源全部由Log Service(SLS)管理,因此日誌相關費用,均由SLS出賬。