本文介紹Security Center應用防護功能相關的常見問題。

應用防護和WAF有什麼區別?

應用防護RASP(Runtime Application Self-Protection)和Web Application Firewall (WAF)是用來保護應用程式安全的兩種不同技術,應用防護擅長防護針對伺服器的0day、加密流量等攻擊,WAF擅長防禦前端的流量型攻擊,兩種技術提供的安全能力可以互相補充,建議同時配置應用防護和WAF兩種方式。

專案 | 應用防護RASP | WAF |

側重點 | 應用程式自身的安全,無視流量來源。 | 網路層流量級的攻擊過濾和防護。 |

通用防護範圍 | 針對SQL注入、遠程代碼執行、檔案包含、Webshell等常見的Web漏洞提供防禦措施。 | |

擅長防護範圍 | 0day、複雜編碼/加密流量、記憶體馬、非HTTP協議、內網橫向滲透。 | 拒絕服務的攻擊(例如CC攻擊)、爬蟲攻擊、掃描器、存取控制、API安全。 |

檢測原理 | 對攻擊行為進行檢測。 | 基於流量特徵進行匹配和過濾。 |

部署位置 | 伺服器,注入到應用程式內部。 | 部署在邊界網關或串聯在伺服器前,無入侵。 |

效能 | 消耗伺服器效能。 | 消耗WAF自身效能,對應用和來源站點無影響。 |

漏洞修複 | 虛擬補丁,並能定位到漏洞利用的執行代碼。 | 虛擬補丁,只上報漏洞利用特徵。 |

0day防禦 | 預設支援防護。 | 需要基於漏洞利用方式編寫規則進行防護。 |

如何判斷應用已成功接入應用防護?

在左側導覽列,選擇。在控制台左上方,選擇需防護資產所在的地區:中國內地或非中國內地。

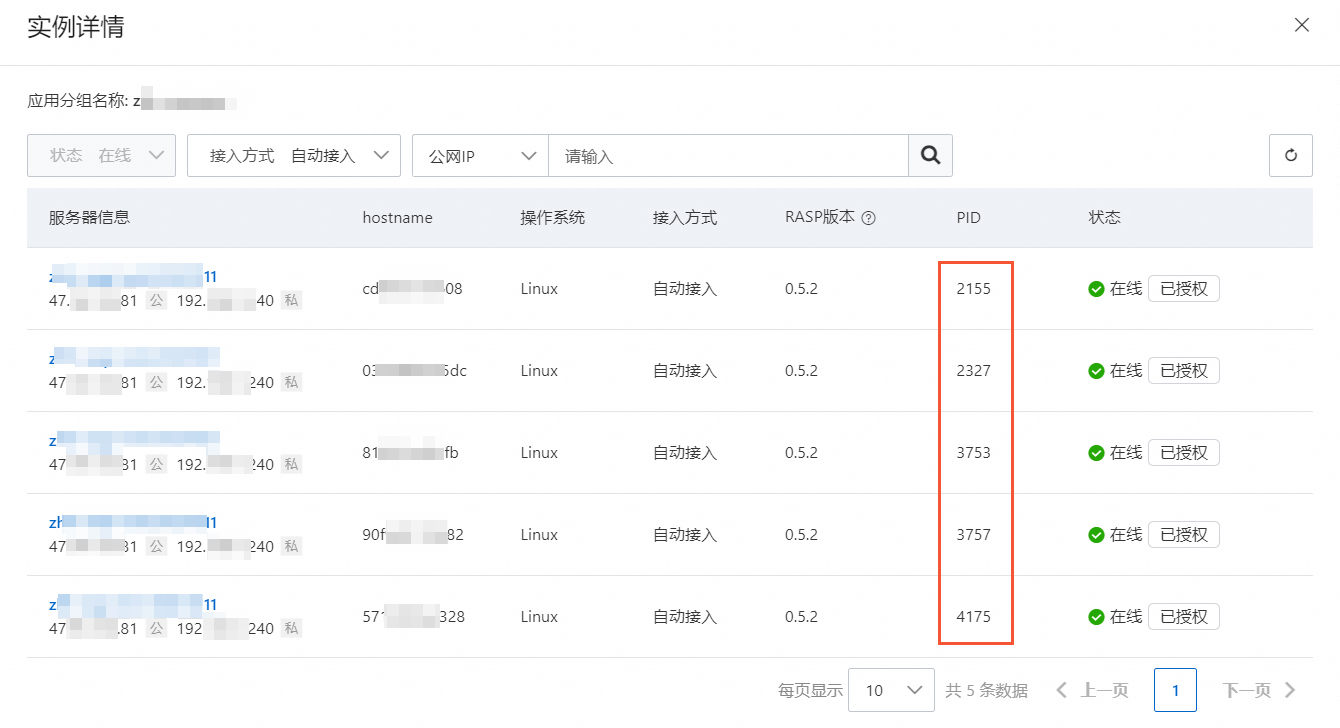

在應用防護頁面的應用配置頁簽,單擊目標應用分組已授權進程列下的數字。

在執行個體詳情面板,查看已接入的應用列表。

如果目標伺服器的應用進程PID在應用列表中,則表示該應用已成功接入應用防護。

應用防護功能對應用運行是否存在影響?

應用防護功能在設計時充分考慮了對系統效能、相容性和穩定性的影響,確保對應用啟動並執行幹擾降至最低。經過實際測試,啟用應用防護後,伺服器CPU額外負荷不超過1%,記憶體額外佔用低於50 MB,應用延遲(回應時間)影響低於1毫秒。

為進一步減少影響,引入了軟熔斷機制等應急措施,最大程度保障應用的平穩運行。更多資訊,請參見接入應用防護。

如何選擇應用防護模式?

應用防護檢測到的攻擊是能夠實際產生安全威脅的行為,相比基於流量特徵的傳統檢測技術而言,誤判率較低,所以必須重視應用防護功能所檢測到的攻擊。在接入應用防護後,應用防護對攻擊的預設防護模式為監控。在應用穩定運行後,您可切換為防護模式。

為什麼攻擊統計中沒有攻擊資料?

沒有攻擊資料可能存在以下兩種原因:

目標應用沒有完成接入。您可以重新將應用進程接入RASP。具體操作,請參見接入應用防護。

沒有產生真實有效攻擊行為。與傳統防火牆不同,應用防護僅記錄真實有效攻擊。傳統防火牆會在檢測到報文中存在惡意攻擊特徵時進行上報。但存在惡意特徵不代表攻擊有效,例如利用PHP漏洞的攻擊請求在Java環境中則沒有意義。若產生真實有效攻擊,一般表明攻擊者已成功突破外層防禦,可以打入應用內部環境並執行危險動作。您的應用可能不會存在大量真實有效攻擊,但發生時請務必引起重視,及時攔截攻擊行為或者修複相關安全性漏洞。

弱點檢測和基準檢查弱口令檢查功能有什麼區別?

弱點檢測是根據應用運行時的應用行為以及記憶體情況,判斷是否存在風險項;基準檢查功能主要是進行系統配置項掃描,例如CIS、等保、靜態檔案檢測等。

應用防護為什麼會接入失敗?

接入失敗可能有以下兩種原因:

如果主機上安裝了防毒軟體,那麼防毒軟體有可能將Security Center用戶端或RASP探針進行了隔離,您可以在防毒軟體介面進行檢查。

如果是Linux系統,您需要檢查下root賬戶的密碼是否已經到期。

如何判斷業務是否被應用防護攔截阻斷?

如果業務日誌中出現了AliCloudRaspSecurityException的運行時異常,表示RASP識別到某些異常或潛在的安全威脅,已攔截對應進程的訪問行為。如果無需RASP攔截對應的進程行為,您可以將該進程行為加入白名單。具體操作,請參見攻擊警示處置。