API憑證(即阿里雲AccessKey)是使用者訪問內部資源最重要的身份憑證。使用者調用API時的通訊加密和身份認證會使用API憑證。API憑證是雲上使用者調用雲端服務API、訪問雲上資源的唯一身份憑證。

API憑證相當於登入密碼,只是使用情境不同。前者用於程式方式調用雲端服務API,而後者用於登入控制台。

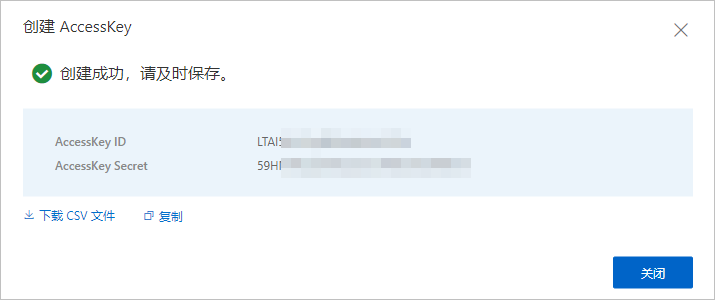

在阿里雲,使用者可以使用AccessKey(簡稱AK)構造一個API請求(或者使用雲端服務SDK)來操作資源。AccessKey包括AccessKey ID和AccessKey Secret。其中AccessKey ID用於標識使用者,AccessKey Secret是用來驗證使用者身份合法性的密鑰。AccessKey Secret必須保密。

API憑證泄露會導致資料泄露,從而給使用者帶來嚴重的損失。

Security Center實現AK安全自動化檢測閉環

Security Center為了應對使用者不慎泄漏AccessKey造成惡劣影響,設計了全方位檢測理念,從泄漏前配置檢查、泄漏行為檢測、駭客異常調用三點完成檢測閉環,為使用者的雲上業務安全保駕護航。

阿里雲已率先和最大的開原始碼託管服務商GitHub合作,引入Token scan機制。

Security CenterAK檢測流程完全自動化,可以對在GitHub上泄露的AccessKey進行高效和精準的檢測。在實際情境中,阿里雲已實現在含有AccessKey的代碼提交到GitHub後數秒之內,就可以通知使用者並且做出響應,儘可能減少對使用者產生的負面影響。

泄露前配置檢測-雲安全態勢管理

在使用雲產品的過程中為了防患於未然,您也可以在Security Center控制台左側導覽列,選擇,進入雲安全態勢管理頁面檢查您當前雲產品的配置項是否存在安全風險。

確保雲產品的Action Trail日誌處於開啟狀態,可以協助您分析是否有異常的調用行為。

確保使用的是RAM使用者的AK,而不是主帳號AK,並且遵守最小許可權原則。這樣AK發生泄露問題時,不至於失去整個雲帳號的控制許可權。

確保開啟主帳號多因素認證(TOTP)。開啟多因素認證可明顯降低因為密碼泄漏導致的未授權訪問。

說明多因素認證(MFA)已更名為TOTP。

使用者泄露行為檢測-AccessKey泄露檢測

您可在Security Center控制台左側導覽列,選擇,進入AK泄露檢測頁面查看AK泄漏的詳情。

駭客異常調用檢測-

除了泄漏前的提前預防,在Security Center控制台安全警示處理模組,您可以篩選並查看雲產品威脅檢測警示類型。Security Center會在發現疑似駭客異常AK調用行為時進行警示,及時提醒使用者做出響應,以便在泄漏後及時檢測。

補充安全建議

除了上述Security Center提供的AK泄露檢測和響應措施外,建議您在使用阿里雲產品過程中遵循以下幾點安全規範,降低憑證泄漏造成的影響:

不要將AccessKey內嵌程式碼中

內嵌程式碼中的AK憑證容易被人忽視,經驗豐富的開發人員會將其寫入資料庫或者獨立的檔案中,使得其管理起來更方便。

定期更新AccessKey

定期更新代碼中存在的AccessKey,可保證一些舊的代碼泄漏後不會影響當前線上業務。

定期吊銷不需要的AccessKey

在阿里雲AccessKey控制台可查看最後一次AccessKey的訪問時間,建議禁用所有不用的AccessKey。

遵循最小許可權原則使用RAM賬戶

根據不同業務需要授予不同子賬戶的讀寫權限,為不同業務分配不同子賬戶的AccessKey。

開啟動作記錄審計,並將其投遞至OSS和SLS儲存和審計

將動作記錄儲存至OSS,異常情況時可以起到固證的作用;動作記錄投遞至SLS,協助您在日誌數量大的時候也能實現高效檢索。