可信實體是身份供應商的RAM角色,主要用於實現企業IdP與阿里雲的單點登入(角色SSO)。該RAM角色允許可信的身份供應商下的使用者扮演。

建立SAML身份供應商的RAM角色

在基於SAML 2.0的角色SSO(單點登入)情境下,您需要建立可信實體為SAML身份供應商的RAM角色。

前提條件

請確保您已建立了SAML身份供應商。具體操作,請參見管理SAML身份供應商。

操作步驟

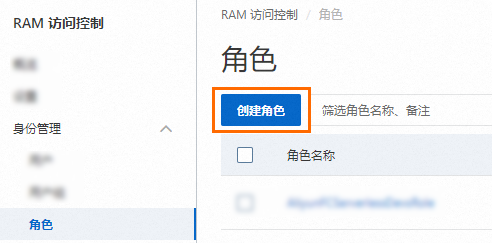

使用Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在角色頁面,單擊建立角色。

在建立角色頁面的右上方,單擊切換編輯器。

在編輯器中指定具體的SAML身份供應商。

編輯器支援可視化編輯和指令碼編輯兩種模式,您可以任選其一。

可視化編輯

在主體中指定具體的SAML身份供應商。

指令碼編輯

在

Principal的Federated欄位中指定具體的SAML供應商,同時配置Condition。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "acs:ram::100*******0719:saml-provider/Azure-AD" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "saml:recipient": [ "https://signin.alibabacloud.com/saml-role/sso" ] } } } ] }

在編輯器中設定限制條件。

支援的服務級條件關鍵字如下表所示:

限制條件關鍵字

說明

是否必選

樣本

saml:recipient阿里雲通過檢查該元素的值來確保阿里雲是該SAML斷言的目標接收方。

是

固定取值

https://signin.alibabacloud.com/saml-role/sso在建立角色對話方塊,輸入角色名稱,然後單擊確定。

建立OIDC身份供應商的RAM角色

在基於OIDC的角色SSO(單點登入)情境下,您需要建立可信實體為OIDC身份供應商的RAM角色。

前提條件

請確保您已建立了OIDC身份供應商。具體操作,請參見建立OIDC身份供應商。

操作步驟

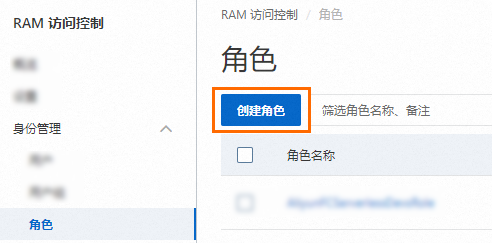

使用Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

在角色頁面,單擊建立角色。

在建立角色頁面的右上方,單擊切換編輯器。

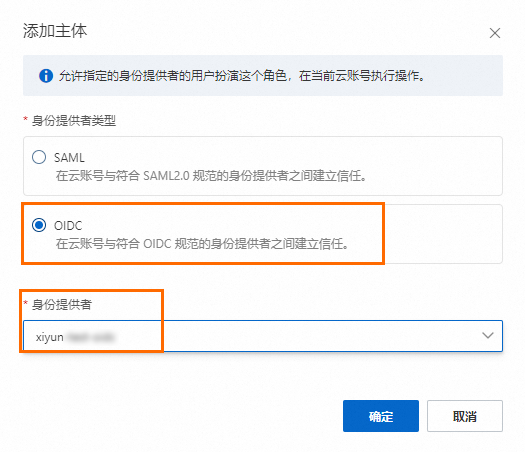

在編輯器中指定具體的OIDC身份供應商。

編輯器支援可視化編輯和指令碼編輯兩種模式,您可以任選其一。

可視化編輯

在主體中指定具體的OIDC身份供應商。

指令碼編輯

在

Principal的Federated欄位中指定具體的OIDC供應商,同時配置Condition。{ "Version": "1", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "acs:ram::100*******0719:oidc-provider/xiyun****" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "oidc:iss": [ "https://dev-xxxxxx.okta.com" ], "oidc:aud": [ "0oa294vi1vJoClev****" ] } } } ] }

在編輯器中設定限制條件。

支援的服務級限制條件如下表所示:

限制條件關鍵字

說明

是否必選

樣本

oidc:issOIDC頒發者(Issuer)。用來扮演角色的OIDC令牌中的iss欄位值必須滿足該限制條件要求,角色才允許被扮演。

該限定條件必須使用StringEquals作為條件操作類型,條件值只能是您在OIDC身份供應商中填寫的頒發者URL。該限制條件用於確保只有受信頒發者頒發的OIDC令牌才能扮演角色。

是

https://dev-xxxxxx.okta.com

oidc:audOIDC受眾(Audience)。用來扮演角色的OIDC令牌中的aud欄位值必須滿足該限制條件要求,角色才允許被扮演。

該限定條件必須使用StringEquals作為條件操作類型,您可選擇在OIDC身份供應商中配置的一個或多個用戶端ID(Client ID)作為條件值。該限制條件用於確保只有您設定的Client ID產生的OIDC令牌才能扮演角色。

是

0oa294vi1vJoClev****

oidc:subOIDC主體(Subject)。用來扮演角色的OIDC令牌中的sub欄位值必須滿足該限制條件要求時,角色才允許被扮演。

該限定條件可以使用任何String類的條件操作類型,且您可以最多設定10個OIDC主體作為條件值。該限制條件用於進一步限制允許扮演角色的身份主體,您也可以不指定該限制條件。

否

00u294e3mzNXt4Hi****

在建立角色對話方塊,輸入角色名稱,然後單擊確定。

後續步驟

建立成功的RAM角色預設沒有任何許可權,您需要為該RAM角色授權。具體操作,請參見管理RAM角色的許可權。