本文介紹如何通過RAM使用者登入OSS管理主控台。

背景資訊

您可以在以下情境中使用RAM使用者登入OSS控制台:

企業內部共用檔案:若阿里雲帳號的Bucket中存放了企業內部共用檔案,您可為員工建立RAM使用者並授予存取權限。員工可通過RAM使用者登入OSS控制台查看這些檔案。

夥伴定期查看資料:若需與夥伴共用指定Bucket內的資料,您可建立RAM使用者並授予該Bucket的存取權限。夥伴可通過RAM使用者登入OSS控制台定期查看共用檔案。

步驟一:建立RAM使用者

使用阿里雲帳號(主帳號)或Resource Access Management員登入RAM控制台。

在左側導覽列,選擇。

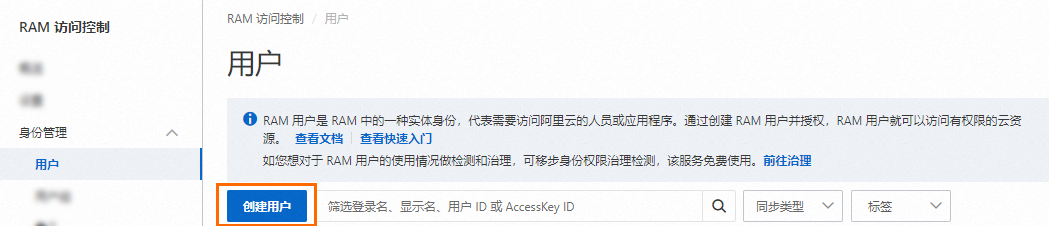

在使用者頁面,單擊建立使用者。

在建立使用者頁面的使用者帳號資訊地區,設定使用者基本資料。

登入名稱稱:可包含英文字母、數字、半形句號(.)、短劃線(-)和底線(_),最多64個字元。

顯示名稱:最多包含128個字元或漢字。

標籤:單擊

,然後輸入標籤鍵和標籤值。為RAM使用者綁定標籤,便於後續基於標籤的使用者管理。

,然後輸入標籤鍵和標籤值。為RAM使用者綁定標籤,便於後續基於標籤的使用者管理。

說明單擊添加使用者,可以大量建立多個RAM使用者。

在訪問方式地區,選擇訪問方式,然後設定對應參數。

為了帳號安全,建議您只選擇以下訪問方式中的一種,將人員使用者和應用程式使用者分離,避免混用。

控制台訪問

如果RAM使用者代表人員,建議啟用控制台訪問,使用使用者名稱和登入密碼訪問阿里雲。您需要設定以下參數:

控制台登入密碼:選擇自動產生密碼或者自訂密碼。自訂登入密碼時,密碼必須滿足密碼複雜度規則。更多資訊,請參見設定RAM使用者密碼強度。

密碼重設策略:選擇RAM使用者在下次登入時是否需要重設密碼。

多因素認證(MFA)策略:選擇是否為當前RAM使用者啟用MFA。啟用MFA後,還需要綁定MFA裝置。更多資訊,請參見為RAM使用者綁定MFA裝置。

使用永久AccessKey訪問

如果RAM使用者代表應用程式,您可以使用永久存取金鑰(AccessKey)訪問阿里雲。啟用後,系統會自動為RAM使用者產生一個AccessKey ID和AccessKey Secret。更多資訊,請參見建立AccessKey。

重要RAM使用者的AccessKey Secret只在建立時顯示,不支援查看,請妥善保管。

存取金鑰(AccessKey)是一種長期有效程式訪問憑證。AccessKey泄露會威脅該帳號下所有資源的安全。建議優先採用STS Token臨時憑證方案,降低憑證泄露的風險。更多資訊,請參見使用訪問憑據訪問阿里雲OpenAPI最佳實務。

單擊確定。

步驟二:為RAM使用者授權

在左側導覽列,選擇。

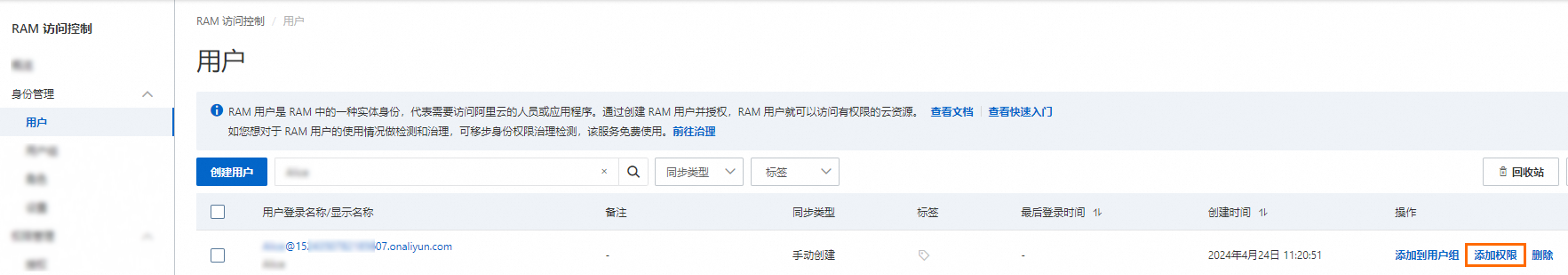

在使用者頁面,單擊目標RAM使用者操作列的添加許可權。

您也可以選中多個RAM使用者,單擊使用者列表下方的添加許可權,為RAM使用者大量授權。

在新增授權面板,為RAM使用者添加許可權。

選擇資源範圍。

帳號層級:許可權在當前阿里雲帳號內生效。

資源群組層級:許可權在指定的資源群組內生效。

重要指定資源群組授權生效的前提是該雲端服務及資源類型已支援資源群組,詳情請參見支援資源群組的雲端服務。資源群組授權樣本,請參見使用資源群組限制RAM使用者管理指定的ECS執行個體。

選擇授權主體。

授權主體即需要添加許可權的RAM使用者。系統會自動選擇當前的RAM使用者。

選擇權限原則。

為確保RAM使用者登入控制台後能正常使用OSS控制台的功能,除授予OSS相應的存取權限(

AliyunOSSFullAccess)外,還需要AliyunCloudMonitorFullAccess、AliyunMNSFullAccess和AliyunCDNFullAccess的許可權,如下圖所示。

如果系統策略無法滿足您的需求,您還可以根據需要添加自訂許可權。更多資訊請參見建立自訂權限原則。

單擊確認新增授權,然後單擊關閉。

步驟三:通過RAM使用者登入OSS控制台

在RAM控制台左側導覽列,單擊概覽。

在概覽頁面的基礎資訊地區,擷取RAM使用者登入地址。

單擊使用者登入地址連結,使用RAM使用者的使用者名稱和密碼進行登入。

通過OSS管理主控台訪問OSS。