本文為您介紹如何在IDaaS中配置專屬DingTalk單點登入。

應用簡介

專屬DingTalk助力企業打造專屬、安全、開放的數字化辦公營運平台,定義企業自己的數字化工作學習方式。您可以單點登入到專屬DingTalk,實現企業身份到DingTalk身份的打通。

需開通專屬DingTalk的專屬帳號能力。

操作步驟

一、建立應用

請管理員前往,搜尋到專屬DingTalk應用。確認應用程式名稱後,即可完成添加流程。

添加後,會自動來到SSO配置頁。

二、在IDaaS中配置SSO

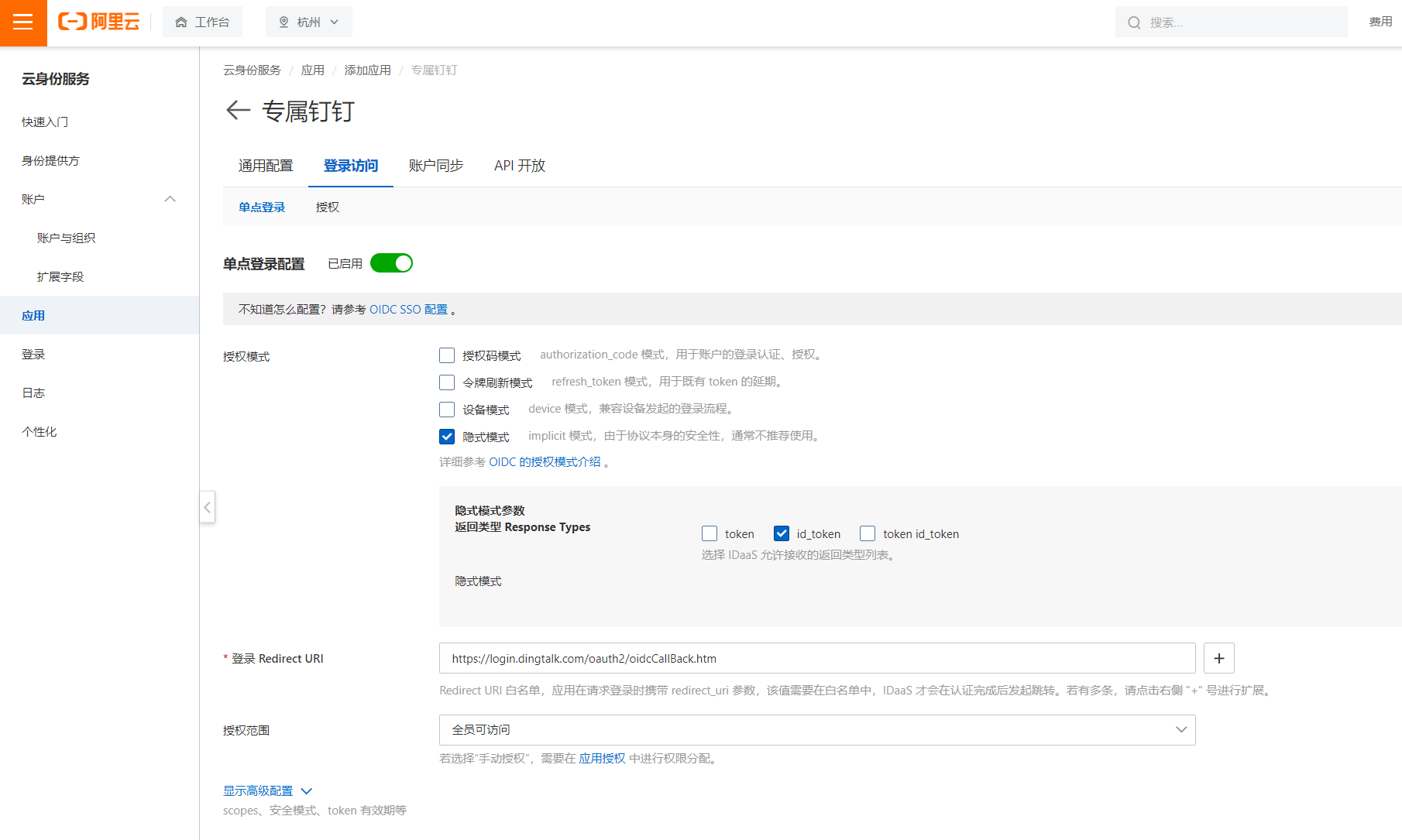

IDaaS已經預先完成了專屬DingTalk的所有SSO配置,您只需根據實際業務情境,調整如下配置即可:

授權模式使用隐式模式,並勾選

id_token。登录 Redirect URI預設使用:https://login.dingtalk.com/oauth2/oidcCallBack.htm授權範圍建議選擇全員可訪問。如果只是組織中的部分員工需使用專屬DingTalk,則可選擇手動授權,並在授權中手動授權賬戶或組織。

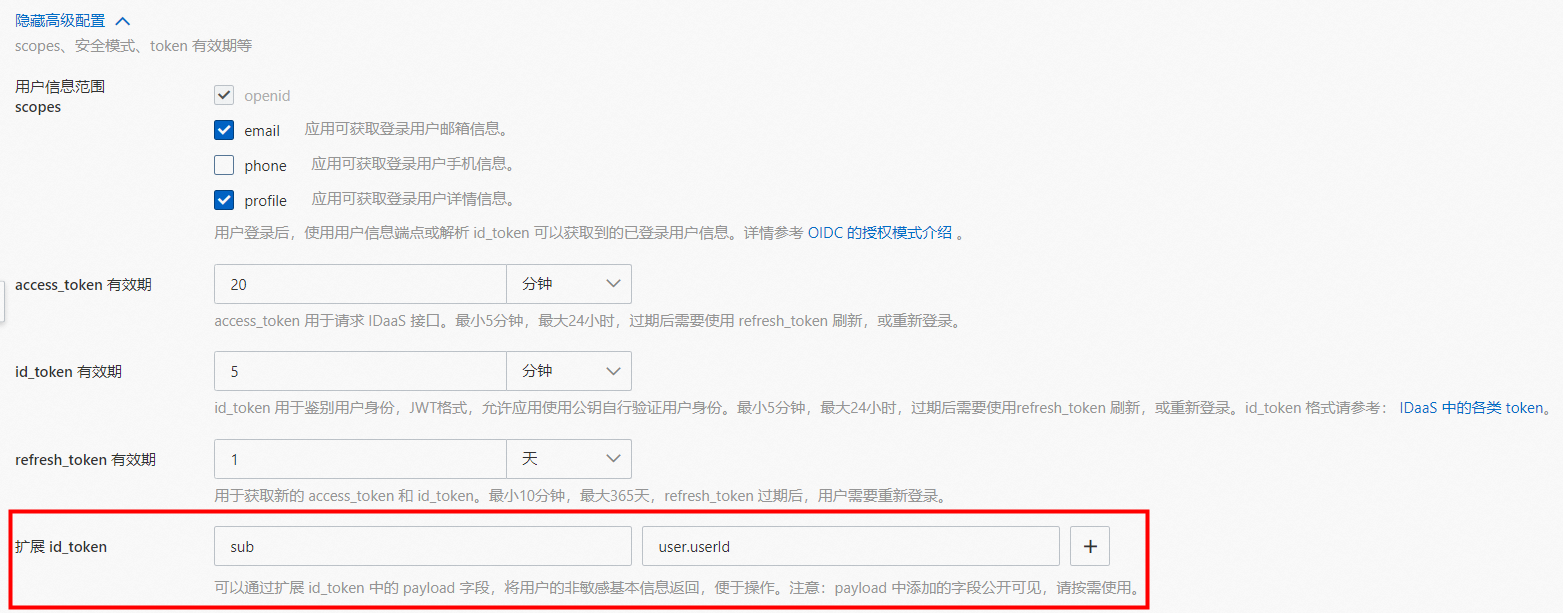

進階配置中的擴充 id_token中必須存在一條鍵(key)是sub的資料。在單點登入到專屬釘時,專屬DingTalk將根據sub匹配專屬DingTalk使用者的userid,從而實現登入。

sub的值(value)目前支援兩種配置方式:

固定欄位匹配:使用IDaaS賬戶中的某個欄位與專屬DingTalk使用者userid的匹配,從而匹配專屬DingTalk使用者。值的格式為user.{IDaaS欄位名}(如:user.userid、user.username),可在進階賬戶欄位運算式中瞭解更多資訊。此時有兩種情境:

由 IDaaS 同步的使用者:需與專屬DingTalk身份提供方欄位對應中的DingTalk欄位userid的欄位值一致。

專屬DingTalk的存量使用者:需保證專屬DingTalk使用者的userid和sub的值相同。

綁定關係匹配:通過IDaaS賬戶與專屬DingTalk使用者的綁定關係匹配到專屬DingTalk使用者。值的格式為user.identityProviderUserMap.{idpId}.identityProviderUserId,其中idpId欄位在身份提供方頁面擷取。

此時有兩種情境:

此時有兩種情境:由 IDaaS 同步的使用者:此時IDaaS賬戶與專屬DingTalk使用者已預設存在綁定關係,無須特殊注意。

專屬DingTalk的存量使用者:通過欄位對應中的映射標識可實現存量賬戶的綁定,綁定後即可正常使用。可在欄位對應中瞭解更多資訊。

如果此欄位值配置有誤,使用者將無法登入專屬DingTalk。

三、在專屬DingTalk中配置SSO

前往DingTalk管理後台,登入到專屬DingTalk管理後台。

在安全與許可權-組織代碼登入中複製或申請組織代碼(您的使用者需要用這個代碼登入專屬DingTalk),登入方式選擇sso登入。

在安全與許可權-SSO單點登入設定中填寫IDaaS應用的相關資訊:

配置方式:選擇OIDC協議認證。

配置參數:前往本文檔步驟一中所建立的IDaaS應用

Client ID:在通用配置的

client_id中擷取。Issuer:在登入訪問-單點登入-應用配置資訊的Issuer中擷取。

Authorization URL:在登入訪問-單點登入-應用配置資訊的授權端點中擷取。

OpenID Config URL:在登入訪問-單點登入-應用配置資訊的發現端點中擷取。

四、嘗試SSO

專屬DingTalk僅支援SP發起SSO,更多資訊請查看文檔:使用者登入步驟。