本文檔旨在指導您如何通過SCIM(System for Cross-domain Identity Management)協議將Microsoft Entra ID(原Azure Active Directory)中的使用者同步到IDaaS(Identity as a Service)平台。通過SCIM同步,您可以實現使用者的自動化管理,減少手動操作,提高效率。

適用範圍

許可權:具備阿里雲IDaaS和Microsoft Entra ID的管理員權限。

環境:已擁有一個Microsoft Entra ID租戶,且已建立阿里雲IDaaS的EIAM執行個體。

步驟一:在 IDaaS 的應用中配置SCIM同步

登入阿里雲IDaaS控制台,單擊左側導覽列的EIAM 云身份服务,在右側IDaaS下的執行個體列表中,定位目標執行個體,單擊操作列下的访问控制台。

在应用身份服务頁面的左側導覽列中,選擇,定位目標應用(标准协议或自研应用)並進入其詳情頁。如需建立标准协议或自研应用,請參見建立應用。

在應用詳情頁,參考IDaaS與應用間賬戶同步進行相關配置。

重要請確保在IDaaS應用中已啟用API 开放。

在應用詳情頁,擷取以下資訊:

Bearer Token:在下,單擊Bearer Token後的查看,複製並記錄顯示的Token。

SCIM Base URL:在下,複製並記錄SCIM Base URL欄位中顯示的URL。

步驟二:在Microsoft Entra ID中啟用SCIM同步

建立應用程式

使用管理員登入Azure門戶。

在首頁頂部搜尋方塊搜尋Microsoft Entra ID,在搜尋結果中單擊Microsoft Entra ID。

在概觀頁面,單擊。

在開啟的瀏覽 Microsoft Entra 應用庫頁面。單擊建立你自己的應用程式。

輸入應用程式名稱,並選擇整合未在庫中找到的任何其他應用程式(非庫),然後單擊建立,進入應用詳情頁。

分配使用者和組

單擊左側導覽列的。

在使用者和組頁面,單擊添加使用者/組,進入添加分配頁面。

單擊左側,在右側彈出的面板中選擇需同步的使用者和組,然後單擊下方的選擇,最後單擊左下方的分配。

配置串連資訊

單擊左側導覽列的,進入概述(預覽)頁面。

單擊,配置以下參數。

測試連接。若頁面右上方提示“xxx”的串連測試成功,則表示當前配置正確。

單擊建立。

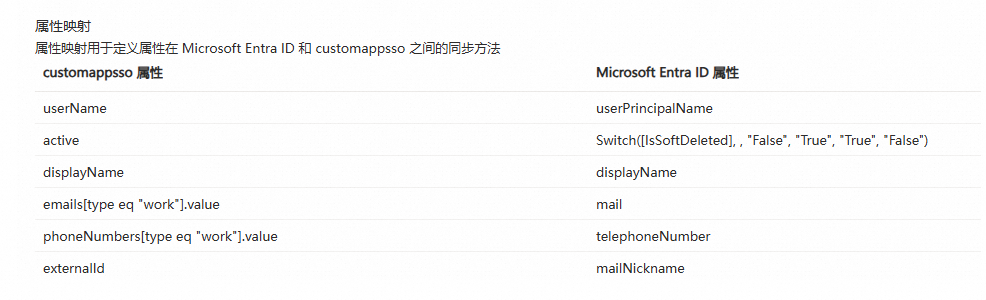

配置映射屬性

單擊左側導覽列的。

單擊Provision Microsoft Entra ID Users,在使用者屬性對應頁面,執行以下操作。

同步基礎屬性

在屬性對應列表中,刪除所有未在下圖中列出的映射項:單擊對應行最右側的刪除按鈕即可。

同步其它屬性(可選)

說明請根據實際需求進行配置。以下樣本示範如何將Microsoft Entra ID使用者的

streetAddress欄位同步到 IDaaS 的扩展字段User Address。在IDaaS中新增扩展字段。

在IDaaS 应用身份服务的,單擊创建字段。

配置欄位資訊。

字段显示名称:在使用者資訊等頁面顯示的名稱,便於查看和管理。例如:

User Address。字段标识:系統使用的唯一識別碼。例如:

user_address。字段类型:欄位的輸入類型。例如:輸入框。

在IDaaS 應用詳情頁,單擊,設定如下資訊。

自定义字段Namespace:填寫

urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User。同步目标字段:指定需同步的目標欄位,支援設定多個。例如:

User Address(user_address)。

單擊保存。

在Microsoft Entra ID中配置屬性對應。

單擊屬性對應列表下方的。

在編輯屬性列表的最後,新增屬性並填寫以下資訊,完成後單擊左上方的儲存。

名稱:填寫在IDaaS應用中配置的自定义字段Namespace與字段标识,,二者使用英文冒號(

:)串連。例如:urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:user_address。類型:選擇與IDaaS應用中的擴充欄位相容的資料類型。例如:

String。

單擊屬性對應列表下方的添加新映射。

在編輯屬性頁面,設定以下資訊:

映射類型:選擇直接。

源屬性:選擇需同步的屬性。例如:

streetAddress。目標屬性:選擇前面步驟新增的屬性。例如:

urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:user_address。

單擊下方的確定。

配置完成後,單擊左上方儲存。

執行使用者同步

啟用自動同步:

單擊左側導覽列的概述(預覽),隨後在右側單擊啟動預配,即可啟用自動同步。預設預配間隔為40分鐘(固定)。

立即執行同步。

在左側導覽列中,單擊按需預配。

在選擇使用者或組的搜尋方塊中,輸入目標使用者或組的名稱進行搜尋,並從結果中選擇。

單擊頁面底部的配置,啟動同步。

步驟三:結果驗證

登入阿里雲IDaaS控制台,單擊目標執行個體的访问控制台,進入应用身份服务管理後台。

單擊左側導覽列的,即可在右側账户列表中查看同步成功的使用者。其来源顯示為SCIM 导入。

說明若當前已設定從Microsoft Entra ID同步處理的使用者資訊至IDaaS的扩展字段,則可單擊使用者的账户名,進入账户详情,在地區查看。

單擊左側導覽列的,即可在右側组列表中查看同步成功的組。其来源顯示為SCIM 导入。

常見問題

Microsoft Entra ID(AAD)中禁用狀態的使用者如何重新啟用?

登入Azure 門戶。在頂部搜尋欄,搜尋使用者。單擊。

在所有使用者中尋找已禁用的目標使用者。單擊使用者名稱進入詳情頁,然後在下單擊編輯。

勾選已啟用賬戶。單擊儲存後,賬戶將重新啟用。

Microsoft Entra ID(AAD)的使用者禁用是否能夠同步IDaaS?

Microsoft Entra ID 的使用者禁用狀態可以同步到阿里雲IDaaS。其流程如下:

當使用者被禁用時,Microsoft Entra ID會通過SCIM協議發送

active: false屬性。IDaaS收到後會將該使用者狀態標記為已禁用。

重新啟用Microsoft Entra ID的使用者時,IDaaS的賬戶狀態恢複為正常。

Microsoft Entra ID(AAD)同步到IDaaS是否支援刪除使用者?

在 Microsoft Entra ID 中刪除使用者:

使用者將被移至已刪除使用者列表。在下一次同步周期中,Microsoft Entra ID 將向 IDaaS 發送禁用指令,IDaaS 接收後執行使用者禁用操作。

若在已刪除使用者列表中對該使用者執行永久刪除,Microsoft Entra ID 將在下一次同步時向 IDaaS 發送刪除指令,IDaaS 接收後執行使用者刪除操作。

在 Microsoft Entra ID 的公司專屬應用程式程式中移除使用者指派:

Microsoft Entra ID 將向 IDaaS 發送禁用指令,IDaaS 根據配置執行相應使用者的禁用操作。重要在執行大規模使用者刪除操作前,建議在測試環境中驗證同步行為,確保符合預期的安全與合規要求。