Kibana是Elasticsearch的核心組件之一,能夠讓使用者通過直觀的圖形化方式探索、分析和展示儲存在Elasticsearch中的資料。Kibana已內建在Elasticsearch(ES)控制台中,成功登入Kibana後,表示叢集串連成功,即可進行資料探索。同時,阿里雲ES免費提供全部X-Pack進階特性,您可以在Kibana控制台中利用角色型存取控制機制,為自訂角色指派叢集、索引和欄位等操作許可權,並將角色指派給相應使用者,實現精細化的許可權管理。

使用須知

ES叢集存在兩種管控架構,分別為基礎管控架構(v2)和雲原生新管控架構(v3),不同架構下Kibana串連資訊和串連方式存在一定的差異,請根據您的ES架構查閱對應的章節。v3架構在產品功能迭代、系統穩定性及安全保障等方面實現了全面最佳化與顯著提升。為獲得更強大的功能支援與更優質的服務體驗,建議您儘快將v1/v2架構升級至v3架構,升級方式請參見執行個體架構升級。

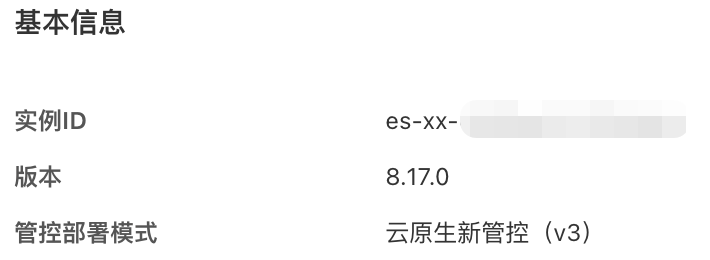

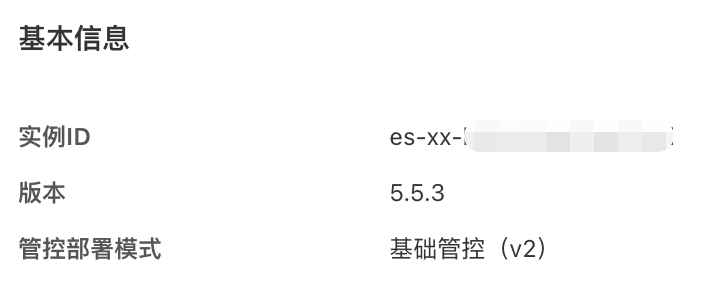

如何識別ES叢集架構版本

登入ES控制台,在執行個體基本資料頁面查看管控部署模式:雲原生新管控(v3)或者基礎管控(v2)。

Kibana串連地址說明

串連地址和連接埠號碼

架構版本 | 訪問方式 | 預設狀態 | 連接埠號碼 | 開啟/配置方式 |

v2 | 公網 | 預設開啟,但預設白名單為 | 5601 | 配置公網訪問白名單,添加訪問裝置IP |

私網 | 預設關閉 | 5601 | 控制台開啟私網訪問開關 + 配置私網白名單 | |

v3 | 公網 | 預設開啟,但預設白名單為 | 443 | 配置公網訪問白名單,添加訪問裝置IP |

私網 | 預設關閉 | 5601 | 控制台開啟私網訪問開關 + 建立 PrivateLink 終端節點 |

私網訪問功能要求Kibana節點規格為2核4G及以上配置。

地址格式

訪問方式 | 地址格式 |

公網 |

|

私網 |

|

參數說明:

{地區縮寫}:替換為實際地區代碼(如cn代表中國站)。{完整地區}:替換為實際地區全稱(如cn-hangzhou代表中國杭州)。{執行個體ID}:替換為您的 ES 執行個體 ID。關鍵區別:私網地址含

.internal.標識,公網地址不含。連接埠號碼:根據架構版本填寫。

Kibana串連帳號與鑒權方式

架構版本 | 鑒權方式 | 預設使用者名 | 密碼來源 |

v2 | ES執行個體訪問密碼(單重鑒權) |

| 建立執行個體時設定的密碼 |

v3 | 阿里雲帳號 + ES執行個體訪問密碼(雙重鑒權) |

| 建立執行個體時設定的密碼 |

預設使用者:

elastic是ES叢集的超級管理員賬戶,具有叢集最高許可權密碼重設:ES控制台 → 目標執行個體 → 基本資料 → 重設密碼

安全建議:生產環境不建議使用預設elastic賬戶,應通過Elasticsearch X-Pack RBAC(Role-based Access Control)機制建立自訂角色和使用者,實現許可權精細化管控,具體操作請參見通過Elasticsearch X-Pack角色管理實現使用者權限管控。

通過公網地址登入Kibana(v2/v3部署架構)

登入Elasticsearch控制台,進入目標執行個體基本資料頁面。

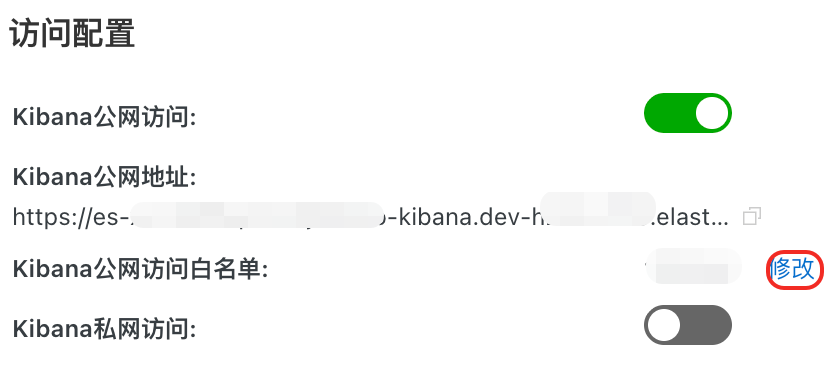

在左側導覽列單擊,在Kibana地區單擊修改配置。

在訪問配置模組,配置Kibana公網訪問白名單、Kibana公網訪問鑒權方式。

配置Kibana公網訪問白名單:Kibana公網訪問白名單預設為127.0.0.1,表示禁止所有IPv4地址訪問,需要將您的實際裝置IP添加到公網白名單才能訪問Kibana。

參照以下情境,擷取待訪問裝置的IP地址。

情境

需擷取的IP地址

擷取方式

在本地裝置中通過公網地址訪問Kibana。

本地裝置公網IP。

說明如果您的本地裝置處在家用網路或公司區域網路中,需要添加區域網路的公網出口IP地址。

通過

curl ipinfo.io/ip查詢本地裝置公網IP。在ECS執行個體中通過公網地址訪問Kibana。

當ECS與ES在不同專用網路中時,可通過ECS公網地址訪問Kibana,此時需擷取ECS的公網IP並添加到Kibana公網白名單。

登入ECS控制台,在執行個體列表查看執行個體的公網IP地址。

在Kibana公網訪問白名單地區單擊修改。

單擊default分組右側的配置,在彈出的對話方塊中添加IP白名單。

也可單擊新增IP白名單分組,自訂分組名稱。分組僅用於IP地址管理,不會影響實際存取權限。

配置類別

格式和樣本值

重要注意事項

IPv4地址格式

單個IP:

192.168.0.1網段:

192.168.0.0/24,建議將零散的IP合并為IP段

單個叢集最多可配置300個IP或者IP網段,多個IP或者IP網段之間用英文逗號隔開,且逗號前後不能有空格。

0.0.0.0/0:允許所有IPv4訪問。重要強烈建議不要配置

0.0.0.0/0,存在高危風險。部分叢集和地區不支援

0.0.0.0/0,請以介面或者報錯提示為準。

IPv6地址格式

(僅v2架構下杭州地區的叢集支援)

單個IP:

2401:XXXX:1000:24::5網段:

2401:XXXX:1000::/48

單個叢集最多可配置300個IP或者IP網段,多個IP或者IP網段之間用英文逗號隔開,且逗號前後不能有空格。

::1:禁止所有IPv6地址訪問::/0:允許所有IPv6訪問重要強烈建議不要配置

::/0,存在高危風險。部分叢集版本不支援

::/0,請以控制台介面或者報錯提示為準。

配置完成後,單擊確認。

配置Kibana公網訪問鑒權方式:

v3架構下的叢集預設通過阿里雲帳號和ES執行個體訪問密碼雙重鑒權方式,即先登入阿里雲帳號,再使用ES執行個體訪問資訊進行登入鑒權。

v2架構下的叢集預設通過ES執行個體訪問密碼鑒權,不支援修改。

返回Kibana地區,單擊公網入口,在Kibana登入頁面,輸入使用者名稱和密碼,成功登入即可進入Kibana控制台進行ES資料探索。

您也可以直接在裝置的瀏覽器中輸入串連資訊(確認裝置IP已添加到Kibana公網白名單):

v2:

https://es-{地區縮寫}-{執行個體ID}-kibana.elasticsearch.aliyuncs.com:連接埠號碼v3:

https://es-{地區縮寫}-{執行個體ID}-kibana.{完整地區}.elasticsearch.aliyuncs.com:連接埠號碼

通過私網地址登入Kibana(v3部署架構)

在V3部署架構中,Kibana私網訪問功能預設處於關閉狀態。您需要通過阿里雲PrivateLink服務在Virtual Private Cloud中為Kibana建立終端節點,該終端節點的使用費用已包含在ES服務中,無需額外支付。

配置Kibana私網訪問地址

在訪問配置頁面,開啟Kibana私網訪問開關。

按照頁面提示配置終端節點資訊。

參數

描述

終端節點名稱

終端節點名稱自動產生,支援修改。

專用網路

與ES所屬專用網路一致,可在執行個體基本資料頁面查看執行個體的專用網路。

可用區

可在執行個體的基本資料頁面中查看可用區。

交換器

與ES所屬交換器一致,可在執行個體基本資料頁面查看執行個體的虛擬交換器ID。

安全性群組

通過安全性群組規則實現私網訪問Kibana的網路原則控制,可選擇已有安全性群組或者快速建立安全性群組。需前往ECS控制台修改安全性群組規則:

目的連接埠範圍必須包含 Kibana私網連接埠5601。

訪問來源需包含 訪問裝置的IP地址。

修改私網訪問Kibana的安全性群組時,必須選擇與開啟時相同類型的安全性群組:

若初始選擇普通安全性群組,則僅能修改為其他普通安全性群組。

若初始選擇企業級安全性群組,則僅能修改為企業級安全性群組。

快速建立安全性群組:

單擊安全性群組文字框下面的快速建立。

輸入安全性群組名稱。

安全性群組名稱自動產生,允許修改。

輸入授權IP地址。

IP地址為待授權裝置的私網IP地址。例如通過ECS私網訪問Kibana服務,需要輸入ECS執行個體的私網IP地址。登入ECS控制台,在執行個體列表查看執行個體的私網IP地址。

私網訪問鑒權方式

預設通過阿里雲帳號+ES執行個體訪問密碼雙重鑒權方式,即需先登入阿里雲帳號,再使用ES執行個體訪問資訊進行訪問。

確認後,需等待一段時間,終端節點串連狀態為已串連時,表示Kibana私網訪問地址配置成功。

終端節點建立後僅支援修改終端節點名稱,查詢和管理安全性群組,請前往ECS控制台修改。

關閉Kibana私網訪問後,終端節點資源將自動釋放。若再次開啟Kibana私網訪問,需重新建立終端節點資源,但Kibana訪問地址不會發生變化。

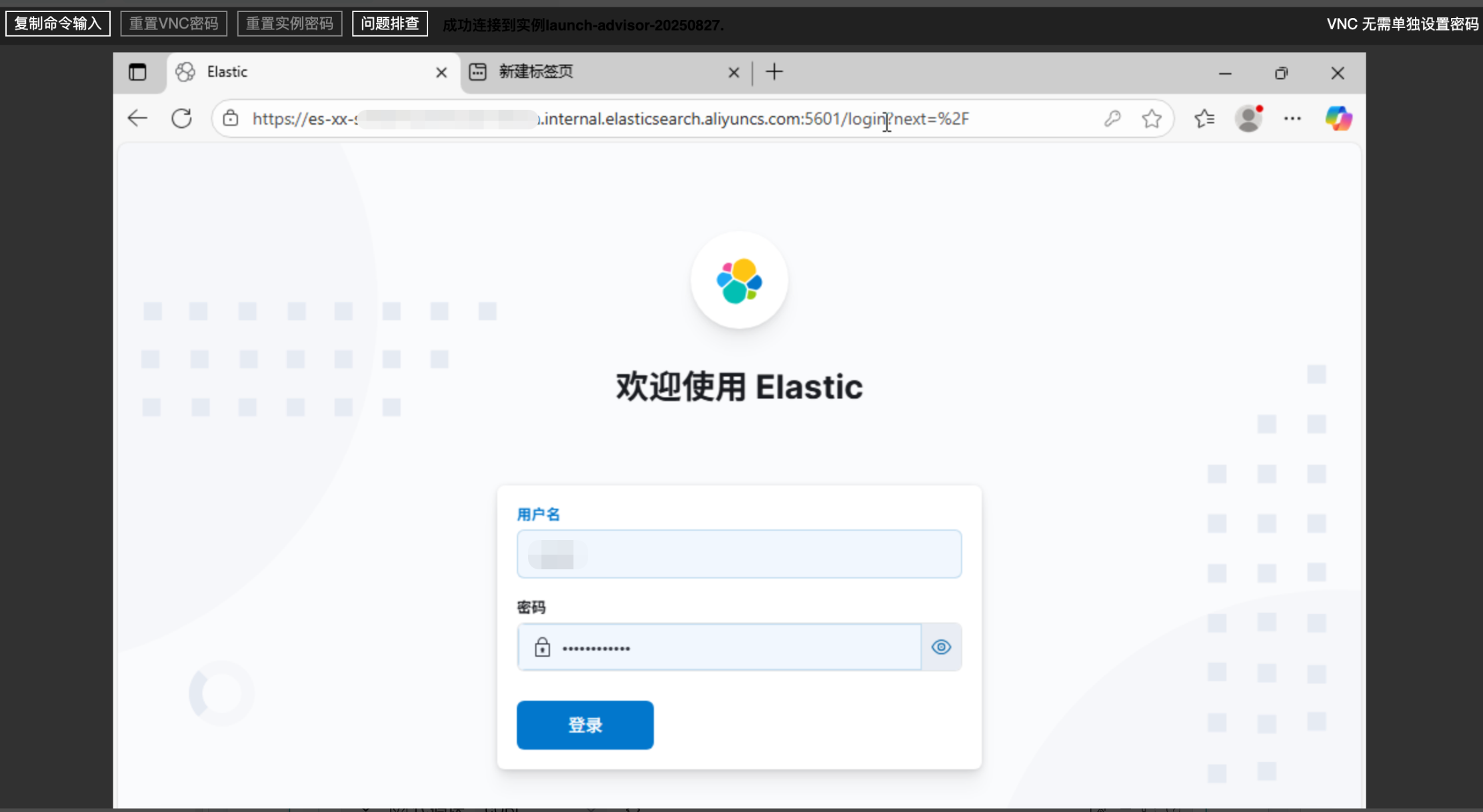

串連樣本

以下樣本使用VNC遠端連線ECS(作業系統為Windows),通過私網地址串連Kibana。

輸入使用者名稱和密碼,單擊登入。建議通過Kibana中的外掛程式Elasticsearch X-Pack建立角色實現使用者權限精細化管理。

以下樣本為使用Workbench遠端連線ECS,然後執行以下命令通過Kibana私網地址串連Kibana:

curl.exe -u elastic:password! -k -I "https://es-cn-xxxxxxxxxxxxxxxxx-kibana.internal.elasticsearch.aliyuncs.com:5601/"串連成功返回以下資訊:

通過私網地址登入Kibana(V2部署架構)

在V2架構中,需先在控制台開啟私網訪問功能(Kibana節點需2核4G及以上配置),然後將待訪問裝置IP添加到私網白名單,該裝置才能通過Kibana私網地址登入Kibana。

在左側導覽列單擊可視化控制,在Kibana地區進入修改配置。

在訪問配置模組,開啟Kibana私網訪問開關並配置訪問白名單。

以ECS執行個體中通過私網地址訪問Kibana為例(要求ECS與ES處於同一VPC中),登入ECS控制台,在執行個體列表查看執行個體的私網IP地址。

在Kibana私網訪問白名單地區單擊修改,新增IP白名單分組或者在default分組中添加ECS執行個體私網地址。

重要強烈建議不要配置

0.0.0.0/0,存在高危風險,部分叢集和地區不支援0.0.0.0/0,請以介面或者報錯提示為準。

以下樣本為使用Workbench遠端連線ECS,執行以下命令通過Kibana私網地址串連Kibana:

curl.exe -u elastic:password! -k -I "https://es-xx-xxxxxxxxxxxxxxxxx-kibana.internal.elasticsearch.aliyuncs.com:5601/"串連成功返回以下資訊:

通過Nginx代理訪問Kibana(以v3部署架構為例)

通過Nginx代理訪問Kibana時,提前配置或擷取以下資訊:

Kibana串連地址:

私網訪問地址以及鑒權方式:請參照通過私網地址登入Kibana(v3部署架構)配置私網訪問地址,通過Nginx代理訪問Kibana時僅支援使用ES執行個體訪問密碼作為訪問鑒權方式。

公網訪問地址、白名單以及鑒權方式:如何擷取和配置白名單,請參見通過公網地址登入Kibana(v2/v3部署架構),僅支援使用ES執行個體訪問密碼作為訪問鑒權方式。

安全性群組配置:如果您是從本地瀏覽器通過Nginx(如伺服器為ECS)代理訪問Kibana,需要將本地裝置IP以及連接埠號碼80添加到ECS執行個體所屬安全性群組中。

修改Nginx配置資訊,關鍵參數說明:

server_name:伺服器網域名稱,可替換為實際使用的伺服器網域名稱。

proxy_pass:將請求代理到後端Kibana服務,需替換為Kibana私網或者公網串連資訊(串連地址和連接埠號碼)。

server { listen 80; # 您可以將server_name替換為實際伺服器網域名稱 server_name _ ; # 安全設定 add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always; add_header X-Frame-Options DENY; add_header X-Content-Type-Options nosniff; location / { # 將請求代理到後端Kibana服務 proxy_pass https://es-xx-xxxxxxxxxxxxxxxxx-kibana.internal.elasticsearch.aliyuncs.com:5601; # 認證驗證(生產環境應使用有效認證) proxy_ssl_verify off; proxy_ssl_server_name on; # 頭部設定 proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; # WebSocket 支援 proxy_http_version 1.1; proxy_set_header Upgrade $http_upgrade; proxy_set_header Connection "upgrade"; proxy_cache_bypass $http_upgrade; # 逾時設定 proxy_connect_timeout 60s; proxy_send_timeout 60s; proxy_read_timeout 60s; } }

切換Kibana語言

Kibana支援中文和英文(預設)兩種語言,ES版本為6.7.0及以上時,支援切換Kibana語言。

登入Elasticsearch控制台,進入目標執行個體基本資料頁面。

在左側導覽列單擊可視化控制,在Kibana地區進入修改配置。

單擊修改配置切換Kibana語言。

常見問題

Q:如何區分部署架構是V2還是V3?

A:叢集有兩種管控部署模式,分別為雲原生新管控(v3)、基礎管控(v2)。

Q:開啟Kibana私網或公網訪問功能,會影響ES叢集嗎?

A:不會。開啟Kibana私網或公網訪問功能,僅會觸發與Kibana對接的Server Load Balancer端的變更。

說明首次開啟Kibana私網訪問會觸發Kibana節點重啟,但不會觸發ES叢集變更。

Q:添加了白名單,但Kibana還是無法訪問,該如何處理?

A:您可以根據以下內容依次進行排查:

ES執行個體需要處於健康狀態。

IP地址配置可能不正確:如果您通過本地裝置訪問Kibana服務,在瀏覽器中訪問www.cip.cc,檢查擷取的IP地址是否在Kibana公網訪問白名單中。

您添加的可能是ES執行個體的訪問白名單:登入kibana需要配置kibana公網訪問白名單或kibana私網訪問白名單,在ES執行個體的中修改Kibana白名單配置。

清理瀏覽器緩衝後重試。

重啟Kibana節點後重試。

Q:為什麼不支援在ES控制台修改安全性群組規則?

A:安全性群組規則調整將影響所有通過該安全性群組規則進行存取控制的情境,故不支援在ES控制台修改安全性群組規則。修改安全性群組規則,請前往ECS安全性群組控制台。

相關文檔

API文檔:

開啟或關閉Kibana公網或私網訪問的API文檔:TriggerNetwork

更新Kibana公網或私網訪問白名單的API文檔:ModifyWhiteIps

在登入或使用Kibana過程中遇到問題,請參見Kibana FAQ。