為Elastic Compute Service設定了安全性群組規則後,可能會因規則配置不當導致遠端連線失敗、服務無法訪問,或因授權範圍過大而引入安全風險。使用安全性群組規則檢測功能,可以協助您快速診斷安全性群組的連接埠允許存取策略是否符合預期。

操作步驟

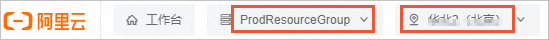

訪問ECS控制台-自助問題排查。在頁面頂部,選擇目標資源所在的資源群組和地區。

在自助問題排查頁面,單擊安全性群組規則診斷頁簽下的發起診斷。

在檢測執行個體和檢測網卡下拉式清單中,選擇需要診斷的目標資源。

選擇檢測方式並執行檢測。

一鍵檢測:檢測安全性群組規則是否允許存取ECS常用連接埠。

單擊開始檢測。系統將自動檢測以下常用連接埠和協議的入方向規則:

22:用於遠端連線Linux執行個體(SSH 服務)。

3389:用於遠端連線Windows執行個體(RDP 服務)。

80, 443, 8080:用於對外提供Web服務。

ICMP:用於支援

ping命令測試網路可達性。

自訂檢測:檢測安全性群組規則是否允許特定IP與ECS網卡單向訪問。

根據檢測目標配置參數。以下以檢測公網入方向規則為例:

規則方向:選擇公網入網方向。

源地址:輸入訪問來源的公網IP地址。

目的連接埠:輸入需要檢測的連接埠號碼。

協議類型:選擇對應的協議。

單擊開始檢測。

查看檢測結果並採取相應措施。

檢測完成後,系統會展示每個檢測項的結果。

若結果為已開通:表示安全性群組規則允許指定流量通過。如業務不通,請排查執行個體內部防火牆、服務監聽狀態等其他因素。

若結果為未開通:表示安全性群組規則攔截了指定流量。可以單擊開通連接埠快速添加一條允許存取規則。

重要通過開通連接埠功能自動添加的規則,其源地址可能預設為

0.0.0.0/0,代表允許來自任何IP地址的訪問。為保障伺服器安全,建議遵循最小授權原則。對於遠端管理連接埠(如 22、3389),可手動修改安全性群組規則,將源地址設定為具體的IP地址或位址區段,避免向全網開放,以防範暴力破解和未授權訪問風險。若結果為無法開通:表示安全性群組規則不允許指定流量通過。可點擊檢測詳情進行查看並手動進行修改調整。