企業IT環境需要對使用者身份、裝置和資源訪問進行集中管理,可通過在雲上部署Active Directory (AD) 網域服務,構建一個IT管理域,以實現對雲資源的統一身分識別驗證、授權和策略管控。

工作原理

網域控制站 (DC):部署Active Directory網域服務和DNS服務,作為域認證和解析的核心。此執行個體必須配置一個固定的私網IP地址,以保證網域服務的連續性。

用戶端 (Client):作為域成員加入域,其DNS配置指向網域控制站,從而接受域策略的管理和統一身分識別驗證。

網路:網域控制站和用戶端位於同一VPC和交換器內,通過內網通訊。

實施步驟

準備工作

在同一VPC下建立兩台ECS執行個體,其中一台ECS執行個體作為AD域的網域控制站DC(Domain Controllers),另一台作為用戶端(Client)加入該域。以Windows Server 2016作業系統為例,樣本資訊:

VPC網段:

172.31.0.0/16網域控制站 (DC) IP:

172.31.106.88(固定私網IP)用戶端 (Client) IP:

172.31.106.87(固定私網IP)根網域名稱:

example.com

阿里雲不推薦使用已有的網域控制站建立自訂鏡像來部署新的域控。如必須使用,請注意建立執行個體的主機名稱(hostname)和建立自訂鏡像之前執行個體的主機名稱必須保持一致,或者在建立執行個體後修改成相同的主機名稱。

步驟一:部署網域控制站

登入網域控制器ECS執行個體。

訪問ECS控制台-執行個體。在頁面左側頂部,選擇目標資源所在的資源群組和地區。

進入目標執行個體詳情頁,單擊遠端連線,選擇通過Workbench遠端連線。選擇串連方式為終端串連,輸入帳號和密碼,登入圖形化終端頁面。

安裝AD網域服務和DNS角色。

按右鍵

,點擊運行,輸入

,點擊運行,輸入servermanager.exe並斷行符號,開啟伺服器管理員,單擊添加角色和功能。在安裝類型和伺服器選擇頁面上保持預設配置,單擊下一步。

在伺服器角色頁面,勾選 Active Directory 網域服務和DNS 伺服器功能並確認添加。

AD網域服務依賴DNS進行網域名稱解析和服務定位,在安裝過程中會自動設定本地DNS伺服器,建立域所需的DNS地區和記錄。如果DNS服務部署在其他伺服器上,需要手動設定DNS區域委派、手動添加AD相關的DNS記錄,並確保網路連通性。

持續單擊下一步直至安裝頁面,單擊安裝。安裝完成後,單擊關閉。

將伺服器提升為網域控制站。

安裝完角色後,需要進行配置,將此伺服器正式提升為域的管理者。

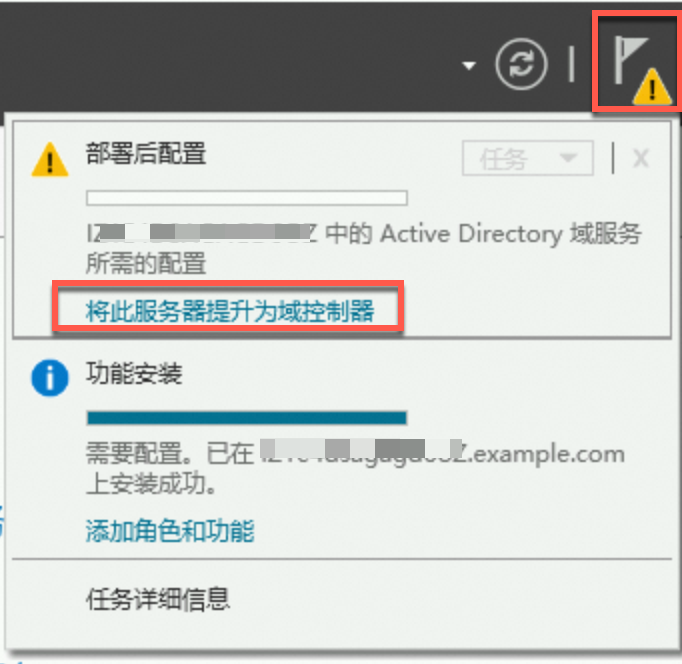

在伺服器管理員右上方,單擊黃色驚嘆號通知表徵圖,然後選擇將此伺服器提升為網域控制站。

在部署配置頁面,選擇添加新林,並設定根網域名稱(例如

example.com)。在網域控制站選項頁面,設定目錄服務還原模式 (DSRM) 密碼。此密碼用於災難恢複,務必妥善保管。

在DNS 選項頁面,單擊下一步。

若出現關於無法建立DNS委派的警告,可以忽略。這是因為安裝嚮導預設嘗試聯絡父級DNS以設定解析關聯,但作為新林的根域,不存在可配置的上級地區。此警告屬於正常現象,不會影響網域控制站的核心功能。

在其他選項頁面,系統會自動產生NetBIOS網域名稱(例如

EXAMPLE),單擊下一步。後續步驟保持預設配置,直至先決條件檢查通過後,單擊安裝,安裝完成後將會自動重啟伺服器。

驗證網域控制站狀態。

等待重啟後,重新串連執行個體,按右鍵

,點擊運行,輸入

,點擊運行,輸入control system並斷行符號,查看電腦名稱、域等相關資訊,若資訊正確,則表示安裝成功。

步驟二:將用戶端加入AD域

完成網域控制站部署後,需要將用戶端執行個體加入該域,以實現集中管理。

登入用戶端ECS執行個體。

訪問ECS控制台-執行個體。在頁面左側頂部,選擇目標資源所在的資源群組和地區。

進入目標執行個體詳情頁,單擊遠端連線,選擇通過Workbench遠端連線。選擇串連方式為終端串連,輸入帳號和密碼,登入圖形化終端頁面。

配置用戶端DNS。

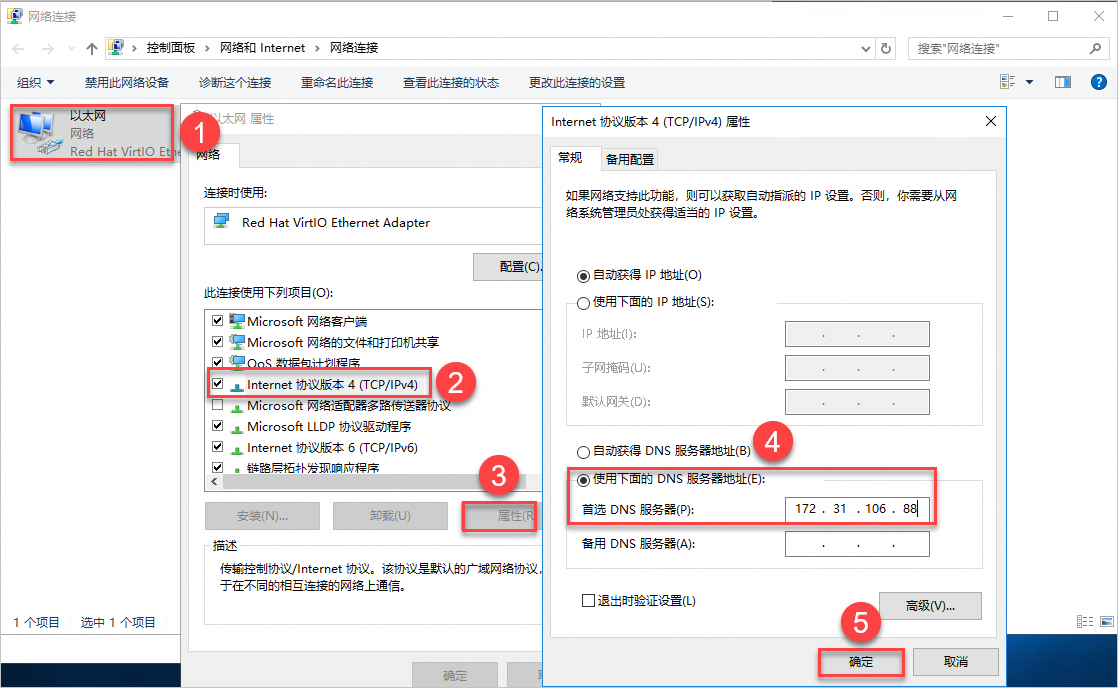

為使用戶端能夠解析網域名稱並找到網域控制站,將其DNS伺服器位址指向網域控制站的私網IP。

按右鍵

,點擊運行,輸入

,點擊運行,輸入ncpa.cpl並斷行符號,開啟網路連接。按右鍵乙太網路,選擇屬性,選擇網際網路通訊協定 (IP)版本 4(TCP/IPv4),單擊屬性,選擇使用下面的DNS伺服器位址,將DNS伺服器位址更改為步驟一網域控制站的IP地址。

將用戶端加入域。

按右鍵

,點擊運行,輸入

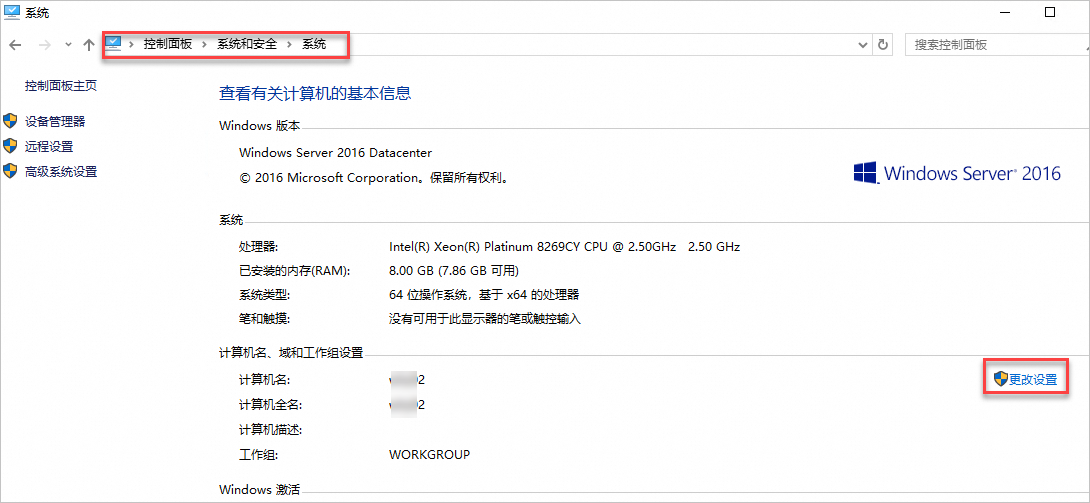

,點擊運行,輸入control system並斷行符號,在電腦名稱、域和工作群組設定地區右側,單擊更改設定。

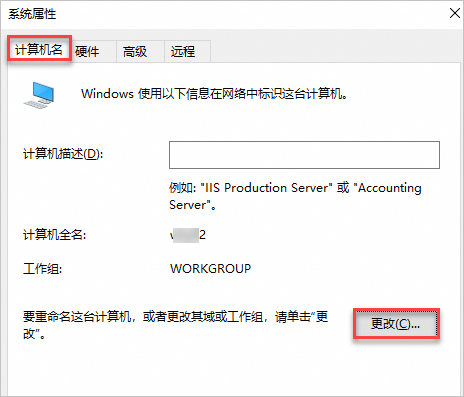

在系統屬性頁面,單擊更改。

在電腦名稱/域更改頁面,添加AD域資訊。

請填寫步驟一:部署網域控制站設定的AD域根網域名稱,樣本為

example.com。重新啟動伺服器,使修改生效。

驗證網域加入狀態。

按右鍵

,點擊運行,輸入

,點擊運行,輸入control system並斷行符號,查看電腦全名和域資訊中包含AD域的根網域名稱,則表示加入成功。成功在ECS執行個體上搭建AD域並將用戶端加入AD域後,可以根據實際需求進行相關操作,例如建立使用者和組織單位等。更多資訊,請參見Active Directory 網域服務概述。

搭建AD域後,請保證網域控制站始終使用固定IP地址。如果網域控制站的IP地址發生變化,用戶端緩衝的舊IP地址將無法訪問,導致域認證失敗,需要手動在所有用戶端上更新DNS伺服器配置,將其指向新的域控IP地址。

常見問題

如何處理報錯“伺服器上的安全資料庫沒有此工作站信任關係”?

原因:作為域成員ECS執行個體與網域控制站(Domain Controller, DC)之間建立的信任關係已失效。可能原因如下:

快照恢複:ECS恢複到舊快照,導致本機存放區的機器密碼與AD中的新密碼不匹配。

SID 衝突:使用未執行Sysprep的自訂鏡像建立了多台 ECS,導致電腦名稱或 SID 重複衝突。

長期離線:執行個體關機或網路中斷超過30天,導致機器賬戶密碼到期且未能自動更新。

AD 側誤刪:管理員在AD中手動重設或刪除了該電腦賬戶。

解決方案:

方案一:PowerShell快速修複(推薦)

無需退域,嘗試線上修複安全通道。

使用本地管理員賬戶登入ECS。

以管理員身份運行PowerShell,執行如下命令進行修複。

Test-ComputerSecureChannel -Repair -Credential (Get-Credential)在彈窗中輸入欄位管理員的帳號密碼。

結果驗證:

若返回True:修複成功,重啟ECS即可恢複域賬戶登入。

若返回False 或報錯:請執行方案二。

方案二:退域重加

使用本地管理員賬戶登入 ECS。

退域:

按右鍵此電腦, 選擇,單擊更改。

將隸屬於改為工作群組(如 WORKGROUP)。

輸入欄位管理員憑據確認,操作成功後,重啟電腦。

重設AD賬戶:在網域控制站(AD)上,找到該電腦賬戶,右鍵選擇重設賬戶。

重新加域:

再次進入更改電腦名稱介面。

將隸屬於改為域,輸入欄位名。

輸入欄位管理員憑據確認,操作成功後,重啟電腦。

重啟後,驗證報錯是否解決。

當用戶端加入AD域時提示“無法完成網域加入,原因是試圖加入的域的SID與本電腦的SID相同。”?

原因:多台ECS執行個體來自於同一個自訂鏡像,它們具有完全相同的電腦安全性識別碼(SID)和電腦名稱。當第一台新執行個體與網域控制站通訊後,後續的執行個體再嘗試通訊就會產生衝突,導致信任關係混亂和失效。

解決方案:

使用Windows提供的Sysprep工具修改SID。

在 ECS 中找到系統準備工具

Sysprep.exe,通常位於C:\Windows\System32\Sysprep目錄下。以管理員身份運行

Sysprep.exe,勾選通用選項,單擊確定。重啟系統後,SID將被修改,嘗試重新加入AD域。