全流量威脅檢測與響應NDR(Network Detection and Response)

背景資訊

在當今數字化時代,企業面臨日益嚴峻的安全威脅,尤其在身分識別驗證和存取控制方面。傳統邊界防禦難以應對不斷進化的網路攻擊,駭客常通過竊取高許可權帳號或利用弱口令、明文傳輸等漏洞入侵核心資產。可檢測登入行為(如特權帳號、弱口令、純文字密碼及已泄漏AKSK)、敏感性資料操作及高危服務行為,並提供登入行為的可視化分析能力。

前提條件

資產流量已接入。具體操作,請參見接入管理。

登入行為風險類型介紹

風險類型 | 風險分析 |

特權帳號濫用 | 特權帳號因其對系統和資料的高度存取權限,一旦被攻破,將帶來災難性後果。通過即時監控與分析特權帳號的登入行為,能夠迅速捕捉異常活動。例如來自未知地理位置的登入、非工作時間的訪問嘗試,或超出常規範圍的登入頻率等,從而有效防範並阻止潛在威脅的發生。 |

弱口令登入 | 賬戶被盜用的一個主要原因是使用簡單、容易猜測的密碼。通過定期檢查並將密碼更新為複雜且強大的形式,可以顯著降低賬戶被暴力破解的風險。產品能夠檢測網路流量中的弱口令成功登入行為(例如:Web/MySQL/FTP等弱口令登入),並及時提醒安全營運團隊採取措施進行治理,從而進一步提升系統的安全性。 |

純文字密碼傳輸 | 在網路中傳輸未加密的密碼、未使用指定密碼編譯演算法或編碼方式(例如:base64、SHA、AES)的密碼,無異於為攻擊者敞開大門。確保所有通訊均經過加密處理,並通過監測網路流量來發現可能泄露密碼的行為,是保障系統安全的關鍵環節。這不僅有助於抵禦外部攻擊者的入侵,還能有效防止內部人員因疏忽而導致敏感資訊的意外暴露。 |

已泄露AKSK登入 | 在雲端環境中,AK/SK(存取金鑰/秘密密鑰)是用於認證和授權的核心憑證。然而,一旦AK/SK被泄露,攻擊者即可利用這些敏感資訊訪問雲資源(如Object Storage Service、資料庫、虛擬機器等),進而實施惡意操作,例如資料竊取、資源濫用或非法部署等。此外,攻擊者可能進一步擴大攻擊範圍,通過橫向移動訪問其他雲資源,甚至濫用雲資源進行挖礦或DDoS攻擊等活動。 更嚴重的是,攻擊者可能藉助AK/SK通過合法的API介面發起攻擊,而無需依賴惡意檔案或進程,從而實現“無檔案攻擊”。這種攻擊方式隱蔽性強,傳統端點偵查工具往往難以發現其蹤跡。產品通過監控使用已泄露的AKSK登入成功的行為,快速識別異常活動並進行警示,相關人員及時採取措施,可有效防範潛在威脅,保障雲端環境的安全性。 |

登入行為可視分析

在左側導覽列,選擇。

在可视分析頁簽中,查看登入行為風險及資料庫行為風險情況。可單擊查看详情,跳轉至對應功能頁簽中查看詳細資料。

查看登入行為

查看特權帳號登入行為

在頁簽中

查看日誌

單擊操作列的查看日志,跳轉至回溯分析功能,並根據該登入行為包含的源IP地址、目標埠等條件式篩選日誌資訊。

查看特權帳號登入風險詳情

單擊操作列詳情,在詳情面板,查看目標資產的特權帳號的基本資料和特權帳號登入詳情。

單擊操作列查看Payload,可查看該條記錄的詳細Payload資訊。單擊

可匯出該識別記錄中包含的所有特權帳號登入詳情。

可匯出該識別記錄中包含的所有特權帳號登入詳情。

查看弱口令登入行為

在頁簽中

查看純文字密碼登入行為

在頁簽中

查看已泄漏AKSK登入行為

在頁簽中

其他動作

資料匯出

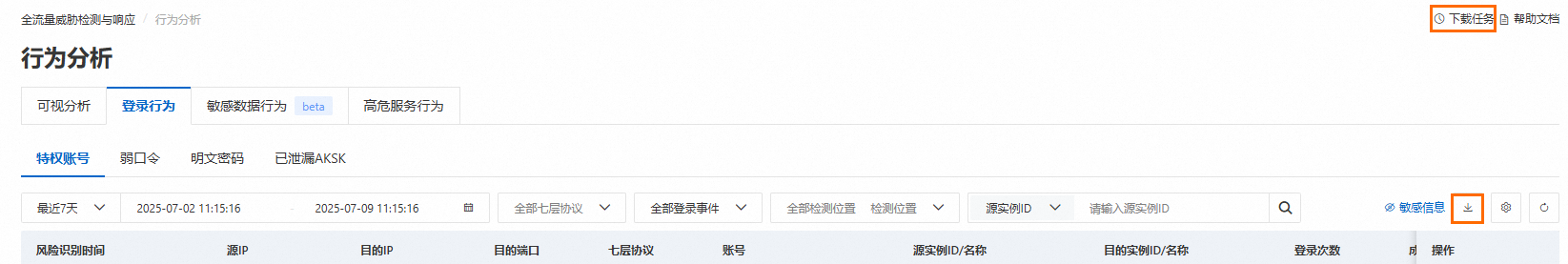

單擊列表右上方的

按鈕,可添加下載任務。

按鈕,可添加下載任務。單擊頁面右上方的下载任务,在任务列表中,查看所有風險類型的下載任務。

對执行完成的下載任務可以單擊下載或刪除操作。

查看敏感性資料

單擊敏感信息,可以查看登入行為中包含的敏感資訊。

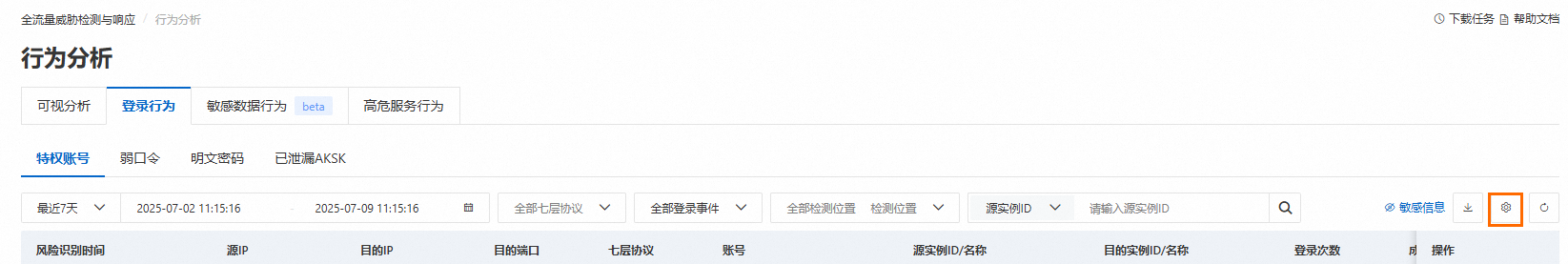

自訂欄表展示欄位

單擊

按鈕,自訂欄表展示欄位。

按鈕,自訂欄表展示欄位。

查看敏感性資料行為

在左側導覽列,選擇。

在敏感数据行为頁簽中,查看已接入資產檢測到的敏感性資料傳輸行為及敏感性資料詳情。

敏感等級

說明

S1

不敏感性資料,公開該類資料在絕大多數情況下不會造成危害。如省份、城市、商品名稱等。

S2

一般敏感性資料,不適合公開該資料,資料泄露的危害程度較低。如姓名、地址等。

S3

關鍵敏感性資料, 資料敏感程度較高,少量泄漏即會帶來嚴重危害。如各類身份證件、帳號密碼、資料庫資訊等。

S4

核心機密資料,任何情況下不應泄露。如基因、指紋、虹膜等。

查看資產詳情

查看日誌

單擊操作列的查看日志,跳轉至功能,並根據該登入行為包含的條件式篩選日誌資訊。

查看敏感性資料行為詳情

單擊操作列詳情,在詳情面板,查看目標資產敏感性資料行為的基本信息和敏感信息风险详情。

單擊敏感信息数量列的數字,可查看該條記錄中包含的敏感資訊。

單擊操作列查看Payload,可查看該條記錄的詳細Payload資訊。單擊

可匯出該識別記錄中包含的所有敏感資訊風險詳情。

可匯出該識別記錄中包含的所有敏感資訊風險詳情。

查看高危服務行為

在左側導覽列,選擇。

在高危服务行为分析頁簽中,查看檢測的高危服務行為的詳細資料。

單擊操作列的查看日志,跳轉至頁簽中,並按照條件式篩選日誌資訊。

查看資料庫行為分析

在左側導覽列,選擇。

在数据库行为分析頁簽中,查看公網和私網的資料庫風險行為相關資訊。

單擊操作列的詳情,查看風險行為詳情、AI智能分析及處置建議。

單擊操作列的查看日志,跳轉至頁簽中,並按照條件式篩選資料。具體操作,請參見協議解析回溯。

相關文檔

為確保資料安全,您可以配置NDR拒絕查看敏感性資料和拒絕匯出資料策略。