本文介紹Bastionhost使用情境的相關問題。

Bastionhost如何跨雲管理其他來源的主機?

非阿里雲或者線下IDC資產,在主機和Bastionhost網路能連通的情況下(例如公網營運),可以通過在Bastionhost建立主機匯入主機資產。具體操作,請參見建立主機。

如果資產跨VPC或跨帳號情境,且之間沒有專線打通,可以使用Bastionhost的網路域功能。具體操作,請參見混合營運情境最佳實務。

Bastionhost支援跨帳號、跨VPC營運資產嗎?

支援。Bastionhost和伺服器如果不在同一個帳號或者VPC下,您可以通過公網營運資產,也可以使用專線等方式打通網路,通過內網營運資產。

如果您需要通過內網營運資產且網路無法打通的情況下,可以配置和使用Bastionhost的網路域功能。具體操作,請參見混合營運情境最佳實務。

傳統網路中的資產如何營運?

若阿里雲ECS伺服器是在傳統網路,則需要通過ClassicLink打通BastionhostVPC與該傳統網路。ClassicLink功能更多資訊,請參見ClassicLink概述。

Bastionhost支援資料庫營運嗎?

Bastionhost企業雙擎版提供針對MySQL、SQL Server、PostgreSQL類型的RDS和自建資料庫等資產的營運安全管控能力。更多資訊,請參見資料庫營運最佳實務。

僅BastionhostV3.2版本支援企業雙擎版。

Bastionhost支援營運哪些資產?

目前Bastionhost支援營運Linux、Windows上的主機資產和MySQL、SQL Server、PostgreSQL類型的資料庫資產,對於阿里雲ECS和RDS資料庫資產支援一鍵匯入,對於線下IDC資產或異構雲資產支援大量匯入。更多資訊,請參見營運概述。

Bastionhost資料轉送及儲存是否加密?

Bastionhost的資料轉送和儲存都經過加密處理。資料轉送依託多種主流加密協議,包括HTTPS(TLS)、RDP、SSH等協議,確保了資料在傳輸以及預存程序中的安全性。

Bastionhost支援公網私用的伺服器嗎?

支援,如果您的網路環境已經部署公網私用,可以在Bastionhost控制台配置公網私用。具體操作,請參見配置Bastionhost。

Bastionhost支援遠程命令營運嗎?

支援。Bastionhost支援ssh -J命令,用於通過跳板機或Bastionhost串連到目標主機,提供了一種安全訪問內部網路的方式。

遠程命令營運方式

ssh -J 是 OpenSSH 7.3 版本引入的一個命令參數,用於進行跳板機或Bastionhost的串連。串連命令如下:

ssh -J <Bastionhost使用者>@<Bastionhost地址>:60022 <主機使用者名稱>@<主機使用者名稱IP>舉例,如下命令,表示先串連至BastionhostB,再從BastionhostB上通過SSH串連到目標主機C。

ssh -J user@B user@C遠程命令營運情境

遠程執行命令表示在命令列模式下,通過ssh串連Bastionhost的指定主機並執行相應的命令。可前往,限制使用遠程執行命令。

如何將伺服器配置為HTTP和SOCKS5Proxy 伺服器?

下文以阿里雲伺服器(作業系統為CentOS 8.3)為例,介紹如何將伺服器配置為HTTP和SOCKS5Proxy 伺服器。

登入阿里雲伺服器。

執行yum install 3proxy命令,安裝3proxy代理工具。

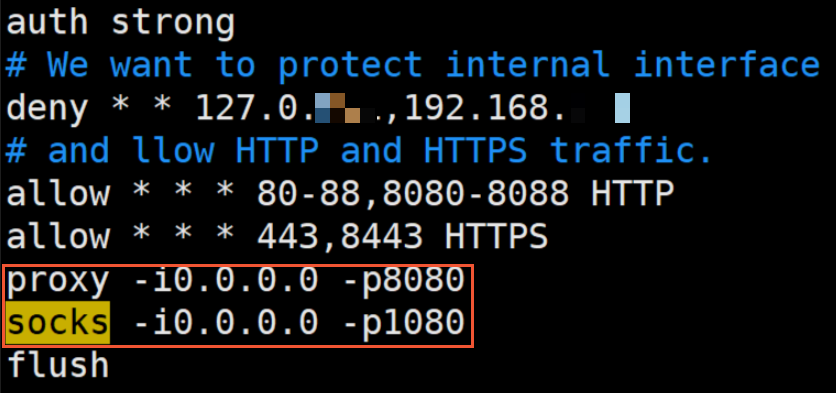

執行vim /etc/3proxy.cfg命令,修改以下設定檔。

配置Proxy 伺服器的主機賬戶和密碼。

配置許可權控制參數。

啟用HTTP和SOCKS5代理,指定監聽連接埠和訪問Proxy 伺服器的來源IP。

執行systemctl start 3proxy.service命令,啟用代理服務。

執行iptables -F命令,關閉伺服器的防火牆,確保伺服器可以被訪問。

為該伺服器添加安全性群組規則。具體操作,請參見添加安全性群組規則。

重要在配置安全性群組規則時,連接埠範圍請設定為步驟3中配置的監聽連接埠,授權對象請設定為Bastionhost執行個體的出口IP(Bastionhost執行個體的出口IP,可在Bastionhost控制台的執行個體頁面擷取)。

為伺服器添加安全性群組規則後,Proxy 伺服器配置完成。

如何將伺服器配置為HTTPSProxy 伺服器?

下面以GOST工具為例,為您介紹如何將Elastic Compute Service(作業系統為CentOS 8.3)配置為HTTPSProxy 伺服器。

準備伺服器憑證(server.crt)、伺服器憑證私密金鑰(server.key)和CA根憑證(ca.crt)。以下為您推薦擷取認證的兩種方式。

使用OpenSSL等工具產生自我簽署憑證。

使用阿里雲免費個人測試認證或購買正式認證。具體操作,請參見SSL認證選型指引。

在您的ECS執行個體中安裝GOST。具體操作,請參見安裝GOST。

將認證檔案上傳至GOST安裝目錄,配置並啟動GOSTProxy 伺服器。

命令列方式:請在修改參數後啟動GOST。

gost -L="https://admin:123456@:8843?cert=./server.crt&key=./server.key"admin:123456:自訂GOST使用者名稱和密碼(對應Bastionhost網路域HTTPS代理中的主機賬戶和密碼)。8443:自訂代理連接埠(對應Bastionhost網路域HTTPS代理中的伺服器連接埠)。該連接埠需要在ECS執行個體中配置入方向安全性群組規則,連接埠範圍為8443,授權對象為Bastionhost執行個體的出口IP(Bastionhost控制台的執行個體頁面擷取)。為ECS添加安全性群組規則,請參見添加安全性群組規則。

./server.crt:伺服器憑證。./server.key:伺服器憑證私密金鑰。

JSON檔案方式:請在修改參數後啟動GOST。

JSON設定檔(該檔案請自行建立,本文樣本為gost.json)

{ "ServeNodes": [ "https://admin:123456@:8843?cert=./server.crt&key=./server.key" ] }admin:123456:自訂GOST使用者名稱和密碼(對應Bastionhost網路域HTTPS代理中的主機賬戶和密碼)。8443:自訂代理連接埠(對應Bastionhost網路域HTTPS代理中的伺服器連接埠)。該連接埠需要在ECS執行個體中配置入方向安全性群組規則,連接埠範圍為8443,授權對象為Bastionhost執行個體的出口IP(Bastionhost控制台的執行個體頁面擷取)。為ECS添加安全性群組規則,請參見添加安全性群組規則。

./server.crt:伺服器憑證。./server.key:伺服器憑證私密金鑰。

啟動GOST

gost -C gost.json