データスクレイピング、ビジネス詐欺、辞書攻撃、迷惑メール登録、悪意のあるタイムセール、不正利用、ショートメッセージ API の不正利用などの問題を引き起こすスクリプトやエミュレーターなどの自動化ツールの影響をビジネスが受けている場合、Web Application Firewall (WAF) のボット管理機能を有効にできます。この機能を使用すると、マシントラフィック分析データに基づいて、ターゲットを絞ったボット緩和ポリシーを作成できます。これにより、コアデータ資産の漏洩や不正利用のリスクを軽減できます。また、サーバーの帯域幅コストとサーバーの負荷も削減されます。このトピックでは、ボット管理ポリシーを有効にして構成する方法について説明します。

新しいバージョンのボット管理が段階的に展開されています。このトピックでは、レガシーバージョンについて説明します。新しいバージョンの詳細については、「ボット管理 (新バージョン)」をご参照ください。WAF コンソールの左側のナビゲーションウィンドウにある メニューのスタイルでバージョンを識別できます。

レガシーボット管理:

新しいボット管理:

特徴

ボット管理は、マシントラフィックを迅速に検出し、ボットの脅威から防御し、ビジネスデータがスクレイピングされるのを防ぐのに役立つ次の機能を提供します。

ボットトラフィック分析 (ボット管理は不要)

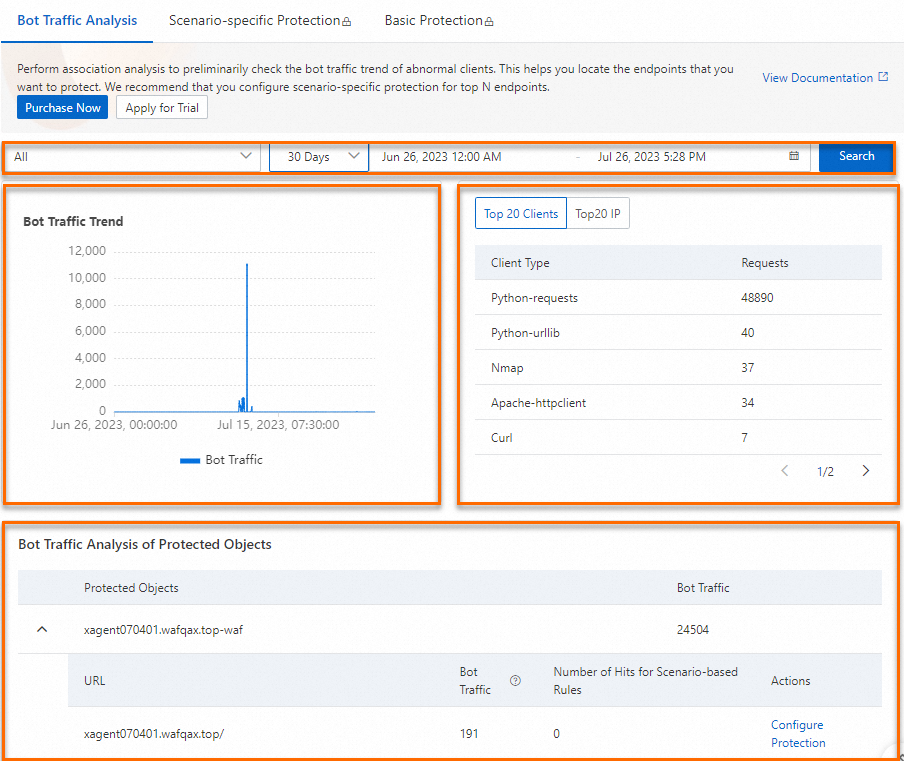

ボット管理を有効にしなくても、マシントラフィック分析機能を使用して API 操作のリスクデータを表示できます。このデータには、指定された時間範囲内のマシントラフィックの傾向、リスクをもたらす上位 20 のクライアントと上位 20 の IP アドレス、および保護対象オブジェクトのマシントラフィック分析データが含まれます。これにより、リスクにさらされている可能性のある API 操作を迅速に特定して見つけることができます。詳細については、「マシントラフィック分析データを表示する」をご参照ください。

リスクにさらされている API 操作については、無料トライアルをリクエストするか、ボット管理プランを購入して、シーンベースの緩和ポリシーを構成できます。無料トライアルのリクエストまたはプランの購入方法の詳細については、「ボット管理を有効にする」をご参照ください。

シナリオベースの保護 (ボット管理を有効にした後に利用可能)

この機能は、特定のビジネスシナリオに対して詳細な制御を提供します。SDK を統合し、Web ページとアプリのシーンベースの緩和ポリシーを構成して、最適な保護を実現できます。詳細については、「Web クローラーのシーンベースの緩和ルールを作成する」および「アプリクローラーのシーンベースの緩和ルールを作成する」をご参照ください。

対象者: マシントラフィックに敏感なユーザー。

基本的な保護 (ボット管理を有効にした後に利用可能)

この機能は、レイヤー 4 またはレイヤー 7 のトラフィックフィンガープリントに基づいてボットトラフィックを検出します。SDK を統合する必要はありません。ワンクリックで保護を有効にできます。詳細については、「基本緩和ルールを作成する」をご参照ください。

対象者: 低レベルおよび中レベルのボットをブロックするために単純な緩和ポリシーを構成したいユーザー。

前提条件

アクセス管理 ページで Web サービスのプロビジョニングを完了していること。

アプリクローラーのシーンベースの緩和テンプレートを作成するには、保護したいアプリに SDK を統合する必要があります。詳細については、「Android アプリに SDK を統合する」および「iOS アプリに SDK を統合する」をご参照ください。

マシントラフィック分析データの表示

Web Application Firewall 3.0 コンソールにログインします。トップメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、 を選択します。

[Machine Traffic Analysis] タブで、指定された保護対象オブジェクトの特定の時間範囲内の [Machine Traffic Trend]、[Top 20 Clients]、[Top 20 IPs]、および [Machine Traffic Analysis For Protected Objects] を表示します。

ボット管理の有効化

Web Application Firewall 3.0 コンソールにログインします。トップメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、 を選択します。

ボット管理を有効にします。

無料トライアルのリクエスト

説明Pro、Business、または Ultimate エディションの WAF インスタンスごとに 1 回、ボット管理の無料トライアルをリクエストできます。

無料トライアルは、リクエストが承認されてから 7 日間有効です。トライアルの有効期限が切れた後、ボット管理プランを購入しない場合、トライアル中に生成された分析データはすぐにパージされます。データを保持し、ボット管理機能を引き続き使用するには、トライアルの有効期限が切れる前にプランを購入してください。

[Machine Traffic Analysis] タブで、[Free Trial] をクリックします。[WAF-Bot Management PoC Questionnaire] ページで、必要な情報を入力し、[Submit] をクリックします。

リクエストを送信してから 1 週間以内に Alibaba Cloud のエンジニアから連絡があり、トライアルの詳細を確認します。リクエストが承認されると、WAF インスタンスでボット管理機能が自動的に有効になります。

ボット管理プランの購入

[Machine Traffic Analysis] タブ、または シナリオベースの保護 または 基本的な保護 タブで、[Purchase] をクリックします。

[Purchase] パネルで、[Bot Management - Web Protection] または [Bot Management - App Protection] を有効にし、支払いを完了します。

説明[Bot Management - Web Protection] を有効にすると、Web クローラーの基本保護ルールとシーンベースのルールを構成できます。

[Bot Management - App Protection] を有効にすると、アプリクローラーの基本保護ルールとシーンベースのルールを構成できます。

Web クローラーの基本保護ルール、シーンベースのルール、およびアプリクローラーのシーンベースのルールを構成するには、[Bot Management - Web Protection] と [Bot Management - App Protection] の両方を有効にできます。

ボット管理を有効にした後、[Machine Traffic Analysis] タブをクリックできます。[Machine Traffic Analysis For Protected Objects] セクションで、マシントラフィックが多いためにリスクにさらされている API 操作を見つけ、[Actions] 列の [Add Mitigation] をクリックして、シーンベースの緩和ポリシーを追加します。詳細については、「Web クローラーのシーンベースの緩和ルールを作成する」および「アプリクローラーのシーンベースの緩和ルールを作成する」をご参照ください。

低レベルおよび中レベルのボットをブロックするために単純な緩和ポリシーを構成する場合は、基本的な保護 タブで基本的なボット管理ルールを構成できます。詳細については、「基本緩和ルールを作成する」をご参照ください。

Web クローラーのシーンベースの緩和ルールの作成

ビジネスでブラウザを介して Web ページまたは H5 ページ (アプリ内の H5 ページを含む) にアクセスする場合、Web クローラーのシーンベースの緩和テンプレートを作成し、Web ボットから防御するための緩和ルールをカスタマイズできます。

[JavaScript Challenge] または スライダー アクションを有効にすると、リクエストがルールにヒットしたときに WAF はクライアントに対して JavaScript チャレンジまたはスライダー検証を開始します。クライアントが検証に合格すると、WAF は HTTP メッセージのヘッダーに

acw_sc__v2またはacw_sc__v3クッキーを挿入して、クライアントが検証済みであることを示します。シーンベースのボットテンプレートを構成し、Web SDK の自動統合を有効にすると、WAF は HTTP メッセージのヘッダーに

ssxmod_itna、ssxmod_itna2、およびssxmod_itna3クッキーを挿入して、ブラウザのフィンガープリントを取得します。収集されたフィンガープリント情報には、HTTP メッセージのホストフィールド、およびブラウザの高さと幅が含まれます。

Web Application Firewall 3.0 コンソールにログインします。トップメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、 を選択します。

シナリオベースの保護 タブで、テンプレートの作成 をクリックします。

ウィザードの シナリオの設定 ページで、次の構成を完了し、次へ をクリックします。

構成項目

説明

テンプレート名

テンプレートの名前を設定します。

名前は 1~255 文字で、漢字、大文字と小文字、数字、ピリオド (.)、アンダースコア (_)、ハイフン (-) を含めることができます。

テンプレートの紹介

テンプレートの説明を入力します。

保護ターゲットタイプ

Web サイト を選択します。これにより、ブラウザを介してアクセスされる Web ページまたは H5 ページ (アプリ内の H5 ページを含む) が保護されます。

Web SDK の統合

詳細については、「Web アプリケーションに SDK を統合する」をご参照ください。

保護ターゲットの特性

宛先トラフィックの HTTP リクエストフィールドとそのルールを追加します。これは、保護対象オブジェクトにアクセスしたときに HTTP リクエストメッセージで生成されるビジネスシナリオに関連するフィールドのコンテンツを指します。最大 5 つの条件を追加できます。条件間の論理演算子は AND です。フィールドの詳細については、「一致条件」をご参照ください。

ウィザードの 保護ルールの設定 ページで、次の構成を完了し、次へ をクリックします。

構成項目

説明

詐欺検出

[Business Security Policy] を選択した後、必要な情報を入力します。詳細については、「詐欺検出」をご参照ください。

ルールを有効にすると、WAF は詐欺検出サービスと統合されます。これにより、転売屋が使用する電話番号など、異常な電話番号からのアクセスをブロックできます。これは、ルールのヒット数に基づいて課金される従量課金制のサービスです。

合法的ボット管理

スパイダーのホワイトリスト を選択した後、正当な検索エンジンのホワイトリストを選択します。

ルールを有効にすると、関連する検索エンジンからの正当なボット IP アドレスは、ボット管理モジュールによるチェックなしで通過が許可されます。

ボット特性の認識

ボット行為認識

ボット脅威情報

ウィザードの 有効範囲 ページで、次の構成を完了し、次へ をクリックします。

構成項目

説明

有効対象

ルールを適用する保護対象オブジェクトまたは保護対象オブジェクトグループを選択します。

アイコンをクリックして、選択したオブジェクトまたはグループを [Selected] エリアに移動します。

アイコンをクリックして、選択したオブジェクトまたはグループを [Selected] エリアに移動します。有効期間とグレースケールリリース

選択した緩和ルールのグレースケールリリースと有効期間を設定します。これらの設定を構成しない場合、ルールの [Grayscale Release] は無効になり、ルールはデフォルトで [Permanently Effective] になります。

宛先ルールを見つけ、[Actions] 列の [Edit] をクリックします。

グレースケールリリースと有効期間を構成します。

グレースケールリリース: さまざまなディメンションに基づいてルールが適用されるオブジェクトの割合を構成します。

グレースケールリリースを有効にした後、[Dimension] と [Grayscale Ratio] を設定する必要があります。利用可能な [Dimension] は [IP]、[Custom Header]、[Custom Parameter]、[Custom Cookie]、および [Session] です。

説明グレースケールルールは、設定した [Dimension] に基づいて適用され、リクエストの割合にランダムに適用されるわけではありません。たとえば、グレースケールリリースに IP ディメンションを選択した場合、ルールをトリガーする IP アドレスからのすべてのリクエストが一致します。

有効モード

永続的に有効 (デフォルト): 緩和テンプレートが有効になっている場合、ルールは常に有効です。

期間内に有効: ルールが有効になる特定のタイムゾーンで特定の期間を設定できます。

定期的に有効: ルールが有効になる特定のタイムゾーンで毎日の特定の期間を設定できます。

複数のルールを選択し、それらのグレースケールリリースと有効期間モードをバッチで変更することもできます。

ウィザードの 保護効果検証 ページで、ボット緩和ルールをテストします。

ポリシーを公開する前に、緩和アクションを検証することをお勧めします。これにより、ルール構成エラーまたは互換性の問題による誤ったブロックを防ぐことができます。ルールが正しく構成されていることが確実な場合は、左下隅の スキップ をクリックできます。

検証を実行するには、次の手順に従います。

新しいルールテンプレートはデフォルトで有効になっています。シナリオベースの保護 タブで、ルールテンプレートカードエリアで次の操作を実行できます。

ルールテンプレートカードをクリックして、ルール内の情報を表示します。

ルールテンプレートを 複製、編集、または 削除 します。

テンプレートのスイッチを使用して、有効または無効にします。

ルールアクションと関連する 保護対象 / グループ の数を表示します。

アプリクローラーのシーンベースの緩和ルールの作成

ビジネスがネイティブの iOS または Android アプリ (アプリで使用される H5 ページを除く) に基づいている場合、アプリクローラーのシーンベースの緩和テンプレートを作成し、アプリボットから防御するための緩和ルールをカスタマイズできます。

[JavaScript Challenge] または スライダー アクションを有効にすると、リクエストがルールにヒットしたときに WAF はクライアントに対して JavaScript チャレンジまたはスライダー検証を開始します。クライアントが検証に合格すると、WAF は HTTP メッセージのヘッダーに acw_sc__v2 または acw_sc__v3 クッキーを挿入して、クライアントが検証済みであることを示します。

Web Application Firewall 3.0 コンソールにログインします。トップメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、 を選択します。

シナリオベースの保護 タブで、[Create Template] をクリックします。

ウィザードの シナリオの設定 ページで、次の構成を完了し、次へ をクリックします。

構成項目

説明

テンプレート名

テンプレートの名前を設定します。

名前は 1~255 文字で、漢字、大文字と小文字、数字、ピリオド (.)、アンダースコア (_)、ハイフン (-) を含めることができます。

テンプレートの紹介

テンプレートの説明を入力します。

保護ターゲットタイプ

APP を選択します。これにより、ネイティブの iOS または Android アプリ (アプリ内の H5 ページを除く) が保護されます。

APP SDK 統合

WAF は、このシナリオでの保護を強化するために、ネイティブアプリ (Android/iOS) 用の SDK を提供します。SDK が統合されると、クライアントのリスク特性を収集し、リクエストにセキュリティ署名を添付します。WAF は署名特性を使用してリスクリクエストを検出し、ブロックします。

App SDK は次の方法で統合できます。

チケットを送信して、iOS アプリ用の SDK を入手してください。

AppKey の取得と複製 をクリックして、SDK 初期化リクエストを開始するために使用します。

App SDK を統合します。詳細については、「iOS アプリに SDK を統合する」をご参照ください。

保護ターゲットの特性

宛先トラフィックの HTTP リクエストフィールドとそのルールを追加します。これは、保護対象オブジェクトにアクセスしたときに HTTP リクエストメッセージで生成されるビジネスシナリオに関連するフィールドのコンテンツを指します。最大 5 つの条件を追加できます。条件間の論理演算子は AND です。フィールドの詳細については、「一致条件」をご参照ください。

ウィザードの 保護ルールの設定 ページで、次の構成を完了し、次へ をクリックします。

構成項目

説明

詐欺検出

[Business Security Policy] を選択した後、必要な情報を入力します。詳細については、「詐欺検出」をご参照ください。

ルールを有効にすると、WAF は詐欺検出サービスと統合されます。これにより、転売屋が使用する電話番号など、異常な電話番号からのアクセスをブロックできます。これは、ルールのヒット数に基づいて課金される従量課金制のサービスです。

ボット特性の認識

検出ルール

緩和アクション

構成された ボット特性の認識 ルールのアクションを 観察、ブロック、または 厳密なスライダー に設定できます。

高度な緩和

高度保護 をクリックし、次の設定を構成します。

ボット行為認識

AI インテリジェント保護 を選択した後、検出されたボットの動作に対するルールアクションを 観察、スライダー、厳密なスライダー、または [Mark For Origin Fetch] に設定する必要があります。[Mark For Origin Fetch] を選択した場合は、マークの [Header Name] と [Header Content] も設定する必要があります。

この機能を有効にすると、ボット緩和ルールはインテリジェント保護エンジンを使用してアクセストラフィックを分析し、自動的に学習して、ターゲットを絞った緩和ルールまたはブラックリストを生成します。

速度制限

この機能を有効にすると、アクセス頻度制限をカスタマイズして、頻度が過度に高いボットリクエストをフィルタリングできます。これにより、HTTP フラッド攻撃を効果的に緩和できます。

ボット脅威情報

ウィザードの 有効範囲 ページで、次の構成を完了し、次へ をクリックします。

構成項目

説明

有効対象

ルールを適用する保護対象オブジェクトまたは保護対象オブジェクトグループを選択します。

アイコンをクリックして、選択したオブジェクトまたはグループを [Selected] エリアに移動します。

アイコンをクリックして、選択したオブジェクトまたはグループを [Selected] エリアに移動します。有効期間とグレースケールリリース

選択した緩和ルールのグレースケールリリースと有効期間を設定します。これらの設定を構成しない場合、ルールの [Grayscale Release] は無効になり、ルールはデフォルトで [Permanently Effective] になります。

宛先ルールを見つけ、[Actions] 列の [Edit] をクリックします。

グレースケールリリースと有効期間を構成します。

グレースケールリリース: さまざまなディメンションに基づいてルールが適用されるオブジェクトの割合を構成します。

グレースケールリリースを有効にした後、[Dimension] と [Grayscale Ratio] を設定する必要があります。利用可能な [Dimension] は [IP]、[Custom Header]、[Custom Parameter]、[Custom Cookie]、および [Session] です。

説明グレースケールルールは、設定した [Dimension] に基づいて適用され、リクエストの割合にランダムに適用されるわけではありません。たとえば、グレースケールリリースに IP ディメンションを選択した場合、ルールをトリガーする IP アドレスからのすべてのリクエストが一致します。

有効モード

永続的に有効 (デフォルト): 緩和テンプレートが有効になっている場合、ルールは常に有効です。

期間内に有効: ルールが有効になる特定のタイムゾーンで特定の期間を設定できます。

定期的に有効: ルールが有効になる特定のタイムゾーンで毎日の特定の期間を設定できます。

複数のルールを選択し、それらのグレースケールリリースと有効期間モードをバッチで変更することもできます。

ウィザードの 保護効果検証 ページで、ボット緩和ルールをテストします。

ポリシーを公開する前に、緩和アクションを検証することをお勧めします。これにより、ルール構成エラーまたは互換性の問題による誤ったブロックを防ぐことができます。ルールが正しく構成されていることが確実な場合は、左下隅の スキップ をクリックできます。

検証を実行するには、次の手順に従います。

新しいルールテンプレートはデフォルトで有効になっています。シナリオベースの保護 タブで、ルールテンプレートカードエリアで次の操作を実行できます。

ルールテンプレートカードをクリックして、ルール内の情報を表示します。

ルールテンプレートを 複製、編集、または 削除 します。

テンプレートのスイッチを使用して、有効または無効にします。

ルールアクションと関連する 保護対象 / グループ の数を表示します。

基本緩和ルールの作成

ビジネスが低レベルまたは中レベルのボットの標的になっている場合は、より単純な基本緩和ルールを構成できます。基本保護にはデフォルトのルールテンプレートは提供されません。この機能を有効にするには、新しいルールテンプレートを作成する必要があります。

Web Application Firewall 3.0 コンソールにログインします。トップメニューバーから、WAF インスタンスのリソースグループとリージョン (中国本土 または 中国本土以外) を選択します。

左側のナビゲーションウィンドウで、 を選択します。

ベーシック保護 タブで、テンプレートの作成 をクリックします。

[Create Template - Bot Management] パネルで、次の構成を完了し、OK をクリックします。

構成項目

説明

テンプレート名

テンプレートの名前を設定します。

名前は 1~255 文字で、漢字、大文字と小文字、数字、ピリオド (.)、アンダースコア (_)、ハイフン (-) を含めることができます。

テンプレートの紹介

テンプレートの説明を入力します。

アクション

緩和ルールのアクションを ブロック または モニター に設定します。

詳細設定

グレースケールリリース: さまざまなディメンションに基づいてルールが適用されるオブジェクトの割合を構成します。

グレースケールリリースを有効にした後、[Dimension] と [Grayscale Ratio] を設定する必要があります。利用可能な [Dimension] は [IP]、[Custom Header]、[Custom Parameter]、[Custom Cookie]、および [Session] です。

説明グレースケールルールは、設定した [Dimension] に基づいて適用され、リクエストの割合にランダムに適用されるわけではありません。たとえば、グレースケールリリースに IP ディメンションを選択した場合、ルールをトリガーする IP アドレスからのすべてのリクエストが一致します。

有効モード

永続的に有効 (デフォルト): 緩和テンプレートが有効になっている場合、ルールは常に有効です。

期間内に有効: ルールが有効になる特定のタイムゾーンで特定の期間を設定できます。

定期的に有効: ルールが有効になる特定のタイムゾーンで毎日の特定の期間を設定できます。

有効対象

追加された保護対象オブジェクトとオブジェクトグループから、テンプレートを適用するものを選択します。

新しいルールテンプレートはデフォルトで有効になっています。ベーシック保護 タブで、ルールテンプレートカードエリアで次の操作を実行できます。

テンプレートに含まれるルール ID を表示します。

説明基本緩和テンプレートには 3 つのルール ID が含まれています。2 つはホワイトリストルール用、1 つはアクセス制御リスト (ACL) と HTTP フラッド攻撃保護ルールで構成されるルール用です。これらのルール ID を使用して、セキュリティレポートで緩和効果を表示できます。詳細については、「セキュリティレポート」をご参照ください。

ルールテンプレートを 複製、編集、または 削除 します。

テンプレートのスイッチを使用して、有効または無効にします。

ルールアクションと関連する 保護対象 / グループ の数を表示します。

ボット緩和ポリシーのテストに関する FAQ

保護効果検証 ステップ中に例外が発生した場合は、次の表を参照して問題を解決してください。

エラー | 原因 | 解決策 |

有効なテストリクエストが見つかりませんでした。ドキュメントを表示するか、お問い合わせいただいて考えられる原因を分析できます。 | テストリクエストが正常に送信されなかったか、WAF に送信されませんでした。 | テストリクエストが WAF が使用するアドレスに送信されたことを確認します。 |

テストリクエストのフィールドコンテンツが、ボット緩和ルールで定義されている 保護ターゲットの特性 と一致しません。 | ボット緩和ポリシーで保護対象オブジェクトの特性を変更します。 | |

テストリクエストのソース IP アドレスが、ポリシー構成で入力されたパブリックテスト IP アドレスと一致しません。 | 正しいパブリック IP アドレスを使用していることを確認してください。診断ツールを使用してパブリック IP アドレスをクエリすることをお勧めします。 | |

リクエストの検証に失敗しました。ドキュメントを表示するか、お問い合わせいただいて考えられる原因を分析できます。 | アクセスが実際のユーザーからのものではありませんでした。たとえば、アクセスがデバッグモードまたは自動化ツールからのものでした。 | テスト中は、クライアントを使用して実際のユーザーからのアクセスをシミュレートします。 |

緩和シナリオが正しく選択されていませんでした。たとえば、アプリクローラーのシーンベースのルールを構成する必要がある場合に Web サイト を選択しました。 | シーンベースのボット緩和ルールで緩和シナリオタイプを変更します。 | |

アクセスリクエストにはクロスドメインアクセスが含まれますが、シーンベースのボット緩和ルールで正しく構成されていません。 | シーンベースのボット緩和ルールを変更します。他の保護対象からのオリジン間呼び出し を選択し、ドロップダウンリストからクロスドメインアクセスのソースドメイン名を選択します。 | |

フロントエンドの互換性の問題。 | チケットを送信してお問い合わせください。 | |

リクエストが検証をトリガーしませんでした。ドキュメントを表示するか、お問い合わせいただいて考えられる原因を分析できます。 | テストルールが完全に適用されていません。 | テストを再度実行し、ボット緩和テストルールが適用されるのを待つことをお勧めします。 |

ブロックされておらず、有効なテストリクエストが見つかりませんでした。ドキュメントを表示するか、お問い合わせいただいて考えられる原因を分析できます。 | テストリクエストが正常に送信されなかったか、WAF に送信されませんでした。 | テストリクエストが WAF が使用するアドレスに送信されたことを確認します。 |

テストリクエストのフィールドコンテンツが、ボット緩和ルールで定義されている Protected Object Feature と一致しません。 | ボット緩和ポリシーで保護対象オブジェクトの特性を変更します。 | |

テストリクエストのソース IP アドレスが、ポリシー構成で入力されたパブリックテスト IP アドレスと一致しません。 | 正しいパブリック IP アドレスを使用していることを確認してください。診断ツールを使用してパブリック IP アドレスをクエリすることをお勧めします。 |

次のステップ

セキュリティレポートページで緩和ルールの実行レコードを表示できます。詳細については、「セキュリティレポート」をご参照ください。