このトピックでは、IPsec-VPN 接続を確立して、Alibaba Cloud Virtual Private Cloud (VPC) と Amazon VPC 間の通信を有効にする方法について説明します。

例

次の図は例を示しています。企業は、Alibaba Cloud のドイツ (フランクフルト) リージョンに VPC を作成し、Amazon Web Services (AWS) のヨーロッパ (フランクフルト) リージョンにも VPC を作成します。企業は、Alibaba Cloud VPC と Amazon VPC が相互に通信できるようにしたいと考えています。

企業は、Alibaba Cloud のパブリック VPN ゲートウェイと AWS VPN を使用して IPsec-VPN 接続を確立し、2 つの VPC 間の暗号化された通信を有効にすることができます。

CIDR ブロック計画

ビジネス要件に基づいて CIDR ブロックを計画できます。CIDR ブロックが互いに重複していないことを確認してください。

VPC CIDR ブロック計画

リソース | VPC CIDR ブロック | インスタンス IP アドレス |

Alibaba Cloud VPC |

| Elastic Compute Service (ECS) インスタンス IP アドレス: 10.0.0.223 |

AWS VPC |

| Amazon Elastic Compute Cloud (Amazon EC2) インスタンス IP アドレス: 192.168.10.113 |

BGP の構成

静的ルーティングに加えて、このトピックでは、BGP 動的ルーティングを使用して、IPsec-VPN 接続を介した Alibaba Cloud VPC と Amazon VPC 間の通信を有効にする方法についても説明します。 BGP 動的ルーティングを使用する必要がない場合は、このセクションをスキップしてください。次の表は、BGP 動的ルーティングの CIDR ブロック計画を示しています。

IPsec-VPN 接続に BGP 動的ルーティングを構成する場合は、Alibaba Cloud の 2 つのトンネルで ローカル ASN が同じであることを確認してください。 2 つのトンネルのピア BGP ASN は異なっていても構いません。同じピア BGP ASN を使用することをお勧めします。

リソース | IPsec-VPN 接続名 | トンネル | BGP トンネル CIDR ブロック | BGP IP アドレス | BGP ローカル ASN |

Alibaba Cloud VPN ゲートウェイ | IPsec-VPN 接続 | アクティブトンネル | 169.254.116.208/30 説明 VPN ゲートウェイでは、各トンネルの CIDR ブロックは一意である必要があります。 | 169.254.116.210 | 65530 |

スタンバイトンネル | 169.254.214.96/30 | 169.254.214.98 | |||

AWS 仮想プライベートゲートウェイ | サイト間 VPN 接続 1 | トンネル 1 | 169.254.116.208/30 | 169.254.116.209 | 64512 |

トンネル 2 | スタンバイトンネルは使用されていません。 | ||||

サイト間 VPN 接続 2 | トンネル 1 | 169.254.214.96/30 | 169.254.214.97 | ||

トンネル 2 | スタンバイトンネルは使用されていません。 | ||||

前提条件

Alibaba Cloud のドイツ (フランクフルト) リージョンに VPC が作成されています。リソースは、VPC 内の Elastic Compute Service (ECS) インスタンスにデプロイされます。 詳細については、「IPv4 CIDR ブロックを使用して VPC を作成する」をご参照ください。

AWS のヨーロッパ (フランクフルト) リージョンに VPC が作成されています。リソースは、VPC 内の Amazon Elastic Compute Cloud (Amazon EC2) インスタンスにデプロイされます。詳細については、AWS をご参照ください。

手順

ステップ 1: Alibaba Cloud で VPN ゲートウェイを作成する

最初に Alibaba Cloud で VPN ゲートウェイを作成する必要があります。 VPN ゲートウェイが作成されると、システムは VPN ゲートウェイに 2 つの IP アドレスを割り当てます。 IP アドレスは、AWS への IPsec-VPN 接続を確立するために使用されます。

VPN ゲートウェイ コンソールにログインします。

上部のナビゲーションバーで、VPN ゲートウェイを作成するリージョンを選択します。

VPN ゲートウェイのリージョンは、関連付ける VPC のリージョンと同じである必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、次のパラメータを構成し、今すぐ購入 をクリックして、支払いを完了します。

次の表では、構成する必要がある主要なパラメータのみを説明しています。その他のパラメータについては、デフォルト値を使用するか、空のままにします。詳細については、「VPN ゲートウェイの作成と管理」をご参照ください。

パラメータ

説明

例

名前

VPN ゲートウェイの名前。

VPN ゲートウェイ と入力します。

リージョン

VPN ゲートウェイを作成するリージョン。

[ドイツ (フランクフルト)] を選択します。

ゲートウェイタイプ

VPN ゲートウェイのタイプ。

[標準] を選択します。

ネットワークタイプ

VPN ゲートウェイのネットワークタイプ。

[パブリック] を選択します。

トンネル

VPN ゲートウェイのトンネルモード。システムは、このリージョンでサポートされているトンネルモードを表示します。有効な値:

デュアルトンネル

シングルトンネル

シングルトンネルモードとデュアルトンネルモードの詳細については、「IPsec-VPN 接続を VPN ゲートウェイに関連付ける」をご参照ください。

デフォルト値の [デュアルトンネル] を使用します。

VPC

VPN ゲートウェイを関連付ける VPC。

ドイツ (フランクフルト) リージョンで VPC を選択します。

vSwitch 1

関連付けられた VPC 内で VPN ゲートウェイに関連付ける vSwitch。

シングルトンネルを選択した場合は、1 つの vSwitch のみ指定する必要があります。

デュアルトンネルを選択した場合は、2 つの vSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは 2 つの vSwitch のそれぞれに、IPsec-VPN 接続を介して VPC と通信するためのインターフェースとして Elastic Network Interface (ENI) を作成します。各 ENI は、vSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで vSwitch を選択します。デフォルトの vSwitch を変更または使用できます。

VPN ゲートウェイの作成後、VPN ゲートウェイに関連付けられた vSwitch を変更することはできません。 VPN ゲートウェイの詳細ページで、VPN ゲートウェイに関連付けられた vSwitch、vSwitch が属するゾーン、および vSwitch 内の ENI を表示できます。

関連付けられた VPC 内で vSwitch を選択します。

vSwitch 2

関連付けられた VPC 内で VPN ゲートウェイに関連付けるもう 1 つの vSwitch。

関連付けられた VPC 内の異なるゾーンにある 2 つの vSwitch を指定して、IPsec-VPN 接続のゾーン間のディザスタリカバリを実装します。

1 つのゾーンのみをサポートするリージョンの場合、ゾーン間のディザスタリカバリはサポートされていません。ゾーン内の 2 つの vSwitch を指定して、IPsec-VPN 接続の高可用性を実装することをお勧めします。最初の vSwitch と同じ vSwitch を選択することもできます。

説明VPC に 1 つの vSwitch のみがデプロイされている場合は、vSwitch を作成します。詳細については、「vSwitch の作成と管理」をご参照ください。

関連付けられた VPC 内でもう 1 つの vSwitch を選択します。

IPsec-VPN

VPN ゲートウェイの IPsec-VPN を有効にするかどうかを指定します。デフォルト値: [有効]。

[有効] を選択します。

SSL-VPN

VPN ゲートウェイの SSL-VPN を有効にするかどうかを指定します。デフォルト値: [無効]。

[無効] を選択します。

VPN ゲートウェイを作成した後、VPN Gateway ページで VPN ゲートウェイを表示できます。

新しく作成された VPN ゲートウェイは 準備中 状態になり、約 1 ~ 5 分後に 正常 状態に変わります。状態が 正常 に変わると、VPN ゲートウェイは使用できる状態になります。

次の表は、システムによって VPN ゲートウェイに割り当てられた 2 つの IP アドレスを示しています。

VPN ゲートウェイ名

VPN ゲートウェイ ID

IP アドレス

VPN ゲートウェイ

vpn-gw8dickm386d2qi2g****

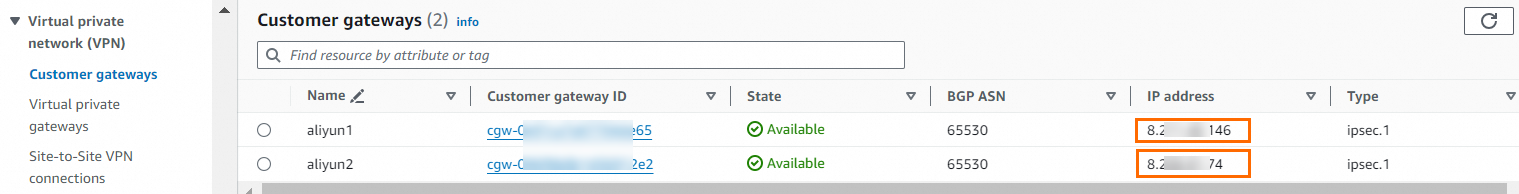

IPsec アドレス 1: 8.XX.XX.146。デフォルトではアクティブトンネルの IP アドレスです。

IPsec アドレス 2: 8.XX.XX.74。デフォルトではスタンバイトンネルの IP アドレスです。

ステップ 2: AWS に VPN リソースをデプロイする

Amazon VPC と Alibaba Cloud VPC 間の IPsec-VPN 接続を確立するには、次の情報に基づいて AWS に VPN リソースをデプロイする必要があります。具体的なコマンドや操作については、AWS にお問い合わせください。

静的ルーティングを使用する

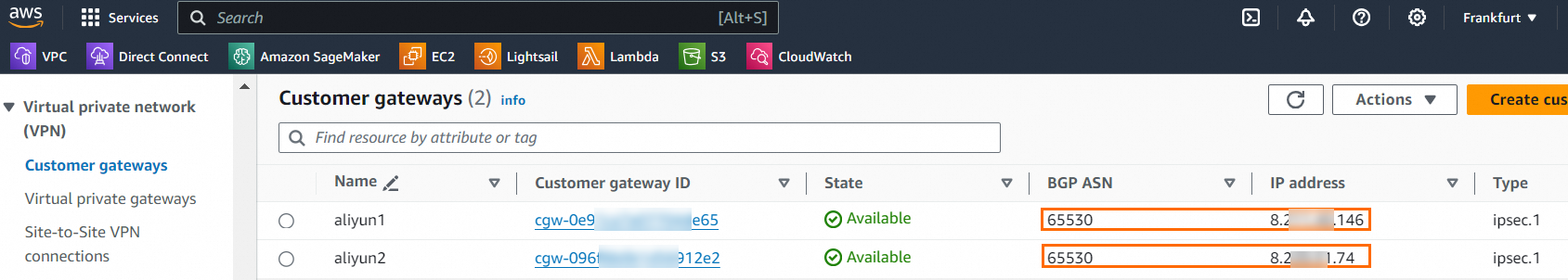

カスタマーゲートウェイを作成します。

AWS に 2 つのカスタマーゲートウェイを作成し、Alibaba Cloud VPN ゲートウェイの IP アドレスをカスタマーゲートウェイの IP アドレスとして使用する必要があります。

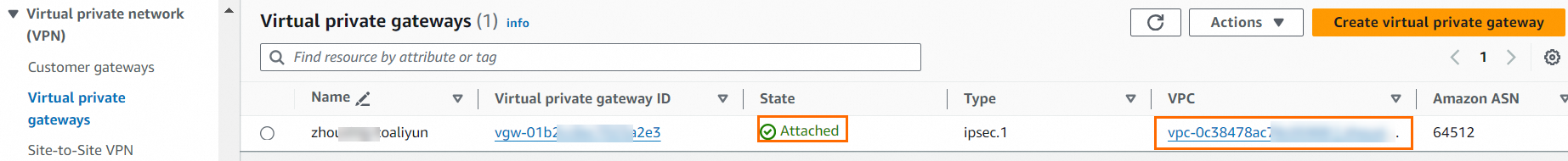

仮想プライベートゲートウェイを作成します。

AWS に仮想プライベートゲートウェイを作成し、仮想プライベートゲートウェイを Alibaba Cloud と通信する必要がある VPC に関連付ける必要があります。

サイト間 VPN 接続を作成します。

重要Alibaba Cloud と AWS の IPsec-VPN 接続は、デュアルトンネルモードをサポートしています。デフォルトでは、AWS IPsec-VPN 接続の 2 つのトンネルは同じゲートウェイに関連付けられており、Alibaba Cloud IPsec-VPN 接続の 2 つのトンネルは異なる IP アドレスを持っています。したがって、AWS の 2 つのトンネルは Alibaba Cloud の 1 つのトンネルにのみ接続されます。 Alibaba Cloud IPsec-VPN 接続の 2 つのトンネルが同時に有効になるようにするには、AWS に 2 つのサイト間 VPN 接続を作成し、サイト間 VPN 接続を異なるカスタマーゲートウェイに関連付ける必要があります。

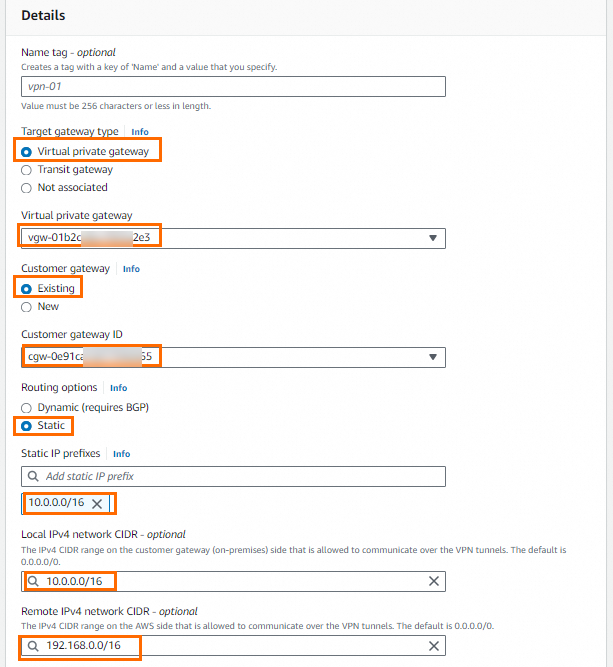

次の図は、サイト間 VPN 接続の 1 つの構成を示しています。トンネル設定にはデフォルト値を使用することをお勧めします。もう 1 つのサイト間 VPN 接続を構成する場合は、異なるカスタマーゲートウェイを指定します。その他のパラメータには同じ値を使用します。

説明

説明前の図では、[ローカル IPv4 ネットワーク CIDR] パラメータを Alibaba Cloud VPC の CIDR ブロックに設定する必要があります。 [リモート IPv4 ネットワーク CIDR] パラメータを AWS VPC のCIDR ブロックに設定する必要があります。

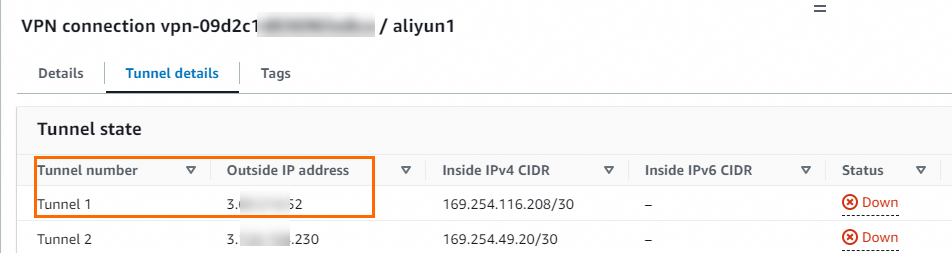

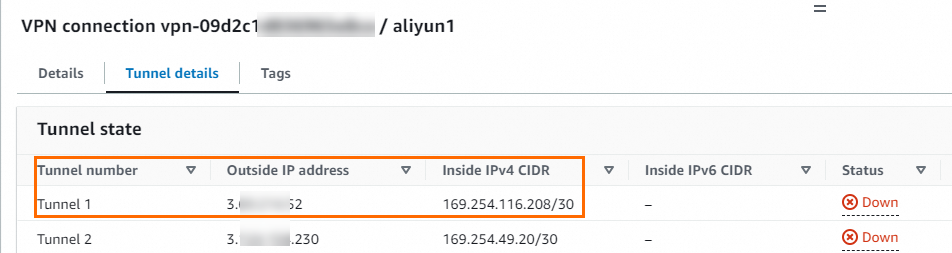

サイト間 VPN 接続の作成後、接続のトンネルアドレスを表示できます。これは、Alibaba Cloud への IPsec-VPN 接続を作成するために使用されます。

次の表は、2 つのサイト間 VPN 接続のトンネル 1 の外部 IP アドレスと、関連付けられたカスタマーゲートウェイの IP アドレスを示しています。

サイト間 VPN 接続

トンネル

外部 IP アドレス

関連付けられたカスタマーゲートウェイ IP アドレス

サイト間 VPN 接続 1

トンネル 1

3.XX.XX.52

8.XX.XX.146

サイト間 VPN 接続 2

トンネル 1

3.XX.XX.56

8.XX.XX.74

ルートアドバタイジングを構成します。

サイト間 VPN 接続のルートが VPC のルートテーブルに自動的にアドバタイズされるようにするには、仮想プライベートゲートウェイに関連付けられた VPC のルートテーブルのルートアドバタイジングを有効にする必要があります。

BGP 動的ルーティングを使用する

カスタマーゲートウェイを作成します。

AWS に 2 つのカスタマーゲートウェイを作成し、Alibaba Cloud VPN ゲートウェイの 2 つの IP アドレスをカスタマーゲートウェイの IP アドレスとして使用し、Alibaba Cloud IPsec-VPN 接続の BGP ASN を AWS に登録する必要があります。

仮想プライベートゲートウェイを作成します。

AWS に仮想プライベートゲートウェイを作成し、仮想プライベートゲートウェイを Alibaba Cloud VPC と通信する必要がある Amazon VPC に関連付ける必要があります。仮想プライベートゲートウェイを作成するときは、AWS の BGP ASN を指定する必要があります。

サイト間 VPN 接続を作成します。

重要Alibaba Cloud と AWS の IPsec-VPN 接続は、デュアルトンネルモードをサポートしています。デフォルトでは、AWS IPsec-VPN 接続の 2 つのトンネルは同じゲートウェイに関連付けられており、Alibaba Cloud IPsec-VPN 接続の 2 つのトンネルは異なる IP アドレスを持っています。したがって、AWS の 2 つのトンネルは Alibaba Cloud の 1 つのトンネルにのみ接続されます。 Alibaba Cloud IPsec-VPN 接続の 2 つのトンネルが同時に有効になるようにするには、AWS に 2 つのサイト間 VPN 接続を作成し、サイト間 VPN 接続を異なるカスタマーゲートウェイに関連付ける必要があります。

次の図は、サイト間 VPN 接続の 1 つの構成を示しています。その他のパラメータにはデフォルト値を使用します。もう 1 つのサイト間 VPN 接続を異なるカスタマーゲートウェイに関連付けます。 [トンネル 1 の内部 IPv4 CIDR] パラメータを 169.254.214.96/30 に設定します。その他の構成は、現在のサイト間接続と同じです。

説明

説明前の図では、[ローカル IPv4 ネットワーク CIDR] パラメータを Alibaba Cloud VPC の CIDR ブロックに設定する必要があります。 [リモート IPv4 ネットワーク CIDR] パラメータを AWS VPC の CIDR ブロックに設定する必要があります。

サイト間 VPN 接続の作成後、サイト間 VPN 接続のトンネルアドレス情報を表示できます。

Alibaba Cloud で構成される事前共有鍵と BGP IP アドレスを表示します。

サイト間 VPN 接続を作成した後、ピアデバイス (Alibaba Cloud VPN ゲートウェイ) の VPN 構成ファイルをダウンロードする必要があります。 VPN 構成ファイルでは、Alibaba Cloud で構成される事前共有鍵と BGP IP アドレスを表示できます。構成ファイルのダウンロード方法の詳細については、「ステップ 6: 構成ファイルをダウンロードする」をご参照ください。この例では、[ベンダー] パラメータを [Generic] に、[IKE バージョン] パラメータを [IKEv2] に設定する必要があります。

説明サイト間 VPN 接続の作成時に事前共有鍵を指定した場合、VPN 構成ファイルで事前共有鍵を表示する必要はありません。システムによって自動的に生成された事前共有鍵を使用する場合は、VPN 構成ファイルでシステムによって生成された事前共有鍵を表示できます。 Alibaba Cloud のトンネルの事前共有鍵は、AWS のトンネルの事前共有鍵と同じである必要があります。

次の表は、2 つのサイト間 VPN 接続のトンネル 1 の外部 IP アドレス、BGP IP アドレス、および関連付けられたカスタマーゲートウェイの IP アドレスを示しています。

サイト間 VPN 接続

トンネル

外部 IP アドレス

AWS 上の BGP IP アドレス

Alibaba Cloud 上の BGP IP アドレス

関連付けられたカスタマーゲートウェイ IP アドレス

サイト間 VPN 接続 1

トンネル 1

3.XX.XX.52

169.254.116.209

169.254.116.210

8.XX.XX.146

サイト間 VPN 接続 2

トンネル 1

3.XX.XX.56

169.254.214.97

169.254.214.98

8.XX.XX.74

ルートアドバタイジングを構成します。

サイト間 VPN 接続のルートが Amazon VPC のルートテーブルに自動的にアドバタイズされるようにするには、仮想プライベートゲートウェイに関連付けられた Amazon VPC のルートテーブルのルートアドバタイジングを有効にする必要があります。

ステップ 3: Alibaba Cloud に VPN ゲートウェイをデプロイする

AWS に VPN リソースを構成した後、次の情報に基づいて Alibaba Cloud に VPN ゲートウェイをデプロイし、Amazon VPC と Alibaba Cloud VPC 間の IPsec-VPN 接続を確立します。

カスタマーゲートウェイを作成します。

VPN ゲートウェイ コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

カスタマーゲートウェイと接続する VPN ゲートウェイが同じリージョンにデプロイされていることを確認してください。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメータを構成し、OK をクリックします。

2 つのカスタマーゲートウェイを作成し、AWS サイト間 VPN 接続のトンネルの外部 IP アドレスをカスタマーゲートウェイ IP アドレスとして使用する必要があります。次の表では、このトピックに関連するパラメータのみを説明しています。その他のパラメータのデフォルト値を使用するか、空のままにすることができます。詳細については、「カスタマーゲートウェイの作成と管理」をご参照ください。

重要各サイト間 VPN 接続のトンネル 1 の外部 IP アドレスのみをカスタマーゲートウェイ IP アドレスとして使用します。デフォルトでは、各サイト間 VPN 接続のトンネル 2 の外部 IP アドレスは使用されません。 IPsec-VPN 接続の作成後、各サイト間 VPN 接続のトンネル 2 は使用できなくなります。

パラメータ

説明

カスタマーゲートウェイ 1

カスタマーゲートウェイ 2

名前

カスタマーゲートウェイの名前。

カスタマーゲートウェイ 1 と入力します。

カスタマーゲートウェイ 2 と入力します。

IP アドレス

AWS トンネルの外部 IP アドレスを入力します。

3.XX.XX.52 と入力します。

3.XX.XX.56 と入力します。

ASN

AWS 仮想プライベートゲートウェイの BGP ASN。

説明BGP 動的ルーティングモードを使用する場合は、このパラメータを構成する必要があります。

64512 と入力します。

64512 と入力します。

IPsec-VPN 接続を作成します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲートウェイのバインド] をクリックします。

[IPsec-VPN 接続の作成 (VPN)] ページで、次の情報に基づいて IPsec-VPN 接続を構成し、[OK] をクリックします。

パラメータ

説明

例

名前

IPsec-VPN 接続の名前。

IPsec 接続 と入力します。

リージョン

IPsec-VPN 接続に関連付ける VPN ゲートウェイがデプロイされているリージョンを選択します。

IPsec-VPN 接続は、VPN ゲートウェイと同じリージョンに作成されます。

[ドイツ (フランクフルト)] を選択します。

VPN ゲートウェイのバインド

IPsec-VPN 接続に関連付ける VPN ゲートウェイ。

既存の [VPN ゲートウェイ] を選択します。

ルーティングモード

ルーティングモードを選択します。

宛先ルーティングモード: トラフィックは宛先 IP アドレスに基づいて転送されます。

保護されたデータフロー: トラフィックは送信元および宛先 IP アドレスに基づいて転送されます。

静的ルーティングモードを使用する場合は、[保護されたデータフロー] を選択することをお勧めします。

[ローカルネットワーク]: 10.0.0.0/16 と入力します。

[リモートネットワーク]: 192.168.0.0/16 と入力します。

BGP 動的ルーティングモードを使用する場合は、[宛先ルーティングモード] を選択することをお勧めします。

今すぐ有効化

接続のネゴシエーションをすぐに開始するかどうかを指定します。有効な値:

はい: 構成が完了した後、ネゴシエーションを開始します。

いいえ: インバウンドトラフィックが検出されたときにネゴシエーションを開始します。

この例では、[はい] が選択されています。

BGP を有効にする

Border Gateway Protocol (BGP) を有効にするかどうかを指定します。 IPsec-VPN 接続に BGP ルーティングを使用する場合は、[BGP を有効にする] をオンにします。デフォルトでは、[BGP を有効にする] はオフになっています。

この例では、デフォルトで静的ルーティングモードを使用するために、[BGP を有効にする] をオフにします。 IPsec-VPN 接続の作成後に BGP 動的ルーティングを使用する場合は、個別に BGP 構成を追加できます。

トンネル 1

アクティブトンネルの VPN パラメータを構成します。

デフォルトでは、トンネル 1 はアクティブトンネルとして、トンネル 2 はスタンバイトンネルとして機能します。この構成は変更できません。

カスタマーゲートウェイ

アクティブトンネルに関連付けるカスタマーゲートウェイ。

[カスタマーゲートウェイ 1] を選択します。

事前共有鍵

ID を検証するために使用されるアクティブトンネルの事前共有鍵。

事前共有鍵は 1 ~ 100 文字で、数字、文字、および次の文字を含めることができます:

~ ` ! @ # $ % ^ & * ( ) _ - + = { } [ ] \ | ; : ' , . < > / ?事前共有鍵を指定しない場合、システムは 16 文字の文字列を事前共有鍵としてランダムに生成します。

重要トンネルとピアゲートウェイデバイスは、同じ事前共有鍵を使用する必要があります。そうしないと、システムは IPsec-VPN 接続を確立できません。

現在のトンネルの事前共有鍵は、接続する AWS トンネルの鍵と同じである必要があります。

暗号化の構成

IKE、IPsec、デッドピア検出 (DPD)、および NAT トラバーサル機能のパラメータを構成します。

IKE 構成 の SA ライフサイクル (秒) の値は、AWS で指定された値と同じである必要があります。この例では、値は 28800 に設定されています。

IPsec 構成 の SA ライフサイクル (秒) の値は、AWS で指定された値と同じである必要があります。この例では、値は 3600 に設定されています。

その他のパラメータにはデフォルト値を使用します。詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

トンネル 2

スタンバイトンネルの VPN パラメータを構成します。

カスタマーゲートウェイ

スタンバイトンネルに関連付けるカスタマーゲートウェイ。

[カスタマーゲートウェイ 2] を選択します。

事前共有鍵

ID を検証するために使用されるスタンバイトンネルの事前共有鍵。

現在のトンネルの事前共有鍵は、接続する AWS トンネルの鍵と同じである必要があります。

暗号化の構成

IKE、IPsec、デッドピア検出 (DPD)、および NAT トラバーサル機能のパラメータを構成します。

IKE 構成 の SA ライフサイクル (秒) の値は、AWS で指定された値と同じである必要があります。この例では、値は 28800 に設定されています。

IPsec 構成 の SA ライフサイクル (秒) の値は、AWS で指定された値と同じである必要があります。この例では、値は 3600 に設定されています。

その他のパラメータにはデフォルト値を使用します。詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

[作成済み] メッセージで、[キャンセル] をクリックします。

IPsec 接続 ページで、VPN 接続の作成 をクリックします。

上部のナビゲーションバーで、IPsec-VPN 接続を作成するリージョンを選択します。

IPsec-VPN 接続と VPN ゲートウェイが同じリージョンにあることを確認してください。

VPN ゲートウェイのルートをアドバタイズします。

静的ルーティングを使用する

IPsec-VPN 接続を作成した後、VPN ゲートウェイのルートをアドバタイズする必要があります。 ルーティングモード として [保護されたデータフロー] を選択すると、IPsec-VPN 接続の作成後に、システムは VPN ゲートウェイのポリシーベースのルートを作成します。ルートは [未公開] 状態です。 VPN ゲートウェイのポリシーベースのルートを VPC にアドバタイズする必要があります。

左側のナビゲーションウィンドウで、 を選択します。

トップメニューバーで、VPN ゲートウェイのリージョンを選択します。

[VPN ゲートウェイ] ページで、管理する VPN ゲートウェイを見つけて、その ID をクリックします。

VPN ゲートウェイの詳細ページで、ポリシーベースルーティング タブをクリックし、管理するルートを見つけ、公開 を 操作 列でクリックします。

ルートエントリの公開 メッセージで、[OK] をクリックします。

BGP 動的ルーティングを使用する

IPsec-VPN 接続に BGP 動的ルーティングを構成します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、IPsec-VPN 接続を見つけて、その ID をクリックします。

IPsec 接続 セクションで、[BGP を有効にする] の横にある [編集] をクリックします。 BGP 設定 ダイアログボックスで、次のパラメータを構成し、OK をクリックします。

パラメータ

説明

IPsec-VPN 接続の構成

ローカル ASN

IPsec-VPN 接続の ASN。

65530 と入力します。

[トンネル 1]

アクティブトンネルに追加された BGP 構成。

IPsec-VPN 接続のアクティブトンネルの BGP 構成を追加します。

トンネル CIDR ブロック

IPsec トンネリングに使用される CIDR ブロック。

169.254.116.208/30 と入力します。

ローカル BGP IP アドレス

IPsec-VPN 接続の BGP IP アドレス。

この IP アドレスは、IPsec トンネリングの CIDR ブロック内にある必要があります。

169.254.116.210 と入力します。

[トンネル 2]

スタンバイトンネルに追加された BGP 構成。

IPsec-VPN 接続のスタンバイトンネルの BGP 構成を追加します。

トンネル CIDR ブロック

IPsec トンネリングに使用される CIDR ブロック。

169.254.214.96/30 と入力します。

ローカル BGP IP アドレス

IPsec-VPN 接続の BGP IP アドレス。

この IP アドレスは、IPsec トンネリングの CIDR ブロック内にある必要があります。

169.254.214.98 と入力します。

VPN ゲートウェイのルート自動 BGP 伝播を有効にするには、次の手順を実行します。

左側のナビゲーションウィンドウで、 を選択します。

VPN Gateway ページで、VPN ゲートウェイを見つけて、ポインタを

アイコンの上に移動し、自動 BGP 伝播を有効にする[アクション] 列の をクリックします。

アイコンの上に移動し、自動 BGP 伝播を有効にする[アクション] 列の をクリックします。自動 BGP 伝播を有効にする メッセージで、OK をクリックします。

ステップ 4: ネットワーク接続をテストする

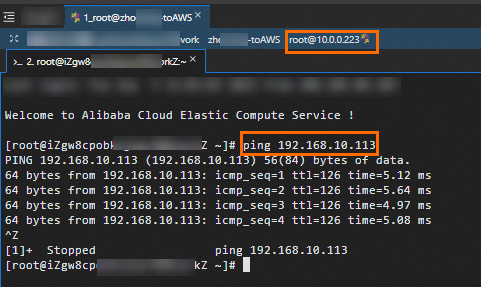

構成が完了すると、Alibaba Cloud VPC と Amazon VPC 間の IPsec-VPN 接続が確立されます。次の例では、ECS インスタンスを使用して AWS EC2 インスタンスにアクセスし、VPC 間の接続をテストします。

接続をテストする前に、ネットワークアクセス制御リスト (ACL) やセキュリティグループルールなど、VPC 内のリソースに適用されているアクセス制御ポリシーを確認してください。アクセス制御ポリシーで VPC 内のリソースが相互にアクセスできることを確認してください。

Alibaba Cloud VPC 内の ECS インスタンスにログインします。 ECS インスタンスへのログイン方法の詳細については、「ECS インスタンスに接続する方法」をご参照ください。

ECS インスタンスで

pingコマンドを実行して Amazon EC2 インスタンスにアクセスし、接続を確認します。ECS インスタンスが Amazon EC2 インスタンスから応答を受信した場合、VPC は相互に通信できます。

ping <Amazon EC2 インスタンスのプライベート IP アドレス>

IPsec-VPN 接続の高可用性をテストします。

デュアルトンネルモードの IPsec-VPN 接続は、高サービス可用性を提供します。アクティブトンネルがダウンした場合、スタンバイトンネルが自動的に引き継ぎ、データ転送を保証します。次のセクションでは、デュアルトンネルモードの IPsec-VPN 接続の高可用性を検証する方法について説明します。

Alibaba Cloud VPC 内の ECS インスタンスにログインします。

ECS インスタンスで次のコマンドを実行して、Amazon EC2 インスタンスにアクセスします。

ping <Amazon EC2 インスタンスのプライベート IP アドレス> -c 10000IPsec-VPN 接続のアクティブトンネルを中断します。

この例では、Alibaba Cloud 側のアクティブトンネルの事前共有鍵が変更され、アクティブトンネルが終了します。アクティブトンネルの両側の事前共有鍵が一致しない場合、アクティブトンネルは中断されます。

ECS インスタンスのトラフィックを確認します。この例では、ECS インスタンスのトラフィックが一時的に終了し、その後復元されます。これは、アクティブトンネルが終了したときにスタンバイトンネルが引き継ぐことを示しています。

IPsec-VPN 接続の [監視] タブで、トンネルの監視データを表示できます。詳細については、「IPsec-VPN 接続を監視する」をご参照ください。