デフォルトでは、Tablestore コンソールで、またはクラシックネットワークエンドポイントまたは仮想プライベートクラウド(VPC)エンドポイントを使用して、Tablestore インスタンスにアクセスできます。Tablestore インスタンスのアクセスタイプパラメータを「バインドされた VPC」または「Tablestore コンソール」または「バインドされた VPC」に設定し、インスタンスに VPC をバインドできます。このようにして、Tablestore インスタンス内のリソースには、バインドされた VPC を介してアクセスできます。ただし、インターネット、クラシックネットワーク、またはインスタンスにバインドされていない他の VPC を介してインスタンス内のリソースにアクセスすることはできません。これは、アクセスセキュリティの確保に役立ちます。

Tablestore インスタンスのネットワークタイプ

デフォルトでは、Tablestore は、インスタンスごとにパブリックエンドポイント、仮想プライベートクラウド(VPC)エンドポイント、およびクラシックネットワークエンドポイントを作成します。詳細については、「エンドポイント」をご参照ください。

パブリックエンドポイント:インターネット経由のアクセスに使用されます。ユーザーはパブリックエンドポイントを使用して、インターネット経由で Tablestore インスタンス内のリソースにアクセスできます。

重要インターネット経由で Tablestore にアクセスする場合、インターネット経由のアウトバウンドトラフィックに対して課金されます。詳細については、「請求の概要」をご参照ください。

クラシックネットワークエンドポイント:Tablestore インスタンスと同じリージョンにある Elastic Compute Service(ECS)インスタンスからのアクセスに使用されます。ECS インスタンス上のアプリケーションが、同じリージョンにある Tablestore インスタンスにクラシックネットワーク経由でアクセスする場合、応答の待機時間は短くなり、インターネット経由のトラフィックは発生しません。

VPC エンドポイント:バインドされた VPC 内のアプリケーションからのアクセスに使用されます。バインドされた VPC 内のアプリケーションは、VPC エンドポイントを使用して Tablestore インスタンスにアクセスできます。詳細については、「VPC とは」をご参照ください。

Tablestore は、さまざまなネットワークタイプの組み合わせをサポートして、さまざまなネットワークセキュリティ要件に対応します。次の表に、ネットワークタイプを示します。

ネットワークタイプ | 説明 |

カスタム | デフォルトでは、Tablestore インスタンスはインターネット経由のアクセスを許可しません。 Tablestore インスタンスには、Tablestore コンソールで、またはクラシックネットワークもしくは VPC エンドポイントを使用してのみアクセスできます。 重要 インターネット経由で Tablestore インスタンスにアクセスするには、Tablestore コンソール にログインし、インターネット経由のアクセスを手動で許可します。 |

Tablestore コンソールまたはバインドされた VPC | Tablestore インスタンスは、Tablestore コンソールまたはバインドされた VPC 経由のアクセスを許可します。インターネットまたはクラシックネットワーク経由で Tablestore インスタンスにアクセスすることはできません。これにより、ネットワークの隔離が保証されます。 重要 インスタンスにこのネットワークタイプを選択する前に、ビジネスでインターネットまたはクラシックネットワーク経由のアクセスが不要であることを確認してください。 |

バインドされた VPC | Tablestore インスタンスは、バインドされた VPC 経由のアクセスのみを許可します。 Tablestore コンソール、インターネット、またはクラシックネットワーク経由で Tablestore インスタンスにアクセスすることはできません。また、Tablestore コンソールでインスタンス内のリソースにアクセスすることもできません。これにより、ネットワークの隔離が保証されます。 重要 インスタンスにこのネットワークタイプを選択する前に、ビジネスでインターネットまたはクラシックネットワーク経由、あるいは Tablestore コンソールでのアクセスが不要であることを確認してください。 |

バインドされた VPC 経由で Tablestore インスタンスへのアクセスを許可する

前提条件

ネットワーク計画が完了し、VPC と vSwitch が作成されていること。詳細については、「ネットワークを計画する」および「IPv4 CIDR ブロックを使用して VPC を作成する」をご参照ください。

Tablestore インスタンスが作成されていること。詳細については、「Tablestore をアクティブ化してインスタンスを作成する」をご参照ください。

手順 1:ネットワークタイプを変更する

デフォルトでは、Tablestore コンソールで、またはクラシックネットワークエンドポイントもしくは VPC エンドポイントを使用して、Tablestore インスタンスにアクセスできます。 Tablestore インスタンスが Tablestore コンソールまたはバインドされた VPC 経由でのみアクセスを許可するようにするには、インスタンスのアクセスタイプパラメータを [tablestore コンソールまたはバインドされた VPC] または [バインドされた VPC] に設定します。

このようにすると、Tablestore インスタンスはインターネットまたはクラシックネットワーク経由のアクセスを禁止します。慎重に行ってください。

Tablestore コンソール にログインします。

ページの上部で、リソースグループとリージョンを選択します。

[概要] ページの [インスタンスリスト] セクションで、管理するインスタンスの名前をクリックするか、インスタンスの [操作] 列の [インスタンスの管理] をクリックします。

[ネットワーク アクセス コントロール] セクションの [ネットワーク管理] タブで、ネットワーク セキュリティ要件に基づいてアクセス タイプを選択します。

Tablestore コンソールまたはバインドされた VPC 経由でのみアクセスを許可するには、[アクセスタイプ] パラメータを [tablestore コンソールまたはバインドされた VPC] に設定します。

バインドされた VPC 経由でのみアクセスを許可するには、[アクセスタイプ] パラメータを [バインドされた VPC] に設定します。

説明[アクセスタイプ] パラメータを [カスタム] に設定すると、許可されるネットワークタイプと許可されるソースタイプを設定できます。

[警告] ダイアログボックスで、メッセージを読み、チェックボックスをオンにして、[OK] をクリックします。

手順 2:インスタンスに VPC をバインドする

VPC を Tablestore インスタンスにバインドした後、Tablestore インスタンスと同じリージョンにある VPC 内の Elastic Compute Service(ECS)インスタンスのみが Tablestore インスタンスにアクセスできます。

RAM ユーザーとして VPC を管理する場合は、RAM ユーザーが属する Alibaba Cloud アカウントを使用して、AliyunVPCReadOnlyAccess ポリシーが RAM ユーザーにアタッチされていることを確認してください。そうでない場合、VPC に関する情報を取得できません。

Tablestore コンソール にログインします。

ページの上部で、リソースグループとリージョンを選択します。

[概要] ページの [インスタンスリスト] セクションで、管理するインスタンスの名前をクリックするか、インスタンスの [操作] 列の [インスタンスの管理] をクリックします。

[ネットワーク管理] タブで、[VPC のバインド] をクリックします。

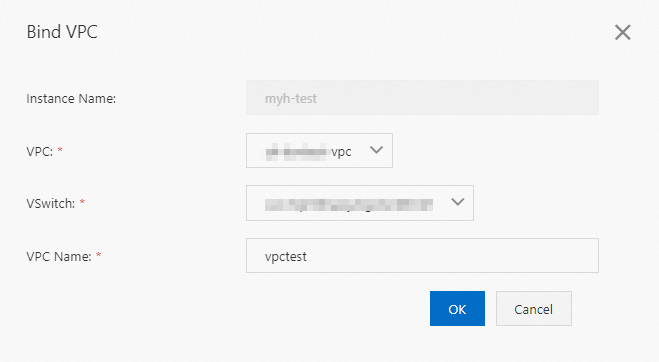

[VPC のバインド] ダイアログボックスで、VPC と vSwitch を選択し、VPC の名前を入力します。

VPC の名前には、文字と数字のみを含めることができ、文字で始める必要があります。名前は 3 ~ 16 文字である必要があります。

[OK] をクリックします。

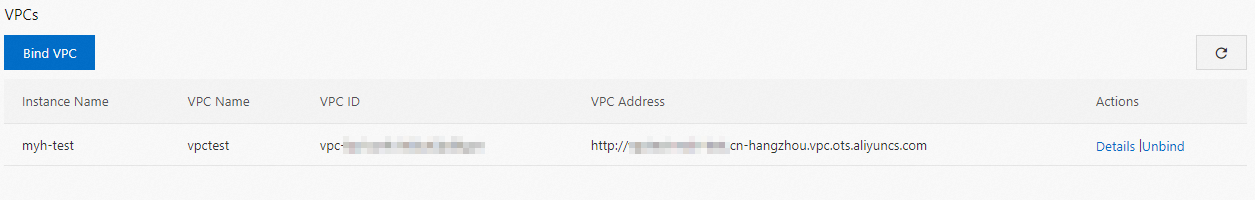

VPC が Tablestore インスタンスにバインドされると、[ネットワーク管理] タブの [VPC] セクションで VPC に関する情報を表示できます。 VPC 内の ECS インスタンスは、VPC エンドポイントを使用して、VPC がバインドされている Tablestore インスタンスにアクセスできます。

VPC で追加の操作を実行することもできます。次の表に、操作を示します。

操作

説明

VPC の詳細を表示する

VPC の [操作] 列の [詳細] をクリックすると、VPC に関する情報を表示できます。情報には、VPC ID、VPC 名、VPC エンドポイント、および VPC がバインドされている Tablestore インスタンスの名前が含まれます。

Tablestore インスタンスから VPC のバインドを解除する

VPC 経由で Tablestore インスタンスにアクセスする必要がなくなった場合は、Tablestore インスタンスから VPC のバインドを解除できます。

重要Tablestore インスタンスから VPC のバインドを解除すると、VPC 内の ECS インスタンスは VPC エンドポイントを使用して Tablestore インスタンスにアクセスできなくなります。慎重に行ってください。 ECS インスタンスから Tablestore インスタンスにアクセスするには、VPC を Tablestore インスタンスに再バインドします。

VPC の [操作] 列の [バインド解除] をクリックします。

[VPC のバインド解除] ダイアログボックスで、リスクを理解していることを確認し、チェックボックスをオンにします。

[OK] をクリックします。

手順 3:バインドされた TablestoreVPC 内の ECS インスタンスから インスタンス内のリソースにアクセスする

Tablestore SDK または Tablestore CLI を使用して、バインドされた VPC 内の ECS インスタンスから、VPC エンドポイントを使用して Tablestore インスタンス内のリソースにアクセスします。

その他のアクセスコントロール方法

次の方法を使用して、Tablestore リソースへのアクセスをさらに制限できます。

RAM ポリシーを RAM ユーザーにアタッチして、Tablestore リソースへのアクセスを制御できます。たとえば、ユーザーが Tablestore リソースにアクセスするために使用できる IP アドレス、プロトコル、および Transport Layer Security(TLS)バージョン、ならびにユーザーが Tablestore リソースにアクセスできる時間を制限できます。詳細については、「RAM ポリシーを使用して RAM ユーザーに権限を付与する」および「カスタムポリシーを作成する」をご参照ください。

Tablestore インスタンスのインスタンスポリシーを設定して、ユーザーがインスタンスにアクセスするために使用できる VPC、IP アドレス、TLS バージョンなど、インスタンスのアクセスソースを制限できます。詳細については、「インスタンスポリシーを使用してインスタンスのアクセスソースを制限する」および「インスタンスポリシーを設定する」をご参照ください。

リソースディレクトリの制御ポリシー機能を使用して、リソースディレクトリ内のエンタープライズアカウントの権限境界を定義できます。たとえば、Tablestore リソースへのアクセスに使用できる TLS バージョンを制限し、パブリックアクセスをサポートしていないインスタンスのみをユーザーが作成できるようにすることができます。詳細については、「カスタムアクセスコントロールポリシーを使用してエンタープライズユーザーの権限境界を定義する」および「カスタムアクセスコントロールポリシーを使用する」をご参照ください。