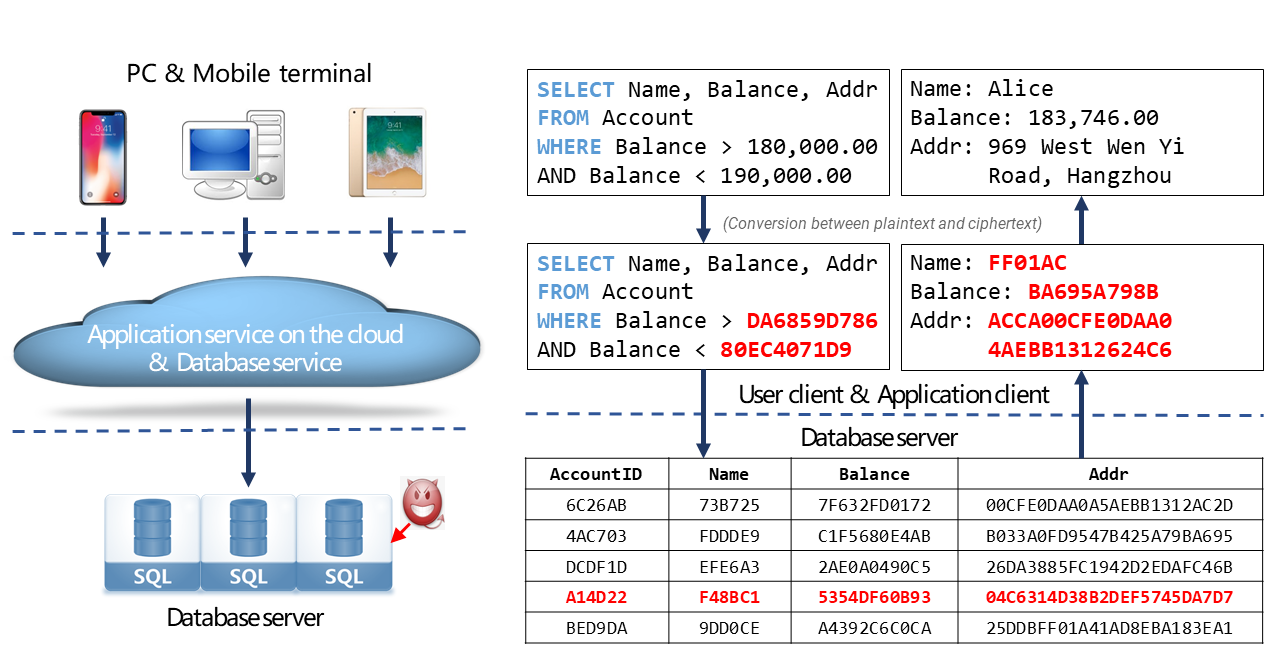

常時機密データベース機能は、ApsaraDB RDS によって提供され、データセキュリティを確保します。 ApsaraDB RDS for PostgreSQL インスタンスに対して常時機密データベース機能を有効化して使用すると、データベーステーブルの機密データ列を暗号化できます。 このようにして、機密データは暗号文で転送、計算、および保存されます。

背景情報

当局がデータセキュリティと機密性の高い個人情報の監督を強化するにつれて、アトミックデータセキュリティ機能はもはや監督要件を満たすことができなくなっています。 国家規制と業界標準に準拠するには、ライフサイクル全体を通してデータのセキュリティを確保する必要があります。 ただし、従来のサードパーティのセキュリティ強化とクライアント側の暗号化には、コスト削減、再構築、パフォーマンス最適化などの側面に欠点があります。 この場合、常時機密データベースは急速に成長しており、業界で認められています。 常時機密データベースを使用して、さまざまなシナリオでのデータセキュリティの問題を解決できます。

機能紹介

常時機密データベース機能は、Alibaba DAMO Academy のデータベースおよびストレージラボと Alibaba Cloud データベースチームによって共同開発されました。 この機能は、ヒューマンエラーやプラットフォーム管理の問題など、予期しないイベントによって引き起こされる潜在的なデータリスクの影響を最小限に抑えるためのテクノロジーを活用しています。 この機能は、ApsaraDB RDS と、アプリケーションサービスプロバイダーなどのデータ所有者ではない担当者がプレーンテキストデータにアクセスするのを防ぎ、クラウドでのデータの漏洩を防ぎます。 このようにして、開発者や O&M 担当者がデータを盗んだり、データベースアカウント情報が漏洩したりすることを心配する必要はありません。

この機能は機密コンピューティングを使用してクライアント側でデータを暗号化します。 暗号化後、データは暗号文として信頼されていないサーバー側に保存されます。 さらに、トランザクション、クエリ、分析などの一般的なデータベース操作は、暗号文データに対して通常どおり実行できます。 このようにして、クラウドプラットフォームプロバイダーやデータベース管理者 (DBA) などの管理担当者は、暗号文データを使用できますが、プレーンテキストデータを表示することはできません。 この機能は、外部および内部の脅威から防御し、ライフサイクル全体を通してユーザーデータを保護し、ユーザーがクラウドデータを非公開化するのに役立ちます。

この機能は、クラウドでデータが漏洩しないことをどのように保証しますか?

データはクライアント側でキーを使用して暗号化され、ApsaraDB RDS に送信されます。 ApsaraDB RDS はキーにアクセスできません。 したがって、データの復号化と信頼されていない環境への開示はできません。

この機能は、暗号文データに対して一般的なデータベース操作を実行できることをどのように保証しますか?

暗号文データに対して一般的なデータベース操作を実行する前に、クライアントはリモート構成証明を使用して、サーバーが信頼できる実行環境 (TEE) で実行されているかどうか、および TEE で実行されているコードが信頼できるかどうかを確認します。 はいの場合、クライアントはエンドツーエンドモードで TEE にキーを渡します。 このようにして、暗号文データとキーは TEE で処理され、外部ユーザーはアクセスできません。

シナリオ

この機能の長期的な目標は、データの機密性と整合性を保護するためのネイティブセキュリティ機能を備えたデータベースアーキテクチャまたはシステムを開発することです。 この機能により、データベースシステムの高い安定性、高性能、および費用対効果を確保し、設計の最適化と再構築を通じてセキュリティ機能を導入できます。

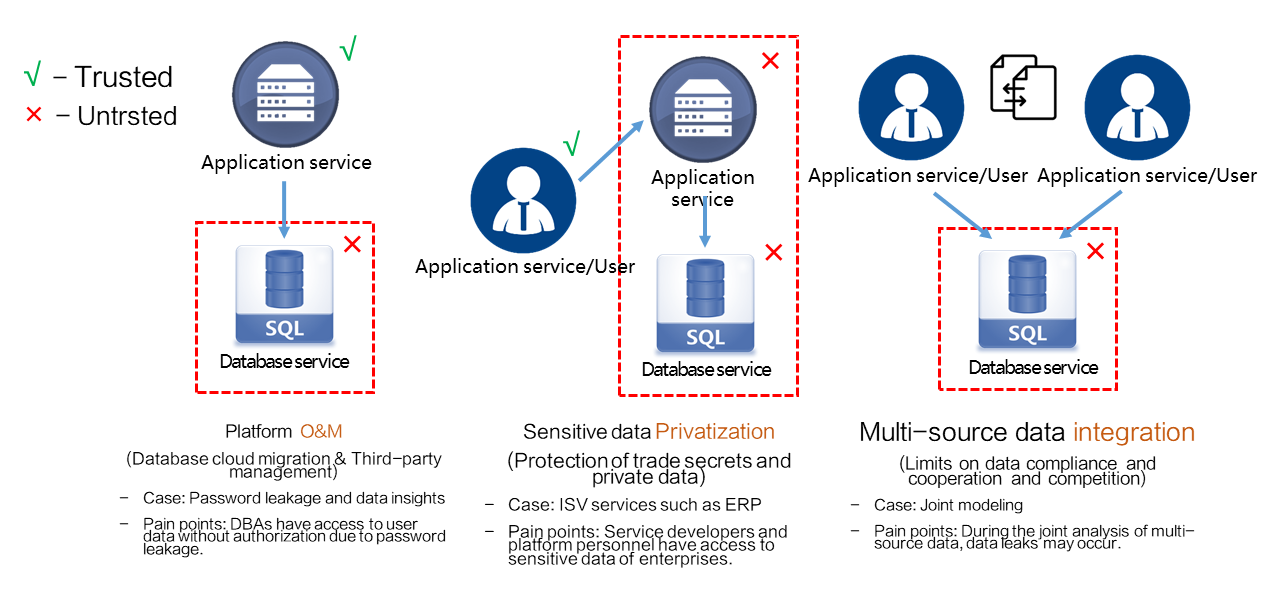

この機能を使用して、次のシナリオでデータセキュリティの問題に対処できます。

プラットフォーム O&M: このシナリオには、主に、O&M 中のデータセキュリティを確保するための、サードパーティプラットフォームなどの信頼されていない環境でのデータベースサービス保護が含まれます。 ほとんどの場合、データ所有者はアプリケーションサービスプロバイダーです。 彼らは、承認されていないデータベースサービスプロバイダーや O&M 担当者がアプリケーションデータにアクセスするのを防ぎ、データベースが期待どおりに実行されていることを確認したいと考えています。

例:

データベースがクラウドに移行された場合、この機能は、承認されていないクラウドプラットフォームプロバイダーと O&M 担当者がデータベースデータにアクセスするのを防ぎます。

データベースシステムがアプリケーション接続用のデータセンターのサーバーにデプロイされている場合、この機能は、承認されていない O&M 担当者がデータベースデータにアクセスするのを防ぎます。

機密データのコンプライアンス: このシナリオには、主に、機密性の高いユーザーデータのセキュリティを確保するための、サードパーティプラットフォームなどの信頼されていない環境でのアプリケーションサービス保護が含まれます。 ユーザー指向のシナリオでは、健康データや財務データなどの特定のデータはユーザーが所有しています。 彼らは、プレーンテキストの非公開データにアクセスすることなく、アプリケーションサービスがデータ管理および分析機能を提供することを望んでいます。

例:

企業がサードパーティサービスを使用して商業データを管理する場合、この機能は、企業の営業秘密がサードパーティサービスプロバイダーによって取得されるのを防ぎます。

サードパーティのサービスプロバイダーが個人識別情報 (PII) や遺伝子情報などの機密データを管理する場合、この機能はエンドツーエンドの暗号化に関するコンプライアンス要件を満たすのに役立ちます。

マルチソースデータ統合: このシナリオには、主にマルチソースデータの共同分析が含まれます。 マルチソースデータの統合と計算中に、この機能はマルチソースデータへの不正アクセスを防ぎます。 データ所有者のみがデータ暗号化キーを持っています。 他の関係者は、データ所有者のプレーンテキストデータにアクセスできません。 特定のデータをサードパーティと共有する必要がある場合、この機能により、データ所有者はサードパーティにキーを開示することなくデータを共有し、コンプライアンス要件を満たすことができます。

例:

共同リスク管理や国境を越えたサービスなどのシナリオでは、厳格なデータコンプライアンス要件が課せられます。 組織は互いのプレーンテキストデータを取得できません。

共同マーケティングなどのシナリオでは、パートナーは競合相手でもあります。 これは彼らの関係を複雑にし、プレーンテキストデータを共有することを困難にします。

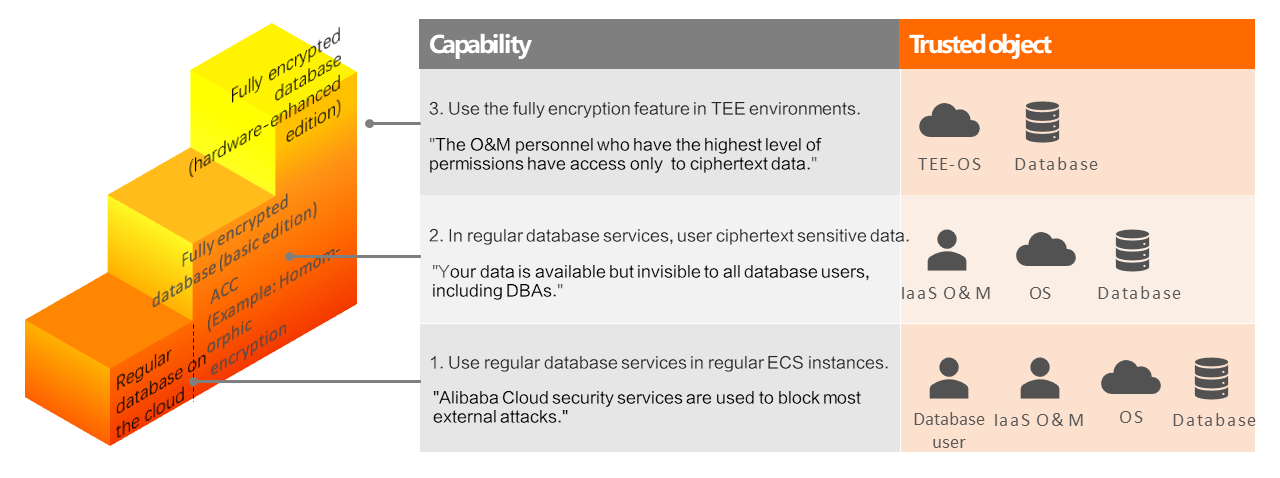

常時機密データベース機能によって提供されるセキュリティレベル

ApsaraDB RDS は、次のセキュリティレベルでデータベースサービスを昇順で提供します。

クラウド上の通常のデータベース: この機能は Alibaba Cloud セキュリティサービスと組み合わせて使用され、ほとんどの外部攻撃をブロックします。 ただし、RDS インスタンスのオペレーティングシステム、データベースソフトウェア、サービスとしてのインフラストラクチャ (IaaS) O&M 担当者、およびデータベースユーザー間で信頼関係を構築する必要があります。

常時機密データベース (ベーシックエディション): この機能をお勧めします。 この機能は、常時機密アクセス制御モジュールと組み合わせて使用され、データベースユーザーがデータベース内のデータを操作する機能を制限します。 これにより、不正アクセスを防ぎ、DBA を含むすべてのデータベースユーザーにとってデータが使用可能であるが非表示であることを保証します。 RDS インスタンスのオペレーティングシステム、データベースソフトウェア、および IaaS O&M 担当者のみを信頼する必要があります。

常時機密データベース (ハードウェア強化エディション): 常時機密データベース (ベーシックエディション) 機能と比較して、この機能は TEE テクノロジーを使用して、常時機密データベース (ベーシックエディション) 機能を使用する RDS インスタンスを TEE 環境で実行できるようにします。すべての外部セキュリティの脅威が隔離されています。 TEE テクノロジーには、インテル ソフトウェア・ガード・エクステンションズ (SGX)、Intel Trust Domain Extensions (TDX)、ARM TrustZone、AMD Secure Encrypted Virtualization (SEV)、Hygon Commercial Security Version (CSV)、および機密コンテナーが含まれます。 RDS インスタンスのオペレーティングシステムとデータベースソフトウェアのみを信頼する必要があります。

常時機密データベースのすべてのセキュリティレベルには、一貫した機能と、、同型暗号化などの高度な暗号化機能があります。

常時機密データベース (ベーシックエディション) 機能は、Intel SGX ベースのセキュリティ強化インスタンスタイプを除くすべてのインスタンスタイプを使用する RDS インスタンスで使用できます。

常時機密データベース (ハードウェア強化エディション) 機能は、Intel SGX ベースのセキュリティ強化インスタンスタイプを使用する RDS インスタンスで使用できます。

詳細については、「プライマリ ApsaraDB RDS for PostgreSQL インスタンスのインスタンスタイプ」をご参照ください。