このトピックでは、Resource Access Management (RAM) を使用して、Alibaba Cloud リソースへのアクセスを許可される IP アドレスを制限する方法について説明します。これにより、データ セキュリティのレベルが向上します。

シナリオ

企業は複数の種類の Alibaba Cloud リソースを購入しました。リソースには、Elastic Compute Service (ECS) インスタンス、ApsaraDB RDS インスタンス、Server Load Balancer (SLB) インスタンス、および Object Storage Service (OSS) バケットが含まれます。サービスとデータのセキュリティを確保するために、企業は指定された IP アドレスからのみ Alibaba Cloud リソースへのアクセスを許可したいと考えています。

この場合、ビジネス要件に基づいてカスタムポリシーを作成できます。次に、RAM ユーザーを作成し、カスタムポリシーを RAM ユーザーにアタッチします。このようにして、RAM ユーザーはカスタムポリシーで指定された IP アドレスからのみ Alibaba Cloud リソースにアクセスできます。

手順

この例では、RAM ユーザーは 192.0.2.0/24 と 203.0.113.2 の IP アドレスからのみ ECS インスタンスにアクセスできます。

管理者権限を持つ RAM ユーザーとしてカスタムポリシーを作成します。

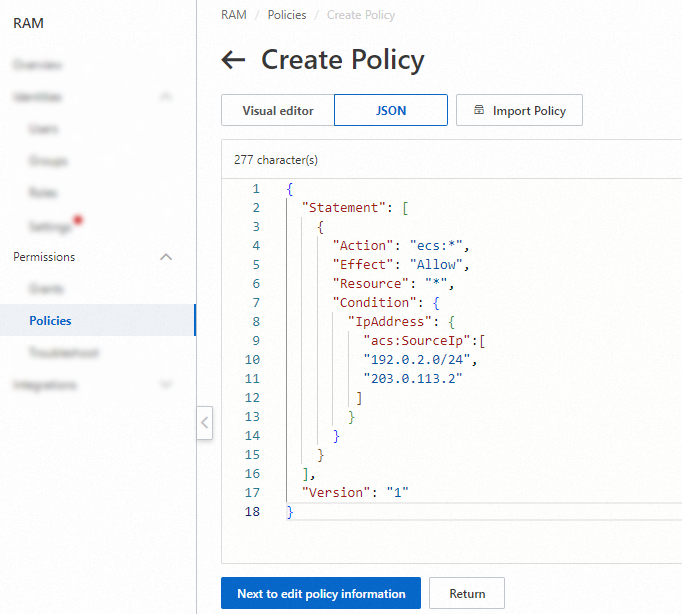

RAM コンソール にログインし、左側のナビゲーションウィンドウで を選択し、[ポリシーの作成] をクリックします。「ポリシーの作成」ページで、「ビジュアルエディター」タブまたは「JSON」タブをクリックして、カスタムポリシーを作成します。詳細については、「カスタムポリシーを作成する」をご参照ください。

次のサンプルコードは、ポリシードキュメントを示しています。

{ "Statement": [ { "Action": "ecs:*", "Effect": "Allow", "Resource": "*", "Condition": { "IpAddress": { "acs:SourceIp":[ "192.0.2.0/24", "203.0.113.2" ] } } } ], "Version": "1" }説明上記のコードの IP アドレスは参照用です。

acs:SourceIp要素の値を実際の IP アドレスに変更できます。管理者権限を持つ RAM ユーザーとして RAM ユーザーを作成します。

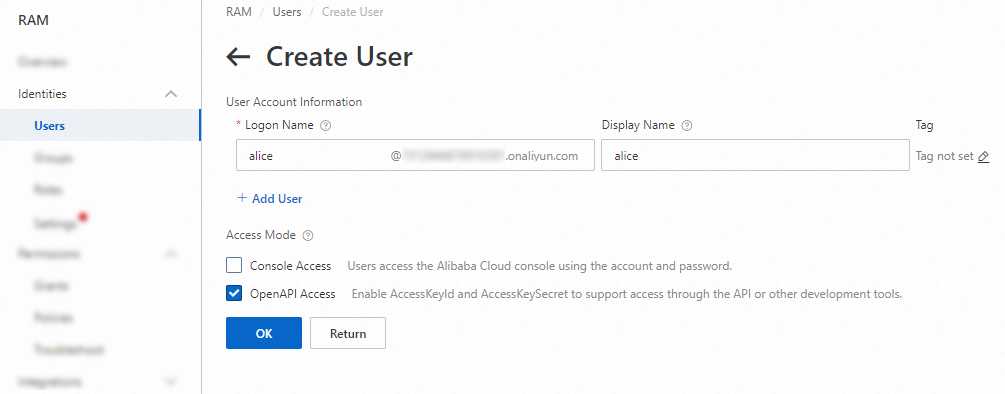

左側のナビゲーションウィンドウで、 を選択し、[ユーザーの作成] をクリックして RAM ユーザーを作成します。アカウントのセキュリティを確保するために、RAM ユーザーには 1 つのアクセスモードのみを選択することをお勧めします。このようにして、個人の RAM ユーザーはプログラムの RAM ユーザーから分離されます。詳細については、「RAM ユーザーを作成する」をご参照ください。

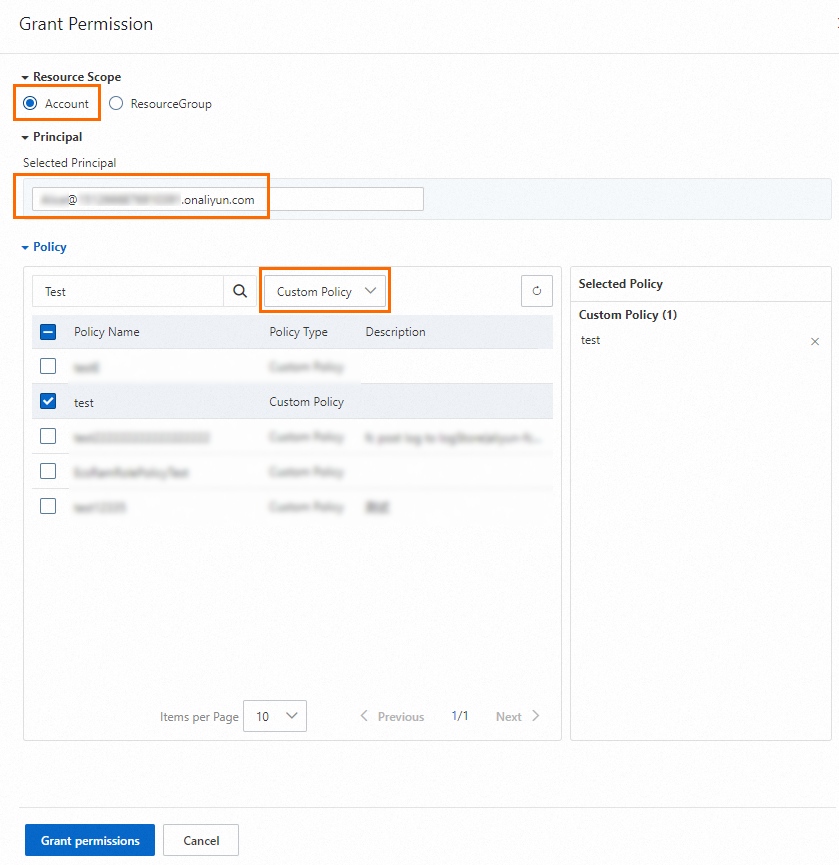

管理者権限を持つ RAM ユーザーとして、カスタムポリシーを RAM ユーザーにアタッチします。

[ユーザー] ページで、作成した RAM ユーザーを見つけ、カスタムポリシーを RAM ユーザーにアタッチします。詳細については、「RAM ユーザーに権限を付与する」をご参照ください。

RAM ユーザーを使用して ECS インスタンスにアクセスし、カスタムポリシーが有効になっているかどうかを確認します。

RAM ユーザーがカスタムポリシーで指定された IP アドレス

192.0.2.0/24と203.0.113.2から ECS インスタンスにアクセスでき、他の IP アドレスから ECS インスタンスにアクセスできない場合、カスタムポリシーは有効になります。

FAQ

ポリシーが有効にならない場合はどうすればよいですか?

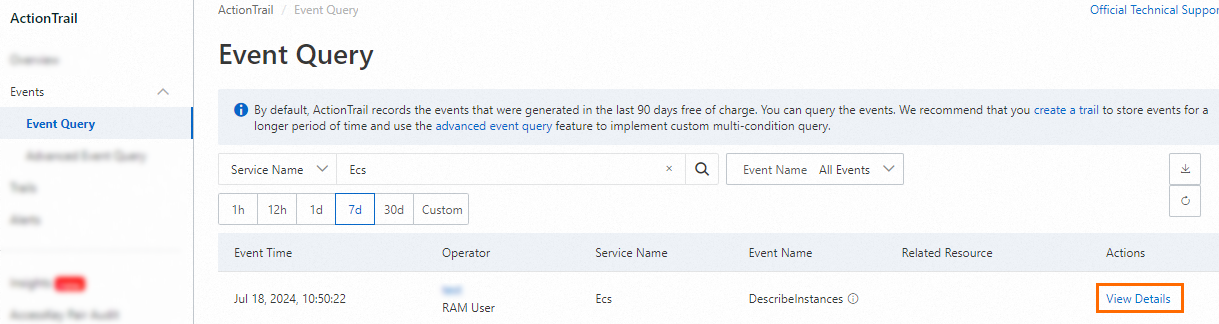

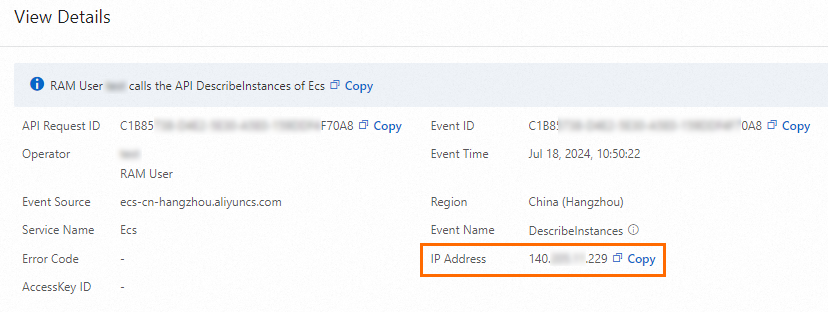

ポリシーを RAM ユーザーにアタッチした後、ポリシーが有効にならない場合は、ポリシーで指定された IP アドレスが正しくない可能性があります。ポリシーで指定されたリソースがActionTrail と連携する Alibaba Cloud サービスである場合は、ActionTrail コンソール で関連イベントを表示します。イベント詳細パネルで、RAM ユーザーがリクエストを開始した送信元 IP アドレスを取得します。次に、ポリシードキュメントの IP アドレスを変更し、ポリシーが再び有効になるかどうかを確認します。

参考資料

このトピックでは、

AllowポリシーのIpAddress要素に値を指定することにより、指定された IP アドレスが Alibaba Cloud リソースにアクセスできるようにする方法について説明します。DenyポリシーのNotIpAddress要素に値を指定することもできます。ポリシーの例の詳細については、「特定の IP アドレスまたは CIDR ブロックを使用して Alibaba Cloud リソースにアクセスする」をご参照ください。Effect、Action、Resource、Conditionなどのポリシー要素の詳細については、「ポリシー要素」をご参照ください。ActionTrail コンソールでイベントを表示する方法の詳細については、「イベントクエリ機能を使用してイベントをクエリする」をご参照ください。

Terraform を使用してアクセスの制御を行う場合は、Terraform Explorer を使用して、Terraform Explorer からコードを実行できます。詳細については、「 Terraform Explorer」をご参照ください。