Resource Access Management (RAM) が提供するシステム権限付与ポリシーがビジネス要件を満たさない場合は、カスタム権限付与ポリシーを作成して、PolarDB-X 1.0インスタンスに対してきめ細かいアクセス制御を実行できます。

前提条件

PolarDB-X 1.0は、ApsaraDB RDSリソースへのアクセスが許可されています。 詳細については、「PolarDB-X 1.0によるApsaraDB RDSへのアクセス許可の有効化」をご参照ください。

多要素認証 (MFA) 機能が有効になります。 RAMユーザーの証明書を使用してデータベースまたはデータベースの読み取り専用アカウントを削除する前に、MFA機能を有効にする必要があります。 詳細については、「MFAデバイスをAlibaba Cloudアカウントにバインドする」をご参照ください。

背景情報

権限付与ポリシーは、ポリシーの構文と構造に基づいて指定される一連の権限を定義します。 権限付与ポリシーは、権限付与されるリソース、権限付与される操作、および権限付与条件を記述します。 詳細については、「ポリシーの構造と構文」をご参照ください。

PolarDB-X 1.0リソースの詳細な管理にカスタム権限付与ポリシーを使用する前に、PolarDB-X 1.0でサポートされているリソース権限付与ルールを理解する必要があります。 詳細については、「リソース権限付与にRAMを使用する」をご参照ください。

制限事項

RAMユーザーは、PolarDB-X 1.0データベースのパスワードを変更する権限がありません。

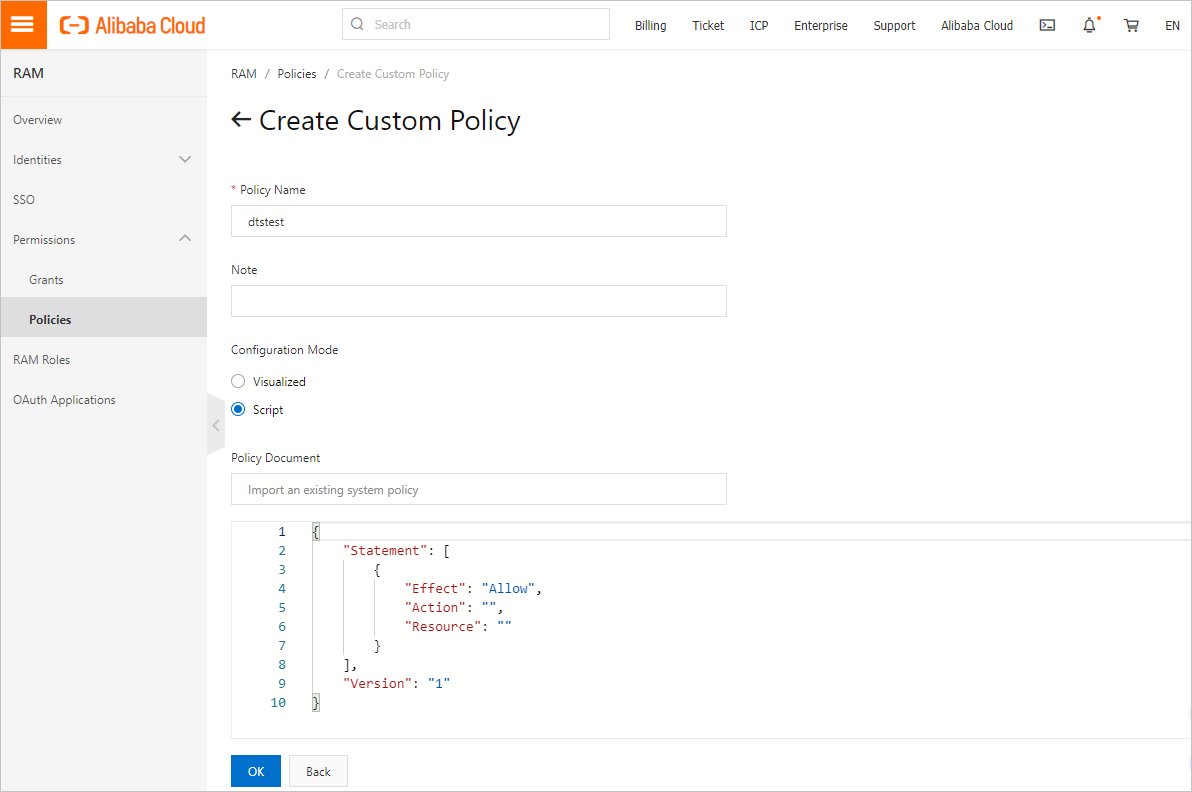

ステップ1: カスタム権限付与ポリシーの作成

Alibaba Cloudアカウントを使用してRAMコンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

[ポリシー] ページで、[ポリシーの作成] をクリックします。

On theポリシーの作成ページをクリックし、JSONタブをクリックします。

表示されるページで、パラメーターを設定します。

項目

説明

名前

ポリシー名です。 ポリシーのビジネスを識別するのに役立つ名前を指定することをお勧めします。

注意

オプションです。 ポリシーの説明です。

設定モード

[JSON] を選択する必要があります。 PolarDB-X 1.0は、スクリプト設定モードのみをサポートしています。

ポリシーの内容

既存のシステムポリシーをインポートできます。

説明この例では、カスタムポリシーの作成方法を示します。 したがって、既存のシステムポリシーをインポートする必要はありません。

Script

ポリシーの内容を指定するスクリプト。 このセクションの次の部分では、カスタムポリシーのサンプルスクリプトを参照用に提供します。

説明ポリシーの構文と構造に基づいて権限付与ポリシーを指定する必要があります。 権限付与ポリシーでは、権限付与されるリソース、権限付与される操作、および権限付与条件を指定する必要があります。 詳細については、「ポリシーの構造と構文」をご参照ください。

特定のリソースとアクションに対する権限を付与できます。

サンプルカスタムポリシー:

説明次のサンプルスクリプトの

1234をAlibaba CloudアカウントのUIDに置き換える必要があります。次のサンプルスクリプトの

インスタンスIDを、PolarDB-X 1.0インスタンスのIDに置き換える必要があります。

次のサンプルスクリプトでは、RAMユーザーがPolarDB-X 1.0コンソールで操作を実行できるようにする権限を指定します。

{ "Version": "1", "Statement": [ { "アクション": "drds:*" 、 "Resource": "acs:drds:*:1234:instance/*" 、 "Effect": "Allow" }, { "Action": "ram:PassRole", "Resource": "*", "Effect": "Allow" } ] }次のサンプルスクリプトは、RAMユーザーが中国 (HangZhou) リージョンのAlibaba CloudアカウントのすべてのPolarDB-X 1.0インスタンスにアクセスできるようにする権限を指定しています。

{ "Version": "1", "Statement": [ { "アクション": "drds:*" 、 "リソース": "acs:drds:cn-hangzhou:1234:instance/*" 、 "Effect": "Allow" }, { "Action": "ram:PassRole", "Resource": "*", "Effect": "Allow" } ] }次のサンプルスクリプトでは、RAMユーザーがアクセスできないインスタンスを指定します。

{ "Version": "1", "Statement": [ { "アクション": "drds:*" 、 "Resource": "acs:drds:*:1234:instance/*" 、 "Effect": "Allow" }, { "アクション": "drds:*" 、 "Resource": [ "acs:drds:*:1234: インスタンス /インスタンスID" 、 ], "効果": "拒否" }, { "Action": "ram:PassRole", "Resource": "*", "Effect": "Allow" } ] }説明このポリシーを使用して権限を付与されたRAMユーザーは、指定されたインスタンス以外のAlibaba CloudアカウントのすべてのPolarDB-X 1.0インスタンスにアクセスできます。

[次へ] をクリックしてポリシー情報を編集します。

[OK] をクリックします。

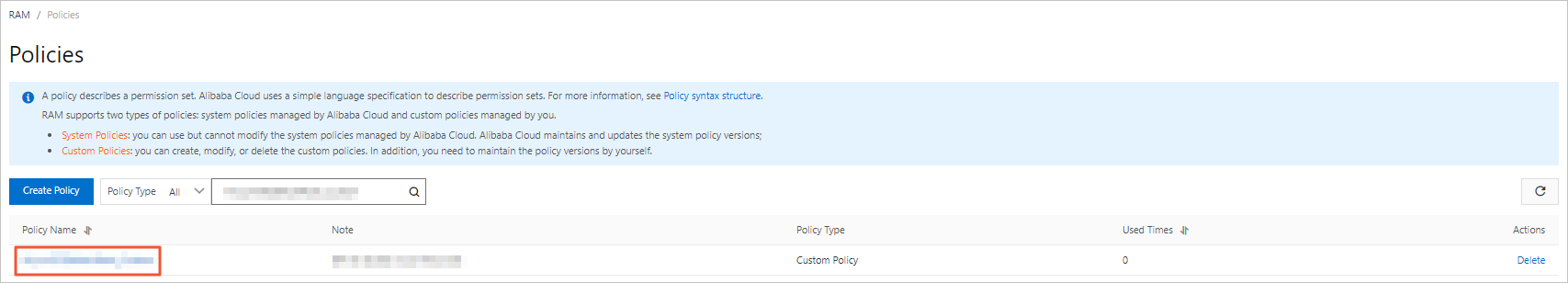

手順2: カスタムポリシーを使用してRAMユーザーに権限を付与する

RAMコンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

[ポリシー] ページで、使用するカスタムポリシーを見つけ、カスタムポリシーの名前をクリックします。

カスタムポリシーの詳細ページで、[参照] タブをクリックします。

[権限付与] をクリックします。 [権限の追加] パネルで、パラメーターを設定します。

パラメーター

説明

承認済みスコープ

許可されたスコープの値として、Alibaba Cloudアカウントまたは特定のリソースグループを指定できます。

プリンシパル

RAMユーザー、RAMユーザーグループ、またはRAMロールのユーザー名のキーワードを入力して、権限を付与するRAMユーザーを検索できます。 次に、検索結果からRAMユーザーを選択します。

ポリシーの選択

デフォルトでは、現在のカスタムポリシーはパネルの右側の [選択済み] セクションに表示されます。 RAMユーザーに他の権限を付与する場合は、パネルの左側にある [権限付与ポリシー名] 列でポリシーの名前をクリックします。 次に、選択したポリシーが [選択済み] セクションに表示されます。

説明一度に最大5つのポリシーをアタッチできます。 より多くのポリシーをアタッチするには、上記の操作を再度実行します。

[OK] をクリックします。

説明RAMユーザーおよびRAMユーザーグループに権限を付与する方法の詳細については、「RAMユーザーに権限を付与する」および「RAMユーザーグループに権限を付与する」をご参照ください。