リーチャビリティアナライザは、構成の分析に使用され、さまざまなシナリオに適しています。 これらのシナリオには、Elastic Compute Service (ECS) インスタンス間の通信、ECSインスタンスとパブリックIPアドレス間の通信、ECSインスタンスとプライベートIPアドレス間の通信、仮想プライベートクラウド (VPC) にデプロイされたインスタンスとオンプレミスサイト間の通信が含まれます。 リーチャビリティアナライザーを使用して、ソースから宛先へのパスに到達可能かどうかを確認し、誤ったネットワーク設定によって発生した接続の問題を診断できます。

概要

リーチャビリティアナライザーの仕組み

リーチャビリティアナライザーを使用してパスを分析すると、Network Intelligence Service (NIS) は、送信元と送信先の間の仮想ネットワークパスに関するホップごとの情報を生成します。 宛先に到達できない場合、リーチャビリティアナライザは、ネットワーク接続の問題が発生した場所と問題が発生した理由をチェックします。 リーチャビリティアナライザは主に、ネットワークインスタンスのステータス、セキュリティグループの構成、ネットワークアクセス制御リスト (ACL) の構成、ルートテーブルの構成、Server Load Balancer (SLB) インスタンスの構成など、インスタンスのステータスとネットワーク構成を確認するために使用されます。

リーチャビリティアナライザは、データパケットを送信したり、データプレーンを分析したりしません。 送信元から送信先にデータを転送するためのパスのみを指定する必要があります。 たとえば、Alibaba Cloudアカウント内のECSインスタンスをソースとして、アカウント内の別のECSインスタンスを宛先として、ポート22を宛先ポートとして、TCPを送信プロトコルとして指定できます。 次に、リーチャビリティアナライザは、ソースECSインスタンスがSSH経由でターゲットECSインスタンスに接続できるかどうかを確認できます。

リーチャビリティアナライザーを使用して、ソースインスタンスからターゲットインスタンスへのパスのみを分析できます。 ターゲットインスタンスからソースインスタンスへのパスを分析するには、ロールを切り替えます。

到達可能性アナライザがサポートする中間ノード

リーチャビリティアナライザでは、vSwitch、vRouter、elastic network Interface (ENI) 、elastic IPアドレス (EIP) 、Classic Load Balancer (CLB) インスタンス、トランジットルーター、仮想ボーダールーター (VBR) 、インターネットNATゲートウェイ、Cloud Firewallインスタンス、VPNゲートウェイ、IPv4ゲートウェイ、Express Connectルーター (ECR) の中間ノードがサポートされます。

シナリオ

リーチャビリティアナライザは、次のシナリオに適用されます。

異なるリージョンにデプロイされている2つのECSインスタンス間の通信。 ECSインスタンスは、Cloud Enterprise Network (CEN) インスタンス、VPCピアリング接続、またはトランジットルーターを使用して接続されます。 さらに、VPCファイアウォールを識別できます。 このシナリオでは、ソースECSインスタンスとターゲットECSインスタンスは、異なるAlibaba Cloudアカウントに属することができます。

同じリージョンにデプロイされている2つのECSインスタンス間の通信。 ECSインスタンスは、CENインスタンス、VPCピアリング接続、またはトランジットルーターを使用して接続されます。 さらに、VPCファイアウォールを識別できます。

ECSインスタンスとパブリックIPアドレス間の通信。 このシナリオでは、インターネットファイアウォールを識別することができる。

パブリックIPアドレスと内部対応のCLBインスタンス間の通信。

ECSインスタンスとインターネットに接続されたCLBインスタンス間の通信。

インターネットNATゲートウェイのSNATエントリに基づくECSインスタンスからインターネットへのアクセス。

インターネットNATゲートウェイのDNATエントリに基づいて、インターネット経由でECSインスタンスにアクセスします。

VPN Gatewayを使用したECSインスタンスとプライベートIPアドレス間の通信。

VBRを使用したVPCにデプロイされたインスタンスとオンプレミスサイト間の通信。 このシナリオでは、VPCファイアウォールを識別できます。

制限事項

ソースまたは宛先として、次のタイプのリソースを指定できます。

ソース: ECSインスタンス、パブリックIPアドレス、vSwitch、VBR、VPNゲートウェイ、オンプレミスのプライベートIPアドレス。

宛先: ECSインスタンス、パブリックIPアドレス、vSwitch、VBR、VPNゲートウェイ、オンプレミスのプライベートIPアドレス、CLBインスタンス。

送信元と送信先の両方にパブリックIPアドレスが指定されている場合は、少なくとも1つのパブリックIPアドレスがECSインスタンスのパブリックIPアドレスであることを確認してください。 そうしないと、リーチャビリティアナライザは期待どおりに機能しません。

次の表に、単一のAlibaba Cloudアカウントのリーチャビリティアナライザに関連するリソースクォータを示します。

項目 | 上限 | 調整可能 |

パスの数 | 100 | 非該当 |

分析レコードの数 | 1000 | |

同時分析の数 | 5 |

パスを作成するCreate a path

にログインします。NISコンソール.

左側のナビゲーションウィンドウで、.

On theReachability Analyzerページをクリックします。分析を開始.

On the分析を開始ページで、次の表で説明するパラメーターを設定します。

パラメーター

説明

ソース

ソースタイプの有効値:

ECS: ソースとしてECSインスタンスを選択します。 ECSインスタンスを選択した後、ECSインスタンスのプライベートIPアドレスを選択できます。 ECSインスタンスのプライベートIPアドレスを選択しない場合、デフォルトでECSインスタンスのプライマリIPアドレスが使用されます。

パブリックIPアドレス: ソースとしてパブリックIPアドレスを入力します。

ECSインスタンスの静的パブリックIPアドレス、EIP、またはソースとしてAlibaba Cloudによって提供されていないパブリックIPアドレスを指定できます。 ただし、送信元または送信先のいずれかがAlibaba Cloudによって提供されるパブリックIPアドレスであることを確認する必要があります。

vSwitch: ソースとしてvSwitchを選択します。

VBR: ソースとしてVBRを選択します。

VPN gateway: ソースとしてVPN gatewayを選択します。

プライベートIPアドレス: ソースとしてオンプレミスのプライベートIPアドレスを入力します。 ソースタイプをプライベートIPアドレスに設定した場合、オンプレミスのプライベートIPアドレスを入力する必要があります。 この場合、プライベートIPアドレスは、VPNゲートウェイまたはVBRを使用して宛先にアクセスできます。

目的地

宛先タイプの有効値:

ECS: 送信先としてECSインスタンスを選択します。 ECSインスタンスを選択した後、ECSインスタンスのプライベートIPアドレスを選択できます。 ECSインスタンスのプライベートIPアドレスを選択しない場合、デフォルトでECSインスタンスのプライマリIPアドレスが使用されます。

パブリックIPアドレス: 宛先としてパブリックIPアドレスを入力します。

ECSインスタンスの静的パブリックIPアドレス、EIP、またはソースとしてAlibaba Cloudによって提供されていないパブリックIPアドレスを指定できます。 ただし、送信元または送信先のいずれかがAlibaba Cloudによって提供されるパブリックIPアドレスであることを確認する必要があります。

vSwitch: 宛先としてvSwitchを選択します。

VBR: 宛先としてVBRを選択します。

VPN gateway: 宛先としてVPN gatewayを選択します。

プライベートIPアドレス: 宛先としてオンプレミスのプライベートIPアドレスを入力します。 宛先タイプをプライベートIPアドレスに設定した場合、オンプレミスのプライベートIPアドレスを入力する必要があります。 この場合、プライベートIPアドレスは、VPNゲートウェイまたはVBRを使用してソースからアクセスできます。

CLB: 移行先としてCLBインスタンスを選択します。

プロトコル

デフォルト値: TCP。 有効な値:

TCP: 伝送制御プロトコル

UDP: User Datagram Protocol

ICMP: インターネット制御メッセージプロトコル

宛先ポート

宛先のポート番号を入力します。 デフォルト値: 80 このパラメーターはオプションです。 ポート番号を指定しない場合、リーチャビリティアナライザは、送信元のすべてのポートにアクセス可能かどうかを確認します。

パスパラメーターを保存するかどうかを指定します。 デフォルト値: No。 [はい] を選択した場合、パスパラメーターは、パスの作成後に繰り返し分析できるように保存されます。

クリック分析を開始.

パスを分析する

On theReachability Analyzerページで、分析したいパスを見つけてクリックします。分析を開始で、操作列を作成します。

表示されるメッセージで、OK.

On theパス分析の詳細ページで、分析結果を表示します。

パス分析の詳細ページには、送信元から送信先までのパスの到達可能性と、パスが通過するノードに関する情報が表示されます。 パスに到達できない場合、ページには対応するエラーメッセージが表示されます。

パスのステータスが不明な場合、パス分析の詳細ページに対応するエラーメッセージが表示されます。

結果を分析する

リーチャビリティアナライザは、次のいずれかの結果を返します。

パスは到達可能です。

次の図は、ECSインスタンスから異なるVPCのvSwitchへのパスの分析結果を示しています。 ECSインスタンスとvSwitchは、VPCピアリング接続を使用して接続されています。 この結果は、ソースECSインスタンスが宛先vSwitchに到達でき、2つのVPCが接続されていることを示しています。

パス上のノードの横にある

アイコンをクリックすると、詳細を表示できます。

アイコンをクリックすると、詳細を表示できます。

パスに到達できません。

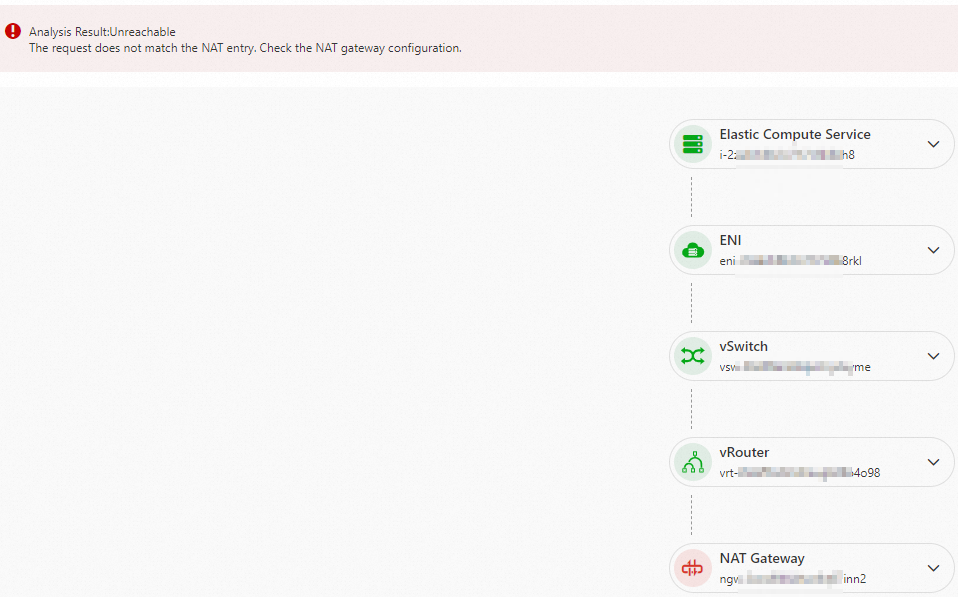

次の図は、ECSインスタンスから同じVPC内のNATゲートウェイへのパスの分析結果を示しています。 次のエラーメッセージが返されます: インターネットNATゲートウェイのエントリが一致しません。 インターネットNATゲートウェイの設定を確認してください。 この結果は、ソースECSインスタンスが宛先NATゲートウェイに到達できないことを示しています。

異常ノードの横にある

アイコンをクリックして、詳細を表示できます。

アイコンをクリックして、詳細を表示できます。

パスに解析エラーがあります。

パス解析エラーを次の図に示します。 次のエラーメッセージが返されます: リソースが存在しません。 リソースがすでに削除されているかどうかを確認します。

リーチャビリティアナライザによって次のエラーメッセージが返されることがあります。

リーチャビリティアナライザによって次のエラーメッセージが返されることがあります。ソースリソースと宛先リソースを同じにすることはできません。

パスにはサポートされていない中間ノードがあるため、到達可能性アナライザはサポートされません。

リソースが存在しません。 リソースがすでに削除されているかどうかを確認します。

リソースが無効な状態です。 リソースが期待どおりに実行されているかどうかを確認します。

ルートに到達できません。 ルートの設定を確認してください。

要求はセキュリティグループルールと一致せず、デフォルトルールによって拒否されます。

リクエストは、セキュリティグループの拒否ルールと一致します。

リクエストはネットワークACLルールと一致せず、デフォルトルールによって拒否されます。

リクエストは、ネットワークACLの拒否ルールと一致します。

エラーが発生したため、結果は不明です。 しばらくしてからもう一度お試しください。

システムに内部エラーがあります。 しばらくしてからもう一度お試しください。

リクエストは指定されたCLBインスタンスdenylistと一致し、拒否されます。

リクエストはCLBインスタンスの許可リストと一致せず、デフォルトのルールによって拒否されます。

インターネットNATゲートウェイのエントリが一致しません。 インターネットNATゲートウェイの設定を確認してください。

インターネット接続できません。 EIPを設定します。

IPv4ゲートウェイのルートに到達できません。 IPv4ゲートウェイを指すルートをVPCルートテーブルに追加します。

IPv4ゲートウェイの有効化後にIPv4ゲートウェイが削除されるため、インターネット接続できません。 IPv4ゲートウェイを作成し、IPv4ゲートウェイを有効化してから、IPv4ゲートウェイを指すルートをVPCルートテーブルに追加します。

ルートに到達できません。 IPv4ゲートウェイのルート設定を確認してください。

VPNゲートウェイには、送信元IPアドレスを指す戻りルートがありません。

分析レコードの削除

不要になった分析レコードを削除できます。

On theReachability Analyzerページで、分析レコードを削除するパスを見つけ、パスIDをクリックします。パス ID列を作成します。

では、過去の分析パス分析の詳細ページのセクションで、削除する分析レコードを見つけて、削除で、操作列を作成します。

表示されるメッセージで、OK.

パスの削除

分析する必要がなくなったパスを削除できます。

On theReachability Analyzerページ、パスを削除します。

パスの削除: 削除するパスを見つけて、操作 列の [削除] をクリックします。

一度に複数のパスを削除する: 複数のパスを選択し、リストの下にある [削除] をクリックします。

表示されるメッセージで、OK.

タグの管理

リーチャビリティアナライザーを使用すると、パスにタグを追加したり、パスからタグを削除したりできます。 タグを使用して、パスをマークおよびグループ化できます。 これにより、タグでパスを検索および管理できます。

一度に複数のパスにタグを追加する

Reachability Analyzerページで、タグを追加するパスを選択し、リストの下にある を選択します。

[タグの編集] ダイアログボックスで、[タグキー] と [タグ値] を指定し、[OK] をクリックします。

一度に複数のパスからタグを削除する

Reachability Analyzerページで、タグを削除するパスを選択し、リストの下の を選択します。

表示されたメッセージボックスで、[OK] をクリックします。 タグの詳細については、「タグの概要」をご参照ください。

関連する API 操作

操作 | 手順 |

分析レコードの表示 | パス分析の詳細ページの 過去の分析 セクションで、履歴分析結果を表示します。 |

パスの再分析 | パス分析の詳細ページで、[分析の開始] をクリックします。 次に、パス分析レコードが 過去の分析 セクションのリストに追加されます。 [分析日時] 列の日付に基づいて、表示するレコードを選択できます。 |

よくある質問

リーチャビリティアナライザがエラーメッセージ「パスにサポートされていない中間ノードがあるため、リーチャビリティアナライザはサポートされていません」を返すのはなぜですか。

作成したパスがリーチャビリティアナライザーでサポートされていない場合は、エラーメッセージが返されます。

リーチャビリティアナライザが「リクエストがセキュリティグループの拒否ルールに一致します」というエラーメッセージを返すのはなぜですか。

たとえば、VPC 2のECSインスタンスのセキュリティグループルールは、VPC 1のvSwitch 1にアタッチされているECSインスタンスからのアクセスのみを許可します。 VPC 1の他のvSwitchにアタッチされているECSインスタンスからのアクセスは拒否されます。 ソースとしてVPC 1のvSwitch 2にアタッチされているECS 1を指定し、宛先としてVPC 2のECSインスタンスを指定した場合、リーチャビリティアナライザは「リクエストはセキュリティグループの拒否ルールに一致します」というエラーメッセージを返します。 移行先ECSインスタンスのENIで、ECS 1からのアクセスがセキュリティグループルールによってブロックされていることがわかります。 この問題を解決するには、セキュリティグループルールを変更します。

リーチャビリティアナライザがエラーメッセージ "を返すのはなぜですか? ルートの設定を確認してください "?

異なるリージョンの2つのECSインスタンスがVPCピアリング接続を使用して接続されている場合、2つのリージョンのvRouterのルートテーブルの宛先CIDRブロックを指すルートを設定する必要があります。 たとえば、VPC 1はリージョン1にデプロイされ、VPC 2はリージョン2にデプロイされます。 VPC 1のVPC 2を指すルートを設定しないと、リージョン1のECS 1はリージョン2のECS 2に接続できません。 ソースとしてVPC 1のECS 1を指定し、宛先としてVPC 2のECS 2を指定した場合、パスはVPC 1のvRouterによってブロックされます。 リーチャビリティアナライザは、エラーメッセージ「The route is unreachable」を返す。 ルートの設定を確認してください。

関連ドキュメント

CreateNetworkPath: 到達可能性分析用のネットワークパスを作成します。

CreateNetworkReachableAnalysis: ネットワークの到達可能性を分析するタスクを作成します。

CreateAndAnalyzeNetworkPath: ネットワークの到達可能性を分析するタスクを開始します。

GetNetworkReachableAnalysis: ネットワーク到達性分析の結果を取得します。

DeleteNetworkPath: ネットワークパスを削除します。

DeleteNetworkReachableAnalysis: ネットワークの到達可能性を分析するタスクを削除します。