アラートルールを使用してプロジェクト、リージョン、またはAlibaba Cloudアカウント全体のデータを監視するには、Simple Log Serviceがリソースアクセス管理 (RAM) ロールを引き受けて、必要なLogstoreまたはMetricstoreにアクセスする必要があります。 したがって、RAMロールに適切な権限を付与する必要があります。

シナリオ

承認方法 | 該当するシナリオ |

デフォルト | プロジェクト用に設定されたアラートルールを使用して、プロジェクトのさまざまなLogstoreおよびMetricstoreのデータを監視する場合は、デフォルトの承認方法を使用できます。 |

組み込みロール | プロジェクト用に設定されたアラートルールを使用して、同じAlibaba Cloudアカウント内の別のプロジェクトのLogstoreおよびMetricstoreのデータを監視する場合、組み込みロールをSimple Log Serviceに割り当てることができます。 |

カスタムロール | アラートルールを使用してAlibaba Cloudアカウント全体のデータを監視する場合、Simple Log Serviceにカスタムロールを割り当てることができます。 この場合、RAMロールにきめ細かい権限を付与できます。 |

ステップ1: 承認の設定

クエリ文を指定します。 詳細については、「アラートルールの作成」をご参照ください。

承認方法を設定します。

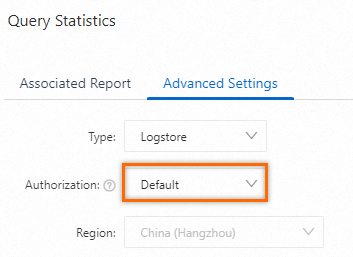

デフォルトの権限付与

アラートルールを使用して同じプロジェクト内のデータを監視するには、デフォルトの権限付与方法が適しています。

[詳細設定] タブで、[権限付与方法] を [デフォルト] に設定します。

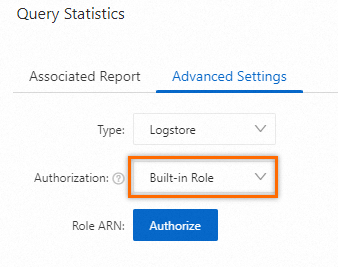

組み込みロール権限付与

同じAlibaba Cloudアカウント内の異なるプロジェクトのデータをモニタリングするには、組み込みロールをSimple Log Serviceに割り当てます。

[詳細設定] タブで、[権限付与方法] を [組み込みロール] として選択します。 これを初めて設定する場合は、Alibaba Cloudアカウントを使用してページのプロンプトに従って承認を完了します。 承認後、Simple Log Serviceは

AliyunSLSAlertMonitorRoleという名前のRAMロールを作成し、ソースLogstoreからデータを読み取ることを想定します。

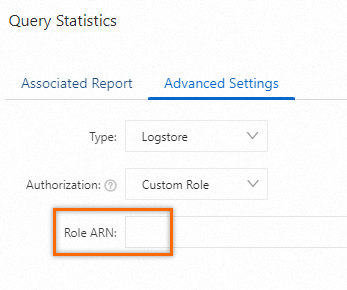

カスタムロール権限付与 (アカウント内)

複数のAlibaba Cloudアカウント間でデータをモニタリングするには、カスタムロールをSimple Log Serviceに割り当てます。

Alibaba Cloud Serviceを信頼できるエンティティとしてRAMロールを作成し、信頼できるサービスとしてSimple Log Serviceを選択します。

カスタムポリシーを作成します。 [JSON] タブで、エディターの既存のコンテンツを次のスクリプトに置き換えます。 詳細については、「」をご参照ください。スクリプト編集モードでカスタムポリシーを作成する.

重要必要に応じてプロジェクト名を調整します。 特定のプロジェクトのモニタリングルールの作成のみを許可するなど、より詳細な権限については、

acs:log:*:*:project/my-projectのように、ポリシーのリソースフィールドにプロジェクトを含めます。{ "Statement": [ { "Action": [ "log:ListProject" ], "Effect": "Allow", "Resource": [ "acs:log:*:*:*" ] }, { "Action": [ "log:ListLogStores", "log:GetLogStoreLogs", "log:GetIndex" ], "Effect": "Allow", "Resource": [ "acs:log:*:*:project/Project名称/*" ] } ], "Version": "1" }作成したカスタムポリシーをRAMロールに追加します。 詳細については、「」をご参照ください。RAMロールに権限を付与する.

次に何をすべきか

RAMロールのARNを取得します。 詳細については、「」をご参照ください。RAMロールの表示.

[カスタムロール] 権限付与には、RAMロールIDを入力します。 詳細については、「アラートおよび監視システムルールの作成」をご参照ください。

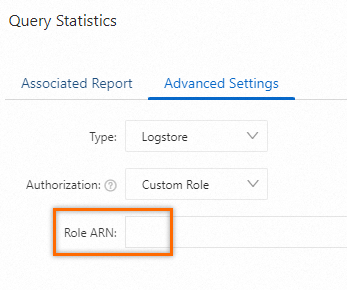

カスタムロール権限付与 (アカウント間)

複数のAlibaba Cloudアカウントにわたる異なるLogstoreおよびMetricstoreのデータをモニタリングするには、Simple Log Serviceにカスタムロールを割り当てます。 たとえば、Alibaba CloudアカウントAにアラートルールを作成して、Alibaba CloudアカウントBのLogstoreおよびMetricstoreのデータを監視します。

Alibaba CloudアカウントBで、以下を実行します。

Alibaba Cloud Serviceを信頼できるエンティティとしてRAMロールを作成し、信頼できるサービスとしてSimple Log Serviceを選択します。

RAMロールの信頼ポリシーを変更します。 詳細については、「RAMロールの信頼ポリシーの変更」をご参照ください。

重要実際の

Alibaba CloudアカウントAのIDを代入します。Alibaba CloudアカウントIDは、アカウントセンターにあります。{ "Statement": [ { "Action": "sts:AssumeRole", "Effect": "Allow", "Principal": { "Service": [ "ID of Alibaba Cloud Account A@log.aliyuncs.com", "log.aliyuncs.com" ] } } ], "Version": "1" }カスタムポリシーを作成します。 [JSON] タブで、エディターの既存のコンテンツを次のスクリプトに置き換えます。 詳細については、「」をご参照ください。スクリプト編集モードでカスタムポリシーを作成する.

重要それに応じてスクリプトの内容を置き換えます。 必要に応じてプロジェクト名を調整します。 特定のプロジェクトのモニタリングルールの作成のみを許可するなど、より詳細な権限については、

acs:log:*:*:project/my-projectのように、ポリシーのリソースフィールドにプロジェクトを含めます。{ "Statement": [ { "Action": [ "log:ListProject" ], "Effect": "Allow", "Resource": [ "acs:log:*:*:*" ] }, { "Action": [ "log:ListLogStores", "log:GetLogStoreLogs", "log:GetIndex" ], "Effect": "Allow", "Resource": [ "acs:log:*:*:project/ProjectName/*" ] } ], "Version": "1" }作成したカスタムポリシーをRAMロールに追加します。 詳細については、「」をご参照ください。RAMロールに権限を付与する.

RAMロールのARNを取得します。 詳細については、「」をご参照ください。RAMロールの表示.

次に何をすべきか

RAMロールのARNを取得します。 詳細については、「」をご参照ください。RAMロールの表示.

Alibaba CloudアカウントAで、Alibaba CloudアカウントBのRAMロールからRole ARNを使用してカスタムロール権限付与を使用してアラートを作成します。詳細については、「アラートとモニタリングルールの作成」をご参照ください。

ステップ2: RAMユーザーに権限を付与する

ビルトインロールまたはカスタムロールを設定した後、Alibaba Cloudアカウントを使用して次の権限ポリシーを追加することにより、RAMユーザーにMetricstoreまたはLogstoreを照会するために必要な権限を付与します。 RAMユーザーへの権限付与のガイダンスについては、「RAMユーザーへの権限付与」をご参照ください。

{

"Action": "ram:PassRole",

"Effect": "Allow",

"Resource": "acs:ram::ID of Alibaba Cloud Account:Role ARN"

}