このドキュメントでは、Realtime Compute for Apache Flink の主要な権限付与の概念について説明します。ユースケース、権限モデル、管理コンソールと開発コンソールの機能的な違い、権限付与プロセス、およびさまざまなログイン方法に基づいた手順について説明します。

開始する前に

Realtime Compute for Apache Flink を初めてアクティベートすると、クラウドリソースへのアクセスを承認するように求められます。Resource Access Management (RAM) のクラウドリソースアクセス権限付与ページにリダイレクトされ、そこで [RAM で承認] をクリックする必要があります。この権限付与を許可すると、Alibaba Cloud アカウントは Realtime Compute for Apache Flink の管理コンソールと開発コンソールにアクセスし、関連するクラウドプロダクトのリソースにアクセスするための権限を受け取ります。

ワークスペースを他のユーザーと共有し、きめ細かなアクセスの制御を実装するには、このドキュメントの手順に従って必要な権限を構成します。

一般的な権限付与ガイド

権限付与のユースケース

ユースケース | 説明 | 権限付与ポリシー | 権限付与メソッド |

管理操作 | ワークスペースの購入、リソースの購入、リソース構成の調整などの管理操作を実行するには、ユーザーは管理コンソールにログインする必要があります。 |

| |

開発および O&M 操作 | ジョブ開発、デバッグ、その他の O&M タスクなどの操作を実行するには、ユーザーは開発コンソールにログインする必要があります。 |

|

権限モデル

管理コンソール

管理コンソールの権限は RAM コンソールで管理されます。Alibaba Cloud アカウントは、RAM ユーザーやロールなどの RAM ID にポリシーをアタッチすることで権限を付与します。このポリシーの範囲は、Alibaba Cloud アカウント内のすべてのリソースをカバーし、Realtime Compute for Apache Flink および関連プロダクトの権限も含まれます。

開発コンソール

Alibaba Cloud アカウントは、コンソール自体の中で RAM ユーザーまたは他の Alibaba Cloud アカウントにロールを割り当てることによって、開発コンソールの権限を管理します。これらのロールの範囲は、開発コンソール内のすべての第一レベルおよび第二レベルの機能権限をカバーします。

コンソールの概要

Realtime Compute for Apache Flink には、管理コンソールと開発コンソールの 2 つの異なるコンソールがあります。以下の表では、ユーザーインターフェース (UI) と機能の違いについて説明します。

コンソール名 | UI | 機能 |

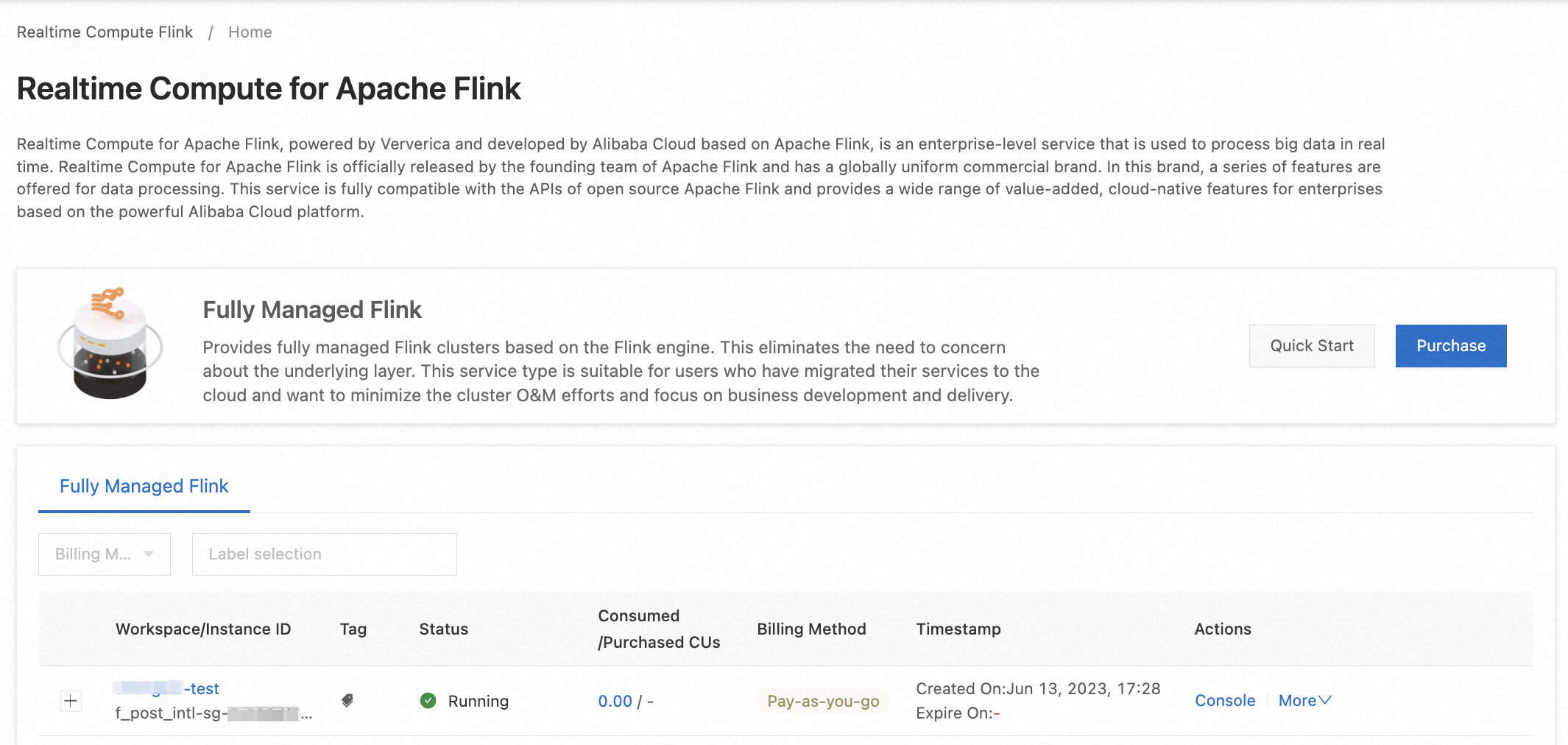

管理コンソール |

| ワークスペースの表示、作成、リリース、調整。名前空間のクローン作成。 |

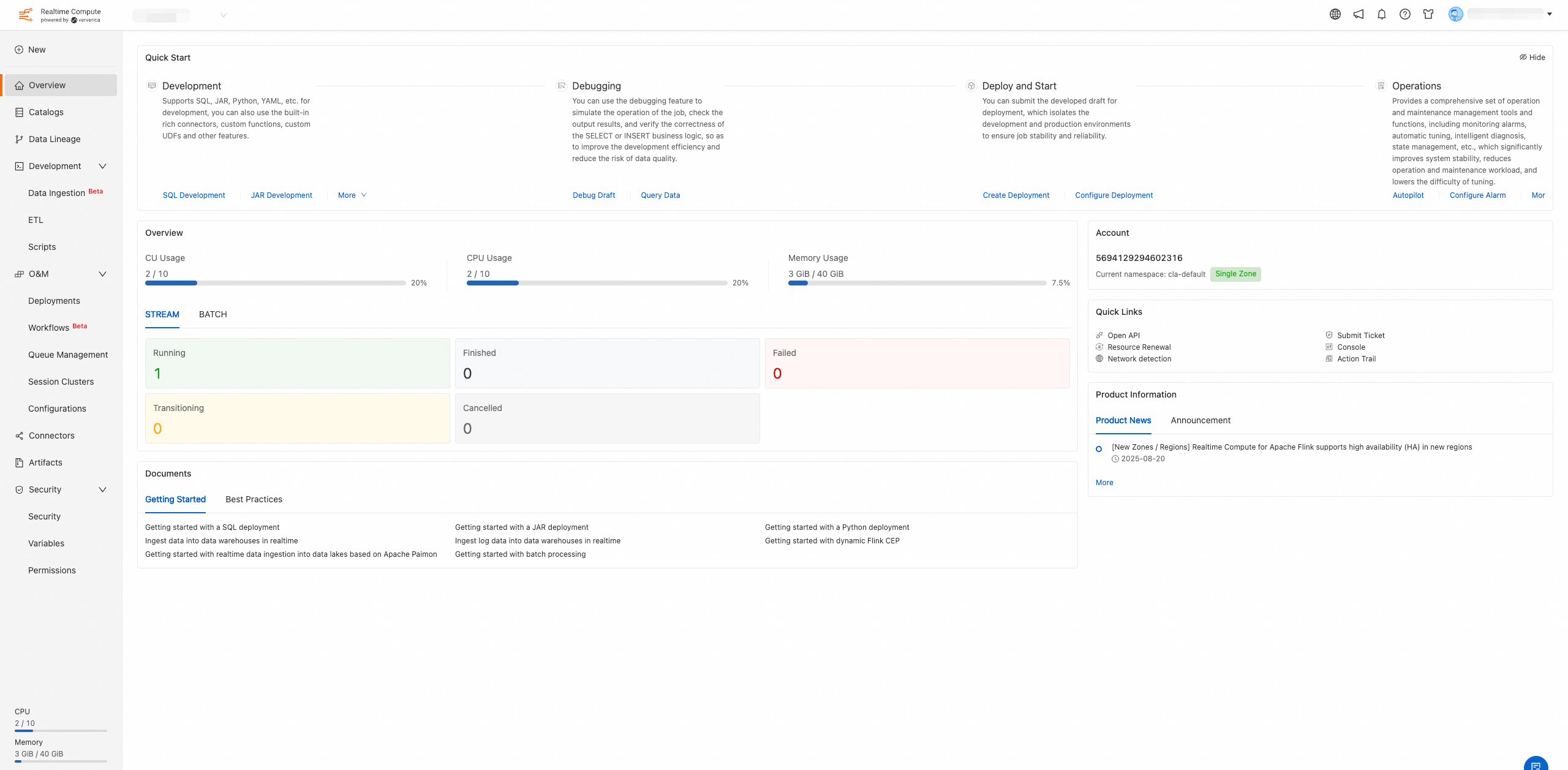

開発コンソール |

| ターゲット名前空間内で、ジョブ開発、O&M、名前空間の権限付与などの操作を実行します。 |

権限付与プロセス

まず、Alibaba Cloud アカウントのオーナーまたは RAM 管理者が、プリンシパルがアクセスを必要とする特定のコンソールを特定します。次に、事前定義されたシステムポリシー/ロールを付与するか、カスタムポリシー/ロールを作成して割り当てるかを決定します。最後に、コンソールの特定の権限付与プロシージャに従って、選択した権限を付与します。

ログイン方法に基づく権限の付与

Alibaba Cloud アカウントでのログイン

ワークスペースを購入した Alibaba Cloud アカウントは、デフォルトで Realtime Compute 管理コンソールと Realtime Compute 開発コンソールの両方に対するすべての権限を持っており、個別の権限付与は必要ありません。他の Alibaba Cloud アカウントが Realtime Compute コンソールにアクセスする必要がある場合は、以下に説明するように権限を付与できます。

ログイン方法 | ログインターゲット | 権限付与の手順 |

Alibaba Cloud アカウント | 管理コンソール | クロスアカウントアクセスは許可されていません。 |

開発コンソール |

|

RAM ユーザーでのログイン

ログイン方法 | ログインターゲット | 権限付与の手順 |

RAM ユーザー | 管理コンソール |

|

開発コンソール |

|

RAM ロールでのログイン

RAM ロールを偽装してログインするには、RAM ユーザーに AliyunSTSAssumeRoleAccess 権限が必要です。

ログイン方法 | ログインターゲット | 権限付与の手順 |

RAM ロール | 管理コンソール |

|

開発コンソール |

|

RAM ユーザーが RAM ロールを偽装する場合、権限を付与されるプリンシパルは常に RAM ロール自体です。例: flinktestA (アカウント A から) または flinktestB (アカウント B から) が RAM ロールを偽装する場合、どちらの場合も権限を付与されるプリンシパルは RAM ロールです。権限はロールの構成によって決まります。

リソースディレクトリメンバーのログイン

ログイン方法 | ログインターゲット | 権限付与の手順 |

ルートユーザー (Alibaba Cloud アカウント) としてログイン | 管理コンソール | 個別の権限付与は不要です。 |

開発コンソール |

| |

RAM 管理者が RAM ロールとしてログイン | 管理コンソール | 通常、個別の権限付与は不要です。 |

開発コンソール |

| |

RAM ユーザーとしてログイン | 管理コンソール |

|

開発コンソール |

| |

CloudSSO ユーザーが RAM ロールとしてログイン | 管理コンソール |

|

Realtime Compute 開発コンソール |

| |

CloudSSO ユーザーが RAM ユーザーとしてログイン | 管理コンソール |

|

開発コンソール |

|

基本的な権限付与の概念

アカウントタイプ

アカウントタイプ | 説明 |

Alibaba Cloud アカウント | Alibaba Cloud アカウントは、Alibaba Cloud リソースを所有する基本的なエンティティであり、メータリングと課金に使用されます。所有するプロダクトとリソースに対するすべての権限を保持します。 |

RAM ユーザー | RAM ユーザーは、Alibaba Cloud へのアクセスが必要な個人またはアプリケーションを表すエンティティです。RAM ユーザーを作成して権限を付与すると、承認されたクラウドリソースにアクセスできます。詳細については、「RAM ユーザーの作成」をご参照ください。 |

RAM ロール | RAM ロールは、一連の権限ポリシーを付与できる仮想 ID です。RAM ユーザーとは異なり、RAM ロールにはログインパスワードや AccessKey ペアなどの永続的な認証情報がありません。信頼できるエンティティが RAM ロールを偽装して、その権限を使用する必要があります。詳細については、「RAM ロールの概要」をご参照ください。 |

リソースディレクトリメンバー | リソースディレクトリ (RD) は、Alibaba Cloud がエンタープライズ顧客向けに提供するサービスで、複数レベルのアカウントとリソースの関係を管理します。メンバーは、RD を通じて作成されたリソースアカウントで、Alibaba Cloud 上で特定のプロジェクトやアプリケーションをホストします。詳細については、「リソースディレクトリとは?」をご参照ください。 |

権限

Alibaba Cloud は、RAM ID が特定のリソースにアクセスする能力を記述するために権限を使用します:

Alibaba Cloud アカウント (リソース所有者) がすべての権限をコントロールします

各リソースには、Alibaba Cloud アカウントでなければならない所有者が 1 人だけ存在します。このアカウントは、リソースに対する完全なコントロール権を持ちます。

リソース所有者は、必ずしもリソース作成者ではありません。たとえば、RAM ID にリソースを作成する権限が付与されている場合、その ID によって作成されたリソースは Alibaba Cloud アカウントに属します。この場合、RAM ID は作成者ですが、所有者ではありません。

RAM ID はデフォルトでは権限を持ちません

Alibaba Cloud アカウントが必要な権限を付与した後にのみ、コンソールまたは API を通じてリソースを操作できます。

ポリシー

ポリシーは、特定の構文と構造を使用して記述された権限のセットです。承認されたリソースセット、アクションセット、および条件を正確に定義できます。詳細については、「ポリシー要素」および「ポリシーの構文と構造」をご参照ください。

RAM は、次の 2 種類のポリシーをサポートしています:

システムポリシー: これらは Alibaba Cloud によって作成および維持されます。使用することはできますが、変更することはできません。

カスタムポリシー: これらのポリシーを作成、更新、削除できます。これらのポリシーの維持と更新はユーザーの責任です。

ポリシーを RAM ID にアタッチすると、そのポリシーで指定された権限が付与されます。詳細については、「RAM ユーザーに権限を付与する」、「RAM ユーザーグループに権限を付与する」、および「RAM ロールに権限を付与する」をご参照ください。